Hantera MCSB-rekommendationer i Defender för molnet

Microsoft Defender för molnet utvärderar resurser mot säkerhetsstandarder. När du som standard registrerar Azure-prenumerationer till Defender för molnet aktiveras standarden Microsoft Cloud Security Benchmark (MCSB). Defender för molnet börjar utvärdera resursens säkerhetsstatus mot kontroller i MCSB-standarden och utfärdar säkerhetsrekommendationer baserat på utvärderingarna.

Den här artikeln beskriver hur du kan hantera rekommendationer från MCSB.

Innan du börjar

Det finns två specifika roller i Defender för molnet som kan visa och hantera säkerhetselement:

- Säkerhetsläsare: Har behörighet att visa Defender för molnet objekt som rekommendationer, aviseringar, principer och hälsa. Det går inte att göra ändringar.

- Säkerhetsadministratör: Har samma vyrättigheter som säkerhetsläsaren. Kan också uppdatera säkerhetsprinciper och stänga aviseringar.

Neka och framtvinga rekommendationer

Neka används för att förhindra distribution av resurser som inte följer MCSB. Om du till exempel har en Neka-kontroll som anger att ett nytt lagringskonto måste uppfylla ett visst villkor, kan ett lagringskonto inte skapas om det inte uppfyller dessa villkor.

Med Framtvinga kan du dra nytta av DeployIfNotExist-effekten i Azure Policy och automatiskt åtgärda inkompatibla resurser när de skapas.

Kommentar

Framtvinga och neka gäller för Azure-rekommendationer och stöds i en delmängd av rekommendationerna.

Om du vill granska vilka rekommendationer du kan neka och framtvinga går du till sidan Säkerhetsprinciper på fliken Standarder och väljer Microsofts prestandamått för molnsäkerhet och går in på en rekommendation för att se om åtgärderna neka/framtvinga är tillgängliga.

Hantera rekommendationsinställningar

Du kan aktivera/inaktivera, neka och framtvinga rekommendationer.

Kommentar

Om en rekommendation är inaktiverad undantas alla dess underkommentarer.

Öppna sidan Miljöinställningar i Defender för molnet-portalen.

Välj den prenumeration eller hanteringsgrupp som du vill hantera MCSB-rekommendationer för.

Öppna sidan Säkerhetsprinciper och välj MCSB-standarden. Standarden ska vara aktiverad.

Välj ellipserna >Hantera rekommendationer.

Bredvid den relevanta rekommendationen väljer du ellipsmenyn och väljer Hantera effekt och parametrar.

- Om du vill aktivera en rekommendation väljer du Granska.

- Om du vill inaktivera en rekommendation väljer du Inaktiverad

- Om du vill neka eller framtvinga en rekommendation väljer du Neka.

Framtvinga en rekommendation

Du kan bara framtvinga en rekommendation från sidan med rekommendationsinformation.

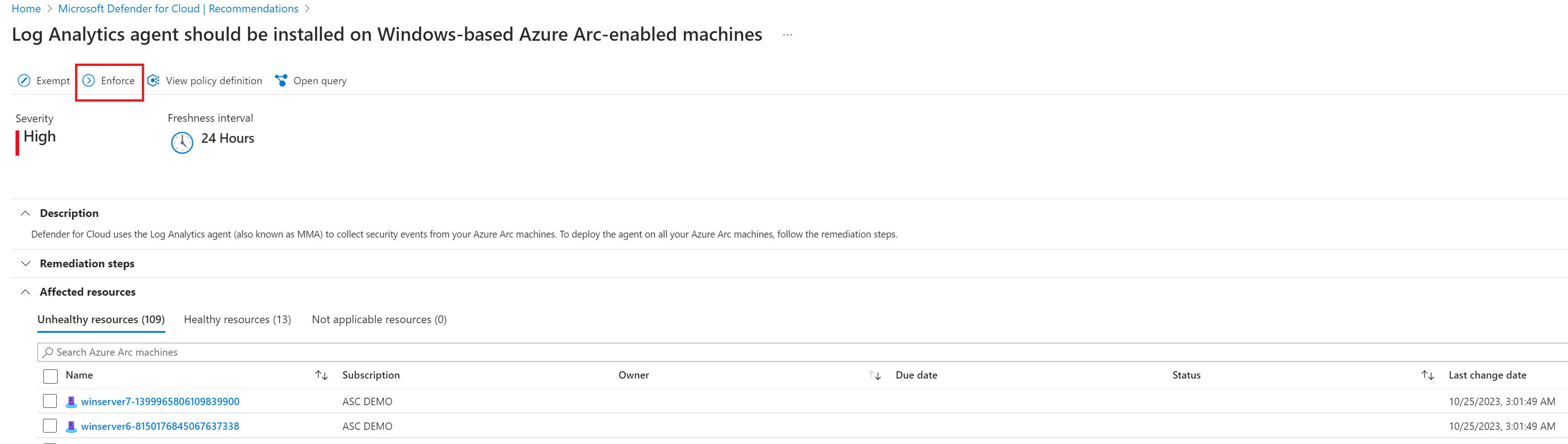

I Defender för molnet portalen öppnar du sidan Rekommendationer och väljer relevant rekommendation.

I den översta menyn väljer du Framtvinga.

Välj Spara.

Inställningen börjar gälla omedelbart, men rekommendationerna uppdateras baserat på deras friskhetsintervall (upp till 12 timmar).

Ändra ytterligare parametrar

Du kanske vill konfigurera ytterligare parametrar för vissa rekommendationer. Rekommendationer för diagnostikloggning har till exempel en standardkvarhållningsperiod på en dag. Du kan ändra standardvärdet.

På sidan rekommendationsinformation anger kolumnen Ytterligare parametrar om en rekommendation har associerade ytterligare parametrar.

- Standard – rekommendationen körs med standardkonfiguration

- Konfigurerad – rekommendationens konfiguration ändras från standardvärdena

- Ingen – rekommendationen kräver ingen ytterligare konfiguration

Bredvid MCSB-rekommendationen väljer du ellipsmenyn och väljer Hantera effekt och parametrar.

I Ytterligare parametrar konfigurerar du de tillgängliga parametrarna med nya värden.

Välj Spara.

Om du vill återställa ändringar väljer du Återställ till standard för att återställa standardvärdet för rekommendationen.

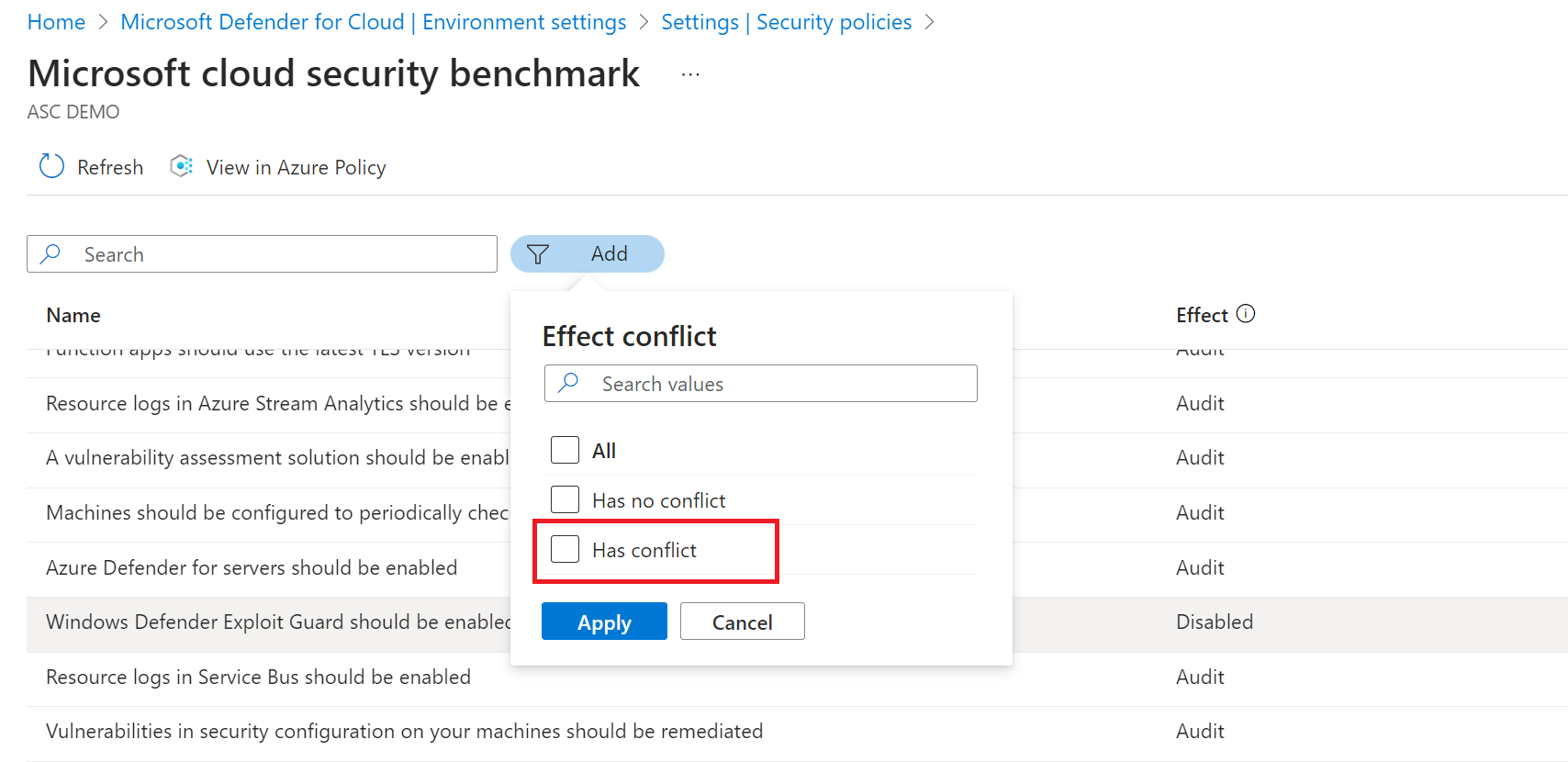

Identifiera potentiella konflikter

Potentiella konflikter kan uppstå när du har flera tilldelningar av standarder med olika värden.

Om du vill identifiera konflikter i effektåtgärder går du till Lägg till och väljer Effektkonflikt>Har konflikt för att identifiera eventuella konflikter.

Om du vill identifiera konflikter i ytterligare parametrar går du till Lägg till och väljer Ytterligare parameterkonflikt>Har konflikt för att identifiera eventuella konflikter.

Om konflikter hittas i rekommendationsinställningarna väljer du det nödvändiga värdet och sparar.

Alla tilldelningar i omfånget justeras med den nya inställningen, vilket löser konflikten.

Nästa steg

På den här sidan beskrivs säkerhetsprinciper. Relaterad information finns på följande sidor: