Autentiseringsöversikt

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Välj en metod för säker åtkomst till koden i Git-lagringsplatser för Azure Repos, Azure DevOps Server 2019 eller Team Foundation Server (TFS). Använd dessa autentiseringsuppgifter med Git i en kommandotolk. Dessa autentiseringsuppgifter fungerar också med alla Git-klienter som stöder HTTPS- eller SSH-autentisering. Begränsa åtkomstomfånget och återkalla dessa autentiseringsuppgifter när de inte längre behövs.

Viktigt!

Azure DevOps har inte längre stöd för autentisering med alternativa autentiseringsuppgifter sedan början av den 2 mars 2020. Om du fortfarande använder alternativa autentiseringsuppgifter rekommenderar vi starkt att du byter till en säkrare autentiseringsmetod (till exempel personliga åtkomsttoken). Läs mer.

Azure DevOps Server hette tidigare Visual Studio Team Foundation Server.

Dricks

Använder du Visual Studio? Team Explorer hanterar autentisering med Azure Repos åt dig.

Kommentar

Visual Studio 2019 version 16.8 och senare versioner ger en ny Git-meny för att hantera Git-arbetsflödet med mindre kontextväxling än Team Explorer. Procedurer som anges i den här artikeln under fliken Visual Studio innehåller information om hur du använder Git-upplevelsen och Team Explorer. Mer information finns i Jämförelse sida vid sida av Git och Team Explorer.

Jämförelse av autentisering

| Autentiseringstyp | Användningsområde för | Säker? | Enkel installation | Fler verktyg |

|---|---|---|---|---|

| Personliga åtkomsttoken | Du behöver en enkel konfiguration av autentiseringsuppgifter eller konfigurerbara åtkomstkontroller | Mycket säker (när du använder HTTPS) | Enkelt | Valfritt (Git-autentiseringsuppgifter) |

| SSH | Du har redan konfigurerat SSH-nycklar eller finns på macOS eller Linux | Mycket säker | Medel | Windows-användare behöver de SSH-verktyg som ingår i Git för Windows |

Personliga åtkomsttoken

Med personliga åtkomsttoken (PAT) får du åtkomst till Azure DevOps och Team Foundation Server (TFS), utan att använda ditt användarnamn och lösenord direkt. Dessa token har ett förfallodatum från när de skapas. Du kan begränsa omfattningen för de data som de kan komma åt. Använd PAT för att autentisera om du inte redan har konfigurerat SSH-nycklar i systemet eller om du behöver begränsa de behörigheter som beviljas av autentiseringsuppgifterna.

Använda Git Credential Manager för att generera token

Git Credential Manager är ett valfritt verktyg som gör det enkelt att skapa PAT när du arbetar med Azure Repos. Logga in på webbportalen, generera en token och använd sedan token som lösenord när du ansluter till Azure Repos.

PAT genereras på begäran när du har installerat autentiseringshanteraren. Autentiseringshanteraren skapar token i Azure DevOps och sparar den lokalt för användning med Git-kommandoraden eller annan klient.

Kommentar

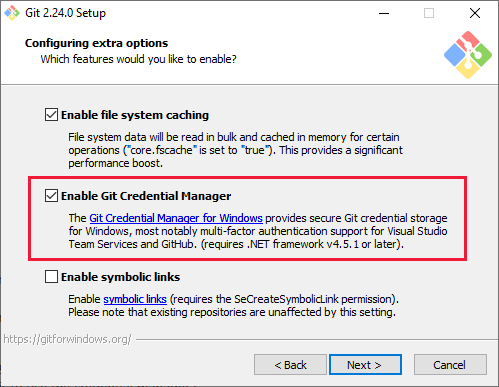

Aktuella versioner av Git för Windows inkluderar Git-autentiseringshanteraren som en valfri funktion under installationen.

SSH-nyckelautentisering

Nyckelautentisering med SSH fungerar via ett offentligt och privat nyckelpar som du skapar på datorn. Du associerar den offentliga nyckeln med ditt användarnamn från webben. Azure DevOps krypterar de data som skickas till dig med den nyckeln när du arbetar med Git. Du dekrypterar data på datorn med den privata nyckeln, som aldrig delas eller skickas via nätverket.

SSH är ett bra alternativ om du redan har konfigurerat det i systemet– lägg bara till en offentlig nyckel i Azure DevOps och klona dina lagringsplatser med hjälp av SSH. Om du inte har konfigurerat SSH på datorn bör du använda PAT och HTTPS i stället – det är säkert och enklare att konfigurera.

Läs mer om att konfigurera SSH med Azure DevOps

OAuth

Använd OAuth för att generera token för åtkomst till REST-API:er. API:erna för konton och profiler stöder endast OAuth.

- SSH-autentisering för att generera krypteringsnycklar när du använder Linux, macOS eller Windows som kör Git för Windows och inte kan använda Git-autentiseringshanterare eller personliga åtkomsttoken för HTTPS-autentisering.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för