Mått och aviseringar för Azure Firewall

Mått i Azure Monitor är numeriska värden som beskriver någon aspekt av ett system vid en viss tidpunkt. Mått samlas in varje minut och är användbara för aviseringar eftersom de kan samplas ofta. En avisering kan utlöses snabbt med relativt enkel logik.

Brandväggsmått

Följande mått är tillgängliga för Azure Firewall:

Antal träffar på programregler – antalet gånger som en programregel har drabbats.

Enhet: antal

Antal nätverksregler – antalet gånger som en nätverksregel har drabbats.

Enhet: antal

Bearbetade data – Summan av data som passerar brandväggen under en viss tidsperiod.

Enhet: byte

Dataflöde – datahastighet som passerar brandväggen per sekund.

Enhet: bitar per sekund

Brandväggens hälsotillstånd – Anger hälsotillståndet för brandväggen baserat på SNAT-porttillgänglighet.

Enhet: procent

Det här måttet har två dimensioner:

Status: Möjliga värden är Felfri, Degraderad, Inte felfri.

Orsak: Anger orsaken till motsvarande status för brandväggen.

Om SNAT-portar används > till 95 % anses de vara uttömda och hälsotillståndet är 50 % med status=Degraderad och reason=SNAT-port. Brandväggen fortsätter att bearbeta trafik och befintliga anslutningar påverkas inte. Nya anslutningar kanske däremot inte upprättas tillfälligt.

Om SNAT-portar används < till 95 % anses brandväggen vara felfri och hälsotillståndet visas som 100 %.

Om ingen SNAT-portanvändning visas är hälsan som 0 %.

SNAT-portanvändning – procentandelen SNAT-portar som har använts av brandväggen.

Enhet: procent

När du lägger till fler offentliga IP-adresser i brandväggen blir fler SNAT-portar tillgängliga, vilket minskar SNAT-portarnas användningsgrad. När brandväggen skalas ut av olika anledningar (som processoranvändningen eller dataflödet) blir fler SNAT-portar också tillgängliga. Så i praktiken kan en viss procentandel av SNAT-portarnas användning minska utan att du lägger till några offentliga IP-adresser, bara för att tjänsten har skalats ut. Du kan direkt styra antalet offentliga IP-adresser som är tillgängliga för att öka portarna som är tillgängliga i brandväggen. Men du kan inte styra brandväggsskalningen direkt.

Om brandväggen stöter på SNAT-portöverbelastning bör du lägga till minst fem offentliga IP-adresser. Detta ökar antalet tillgängliga SNAT-portar. Mer information finns i Azure Firewall-funktioner.

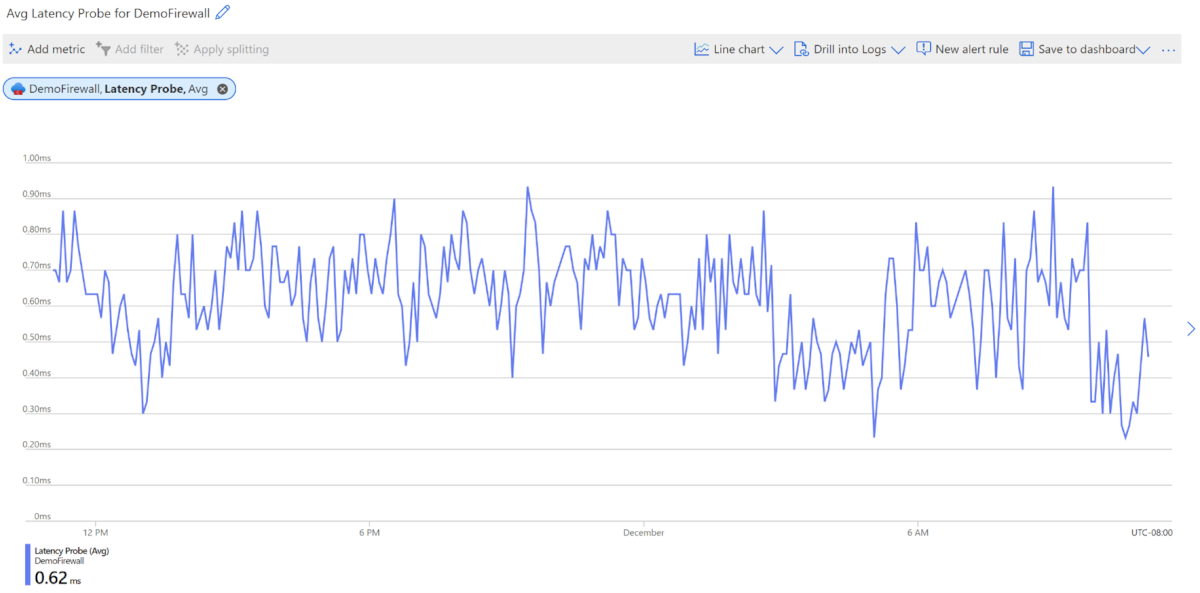

AZFW-svarstidsavsökning – beräknar genomsnittlig svarstid för Azure Firewall.

Enhet: ms

Det här måttet mäter den övergripande eller genomsnittliga svarstiden för Azure Firewall i millisekunder. Administratörer kan använda det här måttet i följande syften:

Diagnostisera om Azure Firewall är orsaken till svarstiden i nätverket

Övervaka och varna om det finns problem med svarstider eller prestanda, så att IT-teamen kan engagera sig proaktivt.

Det kan finnas olika orsaker som kan orsaka långa svarstider i Azure Firewall. Till exempel hög CPU-användning, högt dataflöde eller ett möjligt nätverksproblem.

Det här måttet mäter inte svarstid från slutpunkt till slutpunkt för en viss nätverkssökväg. Med andra ord mäter den här svarstidshälsoavsökningen inte hur lång svarstid Azure Firewall lägger till.

När svarstidsmåttet inte fungerar som förväntat visas värdet 0 på instrumentpanelen för mått.

Som referens är den genomsnittliga förväntade svarstiden för en brandvägg cirka 1 ms. Detta kan variera beroende på distributionsstorlek och miljö.

Svarstidsavsökningen baseras på Microsofts Ping Mesh-teknik. Därför kan tillfälliga toppar i svarstidsmåttet förväntas. Dessa toppar är normala och signalerar inte något problem med Azure Firewall. De är en del av standardkonfigurationen för värdnätverk som stöder systemet.

Om du får konsekvent långa svarstider som varar längre än vanliga toppar bör du därför överväga att skicka in ett supportärende för hjälp.

Avisering om Azure Firewall-mått

Mått ger kritiska signaler för att spåra resurshälsan. Därför är det viktigt att övervaka mått för din resurs och se upp för eventuella avvikelser. Men vad händer om Azure Firewall-måtten slutar flöda? Det kan tyda på ett potentiellt konfigurationsproblem eller något mer illavarslande som ett avbrott. Mått som saknas kan inträffa på grund av publicering av standardvägar som blockerar Azure Firewall från att ladda upp mått eller antalet felfria instanser som går ned till noll. I det här avsnittet får du lära dig hur du konfigurerar mått till en log analytics-arbetsyta och aviseringar om saknade mått.

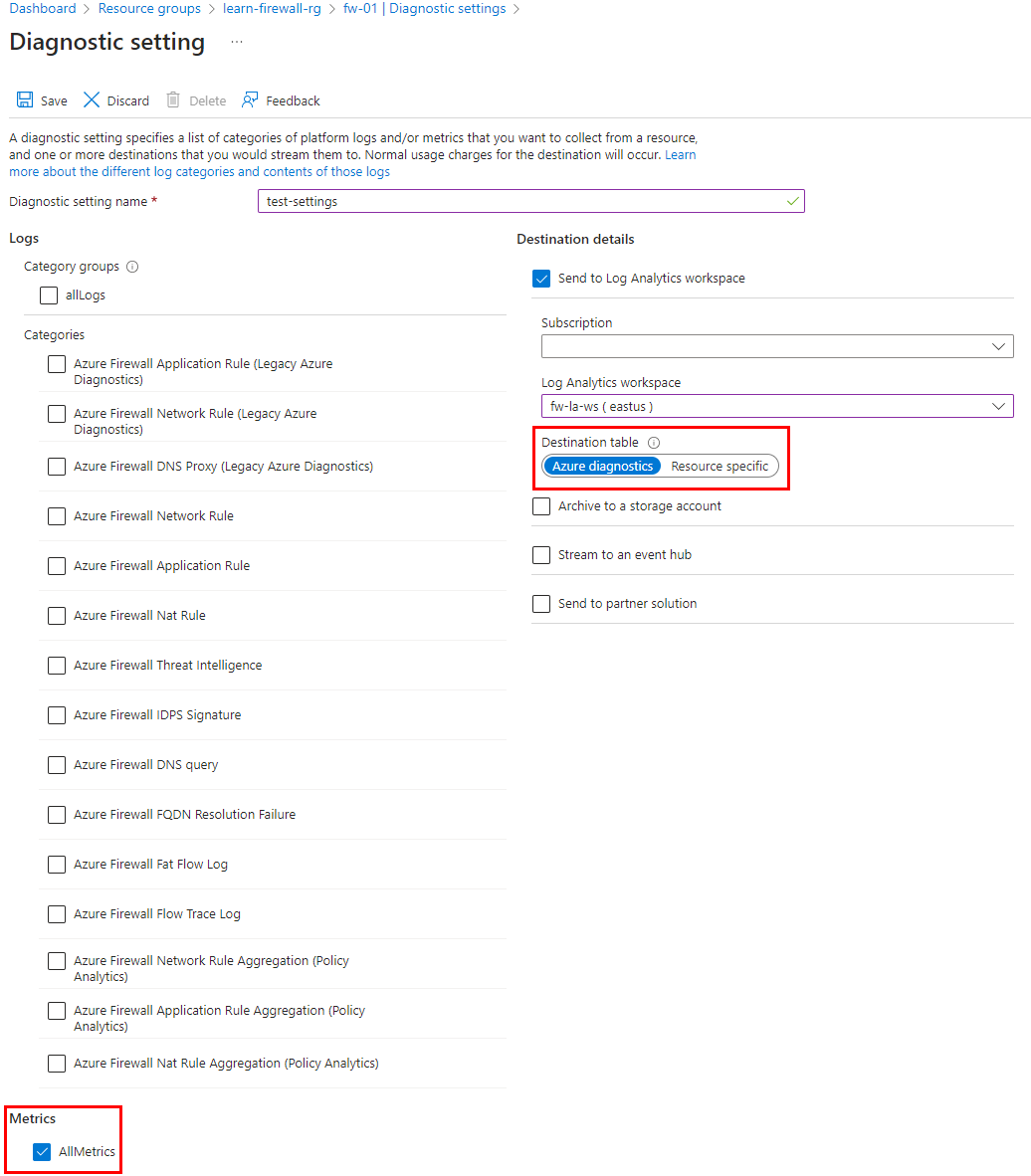

Konfigurera mått till en log analytics-arbetsyta

Det första steget är att konfigurera måtttillgänglighet till log analytics-arbetsytan med hjälp av diagnostikinställningar i brandväggen.

Bläddra till resurssidan för Azure Firewall för att konfigurera diagnostikinställningar enligt följande skärmbild. Detta överför brandväggsmått till den konfigurerade arbetsytan.

Kommentar

Diagnostikinställningarna för mått måste vara en separat konfiguration än loggar. Brandväggsloggar kan konfigureras att använda Azure Diagnostics eller Resource Specific. Brandväggsmått måste dock alltid använda Azure Diagnostics.

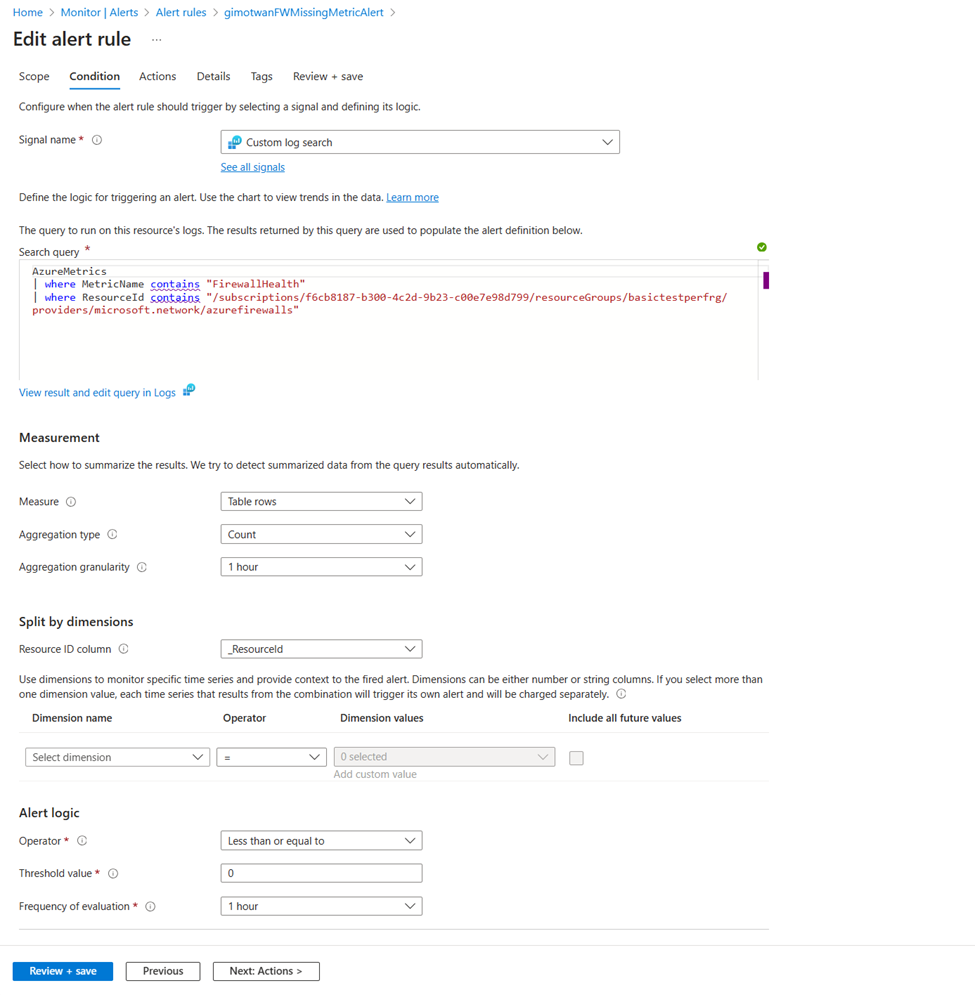

Skapa avisering för att spåra mottagande brandväggsmått utan fel

Bläddra till arbetsytan som konfigurerats i inställningarna för måttdiagnostik. Kontrollera om mått är tillgängliga med hjälp av följande fråga:

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

Skapa sedan en avisering för saknade mått under en tidsperiod på 60 minuter. Bläddra till sidan Avisering på log analytics-arbetsytan för att konfigurera nya aviseringar om saknade mått.