Regeluppsättningar för Azure Firewall Policy

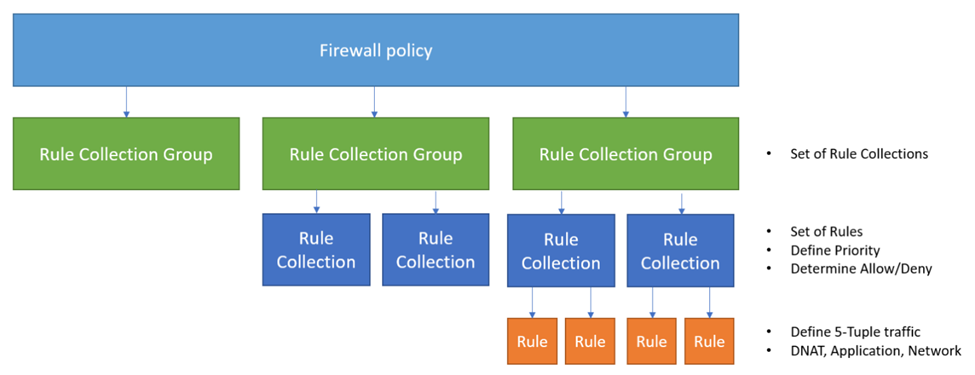

Brandväggsprincip är en resurs på den översta nivån som innehåller säkerhets- och driftinställningar för Azure Firewall. Du kan använda Brandväggsprincip för att hantera regeluppsättningar som Azure Firewall använder för att filtrera trafik. Brandväggsprincipen organiserar, prioriterar och bearbetar regeluppsättningarna baserat på en hierarki med följande komponenter: regelsamlingsgrupper, regelsamlingar och regler.

Regelsamlingsgrupper

En regelsamlingsgrupp används för att gruppera regelsamlingar. De är den första enheten som brandväggen bearbetar och de följer en prioritetsordning baserat på värden. Det finns tre standardregelsamlingsgrupper och deras prioritetsvärden är förinställda avsiktligt. De bearbetas i följande ordning:

| Gruppnamn för regelsamling | Prioritet |

|---|---|

| Standardregelsamlingsgrupp för DNAT (målnätverksadressöversättning) | 100 |

| Standardgrupp för nätverksregelsamling | 200 |

| Standardgrupp för programregelsamling | 300 |

Även om du inte kan ta bort standardregelsamlingsgrupper eller ändra deras prioritetsvärden kan du ändra bearbetningsordningen på ett annat sätt. Om du behöver definiera en annan prioritetsordning än standarddesignen kan du skapa anpassade regelsamlingsgrupper med önskade prioritetsvärden. I det här scenariot använder du inte standardregelsamlingsgrupperna alls och använder bara de som du skapar för att anpassa bearbetningslogik.

Regelsamlingsgrupper innehåller en eller flera regelsamlingar, som kan vara av typen DNAT, nätverk eller program. Du kan till exempel gruppera regler som tillhör samma arbetsbelastningar eller en virtuell i en regelsamlingsgrupp.

Information om storleksbegränsningar för regelinsamlingsgrupper finns i Azure-prenumerations- och tjänstgränser, kvoter och begränsningar.

Regelsamlingar

En regelsamling tillhör en regelsamlingsgrupp och innehåller en eller flera regler. De är den andra enheten som bearbetas av brandväggen och de följer en prioritetsordning baserat på värden. Regelsamlingar måste ha en definierad åtgärd (tillåt eller neka) och ett prioritetsvärde. Den definierade åtgärden gäller för alla regler i regelsamlingen. Prioritetsvärdet bestämmer ordningen som regelsamlingarna bearbetas i.

Det finns tre typer av regelsamlingar:

- DNAT

- Nätverk

- Program

Regeltyper måste matcha sin överordnade regelsamlingskategori. En DNAT-regel kan till exempel bara ingå i en DNAT-regelsamling.

Regler

En regel tillhör en regelsamling och anger vilken trafik som tillåts eller nekas i nätverket. De är den tredje enheten som brandväggen bearbetar och de följer inte en prioritetsordning baserat på värden. Bearbetningslogik för regler följer en metod uppifrån och ned. Brandväggen använder definierade regler för att utvärdera all trafik som passerar genom brandväggen för att avgöra om den matchar ett tillstånd för att tillåta eller neka. Om det inte finns någon regel som tillåter trafiken nekas trafiken som standard.

Vår inbyggda infrastrukturregelsamling bearbetar trafik för programregler innan den nekas som standard.

Inkommande eller utgående trafik

En regel för inkommande brandvägg skyddar nätverket från hot som kommer från utanför nätverket (trafik som kommer från Internet) och försöker infiltrera nätverket inåt.

En regel för utgående brandvägg skyddar mot skändlig trafik som kommer internt (trafik som kommer från en privat IP-adress i Azure) och färdas utåt. Det här är vanligtvis trafik inifrån Azure-resurser som omdirigeras via brandväggen innan du når ett mål.

Regeltyper

Det finns tre typer av regler:

- DNAT

- Nätverk

- Program

DNAT-regler

DNAT-regler tillåter eller nekar inkommande trafik via en eller flera offentliga IP-adresser i brandväggen. Du kan använda en DNAT-regel när du vill att en offentlig IP-adress ska översättas till en privat IP-adress. Offentliga IP-adresser i Azure Firewall kan användas för att lyssna på inkommande trafik från Internet, filtrera trafiken och översätta den här trafiken till interna resurser i Azure.

Nätverksregler

Nätverksregler tillåter eller nekar inkommande, utgående och öst-västlig trafik baserat på nätverksskiktet (L3) och transportskiktet (L4).

Du kan använda en nätverksregel när du vill filtrera trafik baserat på IP-adresser, portar och protokoll.

Programregler

Programregler tillåter eller nekar utgående och öst-västlig trafik baserat på programskiktet (L7). Du kan använda en programregel när du vill filtrera trafik baserat på fullständigt kvalificerade domännamn (FQDN), URL:er och HTTP/HTTPS-protokoll.

Nästa steg

- Läs mer om bearbetning av Azure Firewall-regler: Konfigurera Azure Firewall-regler.