Migrera från en princip för valvåtkomst till en rollbaserad behörighetsmodell för åtkomstkontroll i Azure

Azure Key Vault erbjuder två auktoriseringssystem: Rollbaserad åtkomstkontroll i Azure (Azure RBAC) och en åtkomstprincipmodell. Azure RBAC är standard och rekommenderat auktoriseringssystem för Azure Key Vault. En jämförelse av de två auktoriseringsmetoderna finns i Rollbaserad åtkomstkontroll i Azure (Azure RBAC) jämfört med åtkomstprinciper.

Den här artikeln innehåller den information som krävs för att migrera från ett nyckelvalv från åtkomstprincipauktorisering till en Azure RBAC-modell.

Åtkomstprinciper till Azure-rollmappning

Azure RBAC har flera inbyggda Azure-roller som du kan tilldela till användare, grupper, tjänstens huvudnamn och hanterade identiteter. Om de inbyggda rollerna inte uppfyller organisationens specifika behov kan du skapa egna anpassade Azure-roller.

Inbyggda Key Vault-roller för åtkomsthantering av nycklar, certifikat och hemligheter:

- Key Vault-administratör

- Key Vault-läsare

- Key Vault Certificates Officer

- Key Vault-certifikatanvändare

- Key Vault Crypto Officer

- Key Vault Crypto-användare

- Krypteringsanvändare för Key Vault Crypto Service

- Key Vault Secrets Officer

- Nyckelvalvshemlighetsanvändare

Mer information om befintliga inbyggda roller finns i Inbyggda Azure-roller

Principer för valvåtkomst kan tilldelas med individuellt valda behörigheter eller med fördefinierade behörighetsmallar.

Åtkomstprincip fördefinierade behörighetsmallar:

- Nyckel, hemlighet, certifikathantering

- Nyckel- och hemlighetshantering

- Hemlighets- och certifikathantering

- Nyckelhantering

- Hemlig hantering

- Certifikathantering

- SQL Server-Anslut eller

- Azure Data Lake Storage eller Azure Storage

- Azure Backup

- Exchange Online-kundnyckel

- SharePoint Online-kundnyckel

- Azure Information BYOK

Komma åt principmallar till Azure-rollmappning

| Åtkomstprincipmall | Operations | Azure-roll |

|---|---|---|

| Nyckel, hemlighet, certifikathantering | Nycklar: alla åtgärder Certifikat: alla åtgärder Hemligheter: alla åtgärder |

Key Vault-administratör |

| Nyckel- och hemlighetshantering | Nycklar: alla åtgärder Hemligheter: alla åtgärder |

Key Vault Crypto Officer Key Vault Secrets Officer |

| Hemlighets- och certifikathantering | Certifikat: alla åtgärder Hemligheter: alla åtgärder |

Key Vault Certificates Officer Key Vault Secrets Officer |

| Nyckelhantering | Nycklar: alla åtgärder | Key Vault Crypto Officer |

| Hemlig hantering | Hemligheter: alla åtgärder | Key Vault Secrets Officer |

| Certifikathantering | Certifikat: alla åtgärder | Key Vault Certificates Officer |

| SQL Server-Anslut eller | Nycklar: get, list, wrap key, unwrap key | Krypteringsanvändare för Key Vault Crypto Service |

| Azure Data Lake Storage eller Azure Storage | Nycklar: get, list, unwrap key | Ej tillämpligt Anpassad roll krävs |

| Azure Backup | Nycklar: get, list, backup Hemligheter: get, list, backup |

Ej tillämpligt Anpassad roll krävs |

| Exchange Online-kundnyckel | Nycklar: get, list, wrap key, unwrap key | Krypteringsanvändare för Key Vault Crypto Service |

| Exchange Online-kundnyckel | Nycklar: get, list, wrap key, unwrap key | Krypteringsanvändare för Key Vault Crypto Service |

| Azure Information BYOK | Nycklar: hämta, dekryptera, signera | Ej tillämpligt Anpassad roll krävs |

Kommentar

Azure App Service-certifikatkonfiguration via Azure-portalen stöder inte Key Vault RBAC-behörighetsmodell. Du kan använda distributioner av Azure PowerShell, Azure CLI och ARM-mallar med rolltilldelning för Key Vault-certifikatanvändare för global App Service-identitet, till exempel Microsoft Azure App Service i det offentliga molnet.

Mappning av tilldelningsomfång

Azure RBAC för Key Vault tillåter rolltilldelning med följande omfång:

- Hanteringsgrupp

- Prenumeration

- Resursgrupp

- Key Vault-resurs

- Enskild nyckel, hemlighet och certifikat

Behörighetsmodellen för valvåtkomstprincip är begränsad till att endast tilldela principer på Key Vault-resursnivå.

I allmänhet är det bästa praxis att ha ett nyckelvalv per program och hantera åtkomst på nyckelvalvsnivå. Det finns scenarier när du hanterar åtkomst i andra omfång kan förenkla åtkomsthanteringen.

Infrastruktur, säkerhetsadministratörer och operatörer: Hantering av grupp med nyckelvalv på hanteringsgrupps-, prenumerations- eller resursgruppsnivå med principer för valvåtkomst kräver underhåll av principer för varje nyckelvalv. Med Azure RBAC kan du skapa en rolltilldelning i hanteringsgrupp, prenumeration eller resursgrupp. Tilldelningen gäller för alla nya nyckelvalv som skapats inom samma omfång. I det här scenariot rekommenderar vi att du använder Privileged Identity Management med just-in-time-åtkomst för att ge permanent åtkomst.

Program: Det finns scenarier när programmet skulle behöva dela hemlighet med andra program. Med hjälp av valvåtkomstprinciper måste separata nyckelvalv skapas för att undvika att ge åtkomst till alla hemligheter. Med Azure RBAC kan du tilldela roll med omfång för enskild hemlighet i stället med hjälp av ett enda nyckelvalv.

Migreringssteg för valvåtkomstprincip till Azure RBAC

Det finns många skillnader mellan Azure RBAC och behörighetsmodellen för valvåtkomstprinciper. För att undvika avbrott under migreringen rekommenderas nedanstående steg.

- Identifiera och tilldela roller: identifiera inbyggda roller baserat på mappningstabellen ovan och skapa anpassade roller vid behov. Tilldela roller i omfång baserat på vägledning för omfångsmappning. Mer information om hur du tilldelar roller till nyckelvalvet finns i Ge åtkomst till Key Vault med en rollbaserad åtkomstkontroll i Azure

- Verifiera rolltilldelning: Rolltilldelningar i Azure RBAC kan ta flera minuter att sprida. Guide om hur du kontrollerar rolltilldelningar finns i Lista rolltilldelningar i omfånget

- Konfigurera övervakning och aviseringar i nyckelvalvet: det är viktigt att aktivera loggning och konfigurationsaviseringar för åtkomst nekad undantag. Mer information finns i Övervakning och avisering för Azure Key Vault

- Ange en rollbaserad behörighetsmodell för Azure-åtkomstkontroll i Key Vault: Om du aktiverar Azure RBAC-behörighetsmodellen ogiltigförklaras alla befintliga åtkomstprinciper. Om ett fel uppstår kan behörighetsmodellen växlas tillbaka med alla befintliga åtkomstprinciper kvar orörda.

Kommentar

För att ändra behörighetsmodellen krävs behörigheten Microsoft.Authorization/roleAssignments/write, som ingår i rollerna Ägare och Administratör för användaråtkomst. Klassiska administratörsroller för prenumerationer som "Tjänstadministratör" och "Medadministratör" stöds inte.

Kommentar

När Azure RBAC-behörighetsmodellen är aktiverad misslyckas alla skript som försöker uppdatera åtkomstprinciper. Det är viktigt att uppdatera skripten så att de använder Azure RBAC.

Migreringsstyrning

Med hjälp av Azure Policy-tjänsten kan du styra migreringen av RBAC-behörighetsmodellen i dina valv. Du kan skapa en anpassad principdefinition för att granska befintliga nyckelvalv och framtvinga alla nya nyckelvalv för att använda Azure RBAC-behörighetsmodellen.

Skapa och tilldela principdefinition för Key Vault Azure RBAC-behörighetsmodell

- Gå till Principresurs

- Välj Tilldelningar under Redigering till vänster på sidan Azure Policy.

- Välj Tilldela princip överst på sidan. Den här knappen öppnas på sidan Principtilldelning.

- Ange följande information:

- Definiera omfånget för principen genom att välja den prenumeration och resursgrupp som principen ska tillämpas på. Välj genom att klicka på trepunktsknappen i fältet Omfång .

- Välj namnet på principdefinitionen: "[Preview]: Azure Key Vault bör använda RBAC-behörighetsmodellen"

- Gå till fliken Parametrar överst på sidan och definiera önskad effekt av principen (Granskning, Neka eller Inaktiverad).

- Fyll i eventuella ytterligare fält. Navigera i flikarna och klicka på knapparna Föregående och Nästa längst ned på sidan.

- Välj Granska + skapa

- Välj Skapa

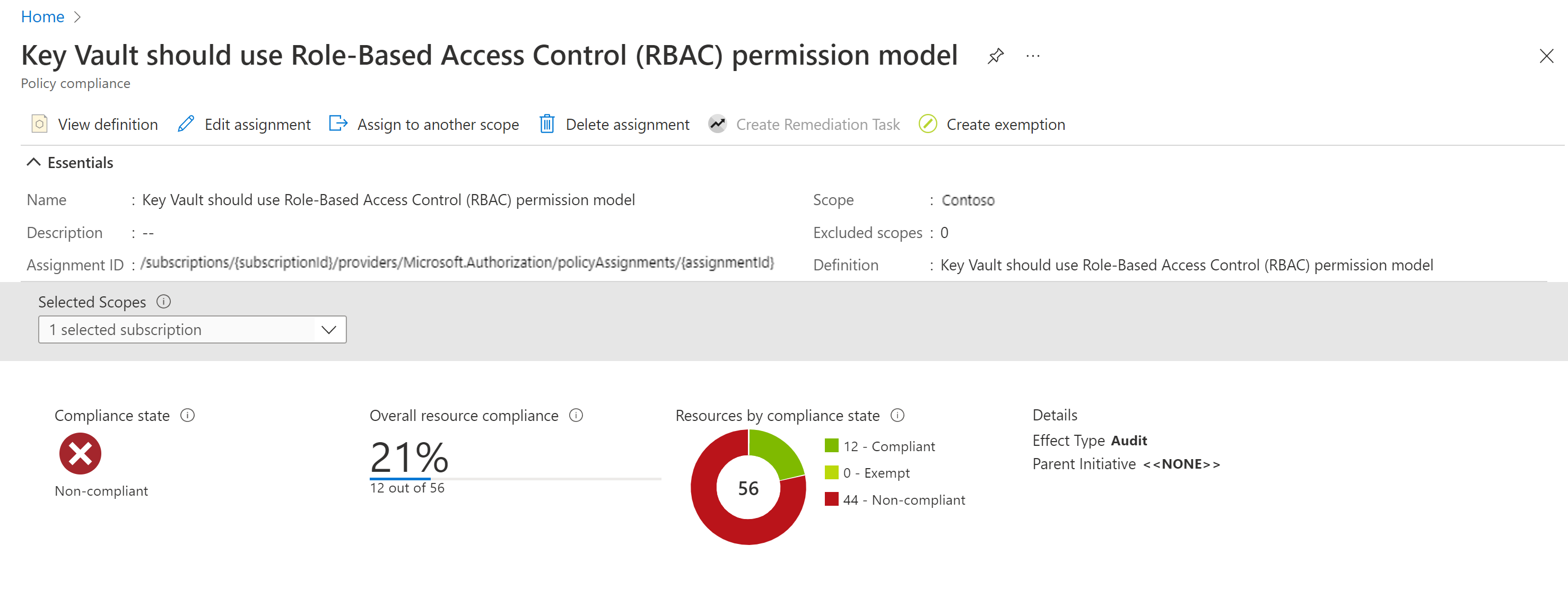

När den inbyggda principen har tilldelats kan det ta upp till 24 timmar att slutföra genomsökningen. När genomsökningen är klar kan du se efterlevnadsresultat som nedan.

Mer information finns här

Jämförelseverktyg för åtkomstprincip till Azure RBAC

Viktigt!

Det här verktyget skapas och underhålls av Microsoft Community-medlemmar och utan formell support för kundtjänst. Verktyget tillhandahålls som är utan garanti av något slag.

PowerShell-verktyget för att jämföra Key Vault-åtkomstprinciper med tilldelade RBAC-roller för att hjälpa till med migrering av åtkomstprincip till RBAC-behörighetsmodell. Avsikten med verktyget är att tillhandahålla sanitetskontroll vid migrering av befintlig Key Vault till RBAC-behörighetsmodell för att säkerställa att tilldelade roller med underliggande dataåtgärder omfattar befintliga åtkomstprinciper.

Felsökning

- Rolltilldelningen fungerar inte efter flera minuter – det finns situationer då rolltilldelningar kan ta längre tid. Det är viktigt att skriva logik för återförsök i kod för att täcka dessa fall.

- Rolltilldelningar försvann när Key Vault togs bort (mjuk borttagning) och återställdes – det är för närvarande en begränsning av funktionen för mjuk borttagning i alla Azure-tjänster. Du måste återskapa alla rolltilldelningar efter återställningen.