Självstudie: Integrera NAT-gateway med Azure Firewall i ett nav- och ekernätverk för utgående anslutning

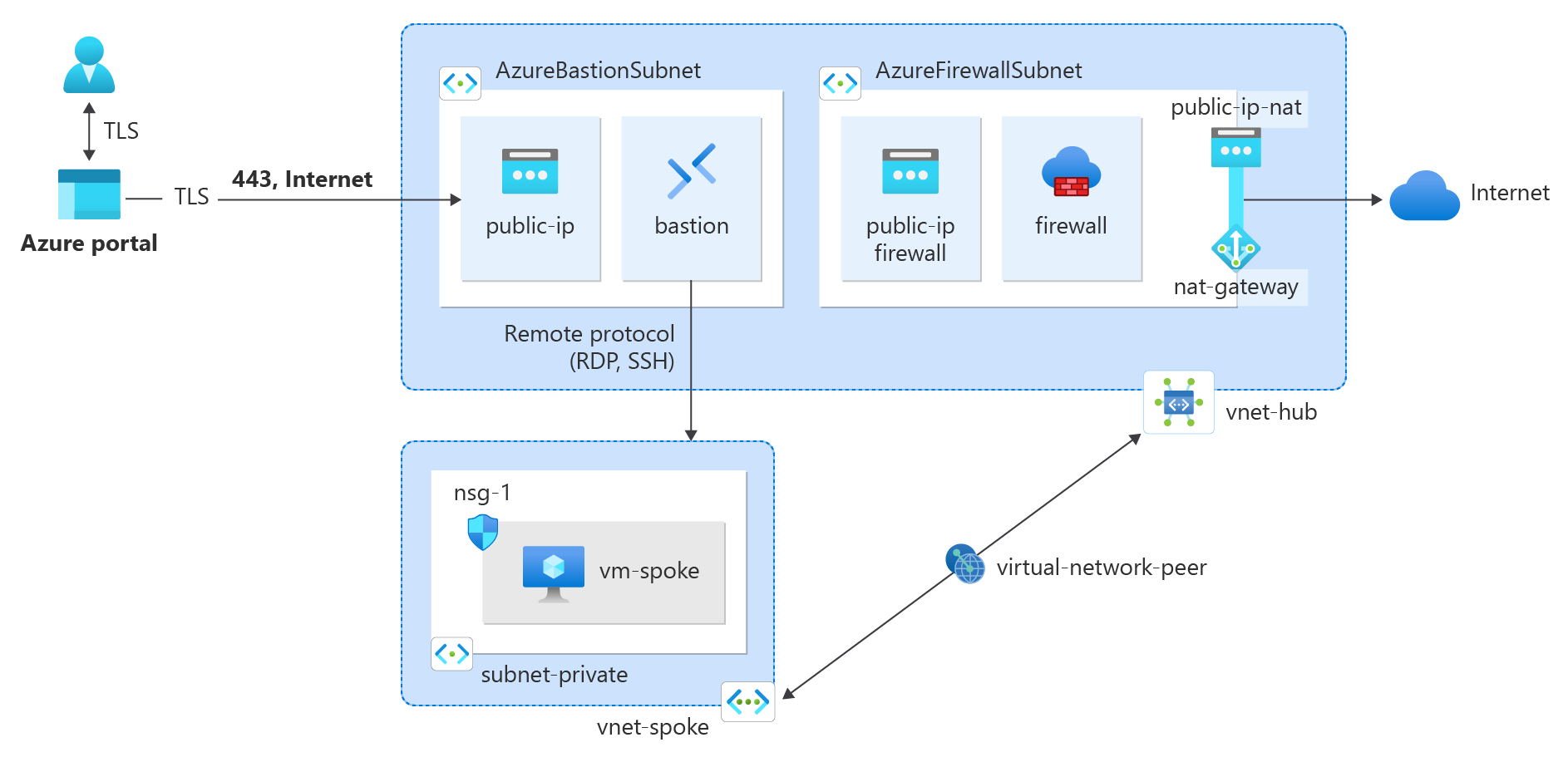

I den här självstudien lär du dig att integrera en NAT-gateway med en Azure Firewall i ett nav- och ekernätverk

Azure Firewall tillhandahåller 2 496 SNAT-portar per offentlig IP-adress som konfigurerats per vm-skalningsuppsättningsinstans (minst två instanser). Du kan associera upp till 250 offentliga IP-adresser till Azure Firewall. Beroende på dina arkitekturkrav och trafikmönster kan du behöva fler SNAT-portar än vad Azure Firewall kan tillhandahålla. Du kan också kräva användning av färre offentliga IP-adresser samtidigt som du behöver fler SNAT-portar. En bättre metod för utgående anslutning är att använda NAT-gateway. NAT-gatewayen tillhandahåller 64 512 SNAT-portar per offentlig IP-adress och kan användas med upp till 16 offentliga IP-adresser.

NAT-gatewayen kan integreras med Azure Firewall genom att konfigurera NAT-gatewayen direkt till Azure Firewall-undernätet för att tillhandahålla en mer skalbar metod för utgående anslutning. För produktionsdistributioner rekommenderas ett nav- och ekernätverk, där brandväggen finns i ett eget virtuellt nätverk. Arbetsbelastningsservrarna är peerkopplade virtuella nätverk i samma region som det virtuella hubbnätverket där brandväggen finns. I den här arkitekturkonfigurationen kan NAT-gatewayen tillhandahålla utgående anslutning från det virtuella hubbnätverket för alla virtuella ekernätverk som är peerkopplade.

Kommentar

Azure NAT Gateway stöds för närvarande inte i arkitekturer för skyddat virtuellt hubbnätverk (vWAN). Du måste distribuera med hjälp av en arkitektur för ett virtuellt navnätverk enligt beskrivningen i den här självstudien. Mer information om arkitekturalternativ för Azure Firewall finns i Vad är arkitekturalternativen för Azure Firewall Manager?.

I den här självstudien lär du dig att:

- Skapa ett virtuellt navnätverk och distribuera en Azure Firewall och Azure Bastion under distributionen

- Skapa en NAT-gateway och associera den med brandväggsundernätet i det virtuella hubbnätverket

- Skapa ett virtuellt ekernätverk

- Skapa en peering för virtuellt nätverk

- Skapa en routningstabell för det virtuella ekernätverket

- Skapa en brandväggsprincip för det virtuella hubbnätverket

- Skapa en virtuell dator för att testa den utgående anslutningen via NAT-gatewayen

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration. Skapa ett konto utan kostnad.

Skapa det virtuella hubbnätverket

Det virtuella hubbnätverket innehåller brandväggsundernätet som är associerat med Azure Firewall och NAT-gatewayen. Använd följande exempel för att skapa det virtuella hubbnätverket.

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du Virtuellt nätverk. Välj Virtuella nätverk i sökresultaten.

Välj + Skapa.

På fliken Grundläggande i Skapa virtuellt nätverk anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj Skapa ny.

Ange test-rg.

Välj OK.Instansinformation Name Ange vnet-hub. Region Välj (USA) USA, södra centrala. Välj Nästa för att fortsätta till fliken Säkerhet .

Välj Aktivera Bastion i avsnittet Azure Bastion på fliken Säkerhet .

Azure Bastion använder webbläsaren för att ansluta till virtuella datorer i ditt virtuella nätverk via SSH (Secure Shell) eller RDP (Remote Desktop Protocol) med hjälp av sina privata IP-adresser. De virtuella datorerna behöver inte offentliga IP-adresser, klientprogramvara eller särskild konfiguration. Mer information om Azure Bastion finns i Azure Bastion

Ange eller välj följande information i Azure Bastion:

Inställning Värde Azure Bastion-värdnamn Ange bastion. Offentlig IP-adress för Azure Bastion Välj Skapa en offentlig IP-adress.

Ange public-ip i Namn.

Välj OK.Välj Aktivera Azure Firewall i avsnittet Azure Firewall på fliken Säkerhet .

Azure Firewall är en hanterad, molnbaserad tjänst för nätverkssäkerhet som skyddar dina Azure Virtual Network-resurser. Det är en helt tillståndskänslig brandvägg som en tjänst med inbyggd hög tillgänglighet och obegränsad molnskalbarhet. Mer information om Azure Firewall finns i Azure Firewall.

Ange eller välj följande information i Azure Firewall:

Inställning Värde Azure Firewall-namn Ange brandvägg. Nivå Välj Standard. Policy Välj Skapa ny.

Ange brandväggsprincip i Namn.

Välj OK.Offentlig IP-adress för Azure Firewall Välj Skapa en offentlig IP-adress.

Ange public-ip-firewall i Namn.

Välj OK.Välj Granska + skapa.

Välj Skapa.

Det tar några minuter innan skyddsvärden och brandväggen distribueras. När det virtuella nätverket skapas som en del av distributionen kan du gå vidare till nästa steg.

Skapa NAT-gatewayen

All utgående Internettrafik passerar NAT-gatewayen till Internet. Använd följande exempel för att skapa en NAT-gateway för hubben och ekernätverket och associera den med AzureFirewallSubnet.

I sökrutan överst i portalen anger du NAT-gateway. Välj NAT-gatewayer i sökresultaten.

Välj + Skapa.

Ange eller välj följande information på fliken Grundläggande i Skapa nat-gateway (network address translation):

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation NAT-gatewayens namn Ange nat-gateway. Region Välj USA, södra centrala. Availability zone Välj en zon eller Ingen zon. TCP-timeout för inaktivitet (minuter) Lämna standardvärdet 4. Mer information om tillgänglighetszoner finns i NAT-gateway och tillgänglighetszoner.

Välj Nästa: Utgående IP-adress.

I Utgående IP-adress i offentliga IP-adresser väljer du Skapa en ny offentlig IP-adress.

Ange public-ip-nat i Namn.

Välj OK.

Välj Nästa: Undernät.

I Virtuellt nätverk väljer du vnet-hub.

Välj AzureFirewallSubnet i Undernätsnamn.

Välj Granska + skapa.

Välj Skapa.

Skapa ett virtuellt ekernätverk

Det virtuella ekernätverket innehåller den virtuella testdator som används för att testa routningen av Internettrafiken till NAT-gatewayen. Använd följande exempel för att skapa ekernätverket.

I sökrutan överst i portalen anger du Virtuellt nätverk. Välj Virtuella nätverk i sökresultaten.

Välj + Skapa.

På fliken Grundläggande i Skapa virtuellt nätverk anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Name Ange vnet-spoke. Region Välj USA, södra centrala. Välj Nästa för att fortsätta till fliken Säkerhet .

Välj Nästa för att gå vidare till fliken IP-adresser .

På fliken IP-adresser i IPv4-adressutrymmet väljer du papperskorgen för att ta bort adressutrymmet som fylls i automatiskt.

I IPv4-adressutrymme anger du 10.1.0.0. Lämna standardvärdet /16 (65 536 adresser) i maskmarkeringen.

Välj + Lägg till ett undernät.

I Lägg till ett undernät anger eller väljer du följande information:

Inställning Värde Information om undernät Undernätsmall Lämna standardinställningen Standard. Name Ange undernät privat. Startadress Ange 10.1.0.0. Storlek på undernät Lämna standardvärdet /24(256 adresser). Markera Lägga till.

Välj Granska + skapa.

Välj Skapa.

Skapa peering mellan hubben och ekern

En virtuell nätverkspeering används för att ansluta hubben till ekern och ekern till hubben. Använd följande exempel för att skapa en dubbelriktad nätverkspeering mellan hubben och ekern.

I sökrutan överst i portalen anger du Virtuellt nätverk. Välj Virtuella nätverk i sökresultaten.

Välj vnet-hubb.

Välj Peerings i Inställningar.

Markera + Lägg till.

Ange eller välj följande information i Lägg till peering:

Inställning Värde Det här virtuella nätverket Namn på peeringlänk Ange vnet-hub-to-vnet-spoke. Tillåt att "vnet-hub" får åtkomst till "vnet-spoke" Lämna standardinställningen Markerad. Tillåt att "vnet-hub" tar emot vidarebefordrad trafik från "vnet-spoke" Markera kryssrutan. Tillåt gateway i "vnet-hub" att vidarebefordra trafik till "vnet-spoke" Lämna standardvärdet Avmarkerat. Aktivera "vnet-hub" för att använda fjärrgatewayen "vnet-spoke" Lämna standardvärdet Avmarkerat. Fjärranslutet virtuellt nätverk Namn på peeringlänk Ange vnet-spoke-to-vnet-hub. Distributionsmodell för virtuellt nätverk Låt resource manager-standardvärdet vara kvar. Prenumeration Välj din prenumeration. Virtuellt nätverk Välj vnet-spoke. Tillåt att "vnet-spoke" får åtkomst till "vnet-hub" Lämna standardinställningen Markerad. Tillåt att "vnet-spoke" tar emot vidarebefordrad trafik från "vnet-hub" Markera kryssrutan. Tillåt gateway i "vnet-spoke" att vidarebefordra trafik till "vnet-hub" Lämna standardvärdet Avmarkerat. Aktivera "vnet-spoke" för att använda fjärrgatewayen "vnet-hub' Lämna standardvärdet Avmarkerat. Markera Lägga till.

Välj Uppdatera och kontrollera att peeringstatusen är Anslut ed.

Skapa ekertabell för nätverksroutning

En routningstabell tvingar all trafik som lämnar det virtuella ekernätverket till det virtuella hubbnätverket. Routningstabellen konfigureras med den privata IP-adressen för Azure Firewall som den virtuella installationen.

Hämta en privat IP-adress för brandväggen

Brandväggens privata IP-adress behövs för routningstabellen som skapades senare i den här artikeln. Använd följande exempel för att hämta brandväggens privata IP-adress.

I sökrutan överst i portalen anger du Brandvägg. Välj Brandväggar i sökresultatet.

Välj brandvägg.

I översikten över brandväggen noterar du IP-adressen i fältet Brandväggens privata IP-adress. IP-adressen i det här exemplet är 10.0.1.68.

Skapa routningstabell

Skapa en routningstabell för att tvinga all utgående trafik mellan ekrar och internet via brandväggen i det virtuella hubbnätverket.

I sökrutan överst i portalen anger du Routningstabell. Välj Routningstabeller i sökresultatet.

Välj + Skapa.

I Skapa routningstabell anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Region Välj USA, södra centrala. Name Ange route-table-spoke. Sprida gatewayvägar Välj Nej. Välj Granska + skapa.

Välj Skapa.

I sökrutan överst i portalen anger du Routningstabell. Välj Routningstabeller i sökresultatet.

Välj route-table-spoke.

I Inställningar väljer du Vägar.

Välj + Lägg till i vägar.

Ange eller välj följande information i Lägg till väg:

Inställning Värde Vägnamn Ange route-to-hub. Måltyp Välj IP-adresser. Mål-IP-adresser/CIDR-intervall Ange 0.0.0.0/0. Nästa hopptyp Välj Virtuell installation. Nexthop-adress Ange 10.0.1.68. Markera Lägga till.

Välj Undernät i Inställningar.

Välj + Associera.

Ange eller välj följande information i Associera undernät:

Inställning Värde Virtuellt nätverk Välj vnet-spoke (test-rg). Undernät Välj undernät privat. Välj OK.

Konfigurera brandväggen

Trafik från ekern via hubben måste tillåtas via brandväggsprincipen och en nätverksregel. Använd följande exempel för att skapa brandväggsprincipen och nätverksregeln.

Konfigurera nätverksregel

I sökrutan överst i portalen anger du Brandvägg. Välj Brandväggsprinciper i sökresultatet.

Välj brandväggsprincip.

I Inställningar väljer du Nätverksregler.

Välj + Lägg till en regelsamling.

I Lägg till en regelsamling anger eller väljer du följande information:

Inställning Värde Name Ange spoke-to-internet. Typ av regelsamling Välj Nätverk. Prioritet Ange 100. Regelinsamlingsåtgärd Markera Tillåt. Regelsamlingsgrupp Välj DefaultNetworkRuleCollectionGroup. Regler Name Ange allow-web. Source type IP-adress. Källa Ange 10.1.0.0/24. Protokoll Välj TCP. Målportar Ange 80 443. Måltyp Välj IP-adress. Mål Ange* Markera Lägga till.

Skapa en virtuell testdator

En virtuell Ubuntu-dator används för att testa utgående Internettrafik via NAT-gatewayen. Använd följande exempel för att skapa en virtuell Ubuntu-dator.

Följande procedur skapar en virtuell testdator (VM) med namnet vm-spoke i det virtuella nätverket.

I portalen söker du efter och väljer Virtuella datorer.

I Virtuella datorer väljer du + Skapa och sedan Virtuell Azure-dator.

På fliken Grundläggande i Skapa en virtuell dator anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Virtual machine name Ange vm-spoke. Region Välj (USA) USA, södra centrala. Tillgängliga alternativ Välj Ingen infrastrukturredundans krävs. Säkerhetstyp Låt standardvärdet Standard vara kvar. Bild Välj Ubuntu Server 22.04 LTS – x64 Gen2. VM-arkitektur Låt standardvärdet x64 vara kvar. Storlek Välj en storlek. Administratörskonto Authentication type Välj Lösenord. Username Ange azureuser. Lösenord Ange ett lösenord. Bekräfta lösenord Ange lösenordet igen. Regler för inkommande portar Offentliga inkommande portar Välj Ingen. Välj fliken Nätverk överst på sidan.

Ange eller välj följande information på fliken Nätverk :

Inställning Värde Nätverksgränssnitt Virtuellt nätverk Välj vnet-spoke. Undernät Välj undernät privat (10.1.0.0/24). Offentlig IP-adress Välj Ingen. Nätverkssäkerhetsgrupp för nätverkskort Visa avancerad. Konfigurera nätverkssäkerhetsgrupp Välj Skapa ny.

Ange nsg-1 som namn.

Låt resten vara som standard och välj OK.Låt resten av inställningarna vara som standard och välj Granska + skapa.

Granska inställningarna och välj Skapa.

Kommentar

Virtuella datorer i ett virtuellt nätverk med en skyddsvärd behöver inte offentliga IP-adresser. Bastion tillhandahåller den offentliga IP-adressen och de virtuella datorerna använder privata IP-adresser för att kommunicera i nätverket. Du kan ta bort de offentliga IP-adresserna från alla virtuella datorer i bastionens värdbaserade virtuella nätverk. Mer information finns i Koppla bort en offentlig IP-adress från en virtuell Azure-dator.

Testa NAT-gateway

Du ansluter till de virtuella Ubuntu-datorerna som du skapade i föregående steg för att kontrollera att den utgående Internettrafiken lämnar NAT-gatewayen.

Hämta offentlig IP-adress för NAT-gateway

Hämta den offentliga IP-adressen för NAT-gatewayen för verifiering av stegen senare i artikeln.

I sökrutan överst i portalen anger du Offentlig IP-adress. Välj Offentliga IP-adresser i sökresultatet.

Välj public-ip-nat.

Anteckna värdet i IP-adressen. Exemplet som används i den här artikeln är 20.225.88.213.

Testa NAT-gateway från eker

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-spoke.

I Åtgärder väljer du Bastion.

Ange användarnamnet och lösenordet som angavs när den virtuella datorn skapades. Välj Anslut.

I bash-prompten anger du följande kommando:

curl ifconfig.meKontrollera att IP-adressen som returneras av kommandot matchar nat-gatewayens offentliga IP-adress.

azureuser@vm-1:~$ curl ifconfig.me 20.225.88.213Stäng Bastion-anslutningen till vm-spoke.

Rensa resurser

När du är klar med de resurser som du skapade kan du ta bort resursgruppen och alla dess resurser:

I Azure-portalen söker du efter och väljer Resursgrupper.

På sidan Resursgrupper väljer du resursgruppen test-rg .

På sidan test-rg väljer du Ta bort resursgrupp.

Ange test-rg i Ange resursgruppsnamn för att bekräfta borttagningen och välj sedan Ta bort.

Nästa steg

Gå vidare till nästa artikel för att lära dig hur du integrerar en NAT-gateway med en Azure Load Balancer: