Hantera trafikanalys med hjälp av Azure Policy

Azure Policy hjälper dig att genomdriva organisationsstandarder och utvärdera efterlevnad i stor skala. Några vanliga användningsområden för Azure Policy är att implementera styrning för resurskonsekvens, regelefterlevnad, säkerhet, kostnad och hantering. Mer information om Azure Policy finns i Vad är Azure Policy? och Snabbstart: Skapa en principtilldelning för att identifiera icke-kompatibla resurser.

I den här artikeln får du lära dig hur du använder tre inbyggda principer som är tillgängliga för Azure Network Watcher trafikanalys för att hantera konfigurationen.

Granska flödesloggar med hjälp av en inbyggd princip

Den Network Watcher flödesloggarna ska ha trafikanalys aktiverat princip granskar alla befintliga flödesloggar genom att granska Azure Resource Manager objekt av typen Microsoft.Network/networkWatchers/flowLogs och kontrollerar om trafikanalys är aktiverat via networkWatcherFlowAnalyticsConfiguration.enabled egenskapen för flödesloggresursen. Den här principen flaggar sedan flödesloggresursen som har egenskapen inställd på false.

Så här granskar du flödesloggarna med hjälp av den inbyggda principen:

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du princip. Välj Princip i sökresultatet.

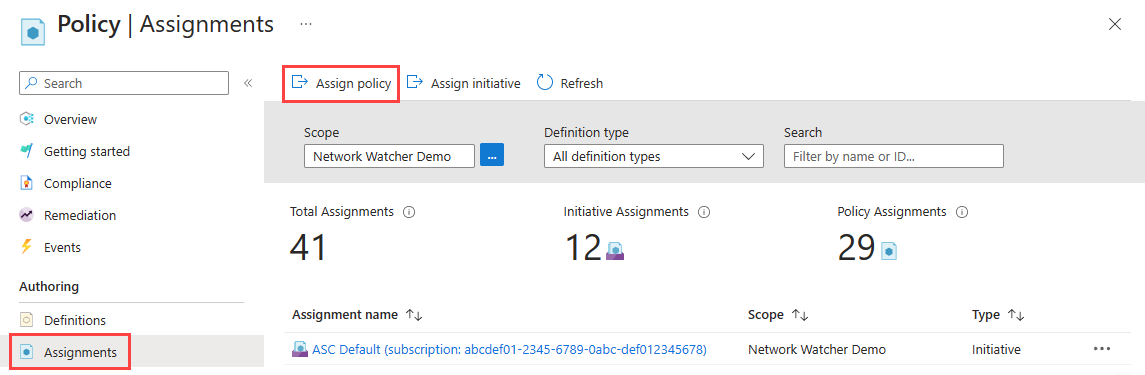

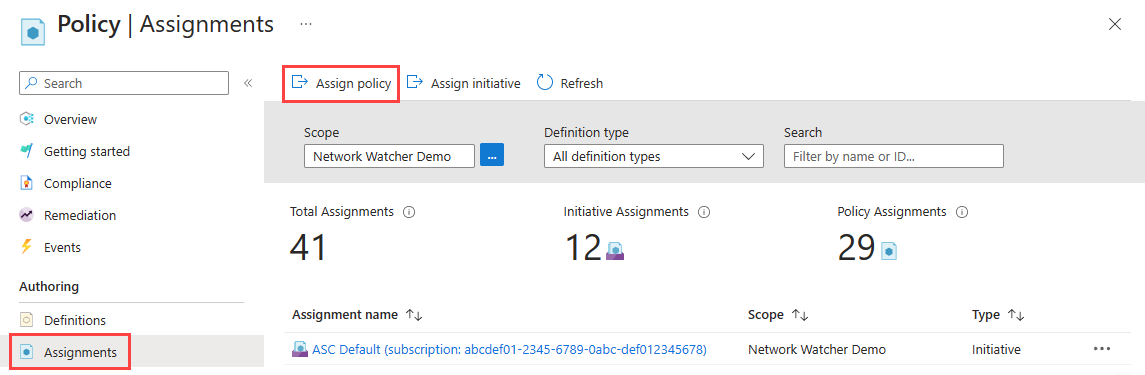

Välj Tilldelningar och sedan på Tilldela princip.

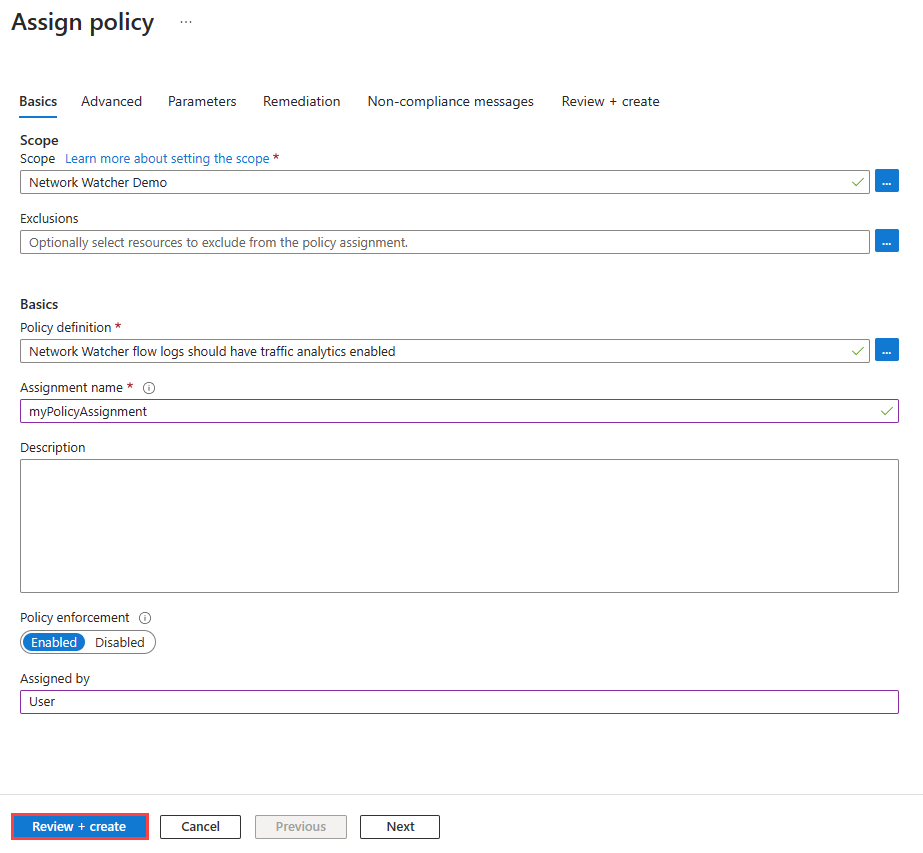

Välj ellipsen ... bredvid Omfång för att välja din Azure-prenumeration som har de flödesloggar som du vill att principen ska granska. Du kan också välja den resursgrupp som har flödesloggarna. När du har gjort dina val väljer du knappen Välj .

Välj ellipsen ... bredvid Principdefinition för att välja den inbyggda princip som du vill tilldela. Ange trafikanalys i sökrutan och välj Inbyggt filter. I sökresultaten väljer du Network Watcher flödesloggar ska ha trafikanalys aktiverat och väljer sedan Lägg till.

Ange ett namn i Tilldelningsnamn och ditt namn i Tilldelad av. Den här principen kräver inga parametrar.

Välj Granska + skapa och sedan Skapa.

Anteckning

Den här principen kräver inga parametrar. Den innehåller inte heller några rolldefinitioner så du behöver inte skapa rolltilldelningar för den hanterade identiteten på fliken Reparation .

Välj Efterlevnad. Sök efter namnet på tilldelningen och välj det.

Resursefterlevnad visar alla inkompatibla flödesloggar.

Distribuera och konfigurera trafikanalys med hjälp av principer för deployIfNotExists

Det finns två deployIfNotExists-principer för att konfigurera NSG-flödesloggar:

Konfigurera nätverkssäkerhetsgrupper för att använda en specifik arbetsyta, lagringskonto och kvarhållningsprincip för flödesloggar för trafikanalys: Den här principen flaggar nätverkssäkerhetsgruppen som inte har trafikanalys aktiverad. För en flaggad nätverkssäkerhetsgrupp finns antingen inte motsvarande NSG-flödesloggresurs eller så finns NSG-flödesloggresursen, men trafikanalys är inte aktiverad på den. Du kan skapa en reparationsaktivitet om du vill att principen ska påverka befintliga resurser.

Reparation kan tilldelas när du tilldelar en princip eller när en princip tilldelas och utvärderas. Reparation möjliggör trafikanalys för alla flaggade resurser med de angivna parametrarna. Om en nätverkssäkerhetsgrupp redan har flödesloggar aktiverade i ett visst lagrings-ID men inte har trafikanalys aktiverat, aktiverar reparation trafikanalys på den här nätverkssäkerhetsgruppen med de angivna parametrarna. Om lagrings-ID:t som anges i parametrarna skiljer sig från det som är aktiverat för flödesloggar skrivs det senare över med det angivna lagrings-ID:t i reparationsuppgiften. Om du inte vill skriva över använder du Konfigurera nätverkssäkerhetsgrupper för att aktivera trafikanalysprincip .

Konfigurera nätverkssäkerhetsgrupper för att aktivera trafikanalys: Den här principen liknar den tidigare principen, förutom att den under reparationen inte skriver över flödeslogginställningarna för de flaggade nätverkssäkerhetsgrupperna som har flödesloggar aktiverade, men trafikanalys inaktiveras med parametern som anges i principtilldelningen.

Anteckning

Network Watcher är en regional tjänst så de två deployIfNotExists-principerna gäller för nätverkssäkerhetsgrupper som finns i en viss region. För nätverkssäkerhetsgrupper i en annan region skapar du en annan principtilldelning i den regionen.

Om du vill tilldela någon av de två principerna deployIfNotExists följer du dessa steg:

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du princip. Välj Princip i sökresultatet.

Välj Tilldelningar och sedan på Tilldela princip.

Välj ellipsen ... bredvid Omfång för att välja din Azure-prenumeration som har de flödesloggar som du vill att principen ska granska. Du kan också välja den resursgrupp som har flödesloggarna. När du har valt väljer du knappen Välj .

Välj ellipsen ... bredvid Principdefinition för att välja den inbyggda princip som du vill tilldela. Ange trafikanalys i sökrutan och välj det inbyggda filtret. I sökresultaten väljer du Konfigurera nätverkssäkerhetsgrupper för att använda specifik arbetsyta, lagringskonto och flödesloggens kvarhållningsprincip för trafikanalys och väljer sedan Lägg till.

Ange ett namn i Tilldelningsnamn och ditt namn i Tilldelad av.

Välj Nästa två gånger eller välj fliken Parametrar . Ange eller välj sedan följande värden:

Inställning Värde Effekt Välj DistribueraOmNotExists. Nätverkssäkerhetsgruppsregion Välj den region för nätverkssäkerhetsgruppen som du riktar in dig på med principen. Lagringsresurs-ID Ange det fullständiga resurs-ID:t för lagringskontot. Lagringskontot måste finnas i samma region som nätverkssäkerhetsgruppen. Formatet för lagringsresurs-ID:t är: /subscriptions/<SubscriptionID>/resourceGroups/<ResouceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>.Bearbetningsintervall för trafikanalys i minuter Välj den frekvens med vilken bearbetade loggar skickas till arbetsytan. Tillgängliga värden är för närvarande 10 och 60 minuter. Standardvärdet är 60 minuter. Resurs-ID för arbetsyta Ange det fullständiga resurs-ID:t för arbetsytan där trafikanalys måste aktiveras. Formatet för arbetsytans resurs-ID är: /subscriptions/<SubscriptionID>/resourcegroups/<ResouceGroupName>/providers/microsoft.operationalinsights/workspaces/<WorkspaceName>.Arbetsytans region Välj region för din arbetsyta för trafikanalys. Arbetsyte-ID Ange ditt arbetsyte-ID för trafikanalys. Network Watcher resursgrupp Välj resursgruppen för din Network Watcher. Network Watcher namn Ange namnet på din Network Watcher. Antal dagar som flödesloggar ska behållas Ange det antal dagar som du vill behålla flödesloggdata i lagringskontot. Om du vill behålla data för alltid anger du 0. Anteckning

Regionen för trafikanalysarbetsytan behöver inte vara samma som regionen för den aktuella nätverkssäkerhetsgruppen.

Välj fliken Nästa eller Reparation . Ange eller välj följande värden:

Inställningen Värde Skapa åtgärdsuppgift Markera kryssrutan om du vill att principen ska påverka befintliga resurser. Skapa en hanterad identitet Markera kryssrutan. Typ av hanterad identitet Välj den typ av hanterad identitet som du vill använda. Systemtilldelad identitetsplats Välj region för den systemtilldelade identiteten. Omfång Välj omfånget för den användartilldelade identiteten. Befintliga användartilldelade identiteter Välj din användartilldelade identitet. Anteckning

Du behöver behörigheten Deltagare eller Ägare för att kunna använda den här principen.

Välj Granska + skapa och sedan Skapa.

Välj Efterlevnad. Sök efter namnet på tilldelningen och välj det.

Välj Resursefterlevnad för att hämta en lista över alla inkompatibla flödesloggar.

Felsökning

Reparationsåtgärden misslyckas med PolicyAuthorizationFailed felkoden: exempelfelexempel Principtilldelningens /subscriptions/abcdef01-2345-6789-0abc-def012345678/resourceGroups/DummyRG/providers/Microsoft.Authorization/policyAssignments/b67334e8770a4afc92e7a929/ resursidentitet har inte de behörigheter som krävs för att skapa distributionen.

I ett sådant scenario måste den hanterade identiteten beviljas manuellt åtkomst. Gå till lämplig prenumeration/resursgrupp (som innehåller de resurser som anges i principparametrarna) och ge deltagare åtkomst till den hanterade identitet som skapats av principen.

Nästa steg

- Läs mer om inbyggda principer för NSG-flödesloggar.

- Läs mer om trafikanalys.

- Lär dig hur du använder en ARM-mall (Azure Resource Manager) för att distribuera flödesloggar och trafikanalyser i Konfigurera NSG-flödesloggar med hjälp av en Azure Resource Manager-mall.