Hotjakt i Microsoft Sentinel

Som säkerhetsanalytiker och utredare vill du vara proaktiv när det gäller att leta efter säkerhetshot, men dina olika system och säkerhetsutrustning genererar berg av data som kan vara svåra att parsa och filtrera till meningsfulla händelser. Microsoft Sentinel har kraftfulla sök- och frågeverktyg för jakt efter säkerhetshot i organisationens datakällor. För att hjälpa säkerhetsanalytiker att proaktivt leta efter nya avvikelser som inte identifieras av dina säkerhetsappar eller ens av dina schemalagda analysregler, vägleder Microsoft Sentinels inbyggda jaktfrågor dig till att ställa rätt frågor för att hitta problem i de data som du redan har i nätverket.

En inbyggd fråga innehåller till exempel data om de mest ovanliga processerna som körs i infrastrukturen. Du vill inte ha en avisering varje gång de körs. De kan vara helt oskyldiga. Men du kanske vill ta en titt på frågan ibland för att se om det finns något ovanligt.

Kommentar

Information om funktionstillgänglighet i amerikanska myndighetsmoln finns i Microsoft Sentinel-tabellerna i Molnfunktionstillgänglighet för amerikanska myndighetskunder.

Viktigt!

Microsoft Sentinel är tillgängligt som en del av den offentliga förhandsversionen av den enhetliga säkerhetsåtgärdsplattformen i Microsoft Defender-portalen. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Använda inbyggda frågor

Instrumentpanelen jakt innehåller färdiga frågeexempel som är utformade för att komma igång och bekanta dig med tabellerna och frågespråket. Frågor körs på data som lagras i loggtabeller, till exempel för att skapa processer, DNS-händelser eller andra händelsetyper.

Inbyggda jaktfrågor utvecklas kontinuerligt av Microsofts säkerhetsforskare, både genom att lägga till nya frågor och finjustera befintliga frågor för att ge dig en startpunkt för att leta efter nya identifieringar och ta reda på var du ska börja jaga efter början av nya attacker.

Använd frågor före, under och efter en kompromiss för att vidta följande åtgärder:

Innan en incident inträffar: Det räcker inte att vänta på identifieringar. Vidta proaktiva åtgärder genom att köra hotjaktsfrågor relaterade till de data som du matar in på din arbetsyta minst en gång i veckan.

Resultat från din proaktiva jakt ger tidig insikt i händelser som kan bekräfta att en kompromiss pågår, eller åtminstone visa svagare områden i din miljö som är i riskzonen och behöver uppmärksamhet.

Under en kompromiss: Använd livestream för att köra en specifik fråga hela tiden och presentera resultat när de kommer in. Använd livestream när du aktivt behöver övervaka användarhändelser, till exempel om du behöver kontrollera om en specifik kompromiss fortfarande pågår, för att fastställa en hotskådespelares nästa åtgärd och mot slutet av en undersökning för att bekräfta att kompromissen verkligen är över.

Efter en kompromiss: När en kompromiss eller en incident har inträffat bör du förbättra din täckning och insikt för att förhindra liknande incidenter i framtiden.

Ändra dina befintliga frågor eller skapa nya för att hjälpa till med tidig identifiering, baserat på insikter från din kompromiss eller incident.

Om du har identifierat eller skapat en jaktfråga som ger värdefulla insikter om möjliga attacker skapar du anpassade identifieringsregler baserat på frågan och visar dessa insikter som aviseringar till dina säkerhetsincidenter.

Visa frågans resultat och välj Ny aviseringsregel>Skapa Microsoft Sentinel-avisering. Använd guiden Analysregel för att skapa en ny regel baserat på din fråga. Mer information finns i Skapa anpassade analysregler för att identifiera hot.

Du kan också skapa jakt- och livestream-frågor över data som lagras i Azure Data Explorer. Mer information finns i information om hur du skapar frågor mellan resurser i Azure Monitor-dokumentationen.

Använd communityresurser, till exempel Microsoft Sentinel GitHub-lagringsplatsen för att hitta fler frågor och datakällor.

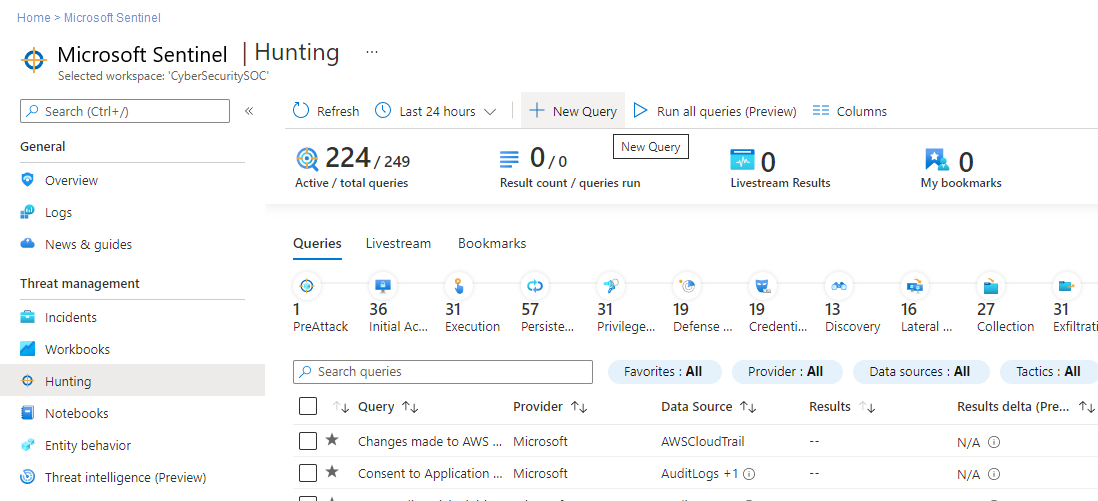

Använd instrumentpanelen för jakt

Med instrumentpanelen jakt kan du köra alla dina frågor, eller en vald delmängd, i en enda markering. I Microsoft Sentinel-portalen väljer du Jakt.

Tabellen som visas visar alla frågor som skrivits av Microsofts team av säkerhetsanalytiker och eventuella extra frågor som du har skapat eller ändrat. Varje fråga innehåller en beskrivning av vad den jagar efter och vilken typ av data den körs på. Dessa frågor grupperas efter deras MITRE ATT&CK-taktik. Ikonerna till höger kategoriserar typen av hot, till exempel inledande åtkomst, beständighet och exfiltrering. MITRE ATT&CK-tekniker visas i kolumnen Tekniker och beskriver det specifika beteende som identifieras av jaktfrågan.

Använd jaktinstrumentpanelen för att identifiera var du ska börja jaga, genom att titta på resultatantal, toppar eller ändring i resultatantal under en 24-timmarsperiod. Sortera och filtrera efter favoriter, datakälla, MITRE ATT&CK-taktik eller -teknik, resultat, deltaresultat eller resultatdeltaprocent. Visa frågor som fortfarande behöver datakällor anslutna och få rekommendationer om hur du aktiverar dessa frågor.

I följande tabell beskrivs detaljerade åtgärder som är tillgängliga från jaktinstrumentpanelen:

| Åtgärd | beskrivning |

|---|---|

| Se hur frågor gäller för din miljö | Välj knappen Kör alla frågor eller välj en delmängd frågor med kryssrutorna till vänster om varje rad och välj knappen Kör valda frågor. Det kan ta allt från några sekunder till många minuter att köra dina frågor, beroende på hur många frågor som väljs, tidsintervallet och mängden data som efterfrågas. |

| Visa de frågor som returnerade resultat | När dina frågor har körts kan du visa de frågor som returnerade resultat med hjälp av resultatfiltret : – Sortera för att se vilka frågor som hade flest eller minst resultat. – Visa de frågor som inte alls är aktiva i din miljö genom att välja N/A i resultatfiltret . – Hovra över informationsikonen (i) bredvid N/A för att se vilka datakällor som krävs för att göra den här frågan aktiv. |

| Identifiera toppar i dina data | Identifiera toppar i data genom att sortera eller filtrera efter resultatdelta eller resultatdeltaprocent. Jämför resultatet för de senaste 24 timmarna med resultaten från de föregående 24–48 timmarna, vilket visar eventuella stora skillnader eller relativa skillnader i volymen. |

| Visa frågor som mappats till MITRE ATT&CK-taktiken | Taktikfältet MITRE ATT&CK, längst upp i tabellen, visar hur många frågor som mappas till varje MITRE ATT&CK-taktik. Taktikfältet uppdateras dynamiskt baserat på den aktuella uppsättningen filter som används. Gör att du kan se vilka MITRE ATT&CK-taktiker som visas när du filtrerar efter ett givet resultatantal, ett delta med högt resultat, N/A-resultat eller någon annan uppsättning filter. |

| Visa frågor som mappats till MITRE ATT&CK-tekniker | Frågor kan också mappas till MITRE ATT&CK-tekniker. Du kan filtrera eller sortera efter MITRE ATT&CK-tekniker med hjälp av teknikfiltret . Genom att öppna en fråga kan du välja tekniken för att se MITRE ATT&CK-beskrivningen av tekniken. |

| Spara en fråga till dina favoriter | Frågor som sparas till dina favoriter körs automatiskt varje gång sidan Jakt öppnas. Du kan skapa en egen jaktfråga eller klona och anpassa en befintlig jaktfrågemall. |

| Köra frågor | Välj Kör fråga på informationssidan för jaktfråga för att köra frågan direkt från jaktsidan. Antalet matchningar visas i tabellen i kolumnen Resultat . Granska listan över jaktfrågor och deras matchningar. |

| Granska en underliggande fråga | Utför en snabb genomgång av den underliggande frågan i frågeinformationsfönstret. Du kan se resultatet genom att klicka på länken Visa frågeresultat (under frågefönstret) eller knappen Visa resultat (längst ned i fönstret). Frågan öppnar sidan Loggar (Log Analytics) och under frågan kan du granska matchningarna för frågan. |

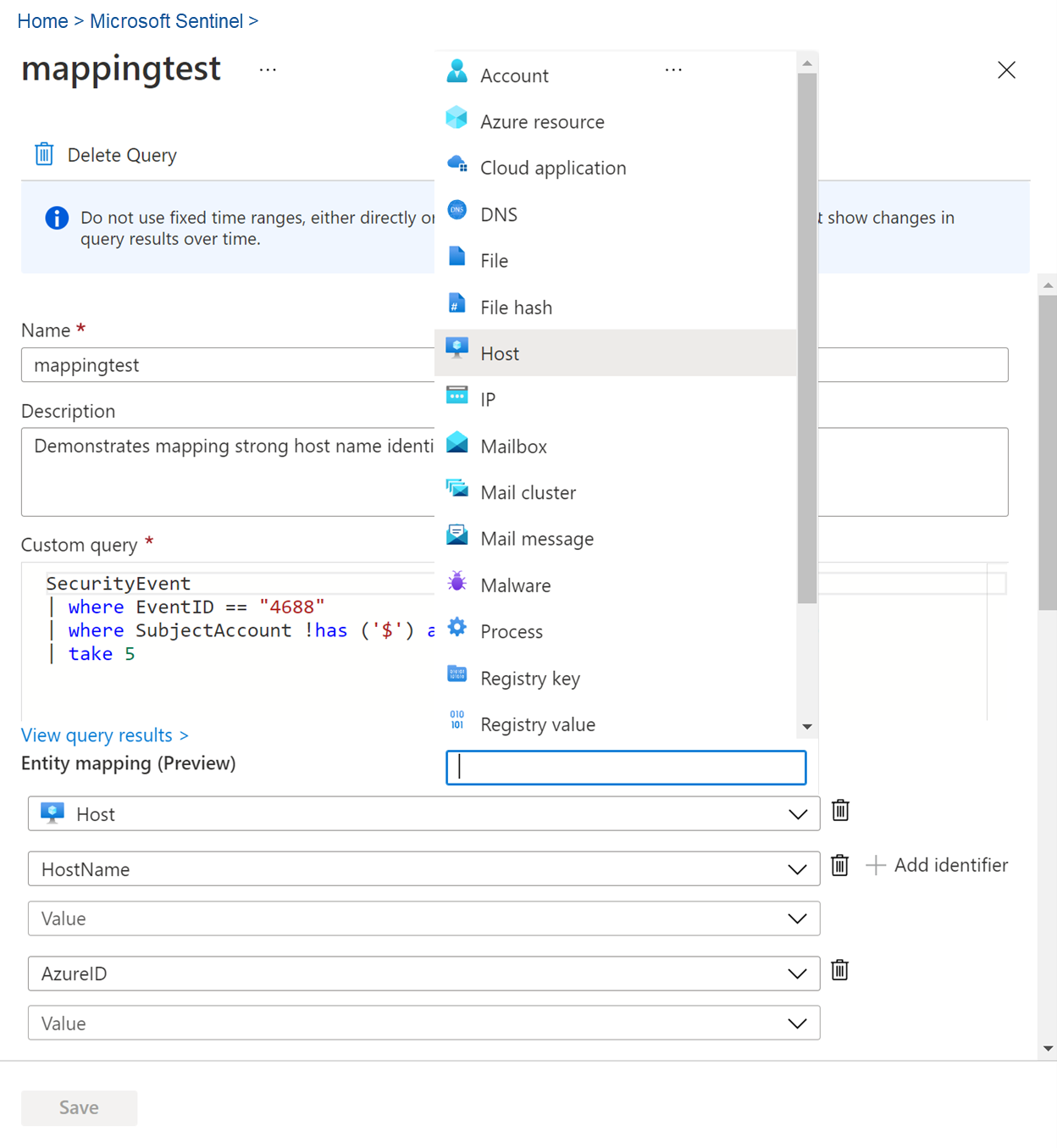

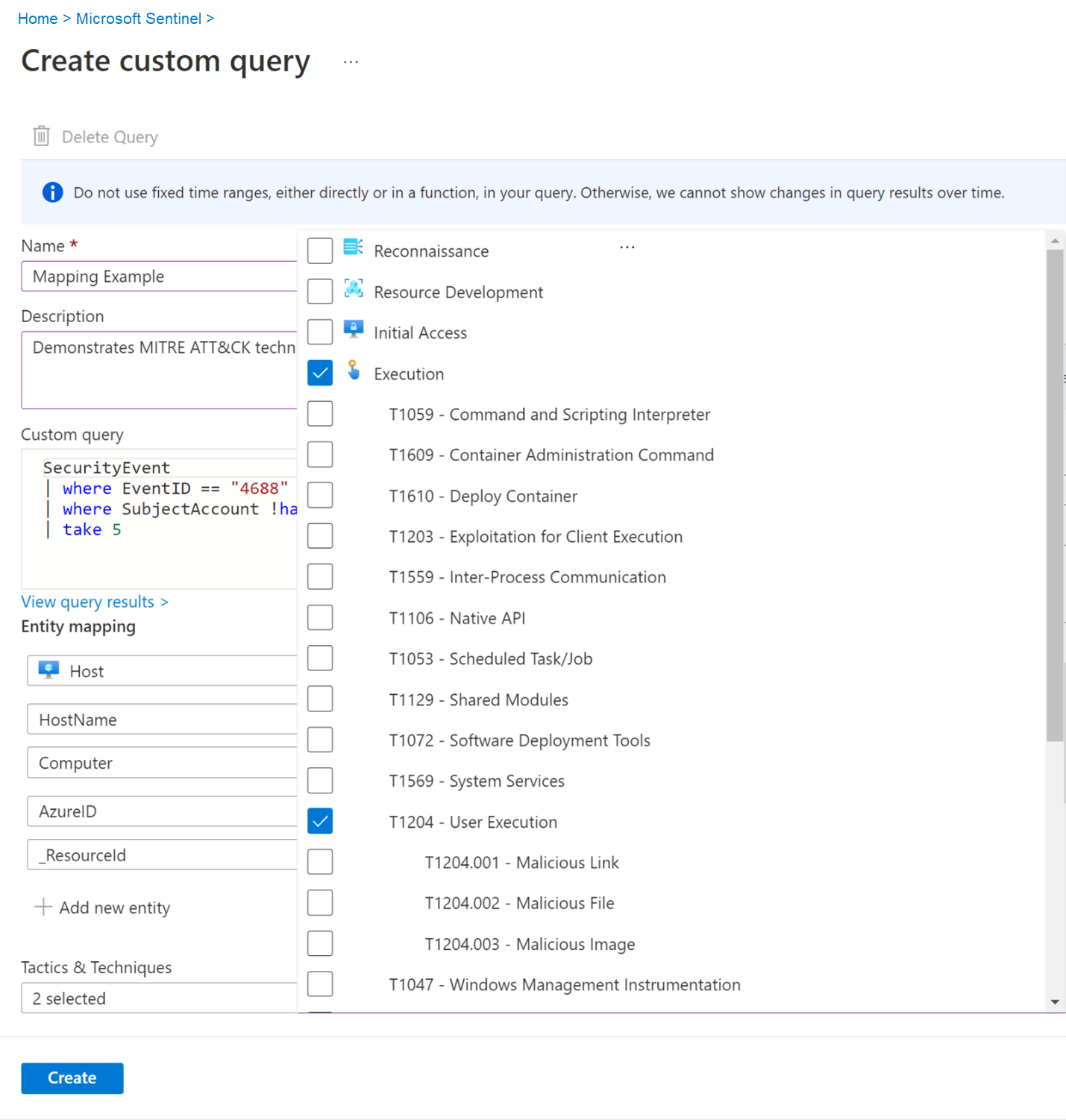

Skapa en anpassad jaktfråga

Skapa eller ändra en fråga och spara den som en egen fråga eller dela den med användare som finns i samma klientorganisation.

Så här skapar du en ny fråga:

Välj Ny fråga.

Fyll i alla tomma fält och välj Skapa.

Så här klonar och ändrar du en befintlig fråga:

I tabellen väljer du den jaktfråga som du vill ändra.

Välj ellipsen (...) på raden i frågan som du vill ändra och välj Klona fråga.

Ändra frågan och välj Skapa.

Så här ändrar du en befintlig anpassad fråga:

I tabellen väljer du den jaktfråga som du vill ändra. Endast frågor som från en anpassad innehållskälla kan redigeras. Andra innehållskällor måste redigeras på den källan.

Välj ellipsen (...) i raden för den fråga som du vill ändra och välj Redigera fråga.

Ändra fältet Anpassad fråga med den uppdaterade frågan. Du kan också ändra entitetsmappning och tekniker enligt beskrivningen i avsnittet "Skapa en ny fråga" i den här dokumentationen.

Exempelfråga

En typisk fråga börjar med ett tabell- eller parsernamn följt av en serie operatorer avgränsade med ett pipe-tecken ("|").

I exemplet ovan börjar du med tabellnamnet SecurityEvent och lägger till piped-element efter behov.

Definiera ett tidsfilter för att endast granska poster från de föregående sju dagarna.

Lägg till ett filter i frågan för att endast visa händelse-ID 4688.

Lägg till ett filter i frågan på kommandoraden för att endast innehålla instanser av cscript.exe.

Projicera bara de kolumner som du är intresserad av att utforska och begränsa resultatet till 1 000 och välj Kör fråga.

Välj den gröna triangeln och kör frågan. Du kan testa frågan och köra den för att söka efter avvikande beteende.

Vi rekommenderar att din fråga använder en ASIM-parsare (Advanced Security Information Model) och inte en inbyggd tabell. Detta säkerställer att frågan stöder alla aktuella eller framtida relevanta datakällor i stället för en enda datakälla.

Skapa bokmärken

Under jakt- och undersökningsprocessen kan du stöta på frågeresultat som ser ovanliga eller misstänkta ut. Bokmärke dessa objekt för att referera tillbaka till dem i framtiden, till exempel när du skapar eller berikar en incident för undersökning. Händelser som potentiella rotorsaker, indikatorer för kompromettering eller andra viktiga händelser bör genereras som ett bokmärke. Om en nyckelhändelse som du har bokmärkt är tillräckligt allvarlig för att motivera en undersökning eskalerar du den till en incident.

Markera kryssrutorna för alla rader som du vill bevara i dina resultat och välj Lägg till bokmärke. Detta skapar för en post för varje markerad rad, ett bokmärke, som innehåller radresultatet och frågan som skapade resultatet. Du kan lägga till egna taggar och anteckningar i varje bokmärke.

- Precis som med schemalagda analysregler kan du utöka dina bokmärken med entitetsmappningar för att extrahera flera entitetstyper och identifierare samt MITRE ATT&CK-mappningar för att associera specifika taktiker och tekniker.

- Bokmärken använder som standard samma entitets- och MITRE ATT&CK-teknikmappningar som jaktfrågan som gav bokmärkta resultat.

Visa alla bokmärkta resultat genom att klicka på fliken Bokmärken på huvudsidan Jakt . Lägg till taggar i bokmärken för att klassificera dem för filtrering. Om du till exempel undersöker en attackkampanj kan du skapa en tagg för kampanjen, tillämpa taggen på eventuella relevanta bokmärken och sedan filtrera alla bokmärken baserat på kampanjen.

Undersök en enda bokmärkessökning genom att välja bokmärket och sedan klicka på Undersök i informationsfönstret för att öppna undersökningsupplevelsen. Du kan också välja en entitet som visas direkt för att visa entitetens motsvarande entitetssida.

Du kan också skapa en incident från ett eller flera bokmärken eller lägga till ett eller flera bokmärken i en befintlig incident. Markera en kryssruta till vänster om alla bokmärken som du vill använda och välj sedan Incidentåtgärder>Skapa ny incident eller Lägg till i befintlig incident. Sortera och undersöka incidenten som alla andra.

Mer information finns i Använda bokmärken i jakt.

Använda notebook-filer för att utföra undersökningar

När din jakt och dina undersökningar blir mer komplexa använder du Microsoft Sentinel-notebook-filer för att förbättra din aktivitet med maskininlärning, visualiseringar och dataanalys.

Notebook-filer tillhandahåller en typ av virtuell sandbox-miljö, komplett med en egen kernel, där du kan utföra en fullständig undersökning. Din notebook-fil kan innehålla rådata, den kod som du kör på dessa data, resultaten och deras visualiseringar. Spara dina notebook-filer så att du kan dela dem med andra för återanvändning i din organisation.

Notebook-filer kan vara användbara när din jakt eller undersökning blir för stor för att enkelt komma ihåg, visa information eller när du behöver spara frågor och resultat. För att hjälpa dig att skapa och dela notebook-filer tillhandahåller Microsoft Sentinel Jupyter Notebooks, en miljö med öppen källkod, interaktiv utveckling och datamanipulering, som är integrerad direkt på sidan Microsoft Sentinel Notebooks .

Mer information finns i:

- Använda Jupyter Notebook för att söka efter säkerhetshot

- Dokumentation om Jupyter Project

- Introduktionsdokumentation för Jupyter.

- The Infosec Jupyter Book

- Verkliga Python-självstudier

I följande tabell beskrivs några metoder för att använda Jupyter Notebooks för att hjälpa dina processer i Microsoft Sentinel:

| Metod | beskrivning |

|---|---|

| Datapersistence, repeterbarhet och backtracking | Om du arbetar med många frågor och resultatuppsättningar kommer du förmodligen att ha några återvändsgränder. Du måste bestämma vilka frågor och resultat som ska behållas och hur du ska samla de användbara resultaten i en enda rapport. Använd Jupyter Notebooks för att spara frågor och data allt eftersom, använda variabler för att köra frågor med olika värden eller datum eller spara dina frågor för att köra om framtida undersökningar. |

| Skript och programmering | Använd Jupyter Notebooks för att lägga till programmering i dina frågor, inklusive: - Deklarativa språk som Kusto-frågespråk (KQL) eller SQL för att koda din logik i en enda, möjligen komplex, instruktion. - Programmeringsspråk för procedurer för att köra logik i en serie steg. Dela upp logiken i steg som hjälper dig att se och felsöka mellanliggande resultat, lägga till funktioner som kanske inte är tillgängliga i frågespråket och återanvända partiella resultat i senare bearbetningssteg. |

| Länkar till externa data | Även om Microsoft Sentinel-tabeller har de flesta telemetri- och händelsedata kan Jupyter Notebooks länka till alla data som är tillgängliga via nätverket eller från en fil. Med Hjälp av Jupyter Notebooks kan du inkludera data som: – Data i externa tjänster som du inte äger, till exempel geoplatsdata eller hotinformationskällor – Känsliga data som endast lagras i din organisation, till exempel personaldatabaser eller listor över värdefulla tillgångar – Data som du ännu inte har migrerat till molnet. |

| Specialiserade verktyg för databearbetning, maskininlärning och visualisering | Jupyter Notebooks innehåller fler visualiseringar, maskininlärningsbibliotek och funktioner för databearbetning och transformering. Du kan till exempel använda Jupyter Notebooks med följande Python-funktioner : - pandas för databearbetning, rensning och teknik - Matplotlib, HoloViews och Plotly för visualisering - NumPy och SciPy för avancerad numerisk och vetenskaplig bearbetning - scikit-learn för maskininlärning - TensorFlow, PyTorch och Keras för djupinlärning Tips: Jupyter Notebooks stöder flera språkkärnor. Använd magi för att blanda språk i samma notebook-fil genom att tillåta körning av enskilda celler med ett annat språk. Du kan till exempel hämta data med hjälp av en PowerShell-skriptcell, bearbeta data i Python och använda JavaScript för att återge en visualisering. |

Säkerhetsverktyg för MSTIC, Jupyter och Python

Microsoft Threat Intelligence Center (MSTIC) är ett team av Microsofts säkerhetsanalytiker och tekniker som skapar säkerhetsidentifieringar för flera Microsoft-plattformar och arbetar med hotidentifiering och undersökning.

MSTIC har skapat MSTICPy, ett bibliotek för informationssäkerhetsutredningar och jakt i Jupyter Notebooks. MSTICPy tillhandahåller återanvändbara funktioner som syftar till att påskynda skapandet av notebook-filer och göra det enklare för användare att läsa notebook-filer i Microsoft Sentinel.

MSTICPy kan till exempel:

- Fråga efter loggdata från flera källor.

- Utöka data med hotinformation, geolokaliseringar och Azure-resursdata.

- Extrahera aktivitetsindikatorer (IoA) från loggar och packa upp kodade data.

- Gör avancerade analyser som avvikande sessionsidentifiering och nedbrytning av tidsserier.

- Visualisera data med hjälp av interaktiva tidslinjer, processträd och flerdimensionella morfdiagram.

MSTICPy innehåller även några tidsbesparande notebook-verktyg, till exempel widgetar som anger frågetidsgränser, väljer och visar objekt från listor och konfigurerar notebook-miljön.

Mer information finns i:

- MSTICPy-dokumentation

- Självstudie: Kom igång med Jupyter Notebooks och MSTICPy i Microsoft Sentinel

- Avancerade konfigurationer för Jupyter Notebooks och MSTICPy i Microsoft Sentinel

Användbara operatorer och funktioner

Jaktfrågor är inbyggda i Kusto-frågespråk (KQL), ett kraftfullt frågespråk med IntelliSense-språk som ger dig den kraft och flexibilitet du behöver för att ta jakt till nästa nivå.

Det är samma språk som används av frågorna i dina analysregler och på andra platser i Microsoft Sentinel. Mer information finns i Referens för frågespråk.

Följande operatorer är särskilt användbara i Microsoft Sentinel-jaktfrågor:

where – Filtrera en tabell till den delmängd av rader som uppfyller ett predikat.

summarize – Skapa en tabell som aggregerar innehållet i indatatabellen.

join – Sammanfoga raderna i två tabeller för att bilda en ny tabell genom att matcha värdena för de angivna kolumnerna från varje tabell.

count – Returnera antalet poster i indatapostuppsättningen.

top – Returnera de första N-posterna sorterade efter de angivna kolumnerna.

limit – Återgå till det angivna antalet rader.

project – Välj de kolumner som ska inkluderas, byt namn eller släpp och infoga nya beräknade kolumner.

extend – Skapa beräknade kolumner och lägg till dem i resultatuppsättningen.

makeset – Returnera en dynamisk matris (JSON) med den uppsättning distinkta värden som Expr tar i gruppen

find – Hitta rader som matchar ett predikat i en uppsättning tabeller.

adx() – Den här funktionen utför frågor mellan resurser i Azure Data Explorer-datakällor från Microsoft Sentinel-jaktmiljön och Log Analytics. Mer information finns i Frågor mellan resurser i Azure Data Explorer med hjälp av Azure Monitor.

Nästa steg

I den här artikeln har du lärt dig hur du kör en jaktundersökning med Microsoft Sentinel.

Mer information finns i:

- Använda notebook-filer för att köra automatiserade jaktkampanjer

- Använd bokmärken för att spara intressant information vid jakt

Lär dig ett exempel på hur du använder anpassade analysregler när du övervakar Zoom med en anpassad anslutningsapp.