Navigera och undersöka incidenter i Microsoft Sentinel

Microsoft Sentinel ger dig en komplett, komplett plattform för ärendehantering för att undersöka säkerhetsincidenter. Sidan Incidentinformation är din centrala plats där du kan köra din undersökning och samla in all relevant information och alla tillämpliga verktyg och uppgifter på en skärm.

Den här artikeln tar dig igenom alla paneler och alternativ som är tillgängliga på sidan med incidentinformation, vilket hjälper dig att navigera och undersöka dina incidenter snabbare, effektivare och effektivare och minska tiden för att lösa incidenter (MTTR).

Se instruktioner för den tidigare versionen av incidentutredningen.

Incidenter är dina ärendefiler som innehåller en sammanställning av alla relevanta bevis för specifika undersökningar. Varje incident skapas (eller läggs till) baserat på bevis (aviseringar) som antingen genererades av analysregler eller importerades från säkerhetsprodukter från tredje part som producerar sina egna aviseringar. Incidenter ärver entiteterna i aviseringarna, samt aviseringars egenskaper, till exempel allvarlighetsgrad, status och MITRE ATT&CK-taktik och -tekniker.

Förutsättningar

Rolltilldelningen Microsoft Sentinel Responder krävs för att undersöka incidenter.

Läs mer om roller i Microsoft Sentinel.

Om du har en gästanvändare som behöver tilldela incidenter måste användaren tilldelas rollen Katalogläsare i din Microsoft Entra-klientorganisation. Vanliga (icke-gäst) användare har den här rollen tilldelad som standard.

Navigera och sortera incidenter

Sidan Incidenter

På Microsoft Sentinel-navigeringsmenyn går du till Hothantering och väljer Incidenter.

På sidan Incidenter får du grundläggande information om alla dina öppna incidenter.

Överst på skärmen har du antalet öppna incidenter, oavsett om de är nya eller aktiva, och antalet öppna incidenter efter allvarlighetsgrad. Du har också banderollen med åtgärder som du kan vidta utanför en specifik incident – antingen i rutnätet som helhet eller på flera valda incidenter.

I den centrala rutan har du incidentrutnätet, en lista över incidenter som filtrerats av filtreringskontrollerna överst i listan och ett sökfält för att hitta specifika incidenter.

Till höger har du ett informationsfönster som visar viktig information om incidenten som är markerad i den centrala listan, tillsammans med knappar för att vidta vissa specifika åtgärder när det gäller incidenten.

Ditt Security Operations-team kan ha automatiseringsregler på plats för att utföra grundläggande sortering av nya incidenter och tilldela dem till rätt personal.

I så fall filtrerar du incidentlistan efter Ägare för att begränsa listan till de incidenter som tilldelats dig eller ditt team. Den här filtrerade uppsättningen representerar din personliga arbetsbelastning.

Annars kan du utföra grundläggande triage själv. Du kan börja med att filtrera listan över incidenter efter tillgängliga filtreringsvillkor, oavsett om det är status, allvarlighetsgrad eller produktnamn. Mer information finns i Sök efter incidenter.

Sortera en specifik incident och vidta vissa åtgärder på den direkt, direkt från informationsfönstret på sidan Incidenter , utan att behöva ange incidentens fullständiga informationssida.

Undersöka Microsoft Defender XDR-incidenter i Microsoft Defender XDR: Följ länken Undersök i Microsoft Defender XDR för att pivoteras till den parallella incidenten i Defender-portalen. Alla ändringar du gör i incidenten i Microsoft Defender XDR synkroniseras med samma incident i Microsoft Sentinel.

Öppna listan över tilldelade uppgifter: Incidenter som alla aktiviteter har tilldelats för visar antalet slutförda och totala aktiviteter samt länken Visa fullständig information . Följ länken för att öppna panelen Incidentaktiviteter för att se listan över uppgifter för den här incidenten.

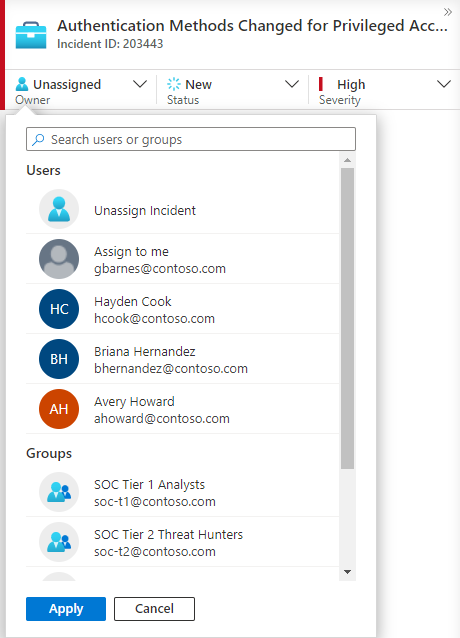

Tilldela ägarskapet för incidenten till en användare eller grupp genom att välja i listrutan Ägare .

Nyligen valda användare och grupper visas överst i listrutan på bilden.

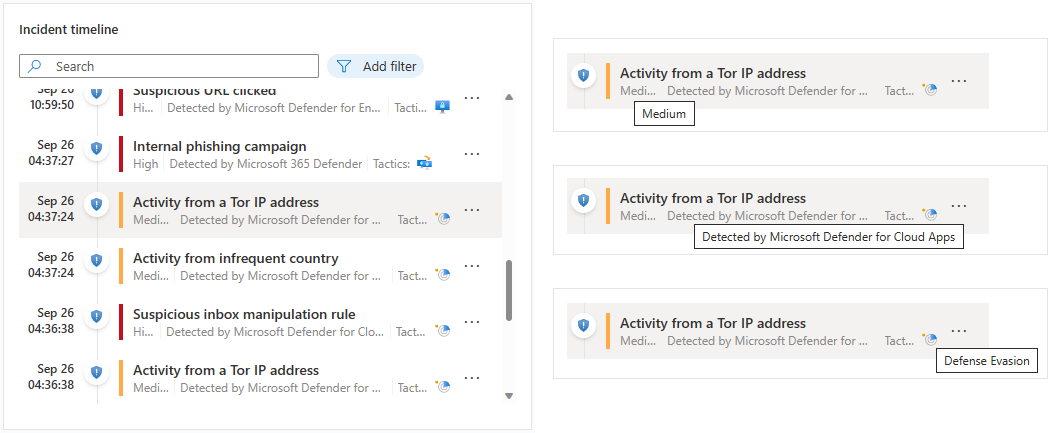

Uppdatera incidentens status (till exempel från Ny till Aktiv eller Stängd) genom att välja i listrutan Status. När du stänger en incident måste du ange en orsak. Se nedan för instruktioner.

Ändra incidentens allvarlighetsgrad genom att välja i listrutan Allvarlighetsgrad .

Lägg till taggar för att kategorisera dina incidenter. Du kan behöva rulla ned till slutet av informationsfönstret för att se var du ska lägga till taggar.

Lägg till kommentarer för att logga dina åtgärder, idéer, frågor med mera. Du kan behöva rulla ned till slutet av informationsfönstret för att se var du ska lägga till kommentarer.

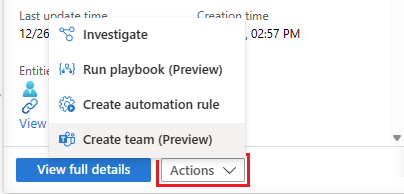

Om informationen i informationsfönstret är tillräcklig för att uppmana till ytterligare åtgärder för reparation eller åtgärd väljer du knappen Åtgärder längst ned i informationsfönstret för att göra något av följande:

Undersök: Använd det grafiska undersökningsverktyget för att identifiera relationer mellan aviseringar, entiteter och aktiviteter, både inom den här incidenten och mellan andra incidenter.

Kör spelbok (förhandsversion): Kör en spelbok om den här incidenten för att vidta särskilda beriknings-, samarbets- eller svarsåtgärder som dina SOC-tekniker kan ha gjort tillgängliga.

Skapa automatiseringsregel: Skapa en automatiseringsregel som endast körs på incidenter som den här (genereras av samma analysregel) i framtiden, för att minska din framtida arbetsbelastning eller för att ta hänsyn till en tillfällig ändring av kraven (till exempel för ett intrångstest).

Skapa team (förhandsversion): skapa ett team i Microsoft Teams för att samarbeta med andra personer eller team på olika avdelningar om att hantera incidenten.

Om du behöver mer information om incidenten väljer du Visa fullständig information i informationsfönstret för att öppna och se incidentens information i sin helhet, inklusive aviseringar och entiteter i incidenten, en lista över liknande incidenter och valda viktigaste insikter.

Se nästa avsnitt i den här artikeln för att följa en typisk undersökningsväg, lära dig i processen om all information som du ser där och alla åtgärder du kan vidta.

Undersöka din incident på djupet

Microsoft Sentinel erbjuder en fullständig, komplett incidentundersökning och ärendehantering så att du kan undersöka, åtgärda och lösa incidenter snabbare och effektivare. Här är sidan med ny incidentinformation:

Förbered marken korrekt

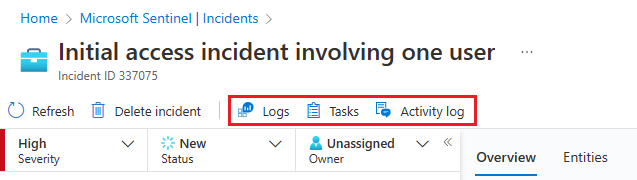

När du konfigurerar för att undersöka en incident ska du sammanställa de saker du behöver för att dirigera arbetsflödet. Du hittar följande verktyg i ett knappfält överst på incidentsidan, precis under rubriken.

Välj Uppgifter om du vill se de aktiviteter som tilldelats för den här incidenten eller för att lägga till egna uppgifter.

Läs mer om hur du använder incidentuppgifter för att förbättra processstandardiseringen i din SOC.

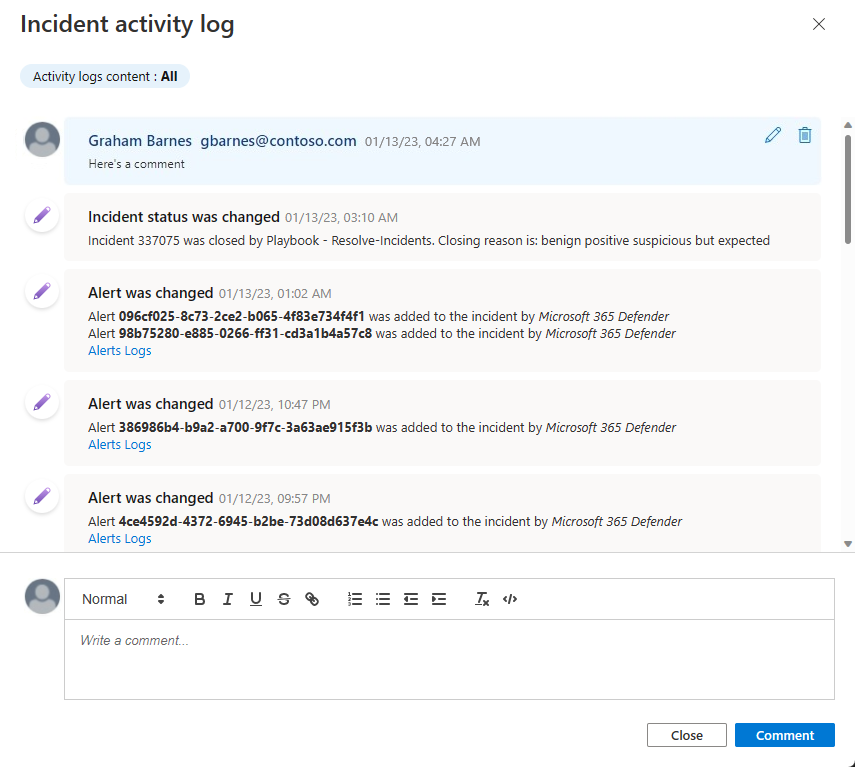

Välj Aktivitetslogg för att se om några åtgärder redan har vidtagits för den här incidenten, till exempel av automatiseringsregler, och eventuella kommentarer som har gjorts. Du kan också lägga till egna kommentarer här. Läs mer om aktivitetsloggen nedan.

Välj Loggar när som helst för att öppna ett fullständigt, tomt Log Analytics-frågefönster på incidentsidan. Skriv och kör en fråga, relaterad eller inte, utan att lämna incidenten. Så när du drabbas av plötslig inspiration att jaga en tanke, oroa dig inte för att avbryta ditt flöde. Loggar finns där för dig.

Se mer om loggar nedan.

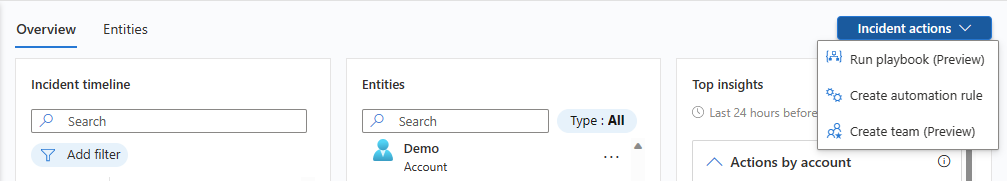

Du ser även knappen Incidentåtgärder mittemot flikarna Översikt och Entiteter . Här har du tillgång till samma åtgärder som beskrivs ovan som tillgängliga från knappen Åtgärder i informationsfönstret på rutnätssidan Incidenter . Den enda som saknas där är Undersök, som är tillgänglig på den vänstra informationspanelen.

Så här sammanfattar du de tillgängliga åtgärderna under knappen Incidentåtgärder :

Kör spelbok: Kör en spelbok om den här incidenten för att vidta särskilda beriknings-, samarbets- eller svarsåtgärder som dina SOC-tekniker kan ha gjort tillgängliga.

Skapa automatiseringsregel: Skapa en automatiseringsregel som endast körs på incidenter som den här (genereras av samma analysregel) i framtiden, för att minska din framtida arbetsbelastning eller för att ta hänsyn till en tillfällig ändring av kraven (till exempel för ett intrångstest).

Skapa team (förhandsversion): skapa ett team i Microsoft Teams för att samarbeta med andra personer eller team på olika avdelningar om att hantera incidenten. Om ett team redan har skapats för den här incidenten visas det här menyalternativet som Öppna Teams.

Hämta hela bilden på sidan med incidentinformation

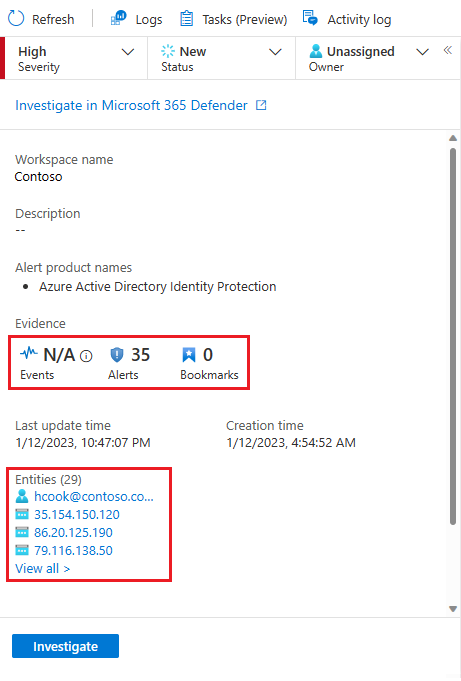

Den vänstra panelen på sidan incidentinformation innehåller samma information om incidenter som du såg på sidan Incidenter till höger om rutnätet, och den är i stort sett oförändrad från den tidigare versionen. Den här panelen visas alltid, oavsett vilken flik som visas på resten av sidan. Därifrån kan du se incidentens grundläggande information och öka detaljnivån på följande sätt:

Välj Händelser, aviseringar eller bokmärken för att öppna panelen Loggar på incidentsidan. Panelen Loggar visas med frågan om vilken av de tre du har valt, och du kan gå igenom frågeresultatet på djupet utan att pivotera bort från incidenten. Läs mer om loggar.

Välj någon av posterna under Entiteter för att visa den på fliken Entiteter. (Endast de första fyra entiteterna i incidenten visas här. Se resten av dem genom att välja Visa alla, eller i widgeten Entiteter på fliken Översikt eller på fliken Entiteter.) Lär dig vad du kan göra på fliken Entiteter.

Du kan också välja Undersök för att öppna incidenten i det grafiska undersökningsverktyget som visar relationer mellan alla element i incidenten.

Den här panelen kan också komprimeras till vänstermarginalen på skärmen genom att välja den lilla, vänsterriktade dubbelpilen bredvid listrutan Ägare . Även i det här minimerade tillståndet kan du dock fortfarande ändra ägare, status och allvarlighetsgrad.

Resten av sidan med incidentinformation är uppdelad i två flikar, Översikt och Entiteter.

Fliken Översikt innehåller följande widgetar, som var och en representerar ett viktigt mål för din undersökning.

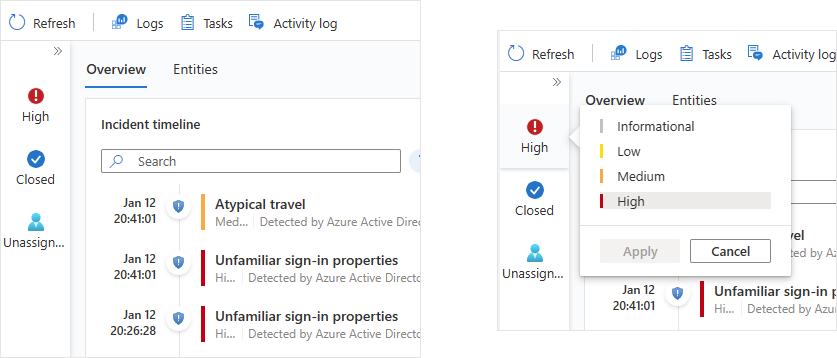

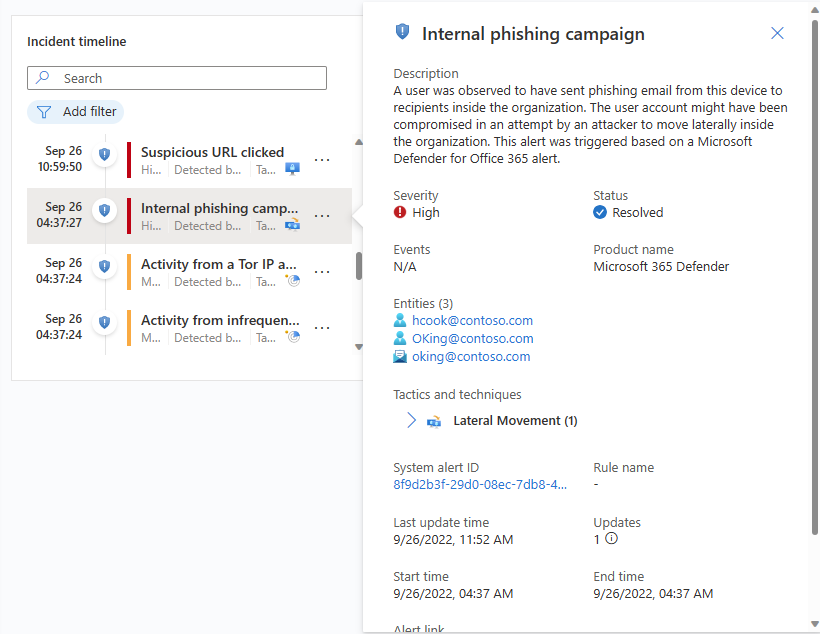

Widgeten Incidenttidslinje visar tidslinjen för aviseringar och bokmärken i incidenten, vilket kan hjälpa dig att rekonstruera tidslinjen för angriparens aktivitet. Välj ett enskilt objekt om du vill visa all information om det, så att du kan öka detaljnivån ytterligare.

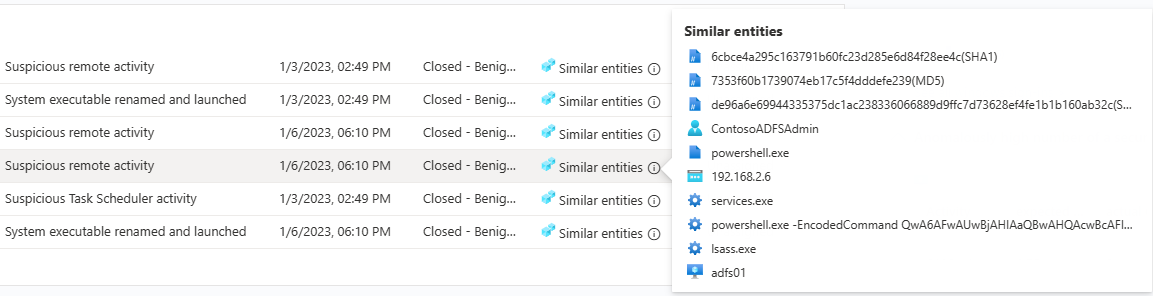

I widgeten Liknande incidenter visas en samling med upp till 20 andra incidenter som mest liknar den aktuella incidenten. På så sätt kan du visa incidenten i en större kontext och hjälpa dig att dirigera din undersökning.

Widgeten Entiteter visar alla entiteter som har identifierats i aviseringarna. Det här är de objekt som spelade en roll i incidenten, oavsett om de var användare, enheter, adresser, filer eller andra typer. Välj en entitet för att se fullständig information (som visas på fliken Entiteter – se nedan).

I widgeten Top insights ser du slutligen en samling resultat av frågor som definierats av Microsofts säkerhetsforskare som ger värdefull och kontextuell säkerhetsinformation om alla entiteter i incidenten, baserat på data från en samling källor.

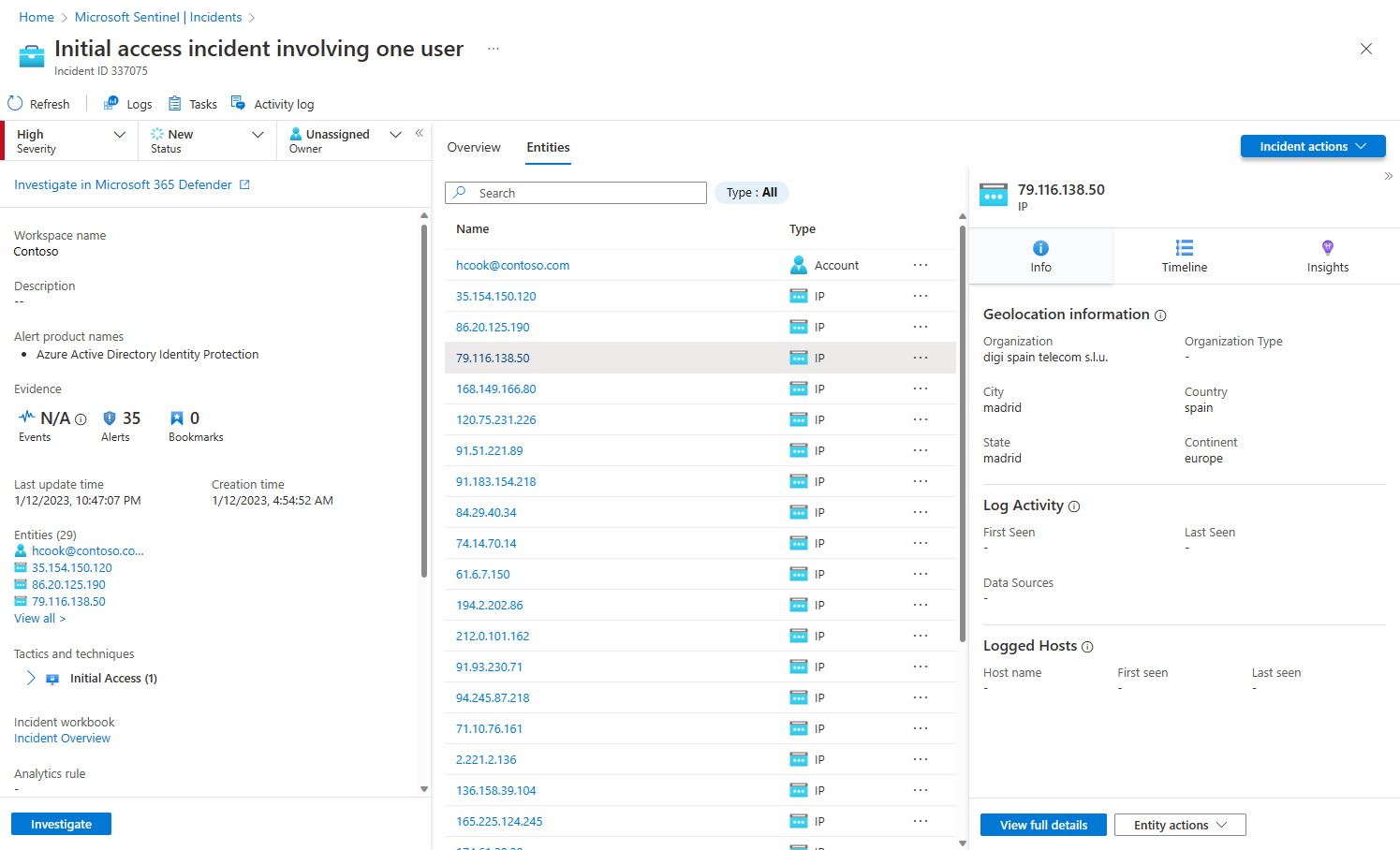

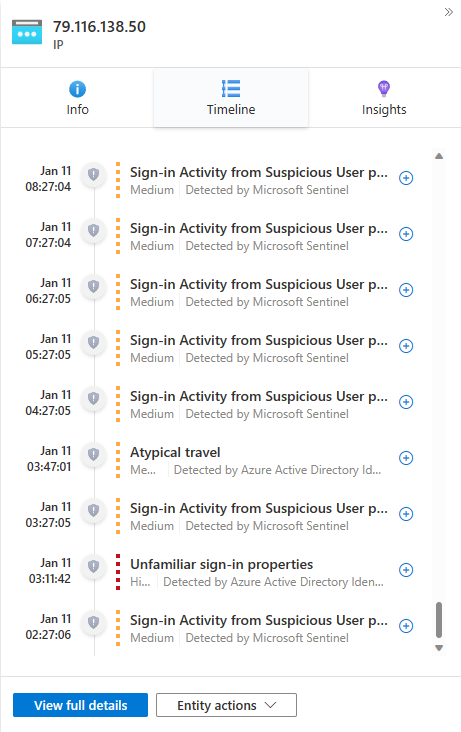

På fliken Entiteter visas en fullständig lista över entiteter i incidenten (samma som i widgeten Entiteter ovan). När du väljer en entitet i widgeten dirigeras du hit för att se entitetens fullständiga dokumentation – dess identifierande information, en tidslinje för dess aktivitet (både inom och utanför incidenten) och den fullständiga uppsättningen insikter om entiteten, precis som du ser på dess fullständiga entitetssida (men begränsad till den tidsram som är lämplig för incidenten).

Tidslinje för incidenter

Widgeten Incidenttidslinje visar tidslinjen för aviseringar och bokmärken i incidenten, vilket kan hjälpa dig att rekonstruera tidslinjen för angriparens aktivitet.

Du kan söka i listan med aviseringar och bokmärken eller filtrera listan efter allvarlighetsgrad, taktik eller innehållstyp (avisering eller bokmärke) för att hitta det objekt som du vill fortsätta.

Den första visningen av tidslinjen visar omedelbart flera viktiga saker om varje objekt i den, oavsett om det är avisering eller bokmärke:

- Datum och tid då aviseringen eller bokmärket skapades.

- Typ av objekt, avisering eller bokmärke som anges av en ikon och en knappbeskrivning när du hovrar på ikonen.

- Namnet på aviseringen eller bokmärket i fetstil på den första raden i objektet.

- Varningens allvarlighetsgrad , som indikeras av ett färgband längs den vänstra kanten, och i ordform i början av aviseringens tredelade "underrubrik".

- Aviseringsprovidern i den andra delen av underrubriken. Bokmärkets skapare för bokmärken.

- MITRE ATT&CK-taktiken som är associerad med aviseringen, som anges av ikoner och knappbeskrivningar, i den tredje delen av underrubriken.

Hovra över valfri ikon eller ofullständigt textelement för att se en knappbeskrivning med den fullständiga texten i ikonen eller textelementet. Dessa knappbeskrivningar är praktiska när den text som visas trunkeras på grund av widgetens begränsade bredd. Se exemplet i den här skärmbilden:

Välj en enskild avisering eller ett bokmärke för att se fullständig information.

Aviseringsinformationen omfattar varningens allvarlighetsgrad och status, analysreglerna som genererade den, produkten som producerade aviseringen, de entiteter som nämns i aviseringen, tillhörande MITRE ATT&CK-taktik och -tekniker samt det interna systemaviserings-ID:t.

Välj länken Systemaviserings-ID för att öka detaljnivån ytterligare i aviseringen, öppna panelen Loggar och visa frågan som genererade resultatet och de händelser som utlöste aviseringen.

Bokmärkesinformation är inte exakt samma som aviseringsinformation. Även om de även innehåller entiteter, MITRE ATT&CK-taktiker och -tekniker samt bokmärkes-ID:t innehåller de även råresultatet och informationen om bokmärkets skapare.

Välj länken Visa bokmärkesloggar för att öppna panelen Loggar och visa frågan som genererade resultatet som sparades som bokmärke.

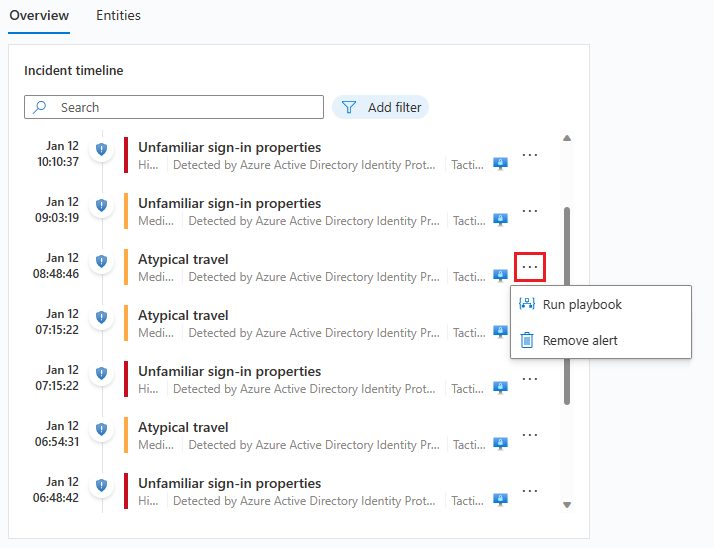

Från widgeten för incidenttidslinjen kan du också vidta följande åtgärder för aviseringar och bokmärken:

Kör en spelbok i aviseringen för att vidta omedelbara åtgärder för att minimera ett hot. Ibland måste du blockera eller isolera ett hot innan du fortsätter att undersöka. Läs mer om att köra spelböcker på aviseringar.

Ta bort en avisering från en incident. Du kan ta bort aviseringar som har lagts till i incidenter när de har skapats om du bedömer att de inte är relevanta. Läs mer om att ta bort aviseringar från incidenter.

Ta bort ett bokmärke från en incident eller redigera fälten i bokmärket som kan redigeras (visas inte).

Liknande incidenter

När du undersöker en incident som säkerhetsanalytiker vill du vara uppmärksam på dess större kontext. Du vill till exempel se om andra incidenter som denna har inträffat tidigare eller händer nu.

Du kanske vill identifiera samtidiga incidenter som kan ingå i samma större attackstrategi.

Du kanske vill identifiera liknande incidenter tidigare och använda dem som referenspunkter för din aktuella undersökning.

Du kanske vill identifiera ägarna till tidigare liknande incidenter, för att hitta de personer i din SOC som kan ge mer kontext eller till vilka du kan eskalera undersökningen.

Widgeten liknande incidenter på sidan med incidentinformation visar upp till 20 andra incidenter som liknar den aktuella. Likheten beräknas av interna Microsoft Sentinel-algoritmer och incidenterna sorteras och visas i fallande ordning efter likhet.

Precis som med widgeten för incidenttidslinjen kan du hovra över all text som visas ofullständigt på grund av kolumnbredden för att visa den fullständiga texten.

Det finns tre kriterier där likheten bestäms:

Liknande entiteter: En incident anses likna en annan incident om båda innehåller samma entiteter. Ju fler entiteter två incidenter har gemensamt, desto mer lika anses de vara.

Liknande regel: En incident anses likna en annan incident om båda skapades av samma analysregel.

Liknande aviseringsinformation: En incident anses likna en annan incident om de delar samma titel, produktnamn och/eller anpassad information.

Orsakerna till att en incident visas i listan över liknande incidenter visas i kolumnen Likhetsorsak . Hovra över informationsikonen för att visa vanliga objekt (entiteter, regelnamn eller information).

Incidentlikhet beräknas baserat på data från de 14 dagarna före den senaste aktiviteten i incidenten, som är sluttiden för den senaste aviseringen i incidenten.

Incidentlikhet beräknas om varje gång du anger incidentinformationssidan, så resultaten kan variera mellan sessioner om nya incidenter har skapats eller uppdaterats.

Få de bästa insikterna om din incident

Microsoft Sentinels säkerhetsexperter har skapat frågor som automatiskt ställer de stora frågorna om entiteterna i din incident. Du kan se de vanligaste svaren i widgeten Top insights ( De viktigaste insikterna ) som visas till höger på sidan med incidentinformation. Den här widgeten visar en samling insikter baserat på både maskininlärningsanalys och kuration av toppteam av säkerhetsexperter.

Det här är några av de insikter som visas på entitetssidor, särskilt valda för att hjälpa dig att snabbt sortera och förstå omfattningen av hotet. Av samma anledning visas insikter för alla entiteter i incidenten tillsammans för att ge dig en mer fullständig bild av vad som händer.

Följande är de viktigaste insikterna (listan kan komma att ändras):

- Åtgärder per konto.

- Åtgärder för kontot.

- UEBA-insikter.

- Hotindikatorer relaterade till användaren.

- Titta på insikter (förhandsversion).

- Avvikande stort antal säkerhetshändelser.

- Windows-inloggningsaktivitet.

- Fjärranslutningar till IP-adresser.

- Fjärranslutningar för IP-adresser med TI-matchning.

Var och en av dessa insikter (förutom de som rör bevakningslistor för tillfället) har en länk som du kan välja för att öppna den underliggande frågan i panelen Loggar som öppnas på incidentsidan. Du kan sedan öka detaljnivån i frågans resultat.

Tidsramen för widgeten Top insights är från 24 timmar före den tidigaste aviseringen i incidenten fram till tidpunkten för den senaste aviseringen.

Utforska incidentens entiteter

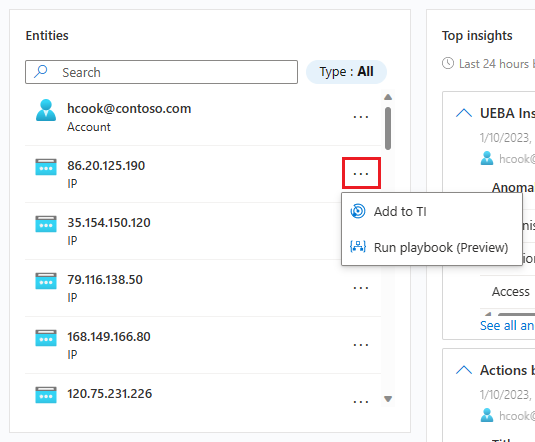

Widgeten Entiteter visar alla entiteter som har identifierats i aviseringarna i incidenten. Det här är de objekt som spelade en roll i incidenten, oavsett om de var användare, enheter, adresser, filer eller andra typer.

Du kan söka i listan över entiteter i entitetswidgeten eller filtrera listan efter entitetstyp för att hitta en entitet.

Om du redan vet att en viss entitet är en känd indikator på kompromiss väljer du de tre punkterna på entitetens rad och väljer Lägg till i TI för att lägga till entiteten i hotinformationen. (Det här alternativet är tillgängligt för entitetstyper som stöds.)

Om du vill utlösa en automatisk svarssekvens för en viss entitet väljer du de tre punkterna och väljer Kör spelbok (förhandsversion). (Det här alternativet är tillgängligt för entitetstyper som stöds.)

Välj en entitet för att se dess fullständiga information. När du väljer en entitet flyttas du från fliken Översikt till fliken Entiteter, en annan del av sidan med incidentinformation.

Fliken Entiteter

Fliken Entiteter visar en lista över alla entiteter i incidenten.

Precis som entitetswidgeten kan den här listan också sökas igenom och filtreras efter entitetstyp. Sökningar och filter som används i en lista gäller inte för den andra.

Välj en rad i listan för den entitetens information som ska visas i en sidopanel till höger.

Om entitetsnamnet visas som en länk omdirigeras du till den fullständiga entitetssidan om du väljer entitetens namn utanför sidan för incidentundersökning. Om du bara vill visa sidopanelen utan att lämna incidenten väljer du raden i listan där entiteten visas, men väljer inte dess namn.

Du kan utföra samma åtgärder här som du kan utföra från widgeten på översiktssidan. Välj de tre punkterna på raden i entiteten för att antingen köra en spelbok eller lägga till entiteten i din hotinformation.

Du kan också vidta dessa åtgärder genom att välja knappen bredvid Visa fullständig information längst ned på sidopanelen. Knappen läser antingen Lägg till i TI, Kör spelbok (förhandsversion) eller Entitetsåtgärder – i så fall visas en meny med de andra två alternativen.

Knappen Visa fullständig information omdirigerar dig till entitetens fullständiga entitetssida.

Sidopanelen har tre kort:

Informationen innehåller identifierande information om entiteten. För en användarkontoentitet kan det till exempel vara saker som användarnamn, domännamn, säkerhetsidentifierare (SID), organisationsinformation, säkerhetsinformation med mera, och för en IP-adress skulle det till exempel omfatta geoplats.

Tidslinjen innehåller en lista över aviseringar, bokmärken och avvikelser som innehåller den här entiteten, och även aktiviteter som entiteten har utfört, som samlas in från loggar där entiteten visas. Alla aviseringar med den här entiteten finns i den här listan, oavsett om aviseringarna tillhör den här incidenten eller inte .

Aviseringar som inte är en del av incidenten visas på ett annat sätt: sköldikonen är nedtonad, allvarlighetsgradsfärgsbandet är en prickad linje i stället för en heldragen linje och det kommer att finnas en knapp med ett plustecken på höger sida av aviseringens rad.

Välj plustecknet för att lägga till aviseringen i den här incidenten. När aviseringen läggs till i incidenten läggs även alla aviserings andra entiteter (som inte redan var en del av incidenten) till i den. Nu kan du utöka undersökningen ytterligare genom att titta på entiteternas tidslinjer för relaterade aviseringar.

Den här tidslinjen är begränsad till aviseringar och aktiviteter under de senaste sju dagarna. Om du vill gå längre tillbaka, pivotera till tidslinjen på den fullständiga entitetssidan, vars tidsram är anpassningsbar.

Insikter innehåller resultat av frågor som definierats av Microsofts säkerhetsforskare som tillhandahåller värdefull och kontextuell säkerhetsinformation om entiteter, baserat på data från en samling källor. De här insikterna omfattar dem från widgeten Top insights och många fler. De är samma som visas på den fullständiga entitetssidan, men över en begränsad tidsram: från 24 timmar före den tidigaste aviseringen i incidenten och slutar med tiden för den senaste aviseringen.

De flesta insikter innehåller länkar som, när de väljs, öppnar panelen Loggar och visar frågan som genererade insikten tillsammans med dess resultat.

Fokusera din undersökning

Lär dig hur du kan bredda eller begränsa undersökningens omfattning genom att antingen lägga till aviseringar i dina incidenter eller ta bort aviseringar från incidenter.

Fördjupa dig i dina data i loggar

Från nästan var som helst i undersökningsmiljön kan du välja en länk som öppnar en underliggande fråga i panelen Loggar i samband med undersökningen. Om du kommer till panelen Loggar från någon av dessa länkar visas motsvarande fråga i frågefönstret, och frågan körs automatiskt och genererar lämpliga resultat som du kan utforska.

Du kan också anropa en tom loggpanel på sidan med incidentinformation när som helst, om du tänker på en fråga som du vill prova när du undersöker, medan du är kvar i kontexten. Det gör du genom att välja Loggar överst på sidan.

Men du hamnar på panelen Loggar om du har kört en fråga vars resultat du vill spara:

Markera kryssrutan bredvid den rad som du vill spara bland resultaten. Om du vill spara alla resultat markerar du kryssrutan överst i kolumnen.

Spara de markerade resultaten som ett bokmärke. Du har två alternativ för att göra detta:

Välj Lägg till bokmärke i den aktuella incidenten för att skapa ett bokmärke och lägga till det i den öppna incidenten. Slutför processen genom att följa bokmärkesinstruktionerna. När det är klart visas bokmärket i incidenttidslinjen.

Välj Lägg till bokmärke för att skapa ett bokmärke utan att lägga till det i någon incident. Slutför processen genom att följa bokmärkesinstruktionerna. Du kommer att kunna hitta det här bokmärket tillsammans med andra som du har skapat på sidan Jakt under fliken Bokmärken . Därifrån kan du lägga till den i den här eller någon annan incident.

När du har skapat bokmärket (eller om du väljer att inte göra det) väljer du Klar för att stänga panelen Loggar.

Granska och kommentera incidenter

När du undersöker en incident vill du noggrant dokumentera de steg du vidtar, både för att säkerställa korrekt rapportering till ledningen och för att möjliggöra sömlöst samarbete och samarbete mellan medarbetare. Du vill också tydligt se poster för alla åtgärder som andra vidtar på incidenten, bland annat av automatiserade processer. Microsoft Sentinel ger dig aktivitetsloggen, en omfattande gransknings- och kommentarsmiljö, som hjälper dig att åstadkomma detta.

Du kan också utöka dina incidenter automatiskt med kommentarer. När du till exempel kör en spelbok på en incident som hämtar relevant information från externa källor (t.ex. kontrollerar en fil efter skadlig kod på VirusTotal) kan du låta spelboken placera den externa källans svar – tillsammans med annan information som du definierar – i incidentens kommentarer.

Aktivitetsloggen uppdateras automatiskt, även när den är öppen, så att du alltid kan se ändringar i realtid. Du får också ett meddelande om eventuella ändringar som gjorts i aktivitetsloggen när du har den öppen.

Så här visar du loggen över aktiviteter och kommentarer eller lägger till egna kommentarer:

- Välj Aktivitetslogg överst på sidan med incidentinformation.

- Om du vill filtrera loggen så att den endast visar aktiviteter eller bara kommentarer väljer du filterkontrollen överst i loggen.

- Om du vill lägga till en kommentar anger du den i RTF-redigeraren längst ned i panelen Incidentaktivitetslogg .

- Välj Kommentar för att skicka kommentaren. Nu visas din kommentar överst i loggen.

Överväganden för kommentarer

Följande är flera saker att tänka på när du använder incidentkommentarer.

Indata som stöds:

Text: Kommentarer i Microsoft Sentinel stöder textinmatningar i oformaterad text, grundläggande HTML och Markdown. Du kan också klistra in kopierad text, HTML och Markdown i kommentarsfönstret.

Länkar: Länkar måste vara i form av HTML-fästpunkter och de måste ha parametern

target="_blank". Exempel:<a href="https://www.url.com" target="_blank">link text</a>Kommentar

Om du har spelböcker som skapar kommentarer i incidenter måste länkarna i dessa kommentarer nu också överensstämma med den här mallen på grund av en ändring i formatet för kommentarer.

Bilder: Du kan infoga länkar till bilder i kommentarer och bilderna visas infogade, men bilderna måste redan finnas på en offentligt tillgänglig plats som Dropbox, OneDrive, Google Drive och liknande. Bilder kan inte laddas upp direkt till kommentarer.

Storleksgräns:

Per kommentar: En enskild kommentar kan innehålla upp till 30 000 tecken.

Per incident: En enskild incident kan innehålla upp till 100 kommentarer.

Kommentar

Storleksgränsen för en enskild incidentpost i tabellen SecurityIncident i Log Analytics är 64 KB. Om den här gränsen överskrids trunkeras kommentarer (från och med den tidigaste) vilket kan påverka de kommentarer som visas i avancerade sökresultat .

De faktiska incidentposterna i incidentdatabasen påverkas inte.

Vem kan redigera eller ta bort:

Redigering: Endast författaren till en kommentar har behörighet att redigera den.

Ta bort: Endast användare med rollen Microsoft Sentinel-deltagare har behörighet att ta bort kommentarer. Även kommentarens författare måste ha den här rollen för att kunna ta bort den.

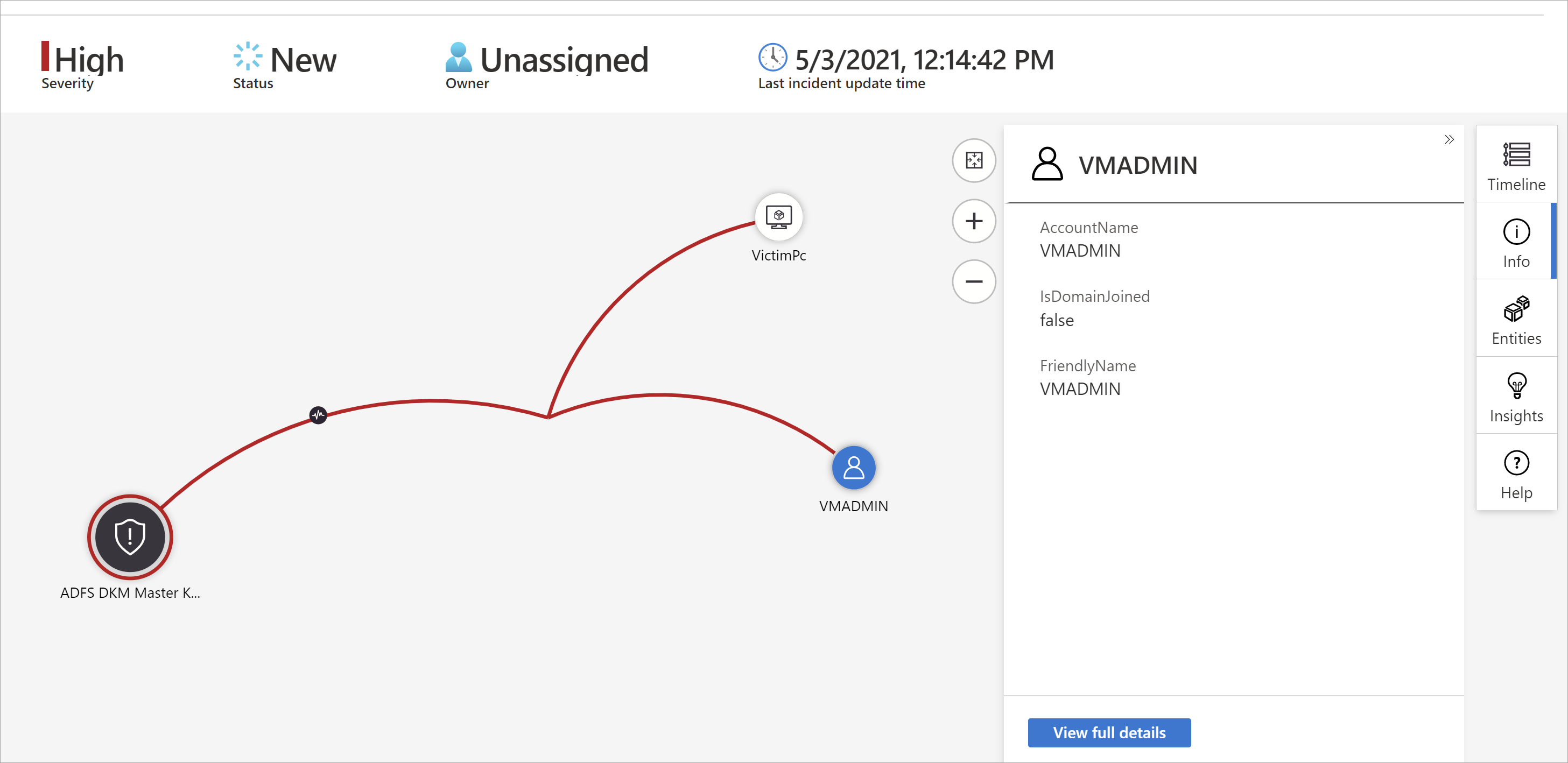

Undersöka incidenter visuellt med hjälp av undersökningsdiagrammet

Om du föredrar en visuell, grafisk representation av aviseringar, entiteter och anslutningarna mellan dem i din undersökning kan du även utföra många av de saker som beskrivs ovan med det klassiska undersökningsdiagrammet. Nackdelen med grafen är att du i slutändan måste byta kontext mycket mer.

Undersökningsdiagrammet ger dig följande:

Visuell kontext från rådata: Det visuella diagrammet live visar entitetsrelationer som extraheras automatiskt från rådata. På så sätt kan du enkelt se anslutningar mellan olika datakällor.

Fullständig identifiering av undersökningsomfång: Utöka undersökningsomfånget med hjälp av inbyggda utforskningsfrågor för att visa hela omfattningen av ett intrång.

Inbyggda undersökningssteg: Använd fördefinierade utforskningsalternativ för att se till att du ställer rätt frågor inför ett hot.

Så här använder du undersökningsdiagrammet:

Välj en incident och välj sedan Undersök. Detta tar dig till undersökningsdiagrammet. Diagrammet innehåller en illustrativ karta över de entiteter som är direkt anslutna till aviseringen och varje resurs som är ansluten ytterligare.

Viktigt!

Du kan bara undersöka incidenten om analysregeln eller bokmärket som genererade den innehåller entitetsmappningar. Undersökningsdiagrammet förutsätter att den ursprungliga incidenten har entiteter.

Undersökningsdiagrammet stöder för närvarande undersökning av incidenter som är upp till 30 dagar gamla.

Välj en entitet för att öppna fönstret Entiteter så att du kan granska information om den entiteten.

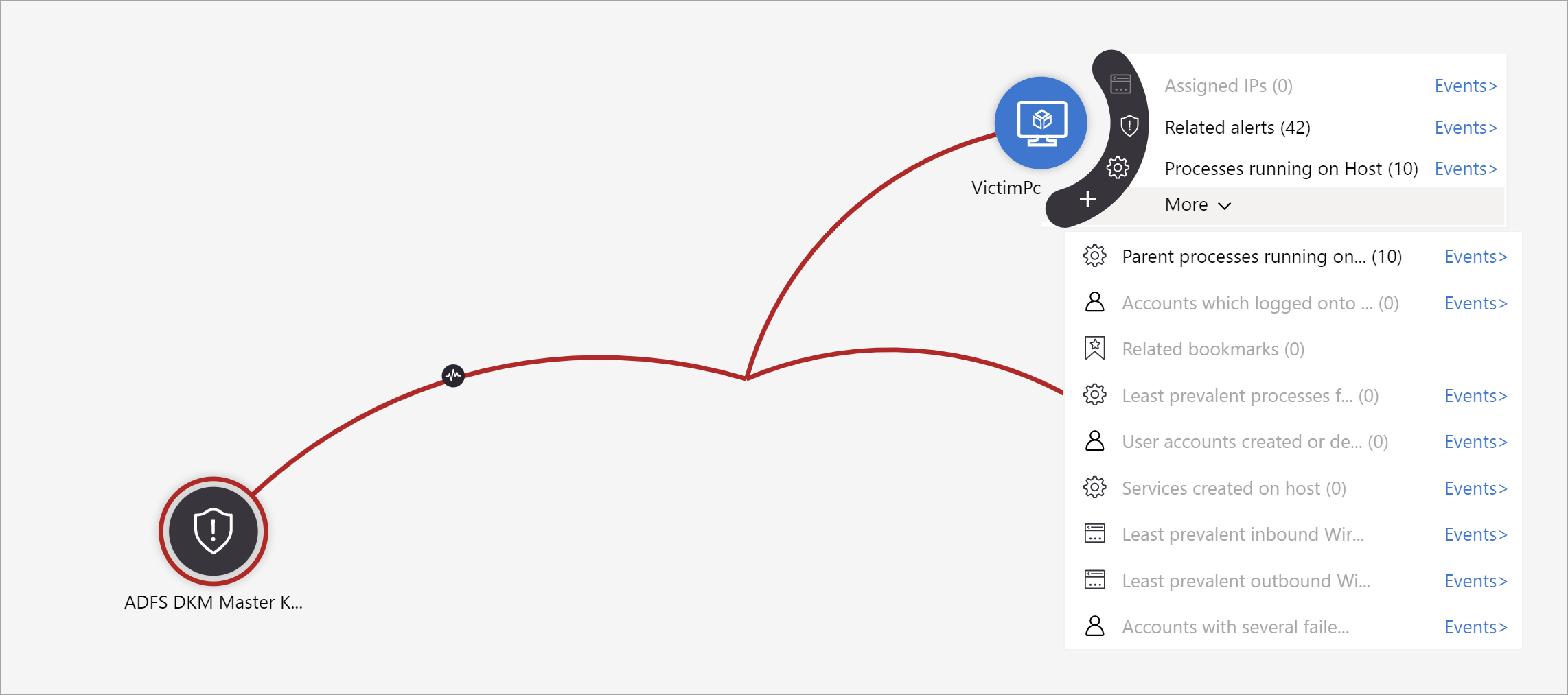

Expandera din undersökning genom att hovra över varje entitet för att visa en lista med frågor som har utformats av våra säkerhetsexperter och analytiker per entitetstyp för att fördjupa din undersökning. Vi kallar dessa alternativ för utforskningsfrågor.

Du kan till exempel begära relaterade aviseringar. Om du väljer en utforskningsfråga läggs de resulterande berättigandena tillbaka till diagrammet. I det här exemplet returnerade valet av relaterade aviseringar följande aviseringar till diagrammet:

Se till att de relaterade aviseringarna verkar vara anslutna till entiteten med streckade linjer.

För varje utforskningsfråga kan du välja alternativet för att öppna råhändelseresultatet och frågan som används i Log Analytics genom att välja Händelser>.

För att förstå incidenten ger diagrammet dig en parallell tidslinje.

Hovra över tidslinjen för att se vilka saker i diagrammet som inträffade vid vilken tidpunkt.

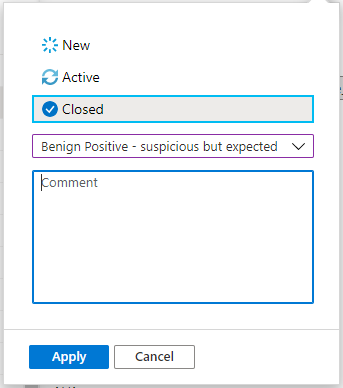

Stänga en incident

När du har löst en viss incident (till exempel när din undersökning har nått sin slutsats) bör du ange incidentens status till Stängd. När du gör det uppmanas du att klassificera incidenten genom att ange orsaken till att du stänger den. Det här steget är obligatoriskt. Klicka på Välj klassificering och välj något av följande i listrutan:

- Sant positivt – misstänkt aktivitet

- Godartad positiv – misstänkt men förväntad

- Falskt positivt – felaktig aviseringslogik

- Falskt positivt – felaktiga data

- Obestämd

Mer information om falska positiva identifieringar och godartade positiva identifieringar finns i Hantera falska positiva identifieringar i Microsoft Sentinel.

När du har valt lämplig klassificering lägger du till lite beskrivande text i fältet Kommentar . Detta är användbart om du behöver referera tillbaka till den här incidenten. Klicka på Använd när du är klar så stängs incidenten.

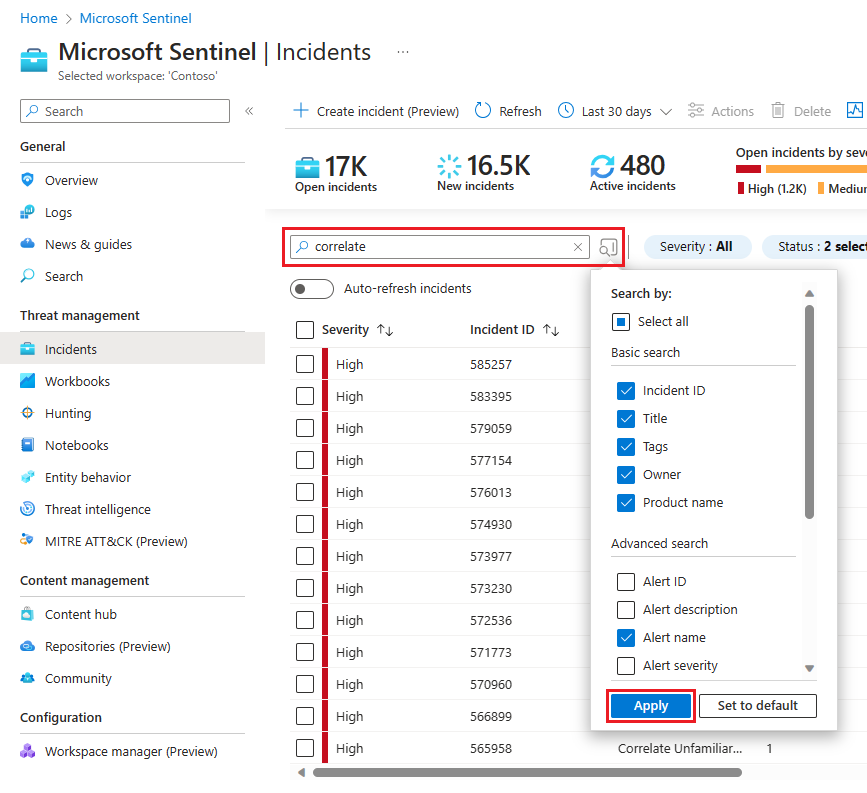

Sök efter incidenter

Om du snabbt vill hitta en specifik incident anger du en söksträng i sökrutan ovanför incidentrutnätet och trycker på Retur för att ändra listan över incidenter som visas i enlighet med detta. Om din incident inte ingår i resultaten kanske du vill begränsa sökningen med hjälp av avancerade sökalternativ .

Om du vill ändra sökparametrarna väljer du knappen Sök och väljer sedan de parametrar där du vill köra sökningen.

Till exempel:

Som standard körs incidentsökningar i värdena Incident-ID, Rubrik, Taggar, Ägare och Produktnamn . I sökfönstret bläddrar du nedåt i listan för att välja en eller flera andra parametrar att söka efter och väljer Tillämpa för att uppdatera sökparametrarna. Välj Ange som standard för att återställa de valda parametrarna till standardalternativet.

Kommentar

Sökningar i fältet Ägare stöder både namn och e-postadresser.

Om du använder avancerade sökalternativ ändras sökbeteendet enligt följande:

| Söksätt | beskrivning |

|---|---|

| Färg på sökknapp | Sökknappens färg ändras beroende på vilka typer av parametrar som används i sökningen.

|

| Automatisk uppdatering | Med hjälp av avancerade sökparametrar kan du inte välja att automatiskt uppdatera dina resultat. |

| Entitetsparametrar | Alla entitetsparametrar stöds för avancerade sökningar. När du söker i en entitetsparameter körs sökningen i alla entitetsparametrar. |

| Söksträngar | Sökning efter en ordsträng innehåller alla ord i sökfrågan. Söksträngar är skiftlägeskänsliga. |

| Stöd för flera arbetsytor | Avancerade sökningar stöds inte för vyer för flera arbetsytor. |

| Antal sökresultat som visas | När du använder avancerade sökparametrar visas endast 50 resultat åt gången. |

Dricks

Om du inte kan hitta incidenten du letar efter tar du bort sökparametrarna för att utöka sökningen. Om sökresultaten innehåller för många objekt lägger du till fler filter för att begränsa resultatet.

Nästa steg

I den här artikeln har du lärt dig hur du kommer igång med att undersöka incidenter med Hjälp av Microsoft Sentinel. Mer information finns i: