Så här blockerar du nätverkstrafik med Azure Virtual Network Manager – Azure-portalen

Den här artikeln visar hur du skapar en säkerhetsadministratörsregel för att blockera inkommande nätverkstrafik på RDP-port 3389 som du kan lägga till i en regelsamling. Mer information finns i Säkerhetsadministratörsregler.

Viktigt!

Azure Virtual Network Manager är allmänt tillgängligt för konfigurationer av hub-and-spoke-anslutningar och säkerhetskonfigurationer med säkerhetsadministratörsregler. Mesh-anslutningskonfigurationer finns kvar i den offentliga förhandsversionen.

Den här förhandsversionen tillhandahålls utan serviceavtal och rekommenderas inte för produktionsarbetsbelastningar. Vissa funktioner kanske inte stöds eller kan vara begränsade. Mer information finns i Kompletterande villkor för användning av Microsoft Azure-förhandsversioner.

Förutsättningar

Innan du börjar konfigurera säkerhetsadministratörsregler kontrollerar du att du har gjort följande:

- Du förstår varje element i en säkerhetsadministratörsregel.

- Du har skapat en Azure Virtual Network Manager-instans.

Skapa en SecurityAdmin-konfiguration

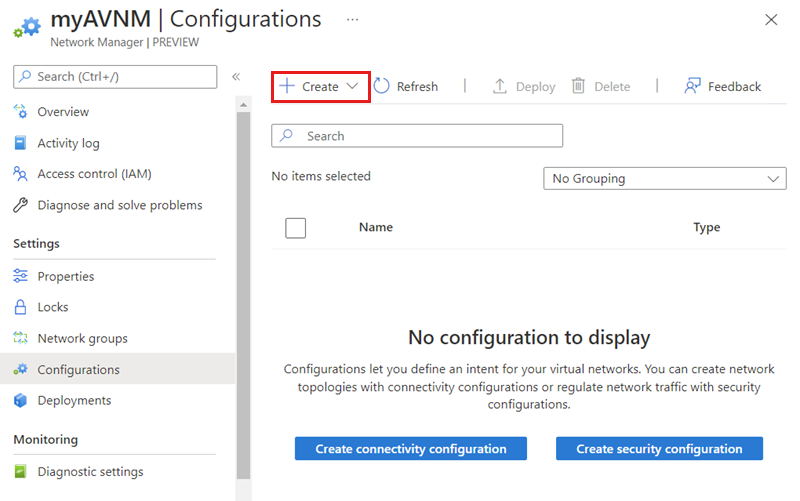

Välj Konfigurationer under Inställningar och välj sedan + Skapa.

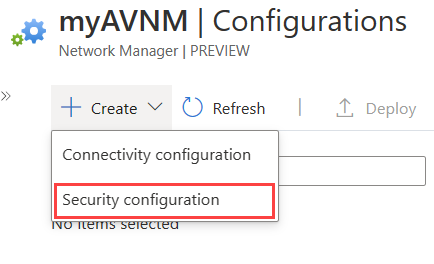

Välj Säkerhetskonfiguration på den nedrullningsbara menyn.

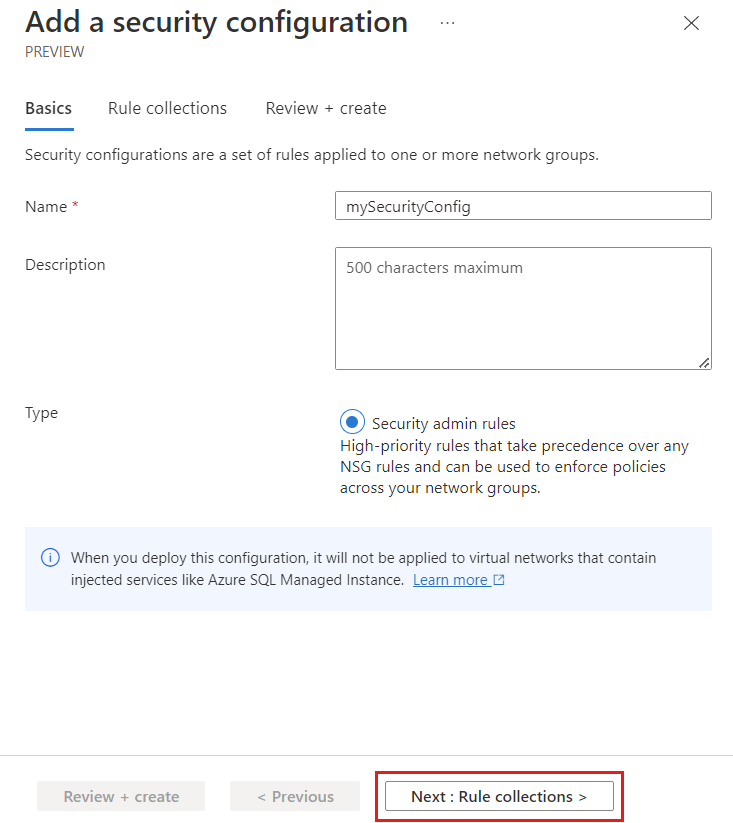

På fliken Grundläggande anger du ett Namn för att identifiera den här säkerhetskonfigurationen och väljer Nästa: Regelsamlingar.

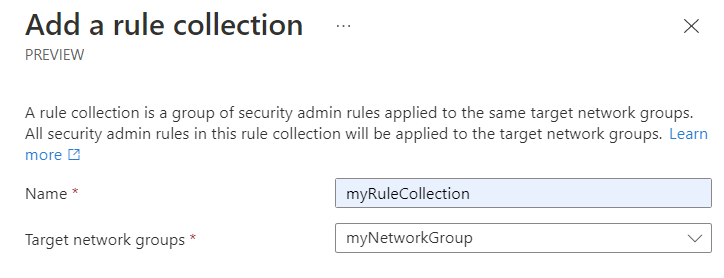

Lägga till en regelsamling

Ange ett namn för att identifiera den här regelsamlingen och välj sedan de målnätverksgrupper som du vill tillämpa regeluppsättningen på.

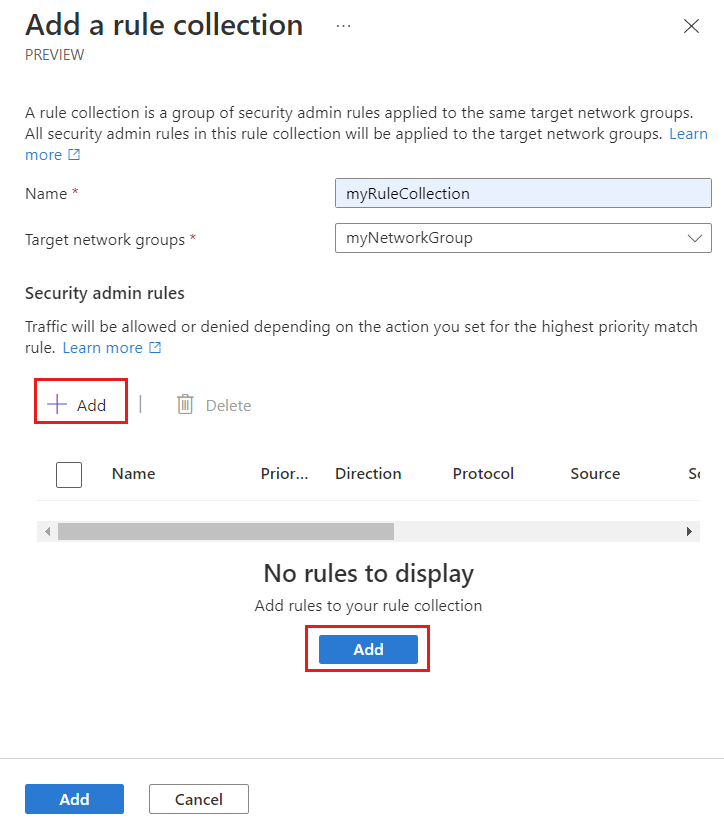

Lägg till en säkerhetsregel

Välj + Lägg till på sidan Lägg till en regelsamling.

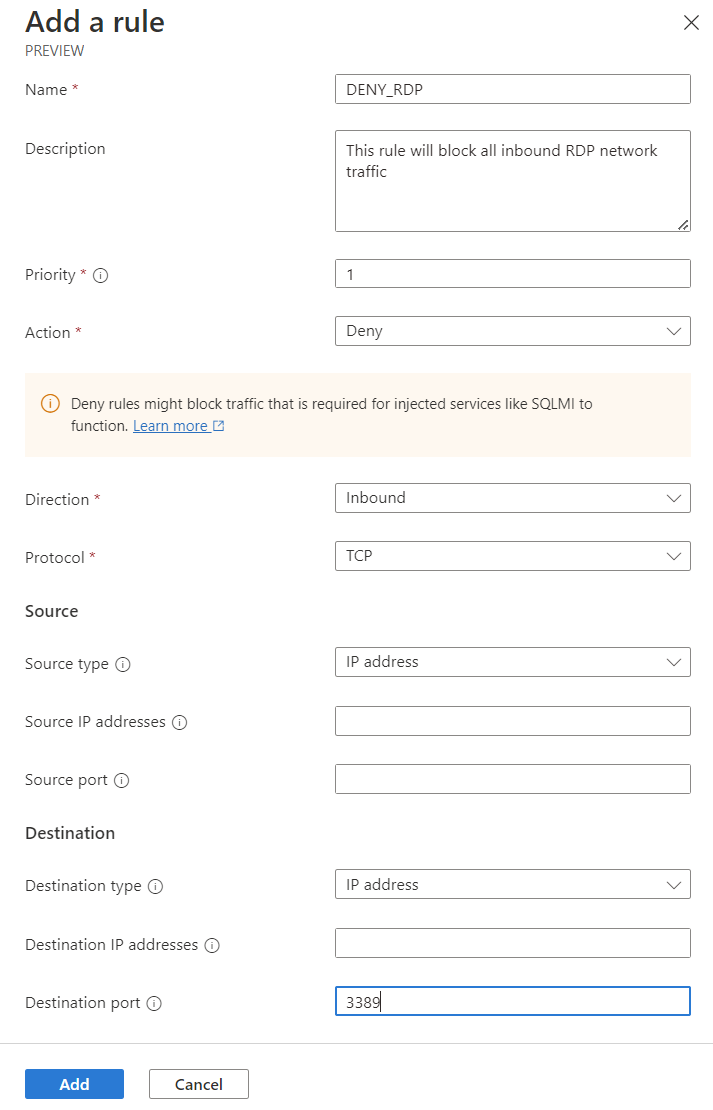

Ange eller välj följande information och välj sedan Lägg till för att lägga till regeln i regelsamlingen.

Inställning Värde Name Ange namnet Deny_RDP för regelnamnet. beskrivning Ange en beskrivning av regeln. Prioritet* Ange ett värde mellan 0 och 99 för att fastställa regelns prioritet. Desto lägre värde desto högre prioritet. Ange 1 för det här exemplet Åtgärder* Välj Neka för att blockera trafik. Mer information finns i Åtgärd Riktning* Välj Inkommande eftersom du vill neka inkommande trafik med den här regeln. Protokollet* Välj TCP-protokollet. HTTP och HTTPS är TCP-portar. Source Source type Välj källtypen för ANTINGEN IP-adress eller Tjänsttaggar. Källans IP-adress Det här fältet visas när du väljer källtyp för IP-adress. Ange en IPv4- eller IPv6-adress eller ett intervall med CIDR-notation. När du definierar mer än en adress eller block med adresser separat med hjälp av ett kommatecken. Lämna tomt för det här exemplet. Källtjänsttagg Det här fältet visas när du väljer källtypen för tjänsttaggen. Välj tjänsttaggar för tjänster som du vill ange som källa. Se Tillgängliga tjänsttaggar för listan över taggar som stöds. Källport Ange ett enda portnummer eller ett portintervall som (1024-65535). När du definierar fler än en port eller portintervall separerar du dem med ett kommatecken. Ange en port genom att ange *. Lämna tomt för det här exemplet. Mål Måltyp Välj måltyp för ip-adress eller tjänsttaggar. Mål-IP-adressen Det här fältet visas när du väljer måltyp för IP-adress. Ange en IPv4- eller IPv6-adress eller ett intervall med CIDR-notation. När du definierar mer än en adress eller block med adresser separat med hjälp av ett kommatecken. Måltjänsttagg Det här fältet visas när du väljer måltyp för tjänsttagg. Välj tjänsttaggar för tjänster som du vill ange som mål. Se Tillgängliga tjänsttaggar för listan över taggar som stöds. Målport Ange ett enda portnummer eller ett portintervall som (1024-65535). När du definierar fler än en port eller portintervall separerar du dem med ett kommatecken. Ange en port genom att ange *. Ange 3389 för det här exemplet. Upprepa steg 1–3 igen om du vill lägga till fler regler i regelsamlingen.

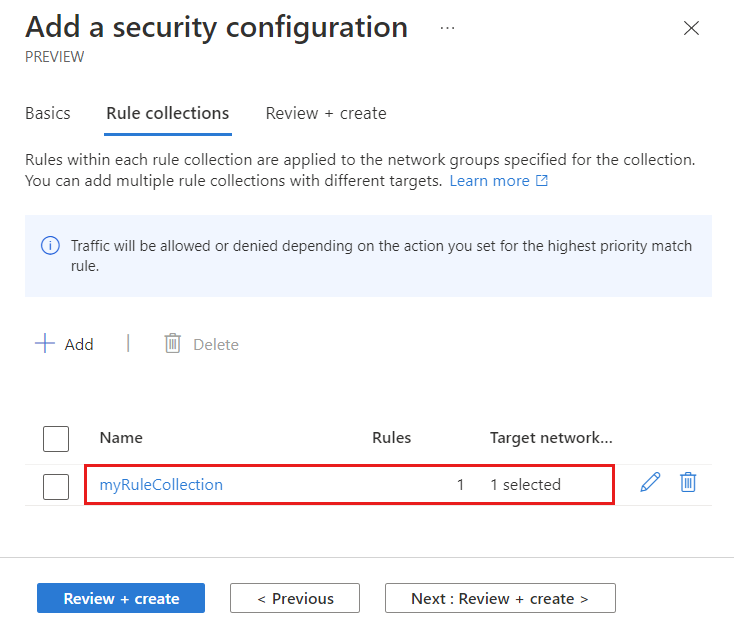

När du är nöjd med alla regler som du vill skapa väljer du Lägg till för att lägga till regelsamlingen i säkerhetsadministratörskonfigurationen.

Välj sedan Granska + Skapa och skapa för att slutföra säkerhetskonfigurationen.

Distribuera säkerhetsadministratörskonfigurationen

Om du precis har skapat en ny konfiguration för säkerhetsadministratör ska du distribuera den här konfigurationen så att den tillämpas på virtuella nätverk i nätverksgruppen.

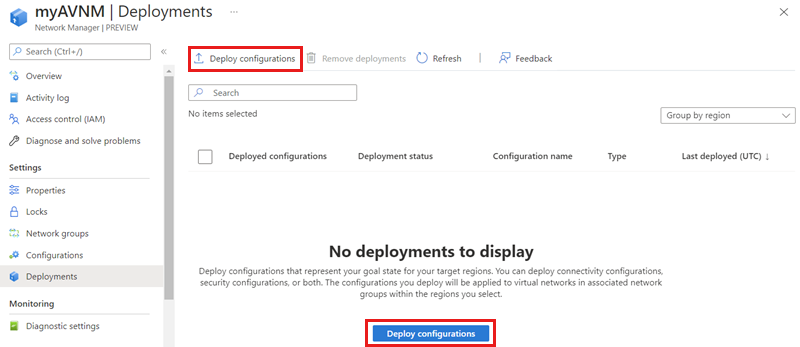

Välj Distributioner under Inställningar och välj sedan Distribuera konfiguration.

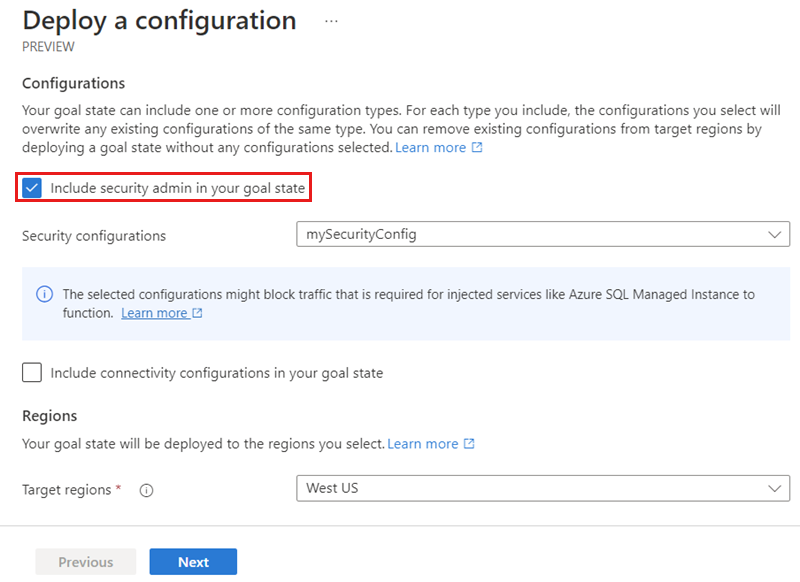

Välj kryssrutan Inkludera säkerhetsadministratör i måltillståndet och välj den säkerhetskonfiguration som du skapade i det senaste avsnittet på listmenyn. Välj sedan de regioner som du vill distribuera den här konfigurationen till.

Välj Nästa och Distribuera för att distribuera konfigurationen av säkerhetsadministratören.

Uppdatera befintlig säkerhetsadministratörskonfiguration

- Om den säkerhetsadministratörskonfiguration som du uppdaterar tillämpas på en nätverksgrupp som innehåller statiska medlemmar måste du distribuera konfigurationen igen för att börja gälla.

- Säkerhetsadministratörskonfigurationer tillämpas automatiskt på dynamiska medlemmar i en nätverksgrupp.

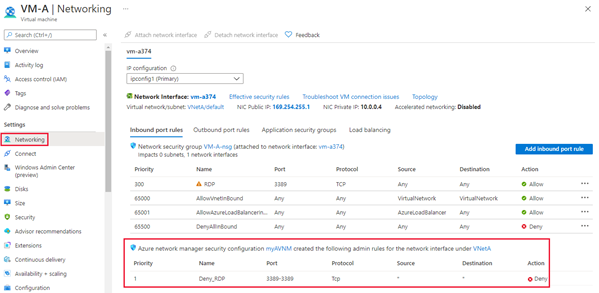

Verifiera säkerhetsadministratörsregler

Gå till nätverksinställningarna för en virtuell dator i ett av de virtuella nätverk som du tillämpade säkerhetsadministratörsreglerna på. Om du inte har en kan du distribuera en virtuell testdator till ett av de virtuella nätverken. Den virtuella datorn har ett nytt avsnitt under reglerna för nätverkssäkerhetsgruppen, inklusive säkerhetsregler som tillämpas av Azure Virtual Network Manager.

Nästa steg

Läs mer om säkerhetsadministratörsregler.