Självstudie: Filtrera nätverkstrafik med en nätverkssäkerhetsgrupp med hjälp av Azure-portalen

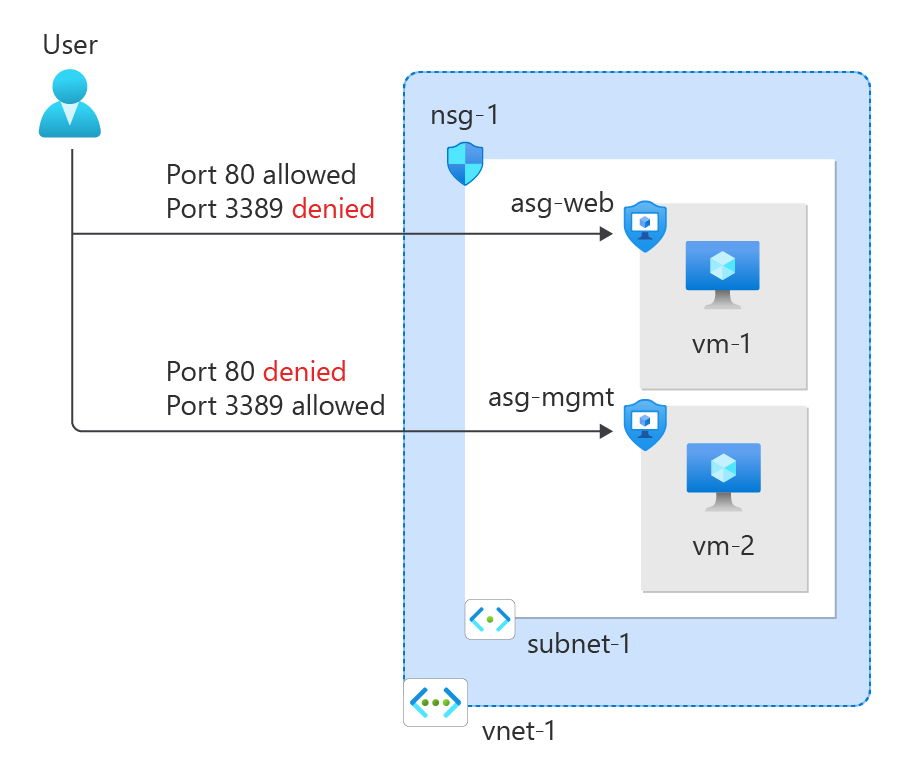

Du kan använda en nätverkssäkerhetsgrupp för att filtrera inkommande och utgående nätverkstrafik till och från Azure-resurser i ett virtuellt Azure-nätverk.

Nätverkssäkerhetsgrupper innehåller säkerhetsregler som filtrerar nätverkstrafik efter IP-adress, port och protokoll. När en nätverkssäkerhetsgrupp är associerad med ett undernät tillämpas säkerhetsregler på resurser som distribueras i det undernätet.

I den här självstudien lär du dig att:

- Skapa en nätverkssäkerhetsgrupp och säkerhetsregler

- Skapa programsäkerhetsgrupper

- Skapa ett virtuellt nätverk och associera en nätverkssäkerhetsgrupp med ett undernät

- Distribuera virtuella datorer och associera deras nätverksgränssnitt med programsäkerhetsgrupperna

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration. Du kan skapa ett konto kostnadsfritt.

Logga in på Azure

Logga in på Azure-portalen.

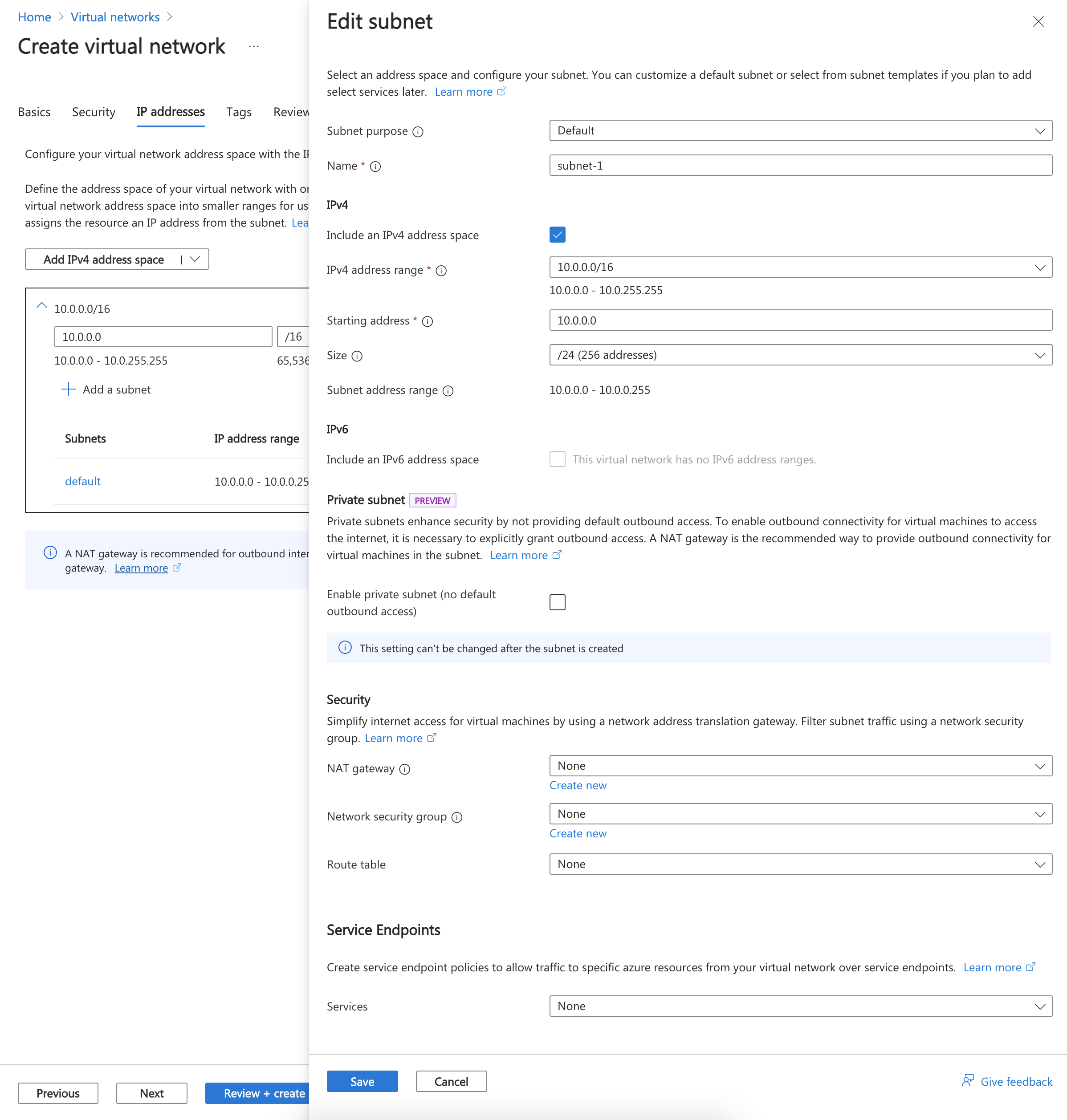

Skapa ett virtuellt nätverk

Följande procedur skapar ett virtuellt nätverk med ett resursundernät.

I portalen söker du efter och väljer Virtuella nätverk.

På sidan Virtuella nätverk väljer du + Skapa.

På fliken Grundläggande i Skapa virtuellt nätverk anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj Skapa ny.

Ange test-rg i Namn.

Välj OK.Instansinformation Name Ange vnet-1. Region Välj USA, östra 2. Välj Nästa för att fortsätta till fliken Säkerhet .

Välj Nästa för att fortsätta till fliken IP-adresser .

I rutan adressutrymme i Undernät väljer du standardundernätet .

I Redigera undernät anger eller väljer du följande information:

Inställning Värde Information om undernät Undernätsmall Lämna standardinställningen Standard. Name Ange undernät-1. Startadress Låt standardvärdet vara 10.0.0.0. Storlek på undernät Lämna standardvärdet /24(256 adresser).

Välj Spara.

Välj Granska + skapa längst ned på skärmen och välj Skapa när valideringen har godkänts.

Skapa programsäkerhetsgrupper

Med en programsäkerhetsgrupp (ASG) kan du gruppera servrar med liknande funktioner, till exempel webbservrar.

I sökrutan överst i portalen anger du Programsäkerhetsgrupp. Välj Programsäkerhetsgrupper i sökresultaten.

Välj + Skapa.

På fliken Grundläggande i Skapa en programsäkerhetsgrupp anger eller väljer du den här informationen:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Name Ange asg-web. Region Välj USA, östra 2. Välj Granska + skapa.

Välj + Skapa.

Upprepa föregående steg och ange följande värden:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Name Ange asg-mgmt. Region Välj USA, östra 2. Välj Granska + skapa.

Välj Skapa.

Skapa en nätverkssäkerhetsgrupp

En nätverkssäkerhetsgrupp (NSG) skyddar nätverkstrafiken i ditt virtuella nätverk.

I sökrutan överst i portalen anger du Nätverkssäkerhetsgrupp. Välj Nätverkssäkerhetsgrupper i sökresultaten.

Kommentar

I sökresultaten för Nätverkssäkerhetsgrupper kan du se Nätverkssäkerhetsgrupper (klassisk). Välj Nätverkssäkerhetsgrupper.

Välj + Skapa.

På fliken Grundläggande i Skapa nätverkssäkerhetsgrupp anger eller väljer du den här informationen:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Name Ange nsg-1. Plats Välj USA, östra 2. Välj Granska + skapa.

Välj Skapa.

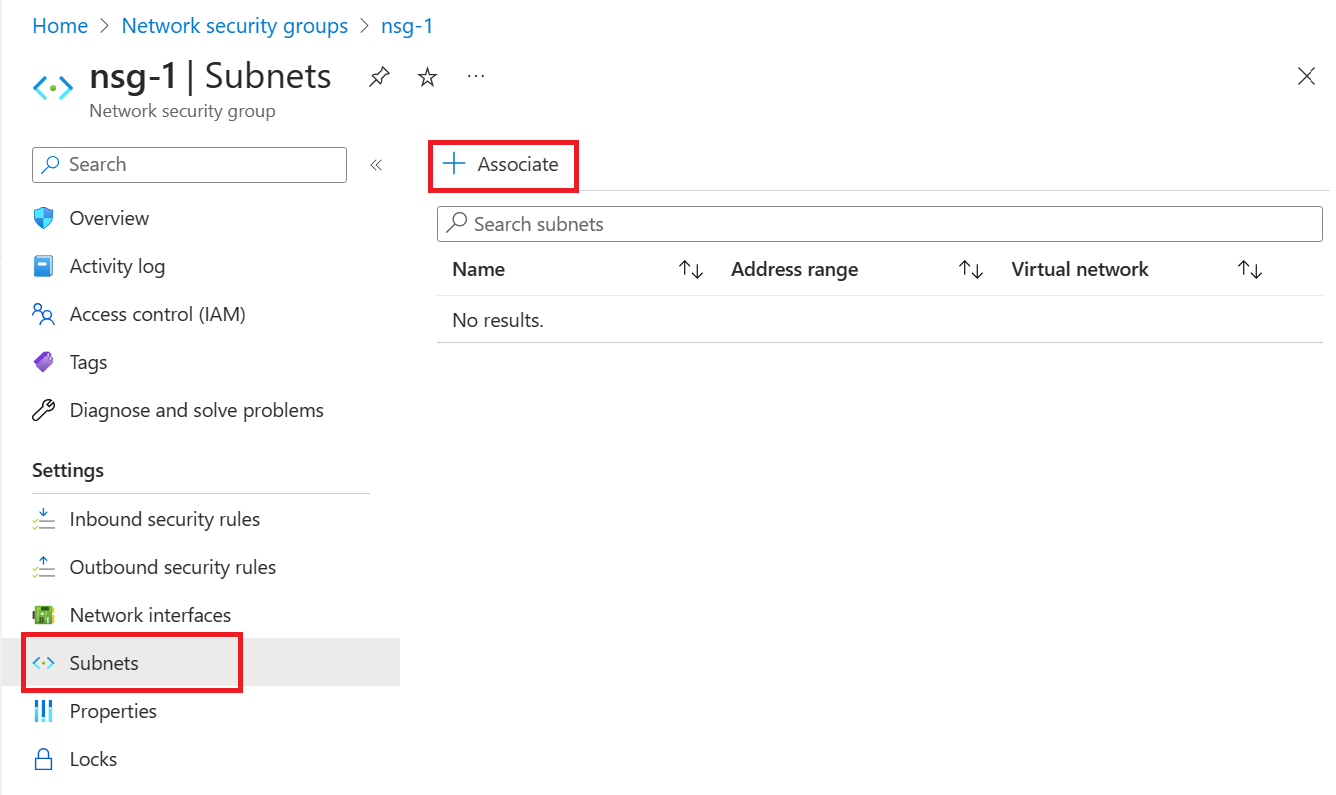

Associera nätverkssäkerhetsgrupp till undernät

I det här avsnittet associerar du nätverkssäkerhetsgruppen med undernätet för det virtuella nätverk som du skapade tidigare.

I sökrutan överst i portalen anger du Nätverkssäkerhetsgrupp. Välj Nätverkssäkerhetsgrupper i sökresultaten.

Välj nsg-1.

Välj Undernät i avsnittet Inställningari nsg-1.

På sidan Undernät väljer du + Associera:

Under Associera undernät väljer du vnet-1 (test-rg) för Virtuellt nätverk.

Välj undernät-1 för undernät och välj sedan OK.

Skapa säkerhetsregler

Välj Inkommande säkerhetsregler i avsnittet Inställningari nsg-1.

På sidan Inkommande säkerhetsregler väljer du + Lägg till.

Skapa en säkerhetsregel som tillåter portarna 80 och 443 till asg-web-programsäkerhetsgruppen . På sidan Lägg till inkommande säkerhetsregel anger eller väljer du följande information:

Inställning Värde Source Låt standardvärdet Alla vara kvar. Källportintervall Låt standardvärdet (*)vara kvar. Mål Välj Programsäkerhetsgrupp. Målprogramsäkerhetsgrupper Välj asg-web. Tjänst Lämna standardinställningen Anpassad. Målportintervall Ange 80 443. Protokoll Välj TCP. Åtgärd Låt standardvärdet Tillåt vara kvar. Prioritet Låt standardvärdet vara 100. Name Ange allow-web-all. Markera Lägga till.

Slutför föregående steg med följande information:

Inställning Värde Source Låt standardvärdet Alla vara kvar. Källportintervall Låt standardvärdet (*)vara kvar. Mål Välj Programsäkerhetsgrupp. Målprogramsäkerhetsgrupp Välj asg-mgmt. Tjänst Välj RDP. Åtgärd Låt standardvärdet Tillåt vara kvar. Prioritet Låt standardvärdet vara 110. Name Ange allow-rdp-all. Markera Lägga till.

Varning

I den här artikeln exponeras RDP (port 3389) på Internet för den virtuella dator som har tilldelats programsäkerhetsgruppen asg-mgmt .

I produktionsmiljöer rekommenderar vi att du ansluter till Azure-resurser som du vill hantera med hjälp av vpn, privat nätverksanslutning eller Azure Bastion i stället för att exponera port 3389 för Internet.

Mer information om Azure Bastion finns i Vad är Azure Bastion?.

Skapa virtuella datorer

Skapa två virtuella datorer i det virtuella nätverket.

I portalen söker du efter och väljer Virtuella datorer.

I Virtuella datorer väljer du + Skapa och sedan Virtuell Azure-dator.

I Skapa en virtuell dator anger eller väljer du den här informationen på fliken Grundläggande :

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Virtual machine name Ange vm-1. Region Välj (USA) USA, östra 2. Tillgängliga alternativ Lämna standardvärdet Ingen infrastrukturredundans krävs. Säkerhetstyp Välj Standard. Bild Välj Windows Server 2022 Datacenter – x64 Gen2. Azure Spot-instans Låt standardvärdet vara avmarkerat. Storlek Välj en storlek. Administratörskonto Username Ange ett användarnamn. Lösenord Ange ett lösenord. Bekräfta lösenord Ange lösenordet igen. Regler för inkommande portar Välj inkommande portar Välj Ingen. Välj Nästa: Diskar och sedan Nästa: Nätverk.

På fliken Nätverk anger eller väljer du följande information:

Inställning Värde Nätverksgränssnitt Virtuellt nätverk Välj vnet-1. Undernät Välj undernät-1 (10.0.0.0/24). Offentlig IP-adress Lämna standardvärdet för en ny offentlig IP-adress. Nätverkssäkerhetsgrupp för nätverkskort Välj Ingen. Välj fliken Granska + skapa eller välj den blå knappen Granska + skapa längst ned på sidan.

Välj Skapa. Det kan ta några minuter att distribuera den virtuella datorn.

Upprepa föregående steg för att skapa en andra virtuell dator med namnet vm-2.

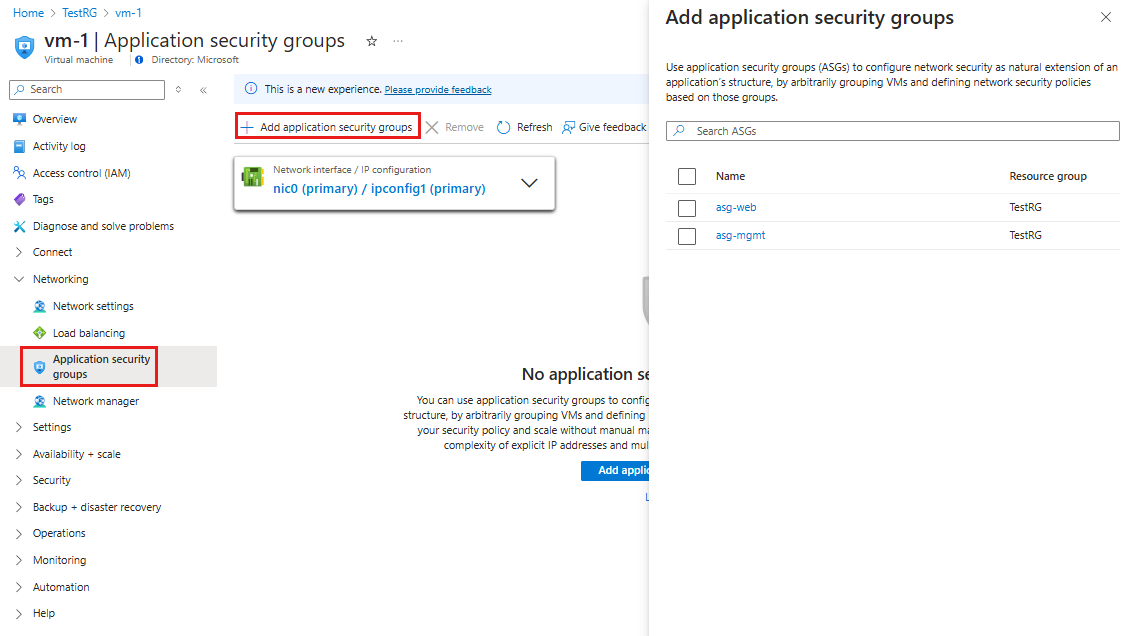

Koppla nätverksgränssnitt till en ASG

När du skapade de virtuella datorerna skapade Azure ett nätverksgränssnitt för varje virtuell dator och kopplade det till den virtuella datorn.

Lägg till nätverksgränssnittet för varje virtuell dator till en av de programsäkerhetsgrupper som du skapade tidigare:

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-1.

Välj Nätverk i avsnittet Inställningari vm-1.

Välj fliken Programsäkerhetsgrupper och välj sedan Konfigurera programsäkerhetsgrupper.

I Konfigurera programsäkerhetsgrupper väljer du asg-web i menyn Programsäkerhetsgrupper och väljer sedan Spara.

Upprepa föregående steg för vm-2 och välj asg-mgmt i menyn Programsäkerhetsgrupper.

Testa trafikfilter

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-2.

På sidan Översikt väljer du knappen Anslut och sedan Intern RDP.

Välj Hämta RDP-fil.

Öppna den nedladdade RDP-filen och välj Anslut. Ange det användarnamn och lösenord som du angav när du skapade den virtuella datorn.

Välj OK.

Du kan få en certifikatvarning under anslutningsprocessen. Om du får varningen väljer du Ja eller Fortsätt för att fortsätta med anslutningen.

Anslutningen lyckas eftersom inkommande trafik från Internet till programsäkerhetsgruppen asg-mgmt tillåts via port 3389.

Nätverksgränssnittet för vm-2 är associerat med programsäkerhetsgruppen asg-mgmt och tillåter anslutningen.

Öppna en PowerShell-session på vm-2. Anslut till vm-1 med hjälp av följande:

mstsc /v:vm-1RDP-anslutningen från vm-2 till vm-1 lyckas eftersom virtuella datorer i samma nätverk kan kommunicera med varandra via valfri port som standard.

Du kan inte skapa en RDP-anslutning till den virtuella datorn vm-1 från Internet. Säkerhetsregeln för asg-web förhindrar anslutningar till port 3389 inkommande från Internet. Inkommande trafik från Internet nekas som standard till alla resurser.

Om du vill installera Microsoft IIS på den virtuella datorn vm-1 anger du följande kommando från en PowerShell-session på den virtuella datorn vm-1 :

Install-WindowsFeature -name Web-Server -IncludeManagementToolsNär IIS-installationen är klar kopplar du från den virtuella datorn vm-1 , vilket lämnar dig i den virtuella datorn vm-2 fjärrskrivbordsanslutning.

Koppla från den virtuella datorn vm-2 .

Sök efter vm-1 i sökrutan i portalen.

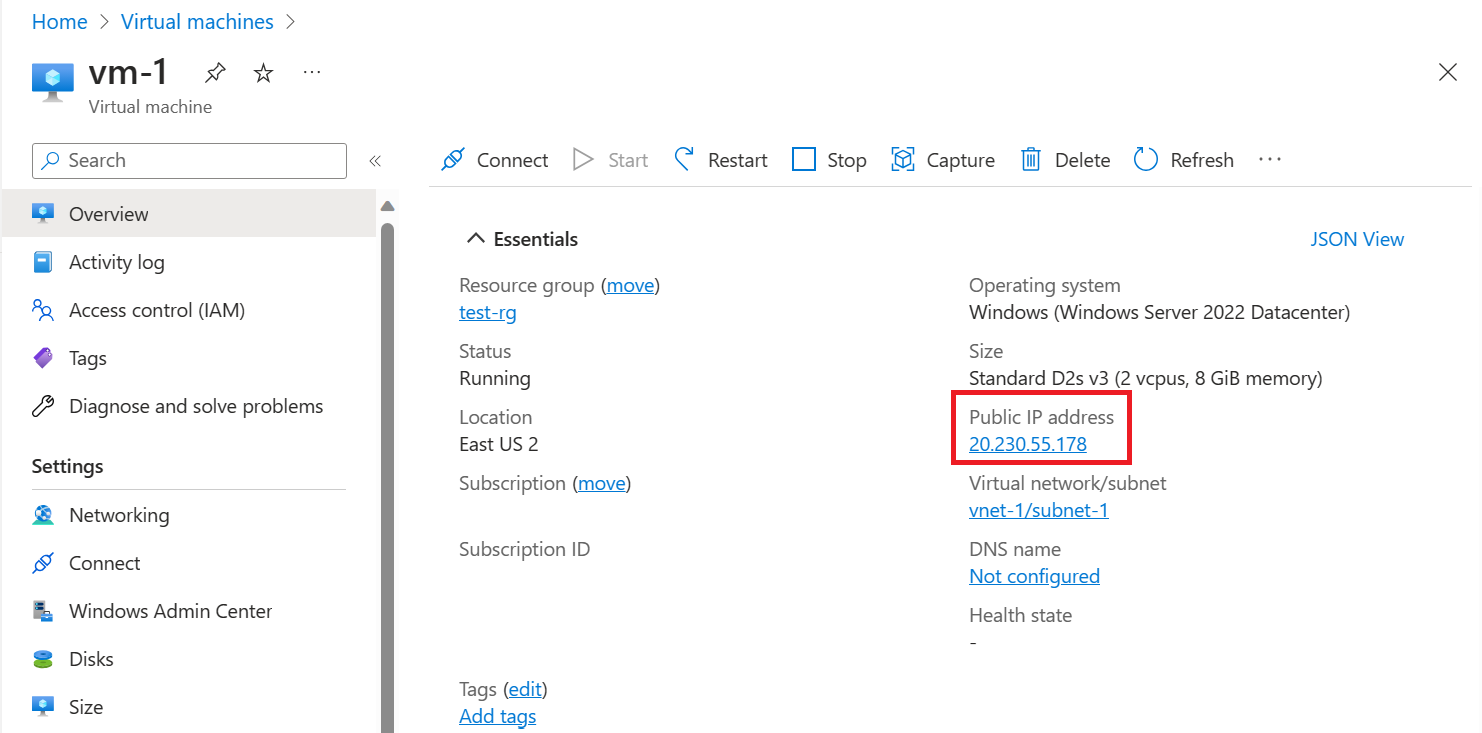

På översiktssidan för vm-1 noterar du den offentliga IP-adressen för den virtuella datorn. Adressen som visas i följande exempel är 20.230.55.178, din adress är annorlunda:

Om du vill bekräfta att du har åtkomst till vm-1-webbservern från Internet öppnar du en webbläsare på datorn och bläddrar till

http://<public-ip-address-from-previous-step>.

Du ser IIS-standardsidan eftersom inkommande trafik från Internet till asg-web-programsäkerhetsgruppen tillåts via port 80.

Nätverksgränssnittet som är kopplat till vm-1 är associerat med asg-web-programsäkerhetsgruppen och tillåter anslutningen.

Rensa resurser

När du är klar med de resurser som du skapade kan du ta bort resursgruppen och alla dess resurser:

I Azure-portalen söker du efter och väljer Resursgrupper.

På sidan Resursgrupper väljer du resursgruppen test-rg .

På sidan test-rg väljer du Ta bort resursgrupp.

Ange test-rg i Ange resursgruppsnamn för att bekräfta borttagningen och välj sedan Ta bort.

Nästa steg

I den här kursen får du:

- Skapade en nätverkssäkerhetsgrupp och kopplade den till ett virtuellt nätverksundernät.

- Skapade programsäkerhetsgrupper för webb och hantering.

- Skapade två virtuella datorer och associerade deras nätverksgränssnitt med programsäkerhetsgrupperna.

- Testade nätverksfiltreringen för programsäkerhetsgruppen.

Mer information om nätverkssäkerhetsgrupper finns i Översikt över nätverkssäkerhetsgrupper och Hantera en nätverkssäkerhetsgrupp.

Azure dirigerar som standard trafik mellan undernät. Du kan i stället välja att exempelvis dirigera trafik mellan undernät via en virtuell dator, som fungerar som en brandvägg.

Gå vidare till nästa självstudie om du vill veta hur du skapar en routningstabell.