Konfigurera automatisk logguppladdning med Docker i Azure

Den här artikeln beskriver hur du konfigurerar automatiska logguppladdningar för kontinuerliga rapporter i Defender for Cloud Apps med hjälp av en Docker på Ubuntu eller CentOS i Azure.

Förutsättningar

Innan du börjar kontrollerar du att din miljö uppfyller följande krav:

| Krav | Beskrivning |

|---|---|

| OS | Något av följande: - Ubuntu 14.04, 16.04, 18.04 och 20.04 - CentOS 7,2 eller högre |

| Diskutrymme | 250 GB |

| CPU-kärnor | 2 |

| CPU-arkitektur | Intel 64 och AMD 64 |

| BAGGE | 4 GB |

| Konfigurering av brandvägg | Enligt definitionen i Nätverkskrav |

Planera dina logginsamlare efter prestanda

Varje logginsamlare kan hantera loggkapacitet på upp till 50 GB per timme som består av upp till 10 datakällor. De största flaskhalsarna i logginsamlingsprocessen är:

Nätverksbandbredd – Nätverksbandbredden avgör logguppladdningshastigheten.

I/O-prestanda för den virtuella datorn – Avgör hastigheten med vilken loggar skrivs till logginsamlarens disk. Logginsamlaren har en inbyggd säkerhetsmekanism som övervakar i vilken takt loggarna tas emot och som jämför den med uppladdningstakten. Om det uppstår överbelastning börjar logginsamlaren släppa loggfiler. Om konfigurationen vanligtvis överskrider 50 GB per timme rekommenderar vi att du delar upp trafiken mellan flera logginsamlare.

Om du behöver fler än 10 datakällor rekommenderar vi att du delar upp datakällorna mellan flera logginsamlare.

Definiera dina datakällor

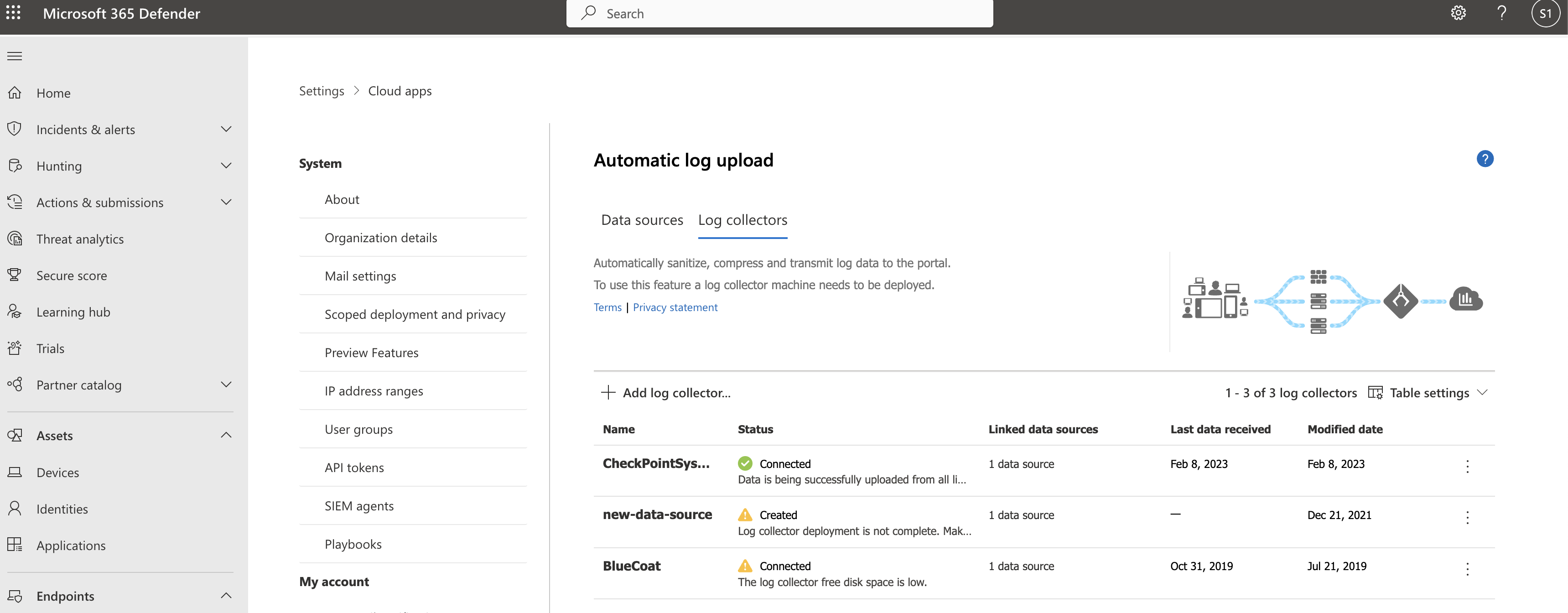

I Microsoft Defender-portalen väljer du Inställningar Cloud Apps > Cloud Discovery > Automatisk logguppladdning>.

På fliken Datakällor skapar du en matchande datakälla för varje brandvägg eller proxy som du vill ladda upp loggar från:

Välj Lägg till datakälla.

I dialogrutan Lägg till datakälla anger du ett namn för datakällan och väljer sedan käll- och mottagartyp.

Innan du väljer en källa väljer du Visa exempel på förväntad loggfil och jämför loggen med det förväntade formatet. Om loggfilsformatet inte matchar det här exemplet lägger du till datakällan som Övrigt.

Om du vill arbeta med en nätverksinstallation som inte visas väljer du Annat > kundloggformat eller Annat (endast manuellt). Mer information finns i Arbeta med den anpassade loggparsern.

Kommentar

Integrering med protokoll för säker överföring (FTPS och Syslog – TLS) kräver ofta ytterligare inställningar eller din brandvägg/proxy.

Upprepa den här proceduren för alla brandväggar och proxyservrar vars loggar kan användas för att identifiera trafik i ditt nätverk.

Vi rekommenderar att du konfigurerar en dedikerad datakälla per nätverksenhet, så att du kan övervaka statusen för varje enhet separat i undersökningssyfte och utforska Shadow IT Discovery per enhet om varje enhet används av ett annat användarsegment.

Skapa en logginsamlare

I Microsoft Defender-portalen väljer du Inställningar Cloud Apps > Cloud Discovery > Automatisk logguppladdning>.

På fliken Logginsamlare väljer du Lägg till logginsamlare.

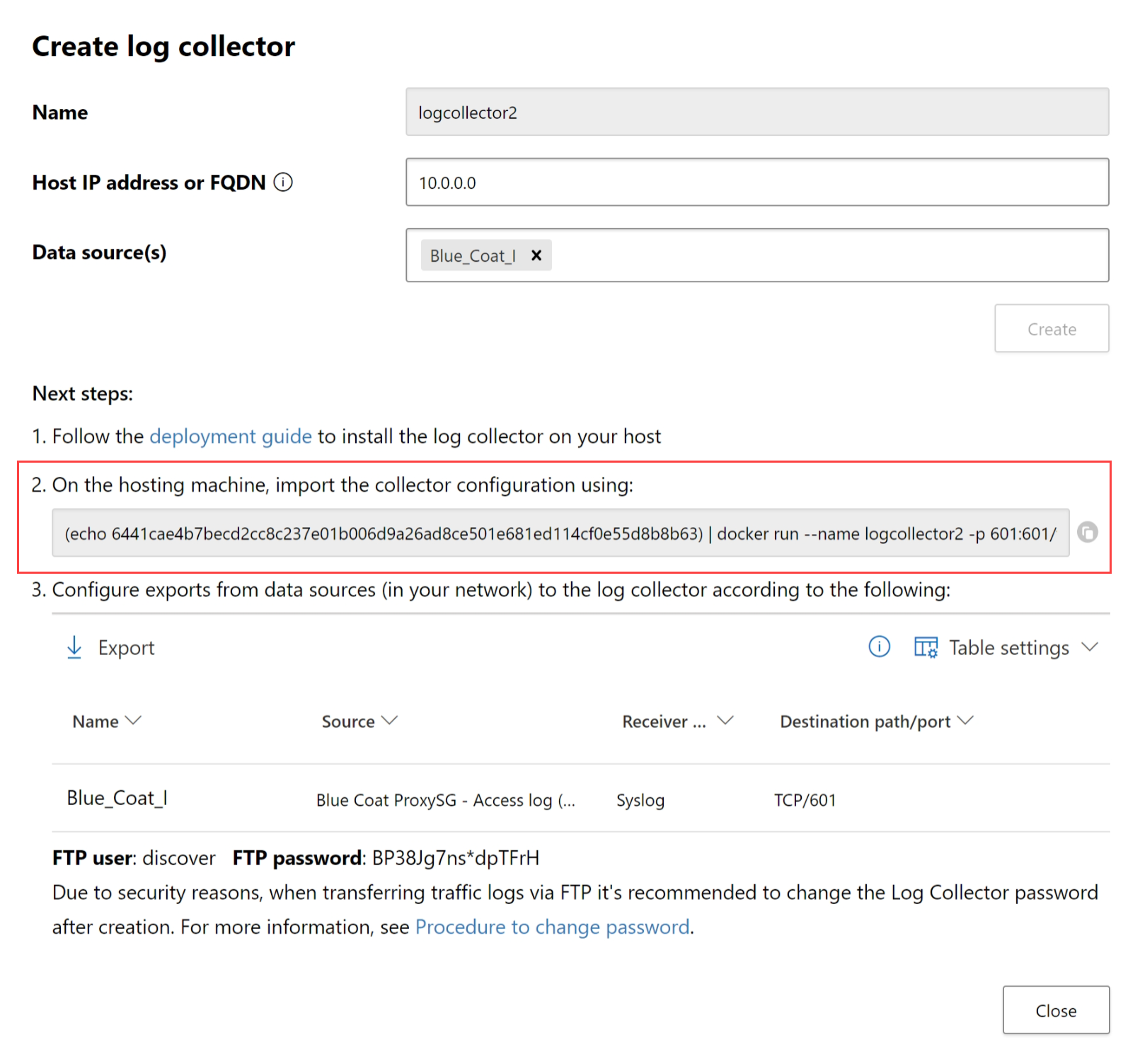

I dialogrutan Skapa logginsamlare anger du följande information:

- Ett namn på logginsamlaren

- Värd-IP-adressen, som är den privata IP-adressen för den dator som du ska använda för att distribuera Docker. Värd-IP-adressen kan också ersättas med datornamnet om det finns en DNS-server eller motsvarande för att matcha värdnamnet.

Välj sedan rutan Datakällor för att välja de datakällor som du vill ansluta till insamlaren och välj Uppdatera för att spara ändringarna. Varje logginsamlare kan hantera flera datakällor.

Dialogrutan Skapa logginsamlare visar ytterligare distributionsinformation, inklusive ett kommando för att importera insamlarkonfigurationen. Till exempel:

Välj ikonen Kopiera bredvid kommandot för att kopiera den till Urklipp.

Välj ikonen Kopiera bredvid kommandot för att kopiera den till Urklipp.Informationen som visas i dialogrutan Skapa logginsamlare skiljer sig åt beroende på de valda käll- och mottagartyperna. Om du till exempel har valt Syslog innehåller dialogrutan information om vilken port som syslog-lyssnaren lyssnar på.

Kopiera innehållet på skärmen och spara dem lokalt, eftersom du behöver dem när du konfigurerar logginsamlaren så att den kommunicerar med Defender för Cloud Apps.

Välj Exportera för att exportera källkonfigurationen till en . CSV-fil som beskriver hur du konfigurerar loggexporten i dina enheter.

Dricks

För användare som skickar loggdata via FTP för första gången rekommenderar vi att du ändrar lösenordet för FTP-användaren. Mer information finns i Ändra FTP-lösenordet.

Distribuera datorn i Azure

Den här proceduren beskriver hur du distribuerar datorn med Ubuntu. Distributionsstegen för andra plattformar skiljer sig något åt.

Skapa en ny Ubuntu-dator i din Azure-miljö.

När datorn är igång öppnar du portarna:

I datorvyn går du till Nätverk och väljer relevant gränssnitt genom att dubbelklicka på det.

Gå till Nätverkssäkerhetsgrupp och välj relevant nätverkssäkerhetsgrupp.

Gå till Inkommande säkerhetsregler och klicka på Lägg till.

Lägg till följande regler (i avancerat läge):

Name Målportintervall Protokoll Källa Mål caslogcollector_ftp 21 TCP Your appliance's IP address's subnetAlla caslogcollector_ftp_passive 20000-20099 TCP Your appliance's IP address's subnetAlla caslogcollector_syslogs_tcp 601-700 TCP Your appliance's IP address's subnetAlla caslogcollector_syslogs_udp 514-600 UDP Your appliance's IP address's subnetAlla

Mer information finns i Arbeta med säkerhetsregler.

Gå tillbaka till datorn och klicka på Anslut för att öppna en terminal på datorn.

Ändra till rotprivilegier med hjälp av

sudo -i.Om du godkänner licensvillkoren för programvara avinstallerar du gamla versioner och installerar Docker CE genom att köra de kommandon som är lämpliga för din miljö:

Ta bort gamla versioner av Docker:

yum erase docker docker-engine docker.ioInstallera krav för Docker-motorn:

yum install -y yum-utilsLägg till Docker-lagringsplats:

yum-config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo yum makecacheInstallera Docker-motorn:

yum -y install docker-ceStarta Docker

systemctl start docker systemctl enable dockerTesta Docker-installation:

docker run hello-world

Kör kommandot som du kopierade tidigare från dialogrutan Skapa logginsamlare . Till exempel:

(echo db3a7c73eb7e91a0db53566c50bab7ed3a755607d90bb348c875825a7d1b2fce) | docker run --name MyLogCollector -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='192.168.1.1'" -e "PROXY=192.168.10.1:8080" -e "CONSOLE=mod244533.us.portal.cloudappsecurity.com" -e "COLLECTOR=MyLogCollector" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterKontrollera att logginsamlaren körs korrekt genom att köra följande kommando:

Docker logs <collector_name>. Du bör få resultatet: Slutfört!

Konfigurera lokala inställningar för nätverksinstallation

Konfigurera nätverksbrandväggar och proxyservrar för att regelbundet exportera loggar till den dedikerade Syslog-porten för FTP-katalogen enligt anvisningarna i dialogrutan. Till exempel:

BlueCoat_HQ - Destination path: \<<machine_name>>\BlueCoat_HQ\

Verifiera distributionen i Defender för Cloud Apps

Kontrollera insamlarens status i tabellen Logginsamlare och kontrollera att statusen är Ansluten. Om den har skapats är det möjligt att logginsamlarens anslutning och parsning inte har slutförts.

Till exempel:

Du kan också gå till styrningsloggen och kontrollera att loggarna laddas upp regelbundet till portalen.

Du kan också kontrollera logginsamlarens status inifrån Docker-containern med hjälp av följande kommandon:

- Logga in på containern med hjälp av det här kommandot:

docker exec -it <Container Name> bash - Kontrollera logginsamlarens status med det här kommandot:

collector_status -p

Om du har problem under distributionen kan du läsa Felsöka molnidentifiering.

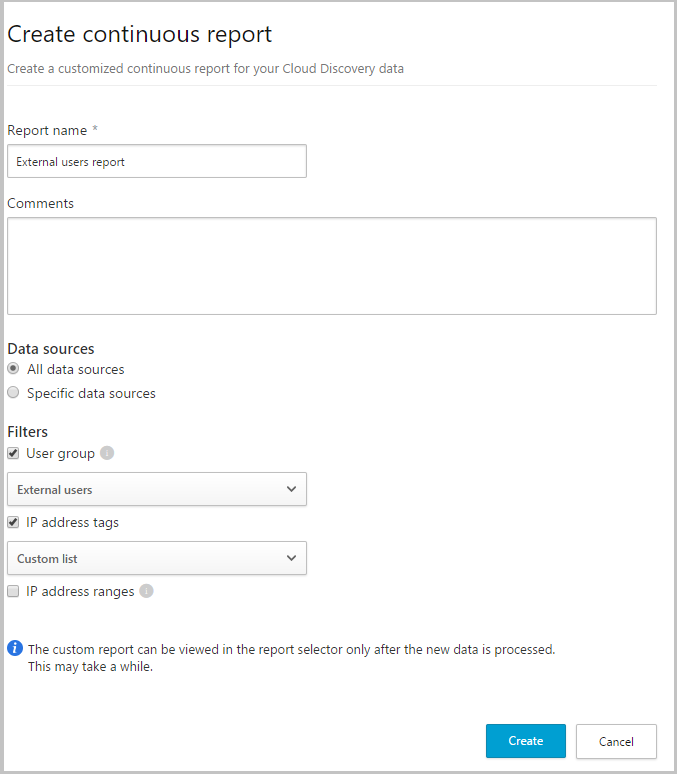

Valfritt – Skapa anpassade kontinuerliga rapporter

Kontrollera att loggarna laddas upp till Defender för Cloud Apps och att rapporter genereras. Skapa anpassade rapporter efter verifieringen. Du kan skapa anpassade identifieringsrapporter baserat på Microsoft Entra-användargrupper. Om du till exempel vill se molnanvändningen för din marknadsföringsavdelning importerar du marknadsföringsgruppen med hjälp av funktionen importera användargrupp. Skapa sedan en anpassad rapport för den här gruppen. Du kan också anpassa en rapport baserat på IP-adresstagg eller IP-adressintervall.

I Microsoft Defender-portalen väljer du Inställningar. Välj sedan Cloud Apps.

Under Cloud Discovery väljer du Kontinuerliga rapporter.

Klicka på knappen Skapa rapport och fyll i fälten.

Under Filter kan du filtrera data efter datakälla, efter importerad användargrupp eller efter IP-adresstaggar och intervall.

Kommentar

När du tillämpar filter på kontinuerliga rapporter inkluderas markeringen, inte exkluderas. Om du till exempel använder ett filter på en viss användargrupp inkluderas endast den användargruppen i rapporten.

Ta bort logginsamlaren

Om du har en befintlig logginsamlare och vill ta bort den innan du distribuerar den igen, eller om du bara vill ta bort den, kör du följande kommandon:

docker stop <collector_name>

docker rm <collector_name>

Nästa steg

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.