Registrera till Microsoft Defender för Endpoint

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Hantering av hot och säkerhetsrisker för Microsoft Defender

- Microsoft Defender XDR

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Registrera enheter med något av de hanteringsverktyg som stöds

Distributionsverktyget som du använder påverkar hur du registrerar slutpunkter till tjänsten.

Så här börjar du registrera dina enheter:

- Gå till Välj distributionsmetod.

- Välj operativsystem för de enheter som du vill registrera.

- Välj det verktyg som du planerar att använda.

- Följ anvisningarna för att publicera dina enheter.

Den här videon ger en snabb översikt över onboardingprocessen och de olika verktygen och metoderna.

Distribuera med hjälp av en ringbaserad metod

Nya distributioner

En ringbaserad metod är en metod för att identifiera en uppsättning slutpunkter som ska registreras och verifiera att vissa kriterier uppfylls innan du fortsätter att distribuera tjänsten till en större uppsättning enheter. Du kan definiera avslutskriterierna för varje ring och se till att de är uppfyllda innan du går vidare till nästa ring. Genom att införa en ringbaserad distribution kan du minska potentiella problem som kan uppstå när tjänsten distribueras.

Den här tabellen innehåller ett exempel på de distributionsringar som du kan använda:

| Distributionsring | Beskrivning |

|---|---|

| Utvärdera | Ring 1: Identifiera 50 enheter som ska registreras i tjänsten för testning. |

| Pilot | Ring 2: Identifiera och registrera de kommande 50–100 slutpunkterna i en produktionsmiljö. Microsoft Defender för Endpoint stöder olika slutpunkter som du kan registrera till tjänsten finns mer information i Välj distributionsmetod. |

| Fullständig distribution | Ring 3: Distribuera tjänsten till resten av miljön i större steg. Mer information finns i Kom igång med din Microsoft Defender för Endpoint distribution. |

Avslutsvillkor

En exempeluppsättning med avslutsvillkor för varje ring kan vara:

- Enheter visas i enhetsinventeringslistan

- Aviseringar visas på instrumentpanelen

- Köra ett identifieringstest

- Köra en simulerad attack på en enhet

Befintliga distributioner

Windows-slutpunkter

För Windows- och/eller Windows-servrar väljer du flera datorer att testa i förväg (före korrigeringsdag) med hjälp av valideringsprogrammet för säkerhetsuppdatering (SUVP) .

Mer information finns i:

- Vad är valideringsprogrammet för säkerhetsuppdateringar

- Valideringsprogram för programuppdatering och Microsoft Malware Protection Center etablering – TwC Interaktiv tidslinje, del 4

Icke-Windows-slutpunkter

Med macOS och Linux kan du ta ett par system och köra i Beta-kanalen.

Obs!

Helst minst en säkerhetsadministratör och en utvecklare så att du kan hitta kompatibilitets-, prestanda- och tillförlitlighetsproblem innan bygget hamnar i aktuell kanal.

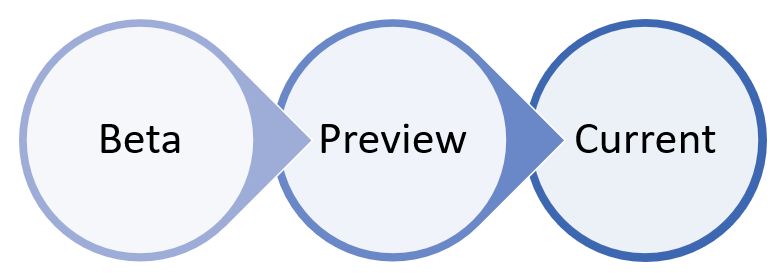

Valet av kanal avgör typ och frekvens för uppdateringar som erbjuds till din enhet. Enheter i Beta är de första som tar emot uppdateringar och nya funktioner, följt senare av Förhandsversion och slutligen av Aktuell.

För att kunna förhandsgranska nya funktioner och ge tidig feedback rekommenderar vi att du konfigurerar vissa enheter i företaget att använda beta eller förhandsversion.

Varning

Om du byter kanal efter den första installationen måste produkten installeras om. Så här växlar du produktkanalen: avinstallera det befintliga paketet, konfigurera om enheten så att den använder den nya kanalen och följ stegen i det här dokumentet för att installera paketet från den nya platsen.

Exempeldistributioner

För att ge vägledning om dina distributioner vägleder vi dig genom att använda två distributionsverktyg för att registrera slutpunkter.

Verktygen i exempeldistributionerna är:

Mer information och vägledning finns i PDF-filen eller Visio för att se de olika sökvägarna för att distribuera Defender för Endpoint.

Exempeldistributionerna vägleder dig när du konfigurerar några av funktionerna i Defender för Endpoint, men du hittar mer detaljerad information om hur du konfigurerar Defender för Endpoint-funktioner i nästa steg.

Nästa steg

När du har registrerat slutpunkterna går du vidare till nästa steg där du konfigurerar de olika funktionerna, till exempel slutpunktsidentifiering och svar, nästa generations skydd och minskning av attackytan.

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.