Skydd mot förfalskning i EOP

Tips

Visste du att du kan prova funktionerna i Microsoft Defender XDR för Office 365 plan 2 kostnadsfritt? Använd den 90 dagar långa Defender för Office 365 utvärderingsversionen på Microsoft Defender portalens utvärderingshubb. Lär dig mer om vem som kan registrera dig och utvärderingsvillkor på Try Microsoft Defender för Office 365.

För Microsoft 365-organisationer med postlådor i Exchange Online eller fristående Exchange Online Protection (EOP)-organisationer utan Exchange Online-postlådor, ingår det funktioner i EOP som hjälper till att skydda organisationen mot falska (förfalskade) avsändare.

När det gäller att skydda sina användare tar Microsoft hot om nätfiske på allvar. Förfalskning är en vanlig teknik som används av angripare. Falska meddelanden ser ut att komma från en person eller plats som inte är den verkliga källan. Den här tekniken används ofta i nätfiskekampanjer som är utformade för att hämta användarautentiseringsuppgifter. Tekniken mot förfalskning i EOP undersöker specifikt förfalskning av Från-huvudet i meddelandetexten, eftersom det rubrikvärdet är meddelandeavsändaren som visas i e-postklienter. När EOP är övertygat om att huvudraden Från är förfalskad identifieras meddelandet som förfalskat.

Här följer de förfalskningsskyddsmetoder som finns tillgängliga i EOP:

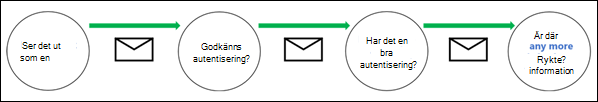

E-postautentisering: en integrerad del av allt förfalskningsskydd är användningen av e-postautentisering (även kallat e-postverifiering) genom SPF-, DKIM- och DMARC-poster i DNS. Du kan konfigurera dessa poster för dina domäner så att mål-e-postsystemen kan kontrollera giltigheten i meddelanden som gör anspråk på att komma från avsändare i dina domäner. För inkommande meddelanden kräver Microsoft 365 autentisering av e-post för avsändardomäner. Mer information finns i E-postautentisering i Microsoft 365.

EOP analyserar och blockerar meddelanden baserat på kombinationen av standardmetoder för e-postautentisering och tekniker för avsändarrykte.

Insikter om förfalskningsinformation: Granska identifierade falska meddelanden från avsändare i interna och externa domäner under de senaste sju dagarna. Mer information finns i Insikt om förfalskningsinformation i EOP.

Tillåt eller blockera falska avsändare i listan Tillåt/blockera klientorganisation: När du åsidosätter domen i insikten om förfalskningsinformation blir den falska avsändaren en manuell tillåten eller blockerad post som bara visas på fliken Falska avsändare på sidan Tillåt/blockera Listor klient/blockera påhttps://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Du kan också skapa tillåtna eller blockera poster manuellt för falska avsändare innan de upptäcks av förfalskningsinformation. Mer information finns i Falska avsändare i listan Tillåt/blockera klientorganisation.

Skydd mot nätfiske: I EOP och Microsoft Defender för Office 365 innehåller principer för skydd mot nätfiske följande inställningar för funktioner mot förfalskning:

- Aktivera eller inaktivera förfalskningsinformation.

- Aktivera eller inaktivera oautentiserade avsändarindikatorer i Outlook.

- Ange åtgärd för blockerade falska avsändare.

Mer information finns i Principer för skydd mot nätfiske.

Principer för skydd mot nätfiske i Defender för Office 365 innehåller tilläggsskydd, inklusive personifieringsskydd. Mer information finns på Exklusiva inställningar i principer för skydd mot nätfiske i Microsoft Defender för Office 365.

Rapport över identifierad förfalskning: Mer information finns i Rapport över identifierad förfalskning.

Defender för Office 365 organisationer kan också använda realtidsidentifieringar (plan 1) eller Hotutforskaren (plan 2) för att visa information om nätfiskeförsök. Mer information finns i Undersökning av hot och svar i Microsoft 365.

Tips

Det är viktigt att förstå att ett sammansatt autentiseringsfel inte direkt resulterar i att ett meddelande blockeras. Vårt system använder en holistisk utvärderingsstrategi som tar hänsyn till den övergripande misstänkta karaktären hos ett meddelande tillsammans med sammansatta autentiseringsresultat. Den här metoden är utformad för att minska risken för att legitim e-post blockeras felaktigt från domäner som kanske inte strikt följer protokoll för e-postautentisering. Den här balanserade metoden hjälper till att skilja verkligt skadlig e-post från meddelandeavsändare som helt enkelt inte uppfyller standardmetoderna för e-postautentisering.

Hur förfalskning används i nätfiskeattacker

Falska avsändare i meddelanden har följande negativa konsekvenser för användarna:

Bedrägeri: Meddelanden från falska avsändare kan lura mottagaren att välja en länk och ge upp sina autentiseringsuppgifter, ladda ned skadlig kod eller svara på ett meddelande med känsligt innehåll (kallas för kompromettering av affärs-e-post eller BEC).

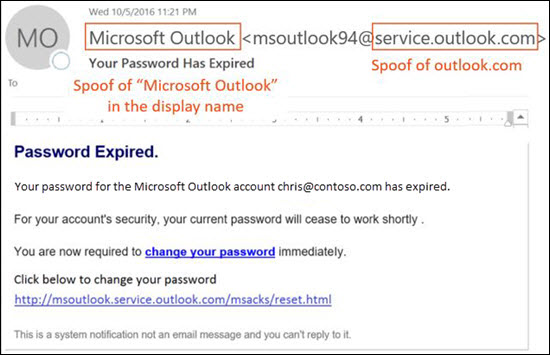

Följande meddelande är ett exempel på nätfiske som använder den falska avsändaren msoutlook94@service.outlook.com:

Det här meddelandet kom inte från service.outlook.com, men rubrikfältet Från förfalskades så att det ger intryck av att göra det. Avsändaren försökte lura mottagaren att välja länken ändra ditt lösenord och ange sina autentiseringsuppgifter.

Följande meddelande är ett exempel på BEC (business email compromise) som använder den falska e-postdomänen contoso.com:

Meddelandet ser äkta ut men avsändaren är i själva verket falsk.

Förvirring: Även användare som känner till nätfiske kan ha svårt att se skillnaderna mellan verkliga meddelanden och meddelanden från falska avsändare.

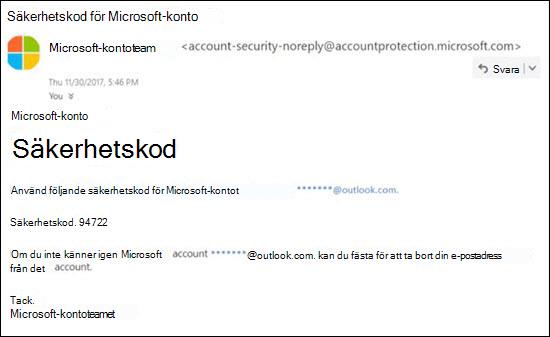

Följande meddelande är ett exempel på en faktisk lösenordsåterställning från Microsofts säkerhetskonto:

Meddelandet kom faktiskt från Microsoft, men användarna har lärt sig att vara misstänksamma. Det är nämligen svårt att se skillnad på en riktig och en falsk lösenordsåterställning, många användare ignorerar dessa meddelanden, rapporterar dem som skräppost eller rapporterar dem i onödan till Microsoft som nätfiskebedrägerier.

Olika typer av förfalskning

Microsoft skiljer mellan två olika typer av falska avsändare i meddelanden:

Förfalskning inom organisationen (“intra-org”): kallas även för “self-to-self”-förfalskning. Till exempel:

Avsändaren och mottagaren finns i samma domän:

Från: chris@contoso.com

Till: michelle@contoso.comAvsändaren och mottagaren finns i underdomäner till samma domän:

Från: laura@marketing.fabrikam.com

Till: julia@engineering.fabrikam.comAvsändaren och mottagaren finns i olika domäner som tillhör samma organisation (d.v.s. båda domänerna är konfigurerade som godkända domäner i samma organisation):

Från: avsändare @ microsoft.com

Till: mottagare @ bing.comMellanslag används i e-postadresserna för att förhindra spambot-insamling.

Meddelanden som inte klarar sammansatt autentisering på grund av förfalskning inom organisationen innehåller följande värden i meddelandehuvudet:

Authentication-Results: ... compauth=fail reason=6xxX-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.11reason=6xxtyder på förfalskning inom organisationen.SFTYär meddelandets säkerhetsnivå.9anger nätfiske,.11anger förfalskning inom organisationen.

Förfalskningar mellan domäner: avsändarens och mottagarens domäner skiljer sig åt och har ingen relation sinsemellan (kallas även externa domäner). Till exempel:

Från: chris@contoso.com

Till: michelle@tailspintoys.comMeddelanden som inte klarar sammansatt autentisering på grund av förfalskning mellan domäner innehåller följande värden i meddelandehuvudet:

Authentication-Results: ... compauth=fail reason=000/001X-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.22reason=000betyder att meddelandet inte har klarat explicit e-postautentisering.reason=001betyder att meddelandet inte har klarat implicit e-postautentisering.SFTYär meddelandets säkerhetsnivå.9anger nätfiske,.22anger förfalskning mellan domäner.

Mer information om autentiseringsresultat och

compauthvärden finns i Fält för meddelandehuvud för autentiseringsresultat.

Problem med förfalskningsskydd

E-postlistor (även kallade diskussionslistor) är kända för att ha problem med skydd mot förfalskning på grund av hur de vidarebefordrar och ändrar meddelanden.

Gabriela Laureano (glaureano@contoso.com) är till exempel intresserad av fågelskådning, ansluter till distributionslistan birdwatchers@fabrikam.comoch skickar följande meddelande till listan:

From: "Gabriela Laureano" <glaureano@contoso.com>

Till: Birdwatcherens diskussions lista <birdwatchers@fabrikam.com>

Ämne: Fantastiska bilder av blåskrika på Mt. Rainier denna veckaVem vill kolla in denna veckas bilder från Mt. Rainier?

E-postlistans server tar emot meddelandet, ändrar innehållet och skickar tillbaka det till medlemmarna i listan. Det återuppspelade meddelandet har samma Från-adress (glaureano@contoso.com), men en tagg läggs till på ämnesraden och en sidfot läggs till längst ned i meddelandet. Den här typen av ändringar är vanliga i distributionslistor och kan leda till falska positiva identifieringar av förfalskning.

From: "Gabriela Laureano" <glaureano@contoso.com>

Till: Birdwatcherens diskussions lista <birdwatchers@fabrikam.com>

Ämne: [FÅGELSKÅDARE] Fantastiska bilder av blåskrika på Mt. Rainier denna veckaVem vill kolla in denna veckas bilder från Mt. Rainier?

Meddelandet skickades till diskussionslistan Fågelskådare. Du kan avbryta prenumerationen när du vill.

Om du vill se till att e-post från distributionslistor klarar förfalskningskontroller, följer du dessa anvisningar beroende på om du har kontroll över distributionslistan:

Din organisation äger distributionslistan:

- Ta en titt på vanliga frågor och svar på DMARC.org: I operate a mailing list and I want to interoperate with DMARC, what should I do? (Jag driver en distributionslista och vill samverka med DMARC, vad ska jag göra?).

- Läs anvisningarna i det här blogginlägget: A tip for mailing list operators to interoperate with DMARC to avoid failures (Ett tips för dem som driver distributionslistor att samverka med DMARC för att undvika fel).

- Överväg att installera uppdateringar på e-postlistservern för att stödja ARC. Mer information finns i http://arc-spec.org.

Din organisation äger inte distributionslistan:

- Be personen som hanterar distributionslistan att konfigurera e-postautentisering för den domän som distributionslistan vidarebefordras från. Ägarna är mer benägna att agera om tillräckligt många medlemmar ber dem att konfigurera e-postautentisering. Microsoft samarbetar också med domänägare i att publicera de nödvändiga posterna men det hjälper ännu mer när enskilda användare begär det.

- Skapa inkorgsregler i e-postklienten för att flytta meddelanden till Inkorgen.

- Använd listan Tillåt/blockera klientorganisation för att skapa en tillåten post för distributionslistan för att behandla den som legitim. Mer information finns i Skapa tillåtna poster för falska avsändare.

Om ingenting annat fungerar kan du rapportera meddelandet som en falsk positiv identifiering till Microsoft. Mer informations finns i Anmäla meddelanden och filer till Microsoft.

Överväganden för skydd mot förfalskning

Om du är en administratör som för närvarande skickar meddelanden till Microsoft 365 måste du se till att e-postmeddelandet autentiseras på rätt sätt. Annars kan det markeras som skräppost eller nätfiske. Mer information finns i How to avoid email authentication failures when sending mail to Microsoft 365 (Så här undviker du fel med e-postautentisering när du skickar e-post till Microsoft 365).

Avsändare i enskilda användare (eller administratörer) Listor över betrodda avsändare kringgår delar av filtreringsstacken, inklusive förfalskningsskydd. Mer information finns i Outlook Safe avsändare.

Om det är möjligt bör administratörer undvika att använda tillåtna avsändarlistor eller tillåtna domänlistor i principer för skräppostskydd. Dessa avsändare kringgår de flesta av filtreringsstacken (meddelanden om nätfiske med hög konfidens och skadlig kod placeras alltid i karantän). Mer information finns i Använd tillåtna avsändarlistor eller tillåtna domänlistor.