Konfigurera betrodda ARC-förseglare

E-postautentisering hjälper till att verifiera e-post som skickas till och från din Microsoft 365-organisation för att förhindra falska avsändare som används i hot mot affärsmeddelanden (BEC), utpressningstrojaner och andra nätfiskeattacker.

Men vissa legitima e-posttjänster kan ändra meddelanden innan de levereras till din Microsoft 365-organisation. Att ändra inkommande meddelanden under överföring kan och kommer sannolikt att orsaka följande fel vid e-postautentisering i Microsoft 365:

- SPF misslyckas på grund av den nya meddelandekällan (IP-adress).

- DKIM misslyckas på grund av innehållsändring.

- DMARC misslyckas på grund av SPF- och DKIM-felen.

Autentiserad mottagen kedja (ARC) hjälper till att minska inkommande e-postautentiseringsfel från meddelandeändring av legitima e-posttjänster. ARC bevarar den ursprungliga e-postautentiseringsinformationen i e-posttjänsten. Du kan konfigurera din Microsoft 365-organisation så att den litar på tjänsten som ändrade meddelandet och att använda den ursprungliga informationen i e-postautentiseringskontroller.

När ska man använda betrodda ARC-förseglare?

En Microsoft 365-organisation behöver bara identifiera betrodda ARC-förseglare när meddelanden som levereras till Microsoft 365-mottagare regelbundet påverkas på följande sätt:

- Mellanhandstjänsten ändrar meddelandehuvudet eller e-postinnehållet.

- Meddelandeändringarna gör att autentiseringen misslyckas av andra skäl (till exempel genom att ta bort bifogade filer).

När en administratör har lagt till en betrodd ARC-förseglare i Defender-portalen använder Microsoft 365 den ursprungliga e-postautentiseringsinformationen som ARC-förseglaren tillhandahåller för att verifiera de meddelanden som skickas via tjänsten till Microsoft 365.

Tips

Lägg bara till legitima, nödvändiga tjänster som betrodda ARC-förseglare i din Microsoft 365-organisation. Den här åtgärden hjälper berörda meddelanden att klara e-postautentiseringskontroller och förhindrar att legitima meddelanden levereras till mappen Skräppost, sätts i karantän eller avvisas på grund av fel vid e-postautentisering.

Vad behöver jag veta innan jag börjar?

Du öppnar Microsoft Defender-portalen på https://security.microsoft.com. Om du vill gå direkt till sidan Inställningar för e-postautentisering använder du https://security.microsoft.com/authentication.

Information om hur du använder Windows PowerShell för att ansluta till Exchange Online finns i artikeln om att ansluta till Exchange Online PowerShell. Information om hur du ansluter till fristående EOP PowerShell finns i Anslut till Exchange Online Protection PowerShell.

Du måste tilldelas behörigheter innan du kan utföra procedurerna i den här artikeln. Du har följande alternativ:

Microsoft Defender XDR Unified rollbaserad åtkomstkontroll (RBAC) ( Om e-post & samarbete>defender för Office 365-behörigheter är

aktiv. Påverkar endast Defender-portalen, inte PowerShell): Auktorisering och inställningar/Säkerhetsinställningar/Kärnsäkerhetsinställningar (hantera) eller auktorisering och inställningar/Säkerhetsinställningar/Kärnsäkerhetsinställningar (läs).

aktiv. Påverkar endast Defender-portalen, inte PowerShell): Auktorisering och inställningar/Säkerhetsinställningar/Kärnsäkerhetsinställningar (hantera) eller auktorisering och inställningar/Säkerhetsinställningar/Kärnsäkerhetsinställningar (läs).Exchange Online-behörigheter: Medlemskap i rollgrupperna Organisationshantering eller Säkerhetsadministratör .

Microsoft Entra-behörigheter: Medlemskap i rollerna Global administratör* eller Säkerhetsadministratör ger användarna de behörigheter och behörigheter som krävs för andra funktioner i Microsoft 365.

Viktigt

* Microsoft rekommenderar att du använder roller med minst behörighet. Genom att använda konton med lägre behörighet kan du förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

Använda Microsoft Defender-portalen för att lägga till betrodda ARC-förseglare

I Microsoft Defender-portalen på https://security.microsoft.comgår du till E-post & Samarbetsprinciper>& Regler>Hotprinciper>E-postautentiseringsinställningar i avsnittet >ReglerARC . Om du vill gå direkt till sidan Inställningar för e-postautentisering använder du https://security.microsoft.com/authentication.

På sidan Inställningar för e-postautentisering kontrollerar du att fliken ARC är markerad och väljer

sedan Lägg till.

sedan Lägg till.Tips

Om Betrodda förseglare redan visas på arc-fliken väljer du

Redigera.

Redigera.I den utfällbara menyn Lägg till betrodda ARC-förseglare som öppnas anger du den betrodda signeringsdomänen i rutan (till exempel fabrikam.com).

Domännamnet måste matcha domänen som visas i d-värdet i rubrikerna ARC-Seal och ARC-Message-Signature i berörda meddelanden. Använd följande metoder för att visa meddelandehuvudet:

- Visa meddelandehuvuden på Internet i Outlook.

- Använd Analysverktyg för meddelandehuvud på https://mha.azurewebsites.net.

Upprepa det här steget så många gånger det behövs. Om du vill ta bort en befintlig post väljer du

bredvid posten.

bredvid posten.När du är klar med den utfällbara menyn Lägg till betrodda ARC-förseglare väljer du Spara

Använda Exchange Online PowerShell för att lägga till betrodda ARC-tätningar

Om du hellre vill använda PowerShell för att visa, lägga till eller ta bort betrodda ARC-förseglare ansluter du till Exchange Online PowerShell för att köra följande kommandon.

Visa befintliga betrodda ARC-förseglare

Get-ArcConfigOm inga betrodda ARC-förseglare har konfigurerats returnerar kommandot inga resultat.

Lägga till eller ta bort betrodda ARC-förseglare

Om du vill ersätta befintliga ARC-tätningar med de värden som du anger använder du följande syntax:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"TenantId\-värdet krävs inte i din egen organisation, endast i delegerade organisationer. Det är ett GUID som visas i många url:er för administratörsportalen i Microsoft 365 (

tid=värdet). Till exempel a32d39e2-3702-4ff5-9628-31358774c091.Det här exemplet konfigurerar "cohovineyard.com" och "tailspintoys.com" som de enda betrodda ARC-förseglarna i organisationen.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"För att bevara befintliga värden måste du inkludera ARC-tätningarna som du vill behålla tillsammans med de nya ARC-tätningarna som du vill lägga till.

Om du vill lägga till eller ta bort ARC-förseglare utan att påverka de andra posterna kan du läsa avsnittet Exempel i Set-ArcConfig.

Verifiera en betrodd ARC-förseglare

Om det finns en ARC-tätning från en tjänst innan meddelandet når Microsoft 365 kontrollerar du meddelandehuvudet för de senaste ARC-huvudena när meddelandet har levererats.

Leta efter arc=pass och oda=1i det senaste ARC-Authentication-Results-huvudet. Dessa värden anger:

- Den tidigare ARC har verifierats.

- Den tidigare ARC-förseglaren är betrodd.

- Det tidigare passresultatet kan användas för att åsidosätta det aktuella DMARC-felet.

Till exempel:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

Om du vill kontrollera om ARC-resultatet användes för att åsidosätta ett DMARC-fel letar compauth=pass du upp och reason=130 i det senaste autentiseringsresultathuvudet . Till exempel:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

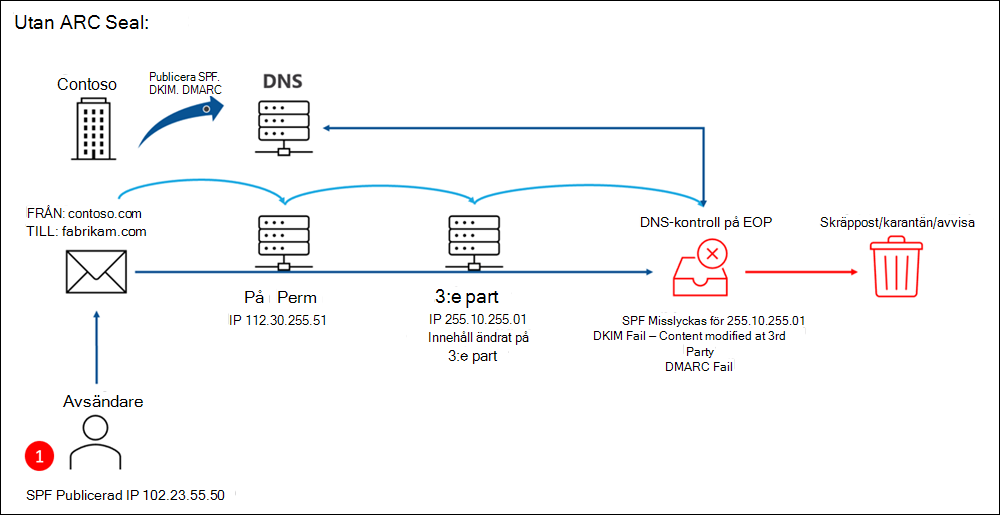

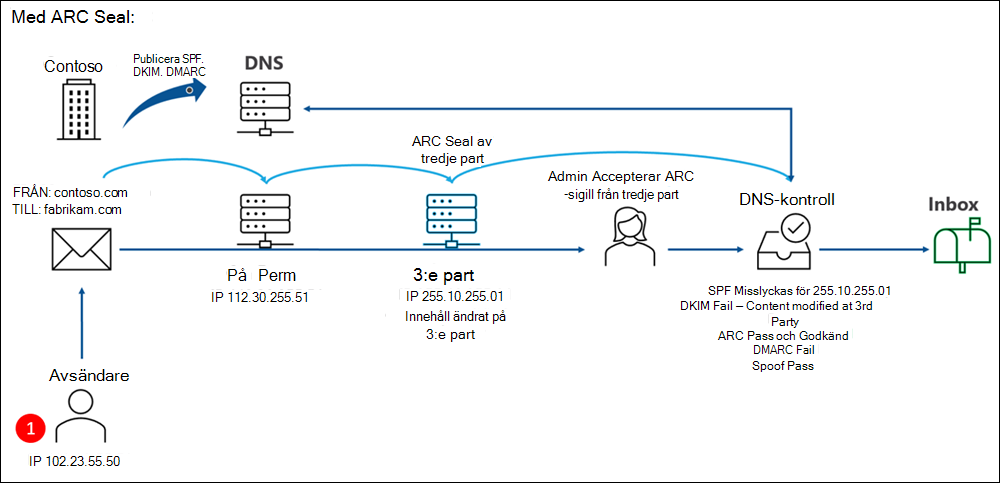

E-postflödesdiagram för betrodda ARC-förseglare

Diagrammen i det här avsnittet kontrasterar e-postflödet och påverkan på e-postautentiseringsresultat med och utan en betrodd ARC-förseglare. I båda diagrammen använder Microsoft 365-organisationen en legitim e-posttjänst som ändrar inkommande e-post innan den levereras till Microsoft 365. Den här ändringen avbryter e-postflödet, vilket kan orsaka fel vid e-postautentisering genom att ändra käll-IP-adressen och uppdatera e-postmeddelandets sidhuvud.

Det här diagrammet visar resultatet utan en betrodd ARC-tätning:

Det här diagrammet visar resultatet med en betrodd ARC-tätning:

Nästa steg

Kontrollera DINA ARC-huvuden med Analysverktyg för meddelanderubrik på https://mha.azurewebsites.net.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för