Autentiserad genomsökning för Windows

Gäller för:

- Hantering av hot och säkerhetsrisker för Microsoft Defender

- Microsoft Defender XDR

- Microsoft Defender för serverplan 2

Viktigt

Den här funktionen kommer att vara inaktuell i slutet av november 2025 och kommer inte att stödjas efter det datumet. Mer information om den här ändringen finns i vanliga frågor och svar om windows-autentiserad skanningsutfasning.

Autentiserad genomsökning för Windows ger möjlighet att köra genomsökningar på ohanterade Windows-enheter. Du kan fjärrmåla efter IP-intervall eller värdnamn och genomsöka Windows-tjänster genom att tillhandahålla Microsoft Defender – hantering av säkerhetsrisker med autentiseringsuppgifter för fjärråtkomst till enheterna. När de ohanterade enheterna har konfigurerats genomsöks de regelbundet efter sårbarheter i programvaran. Som standard körs genomsökningen var fjärde timme med alternativ för att ändra det här intervallet eller så körs den bara en gång.

Obs!

Om du vill använda den här funktionen behöver du Microsoft Defender – hantering av säkerhetsrisker fristående eller om du redan är en Microsoft Defender för Endpoint Plan 2-kund Defender – hantering av säkerhetsrisker tillägg.

Säkerhetsadministratörer kan sedan se de senaste säkerhetsrekommendationerna och granska nyligen identifierade säkerhetsrisker för målenheten i Microsoft Defender-portalen.

Tips

Visste du att du kan prova alla funktioner i Microsoft Defender – hantering av säkerhetsrisker utan kostnad? Ta reda på hur du registrerar dig för en kostnadsfri utvärderingsversion.

Skannerinstallation

På samma sätt som nätverksenhetens autentiserade genomsökning behöver du en genomsökningsenhet med skannern installerad. Om du inte redan har installerat skannern kan du läsa Mer information om hur du laddar ned och installerar skannern finns i Installera skannern .

Obs!

Inga ändringar krävs för befintliga installerade skannrar.

Förhandskrav

I följande avsnitt visas de förutsättningar som du behöver konfigurera för att använda autentiserad genomsökning för Windows.

Genomsökningskonto

Ett genomsökningskonto krävs för fjärråtkomst till enheterna. Detta måste vara ett grupphanterat tjänstkonto (gMsa).

Obs!

Vi rekommenderar att gMSA-kontot är ett konto med minst privilegier med endast nödvändiga genomsökningsbehörigheter och är inställt på att regelbundet växla lösenordet.

Så här skapar du ett gMsa-konto:

Kör på domänkontrollanten i ett PowerShell-fönster:

New-ADServiceAccount -Name gmsa1 -PrincipalsAllowedToRetrieveManagedPassword scanner-win11-i$ -KerberosEncryptionType RC4, AES128, AES256 -Verbose- gmsa1 står för namnet på det konto som du skapar och scanner-win11-I$ står för datornamnet där skanneragenten ska köras. Endast den här datorn kan hämta kontolösenordet. Du kan ange en kommaavgränsad lista över datorer.

- Du kan ändra ett befintligt konto med Get-ADServiceAccount och Set-ADServiceAccount

Om du vill installera AD-tjänstkontot kör du följande på den dator där skanneragenten ska köras med ett upphöjt PowerShell-fönster:

Install-ADServiceAccount -Identity gmsa1

Om PowerShell inte känner igen dessa kommandon innebär det förmodligen att du saknar en nödvändig PowerShell-modul. Instruktioner för hur du installerar modulen varierar beroende på ditt operativsystem. Mer information finns i Komma igång med grupphanterade tjänstkonton.

Enheter som ska genomsökas

Använd tabellen nedan för vägledning om de konfigurationer som krävs, tillsammans med de behörigheter som krävs för genomsökningskontot, på varje enhet som ska genomsökas:

Obs!

Stegen nedan är bara ett rekommenderat sätt att konfigurera behörigheterna på varje enhet som ska genomsökas och använder gruppen Användare av prestandaövervakning. Du kan också konfigurera behörigheterna på följande sätt:

- Lägg till kontot i en annan användargrupp och ge alla behörigheter som krävs för den gruppen.

- Ge dessa behörigheter explicit till genomsökningskontot.

Information om hur du konfigurerar och tillämpar behörigheten på en grupp enheter som ska genomsökas med en grupprincip finns i Konfigurera en grupp med enheter med en grupprincip.

| Enheter som ska genomsökas | Beskrivning |

|---|---|

| Windows Management Instrumentation (WMI) är aktiverat | Så här aktiverar du WMI (Remote Windows Management Instrumentation):

|

| Genomsökningskontot är medlem i gruppen Användare av prestandaövervakaren | Genomsökningskontot måste vara medlem i gruppen Användare av prestandaövervakning på enheten för att genomsökas. |

| Gruppen Användare av prestandaövervakare har behörigheterna "Aktivera konto" och "Fjärraktivering" för WMI-namnområdet Root/CIMV2 | Så här verifierar eller aktiverar du dessa behörigheter:

|

| Gruppen Användare av prestandaövervakare bör ha behörighet för DCOM-åtgärder | Så här verifierar eller aktiverar du dessa behörigheter:

|

Konfigurera en grupp med enheter med en grupprincip

Med en grupprincip kan du tillämpa de konfigurationer som krävs, samt de behörigheter som krävs för genomsökningskontot, på en grupp enheter som ska genomsökas.

Följ de här stegen på en domänkontrollant för att konfigurera en grupp med enheter samtidigt:

| Steg | Beskrivning |

|---|---|

| Skapa ett nytt grupprincip-objekt |

|

| Aktivera Windows Management Instrumentation (WMI) | Så här aktiverar du WMI (Remote Windows Management Instrumentation):

|

| Tillåt WMI via brandväggen | Så här tillåter du Windows Management Instrumentation (WMI) via brandväggen:

|

| Bevilja behörigheter för att utföra DCOM-åtgärder | Bevilja behörigheter för att utföra DCOM-åtgärder:

|

| Bevilja behörigheter till WMI-namnområdet Root\CIMV2 genom att köra ett PowerShell-skript via en grupprincip: |

|

Exempel på Windows PowerShell-skript

Använd följande PowerShell-skript som utgångspunkt för att bevilja behörigheter till WMI-namnområdet Root\CIMV2 via grupprincip:

Param ()

Process {

$ErrorActionPreference = "Stop"

$accountSID = "S-1-5-32-558" # Performance Monitor Users built-in group, please change or pass parameter as you wish

$computerName = "."

$remoteparams = @{ComputerName=$computerName}

$invokeparams = @{Namespace="root\cimv2";Path="__systemsecurity=@"} + $remoteParams

$output = Invoke-WmiMethod @invokeparams -Name GetSecurityDescriptor

if ($output.ReturnValue -ne 0) {

throw "GetSecurityDescriptor failed: $($output.ReturnValue)"

}

$acl = $output.Descriptor

$CONTAINER_INHERIT_ACE_FLAG = 0x2

$ACCESS_MASK = 0x21 # Enable Account + Remote Enable

$ace = (New-Object System.Management.ManagementClass("win32_Ace")).CreateInstance()

$ace.AccessMask = $ACCESS_MASK

$ace.AceFlags = $CONTAINER_INHERIT_ACE_FLAG

$trustee = (New-Object System.Management.ManagementClass("win32_Trustee")).CreateInstance()

$trustee.SidString = $accountSID

$ace.Trustee = $trustee

$ACCESS_ALLOWED_ACE_TYPE = 0x0

$ace.AceType = $ACCESS_ALLOWED_ACE_TYPE

$acl.DACL += $ace.psobject.immediateBaseObject

$setparams = @{Name="SetSecurityDescriptor";ArgumentList=$acl.psobject.immediateBaseObject} + $invokeParams

$output = Invoke-WmiMethod @setparams

if ($output.ReturnValue -ne 0) {

throw "SetSecurityDescriptor failed: $($output.ReturnValue)"

}

}

När grupprincipobjektprincipen tillämpas på en enhet tillämpas alla nödvändiga inställningar och ditt gMSA-konto kommer att kunna komma åt och genomsöka enheten.

Konfigurera en ny autentiserad genomsökning

Så här konfigurerar du en ny autentiserad genomsökning:

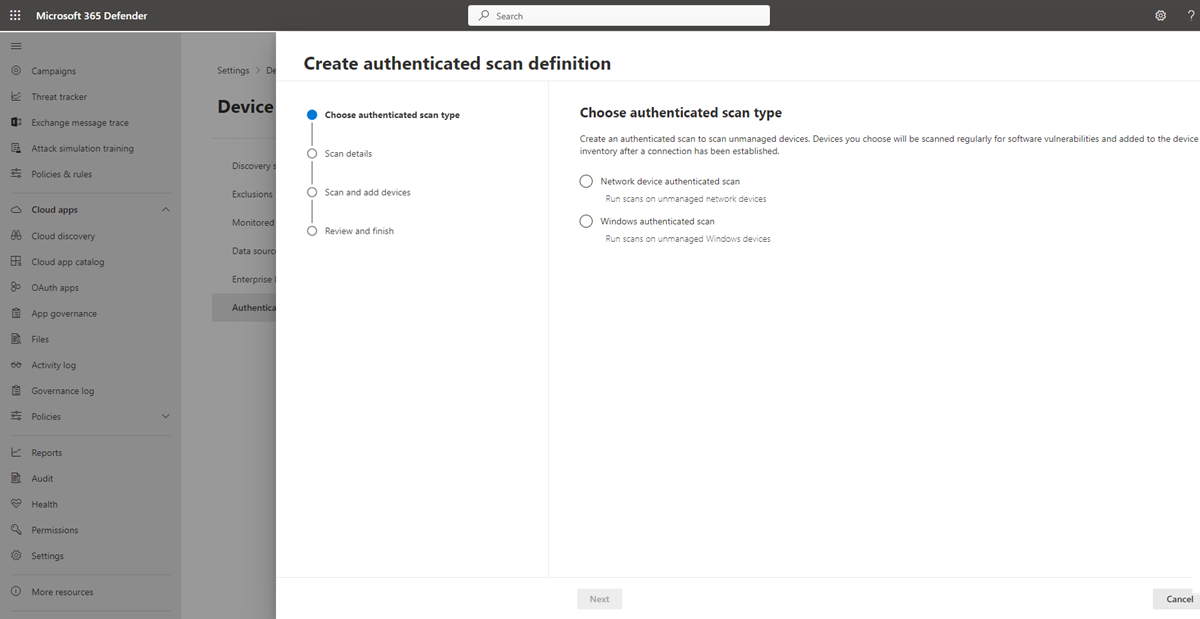

Gå till Inställningar>Enhetsidentifiering>Autentiserade genomsökningar i Microsoft Defender-portalen.

Välj Lägg till ny genomsökning och välj Windows-autentiserad genomsökning och välj Nästa.

Ange ett genomsökningsnamn.

Välj genomsökningsenheten: Den registrerade enhet som du ska använda för att genomsöka de ohanterade enheterna.

Ange mål (intervall): DE IP-adressintervall eller värdnamn som du vill genomsöka. Du kan antingen ange adresserna eller importera en CSV-fil. Om du importerar en fil åsidosätts alla manuellt tillagda adresser.

Välj Genomsökningsintervall: Som standard körs genomsökningen var fjärde timme, du kan ändra genomsökningsintervallet eller låta det bara köras en gång genom att välja Upprepa inte.

Välj din autentiseringsmetod – det finns två alternativ att välja mellan:

- Kerberos (rekommenderas)

- Förhandla

Obs!

Alternativet Förhandla återställs till NTLM i fall där Kerberos misslyckas. Användning av NTLM rekommenderas inte eftersom det inte är ett säkert protokoll.

Ange de autentiseringsuppgifter Microsoft Defender – hantering av säkerhetsrisker ska använda för fjärråtkomst till enheterna:

- Använd azure KeyVault: Om du hanterar dina autentiseringsuppgifter i Azure KeyVault kan du ange Azure KeyVault-URL:en och Azure KeyVault-hemlighetsnamnet som ska nås av genomsökningsenheten för att ange autentiseringsuppgifter

- För det hemliga Azure KeyVault-värdet använder du gMSA-kontoinformation i formatet Domän; Användarnamn

Välj Nästa för att köra eller hoppa över testgenomsökningen. Mer information om testgenomsökningar finns i Skanna och lägga till nätverksenheter.

Välj Nästa för att granska inställningarna och välj sedan Skicka för att skapa den nya autentiserade genomsökningen.

Obs!

Eftersom den autentiserade skannern för närvarande använder en krypteringsalgoritm som inte är kompatibel med FIPS (Federal Information Processing Standards) kan skannern inte användas när en organisation framtvingar användningen av FIPS-kompatibla algoritmer.

Om du vill tillåta algoritmer som inte är kompatibla med FIPS anger du följande värde i registret för de enheter där skannern ska köras: Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy med ett DWORD-värde med namnet Enabled och värdet 0x0

FIPS-kompatibla algoritmer används endast i förhållande till avdelningar och myndigheter i USA federala myndigheter.

Autentiserad genomsökning efter Windows-API:er

Du kan använda API:er för att skapa en ny genomsökning och visa alla befintliga konfigurerade genomsökningar i din organisation. Mer information finns i:

- Hämta alla genomsökningsdefinitioner

- Lägga till, ta bort eller uppdatera en genomsökningsdefinition

- Hämta alla genomsökningsagenter

- Hämta genomsökningsagenten efter ID

- Hämta genomsökningshistorik per definition

- Hämta genomsökningshistorik efter session