Konfigurera Microsoft Defender för Endpoint i Intune.

Använd informationen och procedurerna i den här artikeln för att konfigurera integrering av Microsoft Defender för Endpoint med Intune. Konfigurationen innehåller följande allmänna steg:

- Upprätta en tjänst-till-tjänst-anslutning mellan Intune och Microsoft Defender för Endpoint. Med den här anslutningen kan Microsoft Defender för Endpoint samla in data om datorrisker från enheter som du hanterar med Intune. Se kraven för att använda Microsoft Defender för Endpoint med Intune.

- Använd Intune princip för att registrera enheter med Microsoft Defender för Endpoint. Du registrerar enheter för att konfigurera dem för att kommunicera med Microsoft Defender för Endpoint och för att tillhandahålla data som hjälper till att bedöma deras risknivå.

- Använd Intune principer för enhetsefterlevnad för att ange den risknivå som du vill tillåta. Microsoft Defender för Endpoint rapporterar en risknivå för enheter. Enheter som överskrider den tillåtna risknivån identifieras som inkompatibla.

- Använd en princip för villkorlig åtkomst för att blockera användare från att komma åt företagsresurser från enheter som inte är kompatibla.

- Användappskyddsprinciper för Android och iOS/iPadOS för att ange risknivåer för enheter. Appskydd principer fungerar med både registrerade och oregistrerade enheter.

Förutom att hantera inställningar för Microsoft Defender för Endpoint på enheter som registreras med Intune kan du hantera Säkerhetskonfigurationer för Defender för Endpoint på enheter som inte har registrerats med Intune. Det här scenariot kallas säkerhetshantering för Microsoft Defender för Endpoint och kräver att du konfigurerar växlingsknappen Tillåt Microsoft Defender för Endpoint för att framtvinga Endpoint Security-konfigurationer till På. Mer information finns i MDE Säkerhetskonfigurationshantering.

Viktigt

Microsoft Intune upphör stödet för hantering av Android-enhetsadministratörer på enheter med åtkomst till Google Mobile Services (GMS) den 31 december 2024. Efter det datumet är enhetsregistrering, teknisk support, felkorrigeringar och säkerhetskorrigeringar otillgängliga. Om du för närvarande använder hantering av enhetsadministratörer rekommenderar vi att du växlar till ett annat Android-hanteringsalternativ i Intune innan supporten upphör. Mer information finns i Avsluta stöd för Android-enhetsadministratör på GMS-enheter.

Ansluta Microsoft Defender för Endpoint till Intune

Det första steget är att konfigurera tjänst-till-tjänst-anslutningen mellan Intune och Microsoft Defender för Endpoint. Konfigurera kräver administrativ åtkomst till både Microsoft Defender Säkerhetscenter och Intune.

Du behöver bara aktivera Microsoft Defender för Endpoint en enda gång per klientorganisation.

Aktivera Microsoft Defender för Endpoint

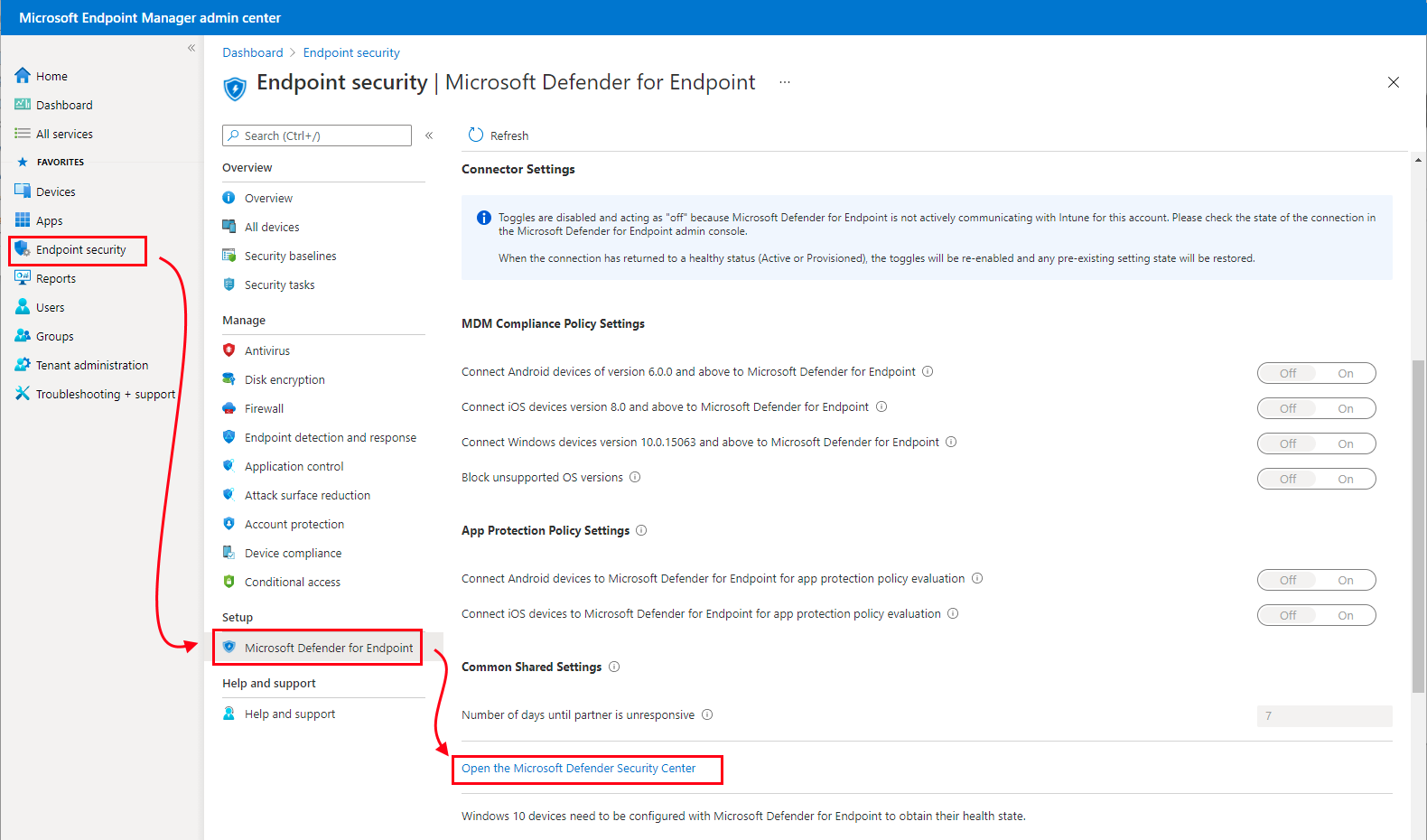

Öppna Microsoft Defender för Endpoint-portalen på security.microsoft.com. Intune administrationscenter innehåller också en länk till Defender för Endpoint-portalen.

Logga in på Microsoft Intune administrationscenter.

Välj Slutpunktssäkerhet>Microsoft Defender för Endpoint och välj sedan Öppna Microsoft Defender Säkerhetscenter.

Tips

Om anslutningsstatusen överst på sidan Microsoft Defender för Endpoint redan har angetts till Aktiverad i Intune administrationscenter är anslutningen till Intune redan aktiv och administrationscentret visar olika användargränssnittstexter för länken. I det här fallet väljer du Öppna Microsoft Defender för Endpoint-administratörskonsolen för att öppna Microsoft Defender för portalen. Sedan kan du använda vägledningen i följande steg för att bekräfta att Microsoft Intune-anslutningen är inställd på På.

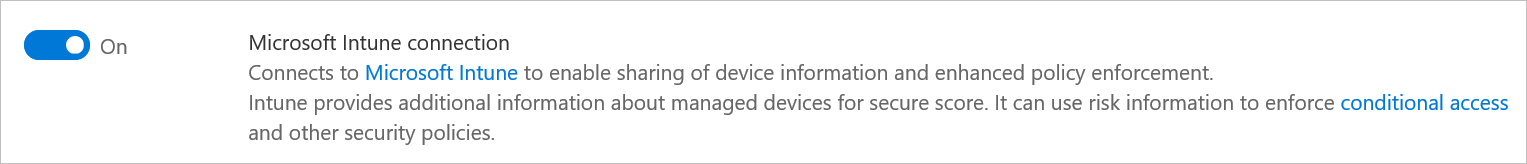

I Microsoft Defender portalen (tidigare Microsoft Defender Säkerhetscenter):

För Microsoft Intune anslutning väljer du På:

Välj Spara inställningar.

Obs!

När anslutningen har upprättats förväntas tjänsterna synkroniseras med varandra minst en gång var 24:e timme. Antalet dagar utan synkronisering tills anslutningen anses sluta svara kan konfigureras i Microsoft Intune administrationscenter. Välj Slutpunktssäkerhet>Microsoft Defender för Endpoint>Antal dagar tills partnern inte svarar

Gå tillbaka till Microsoft Defender för Endpoint sida i Microsoft Intune administrationscenter.

Om du vill använda Defender för Endpoint med efterlevnadsprinciper konfigurerar du följande under Utvärdering av efterlevnadsprincip för de plattformar som du stöder:

- Ange Anslut Android-enheter till Microsoft Defender för Endpoint till På

- Ange Anslut iOS/iPadOS-enheter till Microsoft Defender för Endpoint till På

- Ange Anslut Windows-enheter till Microsoft Defender för Endpoint till På

När dessa konfigurationer är på ansluts tillämpliga enheter som du hanterar med Intune och enheter som du registrerar i framtiden till Microsoft Defender för Endpoint för efterlevnad.

För iOS-enheter stöder Defender för Endpoint även följande inställningar som hjälper dig att tillhandahålla sårbarhetsbedömning av appar på Microsoft Defender för Endpoint för iOS. Mer information om hur du använder följande två inställningar finns i Konfigurera sårbarhetsbedömning av appar.

Aktivera appsynkronisering för iOS-enheter: Ställ in på På för att tillåta att Defender för Endpoint begär metadata för iOS-program från Intune som ska användas för hotanalys. iOS-enheten måste vara MDM-registrerad och tillhandahålla uppdaterade appdata under enhetskontrollen.

Skicka fullständiga programinventeringsdata på personligt ägda iOS/iPadOS-enheter: Den här inställningen styr programinventeringsdata som Intune resurser med Defender för Endpoint när Defender för Endpoint synkroniserar appdata och begär appinventeringslistan.

När värdet är På kan Defender för Endpoint begära en lista över program från Intune för personligt ägda iOS/iPadOS-enheter. Den här listan innehåller ohanterade appar och appar som har distribuerats via Intune.

När värdet är Av tillhandahålls inte data om ohanterade appar. Intune delar data för de appar som distribuerades via Intune.

Mer information finns i växlingsalternativ för Mobile Threat Defense.

Om du vill använda Defender för Endpoint med appskyddsprinciper för Android och iOS/iPadOS konfigurerar du följande under Appskydd principutvärdering för de plattformar som du använder:

- Ställ in Anslut Android-enheter till Microsoft Defender för slutpunkt till På.

- Ange Anslut iOS/iPadOS-enheter till Microsoft Defender för Endpoint på På.

Om du vill konfigurera en integrerings-Microsoft Defender för Endpoint för utvärdering av efterlevnads- och appskyddsprinciper måste du ha en roll som innehåller läs- och ändringsbehörighet för Mobile Threat Defense i Intune. Den inbyggda administratörsrollen för Endpoint Security Manager för Intune har dessa behörigheter inkluderade. Mer information om både inställningar för MDM-efterlevnadsprinciper och inställningar för appskyddsprinciper finns i växlingsalternativ för Mobile Threat Defense.

Välj Spara.

Tips

Från och med augusti 2023 Intune service release (2308) skapas inte längre klassiska principer för villkorsstyrd åtkomst (CA) för Microsoft Defender för Endpoint-anslutningsappen. Om din klientorganisation har en klassisk CA-princip som tidigare har skapats för integrering med Microsoft Defender för Endpoint kan den tas bort. Om du vill visa klassiska principer för villkorsstyrd åtkomst går du till Microsoft Entra ID>Villkorlig åtkomst>klassiska principer.

Registrera enheter

När du aktiverar stöd för Microsoft Defender för Endpoint i Intune upprättade du en tjänst-till-tjänst-anslutning mellan Intune och Microsoft Defender för Endpoint. Du kan sedan registrera enheter som du hanterar med Intune för att Microsoft Defender för Endpoint. Onboarding möjliggör insamling av data om enhetsrisknivåer.

När du registrerar enheter bör du använda den senaste versionen av Microsoft Defender för Endpoint för varje plattform.

Registrera Windows-enheter

Princip för slutpunktsidentifiering och svar (EDR). Sidan Microsoft Defender för Endpoint i Intune administrationscenter innehåller en länk som öppnar arbetsflödet för EDR-principskapande direkt, som är en del av slutpunktssäkerheten i Intune.

Använd EDR-principer för att konfigurera enhetssäkerhet utan att behöva använda den större mängden inställningar som finns i enhetskonfigurationsprofiler. Du kan också använda EDR-princip med klientanslutna enheter, som är enheter som du hanterar med Configuration Manager.

När du konfigurerar EDR-principen när du har anslutit Intune till Defender har principinställningen Microsoft Defender för Endpoint klientkonfigurationspakettyp ett nytt konfigurationsalternativ: Automatisk från anslutningsappen. Med det här alternativet hämtar Intune automatiskt onboarding-paketet (blob) från Defender för Endpoint-distributionen och ersätter behovet av att manuellt konfigurera ett onboard-paket.

Enhetskonfigurationsprincip. När du skapar en enhetskonfigurationsprincip för att registrera Windows-enheter väljer du mallen Microsoft Defender för Endpoint. När du anslöt Intune till Defender Intune tagit emot ett konfigurationspaket för registrering från Defender. Det här paketet används av mallen för att konfigurera enheter att kommunicera med Microsoft Defender för Endpoint tjänster och för att söka igenom filer och identifiera hot. De registrerade enheterna rapporterar också sin risknivå till Microsoft Defender för Endpoint baserat på dina efterlevnadsprinciper. När du har registrerat en enhet med konfigurationspaketet behöver du inte göra det igen.

Grupprincip eller Microsoft Configuration Manager. Registrera Windows-datorer med Microsoft Configuration Manager innehåller mer information om inställningarna för Microsoft Defender för Endpoint.

Tips

När du använder flera principer eller principtyper som enhetskonfigurationsprincip och slutpunktsidentifiering och svarsprincip för att hantera samma enhetsinställningar (till exempel registrering till Defender för Endpoint) kan du skapa principkonflikter för enheter. Mer information om konflikter finns i Hantera konflikter i artikeln Hantera säkerhetsprinciper .

Skapa enhetskonfigurationsprofilen för att registrera Windows-enheter

Logga in på Microsoft Intune administrationscenter.

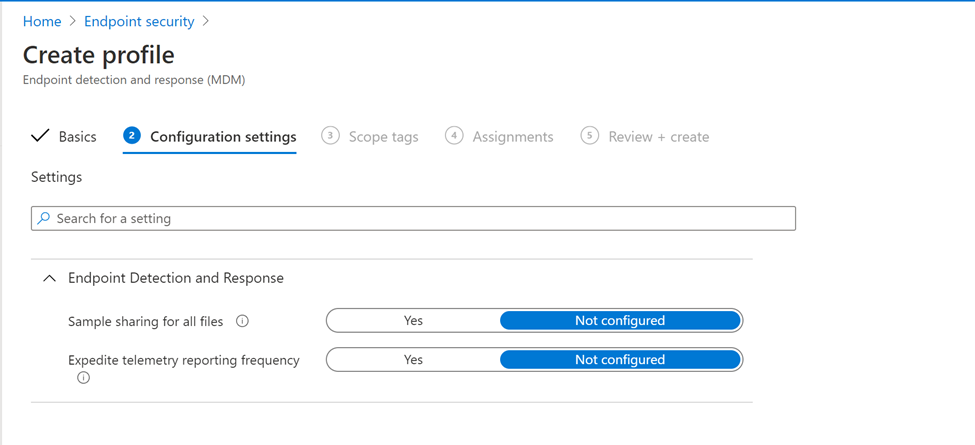

Välj Slutpunktsskydd>Slutpunktsidentifiering och svar>Skapa princip.

För Plattform väljer du Windows 10, Windows 11 och Windows Server.

För Profiltyp väljer du Slutpunktsidentifiering och svar och sedan Skapa.

På sidan Grundläggande anger du namn och beskrivning (valfritt) för profilen och väljer sedan Nästa.

På sidan Konfigurationsinställningar konfigurerar du följande alternativ för slutpunktsidentifiering och svar:

- Microsoft Defender för Endpoint pakettyp för klientkonfiguration: Välj Automatisk från anslutningsappen för att använda registreringspaketet (blob) från din Defender för Endpoint-distribution. Om du registrerar en annan eller frånkopplad Defender för Endpoint-distribution väljer du Publicera och klistrar in texten från blobfilen WindowsDefenderATP.onboarding i fältet Registrering (enhet).

- Exempeldelning: Returnerar eller anger konfigurationsparametern Microsoft Defender för Endpoint exempeldelning.

- [Inaktuell] Frekvens för telemetrirapportering: För enheter med hög risk aktiverar du den här inställningen så att den rapporterar telemetri till Microsoft Defender för Endpoint-tjänsten oftare.

Obs!

Föregående skärmbild visar konfigurationsalternativen när du har konfigurerat en anslutning mellan Intune och Microsoft Defender för Endpoint. När du är ansluten genereras automatiskt information om registrerings- och avregistreringsblobar och överförs till Intune.

Om du inte har konfigurerat den här anslutningen innehåller inställningen Microsoft Defender för Endpoint klientkonfigurationspakettyp endast alternativ för att ange registrerings- och avregistreringsblobar.

Välj Nästa för att öppna sidan Omfångstaggar . Omfångstaggar är valfria. Gå vidare genom att klicka på Nästa.

På sidan Uppgifter väljer du de grupper som ska ta emot den här profilen. Mer information om att tilldela profiler finns i Tilldela användar- och enhetsprofiler.

När du distribuerar till användargrupper måste en användare logga in på en enhet innan principen tillämpas och enheten kan registreras i Defender för Endpoint.

Välj Nästa.

Välj Skapapå sidan Granska + skapa när du är klar. Den nya profilen visas i listan när du väljer policytypen för den profil du har skapat. OK och sedan Skapa för att spara ändringarna, vilket skapar profilen.

Registrera macOS-enheter

När du har upprättat tjänst-till-tjänst-anslutningen mellan Intune och Microsoft Defender för Endpoint kan du registrera macOS-enheter för att Microsoft Defender för Endpoint. Onboarding konfigurerar enheter att kommunicera med Microsoft Defender slutpunkt, som sedan samlar in data om enheters risknivå.

Konfigurationsvägledning för Intune finns i Microsoft Defender för Endpoint för macOS.

Mer information om Microsoft Defender för Endpoint för Mac, inklusive nyheter i den senaste versionen, finns i Microsoft Defender för Endpoint för Mac i säkerhetsdokumentationen för Microsoft 365.

Registrera Android-enheter

När du har upprättat tjänst-till-tjänst-anslutningen mellan Intune och Microsoft Defender för Endpoint kan du registrera Android-enheter för att Microsoft Defender för Endpoint. Onboarding konfigurerar enheter att kommunicera med Defender för Endpoint, som sedan samlar in data om enheternas risknivå.

Det finns inget konfigurationspaket för enheter som kör Android. Se i stället Översikt över Microsoft Defender för Endpoint för Android i Microsoft Defender för Endpoint-dokumentationen för förutsättningarna och registreringsinstruktionerna för Android.

För enheter som kör Android kan du också använda Intune princip för att ändra Microsoft Defender för Endpoint på Android. Mer information finns i Microsoft Defender för Endpoint webbskydd.

Registrera iOS/iPadOS-enheter

När du har upprättat tjänst-till-tjänst-anslutningen mellan Intune och Microsoft Defender för Endpoint kan du registrera iOS/iPadOS-enheter för att Microsoft Defender för Endpoint. Onboarding konfigurerar enheter att kommunicera med Defender för Endpoint, som sedan samlar in data om enheternas risknivå.

Det finns inget konfigurationspaket för enheter som kör iOS/iPadOS. Se i stället Översikt över Microsoft Defender för Endpoint för iOS i Microsoft Defender för Endpoint-dokumentationen för krav och registreringsanvisningar för iOS/iPadOS.

För enheter som kör iOS/iPadOS (i övervakat läge) finns det särskilda möjligheter med tanke på de ökade hanteringsfunktionerna som tillhandahålls av plattformen på dessa typer av enheter. För att kunna dra nytta av dessa funktioner måste Defender-appen veta om en enhet är i övervakat läge. Intune gör att du kan konfigurera Defender för iOS-appen via en App Configuration princip (för hanterade enheter) som ska riktas till alla iOS-enheter som bästa praxis. Mer information finns i Fullständig distribution för övervakade enheter.

Logga in på Microsoft Intune administrationscenter.

Välj Appar>Appkonfigurationsprinciper>+ Lägg till och välj sedanHanterade enheter i listrutan.

På sidan Grundläggande anger du ett Namn och en beskrivning (valfritt) för profilen, väljer Plattform som iOS/iPadOS och väljer sedan Nästa.

Välj Målapp som Microsoft Defender för iOS.

På sidan Inställningar anger du konfigurationsnyckeln som issupervised och sedan Värdetyp som sträng med {{issupervised}} som konfigurationsvärde.

Välj Nästa för att öppna sidan Omfångstaggar . Omfångstaggar är valfria. Gå vidare genom att klicka på Nästa.

På sidan Uppgifter väljer du de grupper som ska ta emot den här profilen. I det här scenariot är det bästa praxis att rikta in sig på Alla enheter. Mer information om att tilldela profiler finns i Tilldela användar- och enhetsprofiler.

När du distribuerar en princip till användargrupper måste en användare logga in på en enhet innan principen tillämpas.

Välj Nästa.

Välj Skapapå sidan Granska + skapa när du är klar. Den nya profilen visas i listan över konfigurationsprofiler.

För enheter som kör iOS/iPadOS (i övervakat läge) har Defender för iOS-teamet dessutom gjort en anpassad .mobileconfig-profil tillgänglig för distribution till iPad/iOS-enheter. .mobileconfig-profilen används för att analysera nätverkstrafik för att säkerställa en säker webbupplevelse – en funktion i Defender för iOS.

Ladda ned .mobile-profilen som finns här: https://aka.ms/mdatpiossupervisedprofile.

Logga in på Microsoft Intune administrationscenter.

Välj Enheter>Hantera enheter>Konfiguration> På fliken Principer väljer du + Skapa.

För Plattform väljer du iOS/iPadOS

För Profiltyp väljer du Anpassad och sedan Skapa.

På sidan Grundläggande anger du namn och beskrivning (valfritt) för profilen och väljer sedan Nästa.

Ange ett namn på konfigurationsprofilen och välj en

.mobileconfigfil som ska laddas upp.Välj Nästa för att öppna sidan Omfångstaggar . Omfångstaggar är valfria. Gå vidare genom att klicka på Nästa.

På sidan Uppgifter väljer du de grupper som ska ta emot den här profilen. I det här scenariot är det bästa praxis att rikta in sig på Alla enheter. Mer information om att tilldela profiler finns i Tilldela användar- och enhetsprofiler.

När du distribuerar till användargrupper måste en användare logga in på en enhet innan principen tillämpas.

Välj Nästa.

Välj Skapapå sidan Granska + skapa när du är klar. Den nya profilen visas i listan över konfigurationsprofiler.

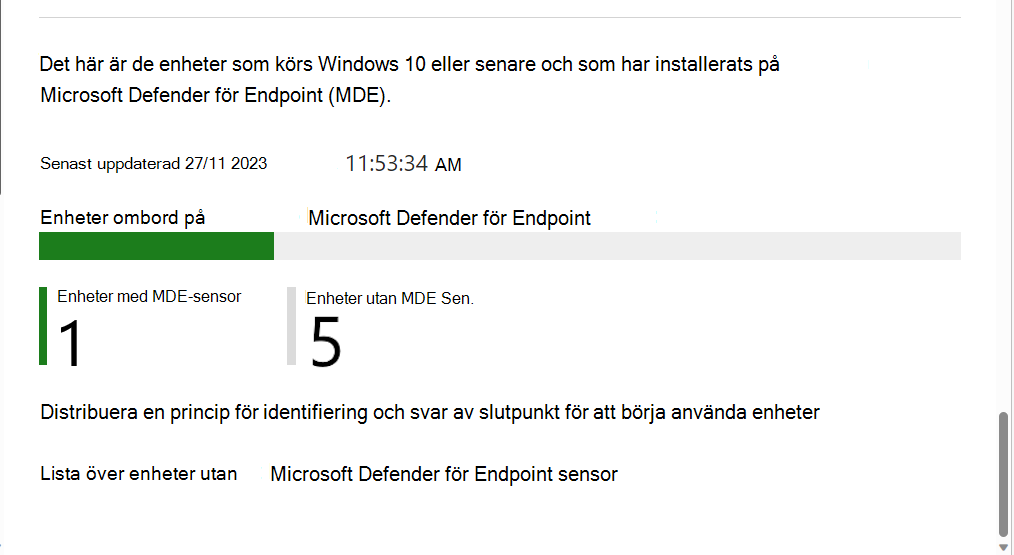

Visa antalet enheter som har registrerats för Microsoft Defender för Endpoint

Om du vill visa de registrerade enheterna från Microsoft Defender för Endpoint på sidan för Microsoft Defender för Endpoint-anslutningsappen behöver du en Intune roll som innehåller Läsa för Microsoft Defender Advanced Threat Protection tillåtelse.

Skapa och tilldela efterlevnadsprincip för att ange enhet risknivå

För Android-, iOS/iPadOS- och Windows-enheter avgör efterlevnadsprincipen den risknivå som du anser vara acceptabel för en enhet.

Om du inte är bekant med att skapa en efterlevnadsprincip kan du läsa artikeln Skapa en principi artikeln Skapa en efterlevnadsprincip i Microsoft Intune. Följande information är specifik för att konfigurera Microsoft Defender för Endpoint som en del av en efterlevnadsprincip.

Logga in på Microsoft Intune administrationscenter.

VäljEnhetsefterlevnad>. På fliken Principer väljer du + Skapa princip.

För Plattform använder du listrutan för att välja något av följande alternativ:

- Android-enhetsadministratör

- Android Enterprise

- iOS/iPadOS

- Windows 10 och senare

Välj sedan Skapa.

På fliken Grundläggande anger du ett namn som hjälper dig att identifiera den här principen senare. Du kan också välja att ange en Beskrivning.

På fliken Efterlevnadsinställningar expanderar du kategorin Microsoft Defender för Endpoint och anger alternativet Kräv att enheten ska vara på eller under riskpoängen för datorn till önskad nivå.

Klassificeringar på hotnivå bestäms av Microsoft Defender för Endpoint.

- Klart: Den här nivån är den säkraste. Enheten kan inte ha några befintliga hot och har fortfarande åtkomst till företagsresurser. Om något hot identifieras kommer enheten att utvärderas som icke-kompatibel. (Microsoft Defender för Endpoint använder värdet Secure.)

- Låg: Enheten är kompatibel om det bara finns hot på låg nivå. Enheter med medelhög eller hög hotnivå är inte kompatibla.

- Medel: Enheten är kompatibel om hoten som hittas på enheten är låga eller medelstora. Om hot på en högre nivå identifieras på enheten får den statusen icke-kompatibel.

- Hög: Den här nivån är den minst säkra och tillåter alla hotnivåer. Enheter med höga, medelstora eller låga hotnivåer anses vara kompatibla.

Slutför konfigurationen av principen, inklusive tilldelning av principen till tillämpliga grupper.

Skapa och tilldela appskyddsprincip för att ange enhet risknivå

Använd proceduren för att skapa en programskyddsprincip för antingen iOS/iPadOS eller Android och använd följande information på sidorna Appar, Villkorsstyrd start och Tilldelningar :

Appar: Välj de appar som du vill ska omfattas av appskyddsprinciper. För den här funktionsuppsättningen blockeras eller rensas dessa appar selektivt, baserat på enhetens riskbedömning från din valda leverantör av Mobile Threat Defense.

Villkorsstyrd start: Under Enhetsvillkoren använder du listrutan för att välja Högsta tillåtna hotnivå för enheten.

Alternativ för hotnivån Värde:

- Skyddad: Det här är den säkraste nivån. Enheten får inte ha några existerande hot och fortfarande ha tillgång till företagsresurser. Om något hot identifieras kommer enheten att utvärderas som icke-kompatibel.

- Låg: Enheten följer standard om det enbart finns hot på den låga nivån på enheten. Om hot på en högre nivå identifieras får enheten statusen icke-kompatibel.

- Medel: Enheten följer standard om hoten som hittas på enheten är på en låg eller medelhög nivå. Om hot på en högre nivå identifieras på enheten får den statusen icke-kompatibel.

- Hög: Denna nivå är den minst säkra och tillåter alla hotnivåer och använder endast Mobile Threat Defense i rapporteringssyfte. Enheterna måste ha MTD-appen aktiverad med den här inställningen.

Alternativ för åtgärd:

- Blockera åtkomst

- Rensa data

Tilldelningar: Tilldela principen till användargrupper. De enheter som används av gruppmedlemmarna utvärderas för åtkomst till företagsdata i riktade appar via Intune-appskydd.

Viktigt

Om du skapar en appskyddsprincip för alla skyddade appar utvärderas enhetens hotnivå. Beroende på konfigurationen blockeras eller rensas enheter som inte uppfyller en acceptabel nivå selektivt via villkorlig start. Om de blockeras kan de inte komma åt företagsresurser förrän hotet på enheten har lösts och rapporterats till Intune av den valda MTD-leverantören.

Skapa en princip för villkorlig åtkomst

Principer för villkorlig åtkomst kan använda data från Microsoft Defender för Endpoint för att blockera åtkomst till resurser för enheter som överskrider den hotnivå som du anger. Du kan blockera åtkomst från enheten till företagsresurser, till exempel SharePoint eller Exchange Online.

Tips

Villkorlig åtkomst är en Microsoft Entra teknik. Noden villkorsstyrd åtkomst som finns i Microsoft Intune administrationscenter är noden från Microsoft Entra.

Logga in på Microsoft Intune administrationscenter.

Välj Slutpunktssäkerhet>Villkorlig åtkomst>Skapa ny princip. Eftersom Intune visar användargränssnittet för principskapande för villkorsstyrd åtkomst från Azure Portal skiljer sig gränssnittet från arbetsflödet för att skapa principer som du kanske är bekant med.

Ange ett principnamn.

För Användare använder du flikarna Inkludera och Exkludera för att konfigurera grupper som ska ta emot den här principen.

För Målresurser anger du Välj vad den här principen gäller förmolnappar och väljer sedan vilka appar som ska skyddas. Välj till exempel Välj appar och sedan välj Välj, sök efter och välj Office 365 SharePoint Online och Office 365 Exchange Online.

För Villkor väljer du Klientappar och anger sedan Konfigurera till Ja. Markera sedan kryssrutorna för Webbläsare och Mobilappar och skrivbordsklienter. Välj sedan Klar för att spara klientappkonfigurationen.

För Bevilja konfigurerar du den här principen så att den tillämpas baserat på reglerna för enhetsefterlevnad. Till exempel:

- Välj Bevilja åtkomst.

- Markera kryssrutan kräv att enheten är markerad som kompatibel.

- Välj Kräv alla markerade kontroller. Välj Välj för att spara konfigurationen Bevilja.

För Aktivera princip väljer du På och sedan Skapa för att spara ändringarna.

Nästa steg

- Konfigurera Microsoft Defender för Endpoint inställningar på Android

- Övervaka efterlevnad för risknivåer

Läs mer i Intune-dokumentationen:

- Använda säkerhetsuppgifter med Sårbarhetshantering i Defender för Endpoints för att åtgärda problem på enheter

- Kom igång med principer för enhetsefterlevnad

- Översikt över appskyddsprinciper

Läs mer i Microsoft Defender för Endpoint dokumentationen: