Använda appbaserade principer för villkorsstyrd åtkomst med Intune

Microsoft Intune appskyddsprinciper fungerar med Microsoft Entra villkorlig åtkomst för att skydda organisationens data på enheter som dina anställda använder. Dessa principer fungerar på enheter som registreras med Intune och på personalägda enheter som inte registreras. Tillsammans refereras de till appbaserad villkorlig åtkomst.

Appskydd principer är regler som säkerställer att en organisations data förblir säkra eller finns i en hanterad app:

- En appskyddsprincip kan vara en regel som tillämpas när en användare försöker komma åt eller flytta organisationens data, eller en uppsättning åtgärder som är förbjudna eller övervakade när en användare arbetar i en hanterad app.

- En hanterad app är en app som har appskyddsprinciper som tillämpas på den och som kan hanteras av Intune.

- Du kan också blockera de inbyggda e-postapparna på iOS/iPadOS och Android när du endast tillåter att Microsoft Outlook-appen får åtkomst till Exchange Online. Dessutom kan du blockera appar som inte har intune-appskyddsprinciper som tillämpas från åtkomst till SharePoint Online.

Appbaserad villkorlig åtkomst med klientapphantering lägger till ett säkerhetslager som ser till att endast klientappar som stöder Intunes appskyddsprinciper kan komma åt Exchange Online och andra Microsoft 365-tjänster.

Tips

Förutom appbaserade principer för villkorsstyrd åtkomst kan du använda enhetsbaserad villkorlig åtkomst med Intune.

Förutsättningar

Innan du skapar en appbaserad princip för villkorsstyrd åtkomst måste du ha:

- Enterprise Mobility + Security (EMS) eller en Microsoft Entra-ID P1- eller P2-prenumeration

- Användare måste vara licensierade för EMS eller Microsoft Entra-ID

Mer information finns i Prissättning för Enterprise Mobility eller Microsoft Entra prissättning.

Appar som stöds

En lista över appar som stöder appbaserad villkorlig åtkomst finns i villkorsstyrd åtkomst: Villkor i Microsoft Entra-dokumentationen.

Appbaserad villkorsstyrd åtkomst stöder även verksamhetsspecifika appar (LOB), men dessa appar måste använda modern Microsoft 365-autentisering.

Så här fungerar appbaserad villkorlig åtkomst

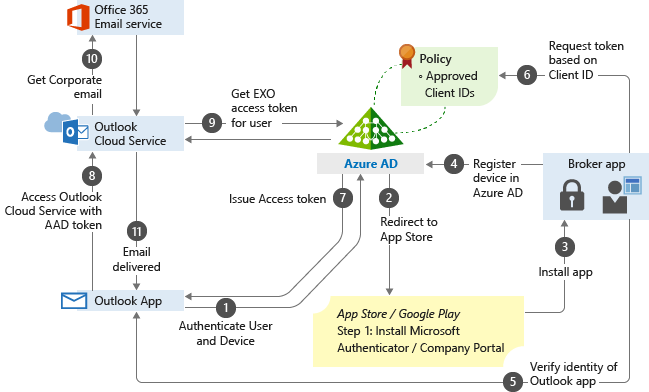

I det här exemplet har administratören tillämpat appskyddsprinciper på Outlook-appen följt av en regel för villkorsstyrd åtkomst som lägger till Outlook-appen i en godkänd lista över appar som kan användas vid åtkomst till företagets e-post.

Obs!

Följande flödesschema kan användas för andra hanterade appar.

Användaren försöker autentisera till Microsoft Entra ID från Outlook-appen.

Användaren omdirigeras till App Store för att installera en asynkron app vid försök att autentisera för första gången. Koordinatorappen kan vara Microsoft Authenticator för iOS eller Microsoft-företagsportalen för Android-enheter.

Om användarna försöker använda en intern e-postapp omdirigeras de till App Store för att sedan installera Outlook-appen.

Broker-appen installeras på enheten.

Koordinatorappen startar Microsoft Entra registreringsprocessen, som skapar en enhetspost i Microsoft Entra-ID. Den här processen är inte samma som registreringsprocessen för hantering av mobila enheter (MDM), men den här posten är nödvändig för att principerna för villkorsstyrd åtkomst ska kunna tillämpas på enheten.

Broker-appen bekräftar Microsoft Entra enhets-ID, användaren och programmet. Den här informationen skickas till Microsoft Entra inloggningsservrar för att verifiera åtkomsten till den begärda tjänsten.

Koordinatorappen skickar appklient-ID:t till Microsoft Entra-ID som en del av användarautentiseringsprocessen för att kontrollera om det finns i listan över godkända principer.

Microsoft Entra ID tillåter användaren att autentisera och använda appen baserat på listan över godkända principer. Om appen inte finns med i listan nekar Microsoft Entra ID åtkomst till appen.

Outlook-appen kommunicerar med Outlook Cloud Service för att initiera kommunikation med Exchange Online.

Outlook Cloud Service kommunicerar med Microsoft Entra-ID för att hämta Exchange Online tjänståtkomsttoken för användaren.

Outlook-appen kommunicerar med Exchange Online för att hämta användarens företags-e-post.

Företagets e-post levereras till användarens postlåda.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för