Använd Microsoft Intune princip för att hantera regler för minskning av attackytan

När Defender Antivirus används på dina Windows 10- och Windows 11-enheter kan du använda Microsoft Intune slutpunktssäkerhetsprinciper för minskning av attackytan för att hantera dessa inställningar på dina enheter.

Du kan använda principer för minskning av attackytan (ASR) för att minska attackytan för enheter genom att minimera de platser där din organisation är sårbar för cyberhot och attacker. Intune ASR-principer stöder följande profiler:

Regler för minskning av attackytan: Använd den här profilen för att rikta beteenden som skadlig kod och skadliga appar vanligtvis använder för att infektera datorer. Exempel på dessa beteenden är användning av körbara filer och skript i Office-appar, webb-e-post som försöker ladda ned eller köra filer samt dolda eller på annat sätt misstänkta skriptbeteenden som appar vanligtvis inte initierar under normalt dagligt arbete.

Enhetskontroll: Använd den här profilen för att tillåta, blockera och på annat sätt skydda flyttbara medier via kontroller som kan övervaka och hjälpa till att förhindra att hot från obehörig kringutrustning äventyrar dina enheter. och styr funktioner för att förhindra att hot i obehörig kringutrustning komprometterar dina enheter.

Mer information finns i Översikt över minskning av attackytan i dokumentationen för Windows Threat Protection.

Principer för minskning av attackytan finns i noden Slutpunktssäkerhet i Microsoft Intune administrationscenter.

Gäller för:

- Windows 10

- Windows 11

- Windows Server (via hanteringsscenariot för Microsoft Defender för Endpoint säkerhetsinställningar)

Krav för profiler för minskning av attackytan

- Enheter måste köra Windows 10 eller Windows 11

- Defender Antivirus måste vara det primära antivirusprogrammet på enheten

Stöd för säkerhetshantering för Microsoft Defender för Endpoint:

När du använder Säkerhetshantering för Microsoft Defender för Endpoint för att stödja enheter som du har registrerat i Defender utan registrering med Intune gäller minskning av attackytan för enheter som kör Windows 10, Windows 11 och Windows Server. Mer information finns i ASR-regler som stöds av operativsystem i dokumentationen för Windows Threat Protection.

Stöd för Configuration Manager klienter:

Det här scenariot är i förhandsversion och kräver användning av Configuration Manager aktuella grenversion 2006 eller senare.

Konfigurera klientanslutning för Configuration Manager enheter – Konfigurera klientanslutning för att stödja distribution av principen för minskning av attackytan till enheter som hanteras av Configuration Manager. Konfiguration av klientkoppling omfattar konfiguration av Configuration Manager enhetssamlingar för att stödja slutpunktssäkerhetsprinciper från Intune.

Information om hur du konfigurerar klientanslutning finns i Konfigurera klientanslutning för att stödja endpoint protection-principer.

Rollbaserad åtkomstkontroll (RBAC)

Information om hur du tilldelar rätt nivå av behörigheter och rättigheter för att hantera Intune policy för minskning av attackytan finns i Tilldela rollbaserad åtkomstkontroll-för-slutpunkt-säkerhet-princip.

Profiler för minskning av attackytan

Vilka profiler som är tillgängliga för principen för minskning av attackytan beror på vilken plattform du väljer.

Obs!

Från och med april 2022 har nya profiler för policyn för minskning av attackytan börjat lanseras. När en ny profil blir tillgänglig använder den samma namn på profilen som den ersätter och innehåller samma inställningar som den äldre profilen men i det nyare inställningsformatet som visas i inställningskatalogen. Dina tidigare skapade instanser av dessa profiler är fortfarande tillgängliga för användning och redigering, men alla nya instanser som du skapar kommer att ha det nya formatet. Följande profiler har uppdaterats:

- Regler för minskning av attackytan (5 april 2022)

- Sårbarhetsskydd (5 april 2022)

- Enhetskontroll (23 maj 2022)

- App- och webbläsarisolering (18 april 2023)

Enheter som hanteras av Intune

Plattform: Windows:

Profiler för den här plattformen stöds på Windows 10 och Windows 11 enheter som registrerats med Intune.

- Regler för minskning av attackytan

Tillgängliga profiler för den här plattformen är:

Regler för minskning av attackytan – Konfigurera inställningar för regler för minskning av attackytan som riktar sig mot beteenden som skadlig kod och skadliga appar vanligtvis använder för att infektera datorer, inklusive:

- Körbara filer och skript som används i Office-appar eller webb-e-post som försöker ladda ned eller köra filer

- Dolda eller på annat sätt misstänkta skript

- Beteenden som appar vanligtvis inte startar under normalt dagligt arbete

Att minska din attackyta innebär att erbjuda angripare färre sätt att utföra attacker.

Sammanslagningsbeteende för regler för minskning av attackytan i Intune:

Regler för minskning av attackytan stöder en sammanslagning av inställningar från olika principer för att skapa en överordnad principuppsättning för varje enhet. Inställningar som inte är i konflikt slås samman, medan inställningar som är i konflikt inte läggs till i superuppsättningen med regler. Om två principer tidigare innehöll konflikter för en enda inställning flaggades båda principerna som i konflikt och inga inställningar från någon av profilerna skulle distribueras.

Beteendet för regelsammanslagning för minskning av attackytan är följande:

- Regler för minskning av attackytan från följande profiler utvärderas för varje enhet som reglerna gäller för:

- Enhetskonfigurationsprincip >> Endpoint Protection-profil > Microsoft Defender Minskning av attackytan för Exploit Guard >

- Policy för minskning av > attackytans slutpunktssäkerhet >– regler för minskning av attackytan

- Säkerhetsbaslinjer för slutpunktssäkerhet >> Microsoft Defender för Endpoint regler för minskning av baslinjeangreppsytan>.

- Inställningar som inte har konflikter läggs till i en överordnad principuppsättning för enheten.

- När två eller flera principer har motstridiga inställningar läggs de motstridiga inställningarna inte till i den kombinerade principen, medan inställningar som inte står i konflikt läggs till i den överordnad princip som gäller för en enhet.

- Endast konfigurationerna för motstridiga inställningar hålls tillbaka.

Enhetskontroll – Med inställningar för enhetskontroll kan du konfigurera enheter för en metod med flera lager för att skydda flyttbara medier. Microsoft Defender för Endpoint tillhandahåller flera övervaknings- och kontrollfunktioner för att förhindra att hot i obehörig kringutrustning äventyrar dina enheter.

Intune profiler för stöd för enhetskontroll:

- Principsammanslagning för USB-enhets-ID:n.

- Återanvändbara inställningar

Mer information om Microsoft Defender för Endpoint enhetskontroll finns i följande artiklar i Defender-dokumentationen:

App- och webbläsarisolering – Hantera inställningar för Windows Defender Application Guard (Application Guard) som en del av Defender för Endpoint. Application Guard hjälper till att förhindra gamla och nya attacker och kan isolera företagsdefinierade webbplatser som obetrodda samtidigt som du definierar vilka webbplatser, molnresurser och interna nätverk som är betrodda.

Mer information finns i Application Guard i Microsoft Defender för Endpoint-dokumentationen.

Programkontroll – Inställningar för programkontroll kan bidra till att minska säkerhetshoten genom att begränsa de program som användarna kan köra och koden som körs i System Core (kernel). Hantera inställningar som kan blockera osignerade skript och MSI:er och begränsa Windows PowerShell att köras i begränsat språkläge.

Mer information finns i Programkontroll i Microsoft Defender för Endpoint-dokumentationen.

Obs!

Om du använder den här inställningen uppmanar AppLocker CSP-beteendet för närvarande slutanvändaren att starta om datorn när en princip distribueras.

Exploateringsskydd – Inställningar för exploateringsskydd kan skydda mot skadlig kod som använder kryphål för att infektera enheter och spridas. Exploateringsskydd består av många åtgärder som kan tillämpas på antingen operativsystemet eller enskilda appar.

Webbskydd (Microsoft Edge (äldre version)) – Inställningar som du kan hantera för webbskydd i Microsoft Defender för Endpoint konfigurera nätverksskydd för att skydda dina datorer mot webbhot. När du integrerar Microsoft Edge eller webbläsare från tredje part som Chrome och Firefox stoppar webbskyddet webbhot utan webbproxy och kan skydda datorer när de är borta eller lokalt. Webbskydd stoppar åtkomsten till:

- Nätfiskewebbplatser

- Vektorer för skadlig kod

- Utnyttja webbplatser

- Ej betrodda webbplatser eller webbplatser med lågt rykte

- Webbplatser som du har blockerat med hjälp av en anpassad indikatorlista.

Mer information finns i Webbskydd i Microsoft Defender för Endpoint-dokumentationen.

Enheter som hanteras av hantering av säkerhetsinställningar för Defender för Endpoint

När du använder säkerhetshantering för Microsoft Defender för Endpoint scenario för att stödja enheter som hanteras av Defender och som inte har registrerats med Intune kan du använda Windows-plattformen för att hantera inställningar på enheter som kör Windows 10, Windows 11 och Windows Server. Mer information finns i ASR-regler som stöds av operativsystem i dokumentationen för Windows Threat Protection.

Profiler som stöds för det här scenariot är:

-

Regler för minskning av attackytan – Konfigurera inställningar för regler för minskning av attackytan som riktar sig mot beteenden som skadlig kod och skadliga appar vanligtvis använder för att infektera datorer, inklusive:

- Körbara filer och skript som används i Office-appar eller webb-e-post som försöker ladda ned eller köra filer.

- Dolda eller på annat sätt misstänkta skript.

- Beteenden som appar vanligtvis inte startar under normalt dagligt arbete Minska din attackyta innebär att erbjuda angripare färre sätt att utföra attacker.

Viktigt

Endast profilen Regler för minskning av attackytan stöds av Säkerhetshantering för Microsoft Defender för Endpoint. Alla andra profiler för minskning av attackytan stöds inte.

Enheter som hanteras av Configuration Manager

Minska attackytan

Stöd för enheter som hanteras av Configuration Manager finns i förhandsversionen.

Hantera inställningar för minskning av attackytan för Configuration Manager enheter när du använder klientanslutning.

Principsökväg:

- Slutpunktssäkerhet > Anslut surface reduction > Windows (ConfigMgr)

Profiler:

- App- och webbläsarisolering (ConfigMgr)

- Regler för minskning av attackytan (ConfigMgr)

- Exploit Protection(ConfigMgr)(förhandsversion)

- Webbskydd (ConfigMgr)(förhandsversion)

Nödvändig version av Configuration Manager:

- Configuration Manager aktuell grenversion 2006 eller senare

Configuration Manager enhetsplattformar som stöds:

- Windows 10 och senare (x86, x64, ARM64)

- Windows 11 och senare (x86, x64, ARM64)

Återanvändbara inställningsgrupper för enhetskontrollprofiler

I offentlig förhandsversion stöder enhetskontrollprofiler användning av återanvändbara inställningsgrupper för att hantera inställningar för följande inställningsgrupper på enheter för Windows-plattformen :

Skrivarenhet: Följande inställningar för enhetskontrollens profil är tillgängliga för skrivarenheten:

- PrimaryId

- PrinterConnectionID

- VID_PID

Information om alternativ för skrivarenheter finns i Översikt över skrivarskydd i Microsoft Defender för Endpoint dokumentationen.

Flyttbar lagring: Följande inställningar för enhetskontrollprofil är tillgängliga för flyttbar lagring:

- Enhetsklass

- Enhets-ID

- Maskinvaru-ID

- Instans-ID

- Primärt ID

- Produkt-ID

- Serienummer

- Leverantörs-ID

- Leverantörs-ID och produkt-ID

Information om alternativ för flyttbar lagring finns i Microsoft Defender för Endpoint Device Control Flyttbar lagring Access Control i Microsoft Defender för Endpoint-dokumentationen.

När du använder en återanvändbar inställningsgrupp med en enhetskontrollprofil konfigurerar du Åtgärder för att definiera hur inställningarna i dessa grupper används.

Varje regel som du lägger till i profilen kan innehålla både återanvändbara inställningsgrupper och enskilda inställningar som läggs till direkt i regeln. Överväg dock att använda varje regel för antingen återanvändbara inställningsgrupper eller för att hantera inställningar som du lägger till direkt i regeln. Den här separationen kan förenkla framtida konfigurationer eller ändringar som du kan göra.

Mer information om hur du konfigurerar återanvändbara grupper och sedan lägger till dem i den här profilen finns i Använda återanvändbara grupper av inställningar med Intune principer.

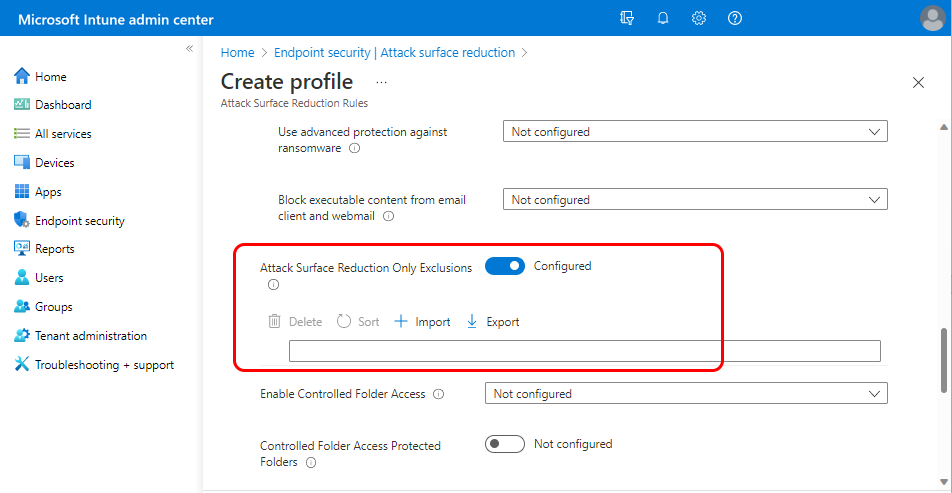

Undantag för regler för minskning av attackytan

Intune stöder följande två inställningar för att undanta specifika fil- och mappsökvägar från utvärdering av regler för minskning av attackytan:

Global: Använd endast undantag för minskning av attackytan.

När en enhet tilldelas minst en princip som konfigurerar undantag för endast minskning av attackytan gäller de konfigurerade undantagen för alla regler för minskning av attackytan som riktar sig mot den enheten. Det här beteendet beror på att enheter får en överordnad uppsättning regelinställningar för minskning av attackytan från alla tillämpliga principer och att undantagen för inställningar inte kan hanteras för enskilda inställningar. Använd inte den här inställningen för att undvika att undantag tillämpas på alla inställningar på en enhet. Konfigurera i stället endast ASR per regelundantag för enskilda inställningar.

Mer information finns i dokumentationen för Defender CSP: Defender/AttackSurfaceReductionOnlyExclusions.

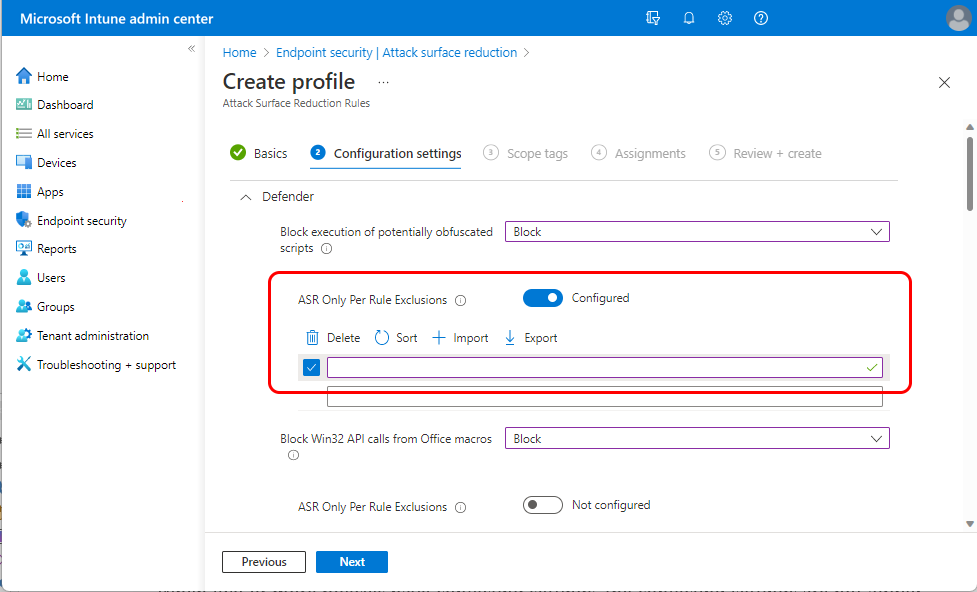

Enskilda inställningar: Använd endast ASR per regelundantag

När du ställer in en tillämplig inställning i en regelprofil för minskning av attackytan till något annat än Inte konfigurerad visas Intune alternativet att endast använda ASR per regelundantag för den enskilda inställningen. Med det här alternativet kan du konfigurera ett fil- och mappundantag som är isolerade till enskilda inställningar, vilket i motsats till den globala inställningen Endast undantag för attackytans minskning som tillämpar undantag för alla inställningar på enheten.

Som standard är endast ASR-undantag per regel inställt på Inte konfigurerat.

Viktigt

ASR-principer stöder inte sammanslagningsfunktioner för endast ASR-undantag per regel och en principkonflikt kan uppstå när flera principer som konfigurerar endast ASR per regelundantag för samma enhetskonflikt. För att undvika konflikter kombinerar du konfigurationerna för endast ASR per regelundantag till en enda ASR-princip. Vi undersöker hur du lägger till principsammanslagning för endast ASR per regelundantag i en framtida uppdatering.

Principsammanslagning för inställningar

Principsammanslagning hjälper till att undvika konflikter när flera profiler som gäller för samma enhet konfigurerar samma inställning med olika värden, vilket skapar en konflikt. För att undvika konflikter utvärderar Intune tillämpliga inställningar från varje profil som gäller för enheten. Dessa inställningar sammanfogas sedan till en enda superuppsättning med inställningar.

För policyn Minskning av attackytan stöder följande profiler principsammanslagning:

- Enhetskontroll

Principsammanslagning för enhetskontrollprofiler

Profiler för enhetskontroll stöder principsammanslagning för USB-enhets-ID:n. Profilinställningarna som hanterar enhets-ID:n och som stöder principsammanslagning är:

- Tillåt installation av maskinvaruenheter efter enhetsidentifierare

- Blockera installation av maskinvaruenheter efter enhetsidentifierare

- Tillåt installation av maskinvaruenheter efter installationsklasser

- Blockera installation av maskinvaruenheter efter installationsklasser

- Tillåt installation av maskinvaruenheter efter enhetsinstansidentifierare

- Blockera installation av maskinvaruenheter efter enhetsinstansidentifierare

Principsammanslagning gäller för konfigurationen av varje inställning för de olika profiler som tillämpar den specifika inställningen på en enhet. Resultatet är en enda lista för var och en av de inställningar som stöds och som tillämpas på en enhet. Till exempel:

Principsammanslagning utvärderar de listor över installationsklasser som har konfigurerats i varje instans av Tillåt installation av maskinvaruenheter efter installationsklasser som gäller för en enhet. Listorna sammanfogas till en enda lista där dubblettkonfigurationsklasser tas bort.

Dubbletter tas bort från listan för att ta bort den gemensamma källan till konflikter. Den kombinerade tillåtna listan levereras sedan till enheten.

Principsammanslagning jämför eller sammanfogar inte konfigurationerna från olika inställningar. Till exempel:

Om du expanderar i det första exemplet, där flera listor från Tillåt installation av maskinvaruenheter efter installationsklasser sammanfogades i en enda lista, har du flera instanser av Blockera installation av maskinvaruenheter efter installationsklasser som gäller för samma enhet. Alla relaterade blocklistor sammanfogas till en enda blockeringslista för enheten som sedan distribueras till enheten.

- Listan över tillåtna installationsklasser jämförs inte eller sammanfogas inte med blocklistan för installationsklasser.

- I stället tar enheten emot båda listorna, eftersom de kommer från två olika inställningar. Enheten tillämpar sedan den mest restriktiva inställningen för installation av installationsklasser.

I det här exemplet åsidosätter en installationsklass som definierats i blocklistan samma installationsklass om den hittas i listan över tillåtna. Resultatet blir att installationsklassen blockeras på enheten.

Nästa steg

Konfigurera principer för slutpunktssäkerhet.

Visa information om inställningarna i profiler för profiler för minskning av attackytan.