Integrera Jamf Pro med Microsoft Intune för att rapportera enhetsefterlevnad till Microsoft Entra-ID

Processen för att upprätta integrering mellan Jamf Pro och Microsoft Intune utvecklas. Rapporteringen av efterlevnadsstatusen för Jamf-hanterade enheter kan nu tillåta Jamf Pro-miljön att fastställa statusen för kompatibilitet med Jamf-hanterade principer och rapportera tillståndet för enhetsefterlevnad till Microsoft Entra-ID via en anslutningsapp i Intune. När efterlevnadsstatusen för enheter som hanteras av Jamf rapporteras till Microsoft Entra-ID kan enheterna uppfylla de Zero-Trust principer som upprättas av Microsoft Entra-principer för villkorsstyrd åtkomst.

Viktigt

Jamf macOS-enhetsstöd för villkorsstyrd åtkomst håller på att fasas ut.

Från och med den 31 januari 2025 kommer den plattform som Jamf Pro:s funktion för villkorsstyrd åtkomst bygger på inte längre att stödjas.

Om du använder Jamf Pro:s integrering av villkorsstyrd åtkomst för macOS-enheter följer du Jamfs dokumenterade riktlinjer för att migrera dina enheter till integrering av enhetsefterlevnad i Migrera från macOS Villkorlig åtkomst till macOS-enhetsefterlevnad – Jamf Pro-dokumentation.

Kontakta Jamf Customer Success om du behöver hjälp. Mer information finns i blogginlägget på https://aka.ms/Intune/Jamf-Device-Compliance.

Den här artikeln kan hjälpa dig med följande uppgifter:

- Konfigurera nödvändiga komponenter och konfigurationer i Jamf Pro.

- Konfigurera Jamf Pro för att distribuera Intune-företagsportalappen till enheter som du hanterar med Jamf.

- Konfigurera en princip för att distribuera till användare via jamf-självbetjäningsportalappen för att registrera enheter med Microsoft Entra-ID.

- Konfigurera Intune Connector.

- Förbereda nödvändiga komponenter för Microsoft Entra-ID.

Kontobehörigheter

För att slutföra procedurerna i den här artikeln måste du ha:

Ett Jamf Pro-användarkonto med enhetsefterlevnadsbehörighet eller ett Jamf Pro-administratörskonto.

Ett Microsoft Entra-konto som tilldelats en roll med tillräcklig behörighet. Tillgängliga inbyggda roller är:

Intune-administratör – Den här rollen kan utföra alla steg i den här artikeln.

Tips

Intune-administratören är en mycket privilegierad roll med fullständig åtkomst i Microsoft Intune. När du delegerar roller till andra konton bör du överväga att tilldela en inbyggd roll med färre privilegier.

Gruppadministratör – Den här rollen kan skapa de enhetsgrupper som krävs.

Administratör för villkorsstyrd åtkomst – Den här rollen kan skapa och uppdatera microsoft entra-principer för villkorsstyrd åtkomst som aktiverar registrering av användare och enheter.

Programadministratör – Den här rollen kan skapa appar som kommunicerar med JAMF om enhetens efterlevnadstillstånd.

Mer information om dessa roller finns i Inbyggda Roller i Microsoft Entra.

Vanliga frågor om Jamf Pro-integrering med Microsoft Entra ID

Varför skulle integrering med Microsoft Entra ID gynna våra Jamf Pro-hanterade enheter?

Microsoft Entra-principer för villkorsstyrd åtkomst kan kräva att enheter inte bara uppfyller efterlevnadsstandarder, utan även registreras med Microsoft Entra-ID. Organisationer försöker kontinuerligt förbättra sin säkerhetsstatus genom att använda Microsoft Entras principer för villkorsstyrd åtkomst för att säkerställa följande exempelscenarier:

- Enheter registreras med Microsoft Entra-ID.

- Enheter använder en känd betrodd plats eller ETT IP-adressintervall.

- Enheter uppfyller efterlevnadsstandarderna för att få åtkomst till företagsresurser med microsoft 365-skrivbordsprogram och webbläsaren.

Vad är annorlunda med Microsoft Entra-integrering jämfört med den metod för villkorsstyrd åtkomst som Jamf tidigare erbjöd?

För organisationer som använder Jamf Pro men ännu inte har upprättat en anslutning till Intune kan den tidigare metoden som använde konfigurationen i Jamf Pro-portalens sökväg för > global > villkorsstyrd åtkomst inte längre acceptera nya konfigurationer.

Nya integreringar kräver konfigurationer under Inställningar > Global > enhetsefterlevnad och tillhandahåller en guidebaserad process som vägleder dig genom anslutningen till Intune. Guiden innehåller en metod för att skapa nödvändiga Microsoft Entra-registrerade program. Dessa registrerade program kan inte förskapas i den här aktuella designen som de var tidigare.

Administrationskonfigurationer för Jamf Pro

Jamf Pro-konfigurationer kräver att följande datorsmarta grupper och datorprincip skapas i Jamf Pro-konsolen innan anslutningen till Intune upprättas.

Datorsmarta grupper

Skapa två datorsmarta grupper med hjälp av följande exempel:

Tillämpligt: Skapa en smart datorgrupp som innehåller kriterier som avgör vilka enheter som behöver åtkomst till företagsresurser i Microsoft-klientorganisationen.

Exempel: Gå till JamfPro-datorer>>Smarta datorgrupper skapa en ny grupp:

- Visningsnamn:

- I den här artikeln har vi döpt gruppen till Jamf-Intune Applicable Group.

- Kriterier:

- Programtitel, Operator = är, Värde = CompanyPortal.app

Efterlevnad: Skapa en andra smart datorgrupp som innehåller kriterier, som avgör om enheter anses vara kompatibla i Jamf och uppfyller organisationens säkerhetsstandarder.

Exempel: Gå till Jamf Pro>Computers>Smart Computer Groups och skapa en annan grupp:

- Visningsnamn:

- I den här artikeln har vi döpt gruppen till Jamf-Intune Compliance Group.

- Alternativ för att aktiveraSkicka e-postavisering om medlemskapsändring.

- Kriterier:

- Senaste inventeringsuppdatering, operator = mindre än x dagar sedan, värde = 2

- och – Kriterier: Programtitel, Operator = är, Värde = CompanyPortal.app

- och - File Vault 2, Operator = is, Value = Alla partitioner krypterade

Datorprincip

Skapa en datorprincip som innehåller följande konfigurationer:

Exempel: Gå till Jamf Pro>Computers>Policy och skapa en ny princip:

Fliken Alternativ :

- Allmänt:

- Visningsnamn – Ge principen ett namn. Registrera dig till exempel med Microsoft Entra ID (Microsoft Entra).

- Aktiverad – Markera den här kryssrutan om du vill aktivera principen.

- Microsoft-enhetsefterlevnad:

- Aktivera Registrera datorer med Microsoft Entra-ID.

Fliken Omfång : Konfigurera valda distributionsmål för att lägga till den tillämpliga smarta datorgruppen som skapats som en del av de administrativa jamf Pro-konfigurationerna.

Fliken Självbetjäning:

- Aktivera Gör principen tillgänglig i Självbetjäning.

- Ange ett visningsnamn.

- Ange ett knappnamn.

- Ange en beskrivning.

- Aktivera Se till att användarna visar beskrivningen.

- Aktivera valfria kategorier efter behov.

Välj Spara.

Mac-app

Skapa en app i Mac Apps Jamf App Catalog för Microsoft Intune-företagsportalen som distribueras till alla enheter. Med jamf-appkatalogversionen är det enkelt att hålla programmet aktuellt.

- Gå till Datorer>Mac Apps och välj +Nytt.

- Välj Jamf App Catalog och välj sedan Nästa.

- Sök efter Microsoft Intune-företagsportalen och välj Lägg till bredvid programmet.

- Ange Målgrupp till Alla hanterade klienter.

- Ställ in Distributionsmetod på Installera automatiskt.

- Aktivera Installera stödkonfigurationsprofiler.

- Aktivera växeln Distribuera längst upp till höger och välj sedan Spara.

Administrationskonfigurationer för Microsoft Entra

Möjligheten att registrera enheter kan blockeras på grund av de konfigurationer av principer för villkorsstyrd åtkomst som din organisation har för att skydda företagsresurser.

Använd följande för att skapa en grupp som innehåller användare av Jamf-hanterade enheter, som kommer att användas för att begränsa Intune-anslutningsappen i senare steg.

Logga in https://entra.microsoft.com på med ett konto som har behörighet att skapa grupper och skapa och redigera principer för villkorsstyrd åtkomst.

Expandera Grupper>Alla grupper> och välj Ny grupp.

Skapa en dynamisk grupp med lämpliga regler för att inkludera tillämpliga användare som registrerar sina Jamf-hanterade enheter med Microsoft Entra-ID.

Tips

Vi rekommenderar att du använder en dynamisk grupp, men du kan också använda en statisk grupp.

Ansluta Jamf Pro till Intune

Jamf Pro använder anslutningsappar i administrationscentret för Microsoft Intune som finns i >Anslutningsprogram för klientadministration>och token. Processen för att ansluta Jamf Pro till Intune startar i jamf Pro-administrationsportalen och använder en guide som frågar efter nästa steg.

Logga in på jamf-administratörsportalen, till exempel: https://tenantname.jamfcloud.com.

Fortsätt till Inställningar > Global > enhetsefterlevnad.

Välj Redigera och aktivera sedan plattforms-macOS genom att markera kryssrutan.

I listrutan Efterlevnadsgrupp väljer du den datorsmarta grupp som du skapade för Efterlevnad i föregående avsnitt Datorsmart-grupper i den här artikeln.

I listrutan Tillämplig grupp väljer du den datorsmartgrupp som du skapade för Tillämplig i föregående avsnitt Datorsmart-grupper i den här artikeln.

Aktivera skjutreglaget längst upp till höger och välj Spara.

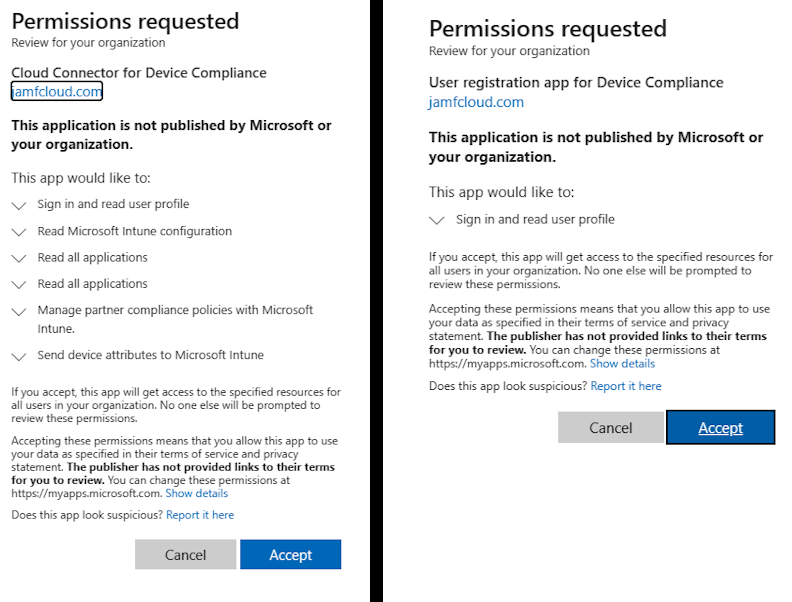

Två Microsoft-autentiseringsprompter visas sedan. Var och en kräver en global Microsoft 365-administratör för att autentisera uppmaningen:

- Den första autentiseringsprompten skapar cloud connector för enhetsefterlevnad i Microsoft Entra-ID.

- Den andra autentiseringsprompten skapar appen Användarregistrering för Enhetsefterlevnad.

En ny webbläsarflik öppnas på en Jamf-portalsida med dialogrutan Konfigurera efterlevnadspartner och väljer sedan knappen Öppna Microsoft Endpoint Manager.

En ny webbläsarflik öppnar administrationscentret för Microsoft Intune.

Gå vidare till Anslutningsprogram för klientadministration > och tokenHantering av partnerefterlevnad>.

Längst upp på sidan Hantering av partnerefterlevnad väljer du Lägg till efterlevnadspartner.

I guiden Skapa efterlevnadspartner :

- Använd listrutan Efterlevnadspartner för att välja Jamf-enhetsefterlevnad.

- Använd listrutan Plattform för att välja macOS och välj sedan Nästa.

- I Tilldelningar väljer du Lägg till grupper och sedan den Microsoft Entra-användargrupp som skapades tidigare. Välj inteLägg till alla användare eftersom detta hämmar anslutningen.

- Välj Nästa och sedan Skapa.

Öppna fliken som innehåller Jamf-portalen i webbläsaren med dialogrutan Konfigurera efterlevnadspartner .

Välj knappen Bekräfta .

Växla till webbläsarfliken som visar instrumentpanelen för Hantering av intune-partnerefterlevnad och välj ikonen Uppdatera längst upp bredvid alternativet Lägg till efterlevnadspartner .

Kontrollera att anslutningsappen för jamf-enhetsefterlevnad i macOS visar partnerstatusen Aktiv.

Slutför den administrativa konfigurationen

För att säkerställa att användarna kan registrera enheter måste du vara medveten om de principer för villkorsstyrd åtkomst i Microsoft Entra som kan blockera dem. Användarregistreringsappen för enhetsefterlevnad som skapades när du anslöt Jamf Pro till Intune måste läggas till som ett undantag i alla principer som kan hindra användare från att registrera sina enheter.

Tänk dig till exempel en microsoft entra-princip för villkorsstyrd åtkomst som kräver kompatibla enheter:

- Tilldelningar – Tilldela den här principen till alla användare eller inkludera grupper av användare som har Jamf-hanterade enheter.

- Målresurser – Ange följande konfigurationer:

- Gäller för alla molnappar.

- Exkludera appen Användarregistrering för enhetsefterlevnadsappen . Den här appen skapades när du anslöt Jamf Pro till Intune.

- Villkoren omfattar följande alternativ:

- Kräver kompatibilitet

- Kräver en registrerad enhet

Slutanvändarmeddelanden

Vi rekommenderar att du ger ett stort meddelande om slutanvändarupplevelsen för att säkerställa att användarna av Jamf-hanterade enheter är medvetna om processen, hur den fungerar och en tidslinje där de måste följa principen. En viktig påminnelse som bör ingå i dessa meddelanden är att Jamf-Self-Service-appen innehåller principen som de använder för att registrera sin enhet. Användare får inte använda den distribuerade Microsoft-företagsportalappen för att försöka registrera sig. Användning av företagsportalappen resulterar i ett fel som anger AccountNotOnboarded.

Enheter som hanteras med Jamf-plattformen visas inte i Intunes enhetslista i följande process. När användarna har registrerat sina enheter i Microsoft Entra-ID visas enhetens ursprungliga tillstånd som Inte kompatibelt. När den smarta Jamf Pro-datorgruppen som konfigurerats för efterlevnad har uppdaterats skickas statusen till via Intune Connector till Microsoft Entra-ID:t för att uppdatera enheternas efterlevnadsstatus. Frekvensen för uppdateringar av Microsoft Entra-enhetsinformationen baseras på den smarta gruppen för efterlevnadsdatorer i Jamf-ändringsfrekvensen.

Felsökning

Fråga

När principen startades från Jamf Self-Service-appen på macOS-enheten enligt anvisningarna verkade Microsofts autentiseringsprompt fungera normalt. Statusen för enheten som visas i Microsoft Entra-ID uppdaterades dock inte från N/A till kompatibelt tillstånd som förväntat, även efter att ha väntat en timme eller mer.

I det här fallet var enhetsposten i Microsoft Entra-ID ofullständig.

Åtgärd

Kontrollera först följande:

- Enheten visas som medlem i jamf-datorns smarta grupp för efterlevnad. Det här medlemskapet anger att enheten är kompatibel.

- Den autentiserande användaren är medlem i Microsoft Entra-gruppen som är begränsad till Jamf Intune-anslutningsappen.

För det andra: På den berörda enheten:

Öppna terminalprogrammet och kör följande kommando:

/usr/local/jamf/bin/jamfaad gatherAADInfo- Om kommandot inte resulterar i en prompt och i stället returnerar Microsoft Entra-ID som hämtats för macOS-användare $USER, var registreringen bra.

- Om kommandot skapar en inloggningsprompt och användaren kan slutföra inloggningen utan fel kan det ha uppstått ett användarfel under det första registreringsförsöket.

- Om kommandot skapar en inloggningsprompt men det uppstår ett fel när användaren loggar in krävs ytterligare felsökning via ett supportärende.