Microsoft Tunnel för Microsoft Intune

Microsoft Tunnel är en VPN-gatewaylösning för Microsoft Intune som körs i en container i Linux och ger åtkomst till lokala resurser från iOS/iPadOS- och Android Enterprise-enheter med modern autentisering och villkorsstyrd åtkomst.

Den här artikeln beskriver kärnan i Microsoft Tunnel, hur den fungerar och dess arkitektur.

Om du är redo att distribuera Microsoft Tunnel kan du läsa Krav för Microsoft Tunnel och sedan Konfigurera Microsoft Tunnel.

När du har distribuerat Microsoft Tunnel kan du välja att lägga till Microsoft Tunnel for Mobile Application Management (tunnel för MAM). Tunnel för MAM utökar Microsoft Tunnel VPN-gatewayen för att stödja enheter som kör Android eller iOS och som inte har registrerats med Microsoft Intune. Tunnel för MAM är tillgänglig när du lägger till Microsoft Intune Plan 2 eller Microsoft Intune Suite som en tilläggslicens till din klientorganisation.

Obs!

Microsoft Tunnel använder inte FIPS-kompatibla algoritmer (Federal Information Processing Standard).

Tips

Ladda ned distributionsguiden för Microsoft Tunnel v2 från Microsoft Download Center.

Översikt över Microsoft Tunnel

Microsoft Tunnel Gateway installeras på en container som körs på en Linux-server. Linux-servern kan vara en fysisk ruta i din lokala miljö eller en virtuell dator som körs lokalt eller i molnet. För att konfigurera Tunnel distribuerar du en Microsoft Defender för Endpoint som Microsoft Tunnel-klientapp och Intune VPN-profiler till dina iOS- och Android-enheter. Klientappen och VPN-profilen gör det möjligt för enheter att använda tunneln för att ansluta till företagsresurser. När tunneln finns i molnet måste du använda en lösning som Azure ExpressRoute för att utöka ditt lokala nätverk till molnet.

Via administrationscentret för Microsoft Intune gör du följande:

- Ladda ned installationsskriptet för Microsoft Tunnel som du kör på Linux-servrarna.

- Konfigurera aspekter av Microsoft Tunnel Gateway som IP-adresser, DNS-servrar och portar.

- Distribuera VPN-profiler till enheter för att dirigera dem att använda tunneln.

- Distribuera Microsoft Defender för Endpoint (tunnelklientappen) till dina enheter.

Via Defender för Endpoint-appen, iOS/iPadOS- och Android Enterprise-enheter:

- Använd Microsoft Entra-ID för att autentisera till tunneln.

- Använd Active Directory Federation Services (AD FS) för att autentisera till tunneln.

- Utvärderas mot dina principer för villkorsstyrd åtkomst. Om enheten inte är kompatibel kan den inte komma åt VPN-servern eller ditt lokala nätverk.

Du kan installera flera Linux-servrar för att stödja Microsoft Tunnel och kombinera servrar i logiska grupper som kallas Platser. Varje server kan ansluta till en enda plats. När du konfigurerar en plats definierar du en anslutningspunkt för enheter som ska användas när de kommer åt tunneln. Platser kräver en serverkonfiguration som du definierar och tilldelar platsen. Serverkonfigurationen tillämpas på varje server som du lägger till på platsen, vilket förenklar konfigurationen av fler servrar.

Om du vill dirigera enheter att använda tunneln skapar och distribuerar du en VPN-princip för Microsoft Tunnel. Den här principen är en VPN-profil för enhetskonfiguration som använder Microsoft Tunnel för sin anslutningstyp.

Funktionerna i VPN-profilerna för tunneln är:

- Ett eget namn för VPN-anslutningen som är synlig för dina slutanvändare.

- Den plats som VPN-klienten ansluter till.

- VPN-konfigurationer per app som definierar vilka appar som VPN-profilen används för och om den alltid är på eller inte. När den alltid är på ansluter VPN automatiskt och används endast för de appar som du definierar. Om inga appar har definierats ger always-on-anslutningen tunnelåtkomst för all nätverkstrafik från enheten.

- För iOS-enheter som har Microsoft Defender för Endpoint konfigurerat för att stödja vpn per app och TunnelOnly-läge inställt på True behöver användarna inte öppna eller logga in på Microsoft Defender på sin enhet för att tunneln ska användas. I stället används Tunnel per app VPN automatiskt när användaren är inloggad på företagsportalen på enheten eller till någon annan app som använder multifaktorautentisering som har en giltig token för åtkomst. TunnelOnly-läget stöds för iOS/iPadOS och inaktiverar Defender-funktionerna, vilket endast lämnar tunnelfunktionerna.

- Manuella anslutningar till tunneln när en användare startar VPN och väljer Anslut.

- VPN-regler på begäran som tillåter användning av VPN när villkor uppfylls för specifika FQDN eller IP-adresser. (iOS/iPadOS)

- Proxystöd (iOS/iPadOS, Android 10+)

Serverkonfigurationer omfattar:

- IP-adressintervall – DE IP-adresser som har tilldelats till enheter som ansluter till en Microsoft Tunnel.

- DNS-servrar – DNS-serverenheterna ska användas när de ansluter till servern.

- DNS-suffixsökning.

- Regler för delade tunnlar – upp till 500 regler som delas mellan inkluderar och exkluderar vägar. Om du till exempel skapar 300 inkluderingsregler kan du sedan ha upp till 200 exkluderingsregler.

- Port – den port som Microsoft Tunnel Gateway lyssnar på.

Platskonfigurationen omfattar:

- En offentlig IP-adress eller FQDN, som är anslutningspunkten för enheter som använder tunneln. Den här adressen kan vara för en enskild server eller IP- eller FQDN för en belastningsutjämningsserver.

- Serverkonfigurationen som tillämpas på varje server på platsen.

Du tilldelar en server till en plats när du installerar tunnelprogramvaran på Linux-servern. Installationen använder ett skript som du kan ladda ned från administrationscentret. När du har startat skriptet uppmanas du att konfigurera dess åtgärd för din miljö, vilket innefattar att ange den plats som servern ska ansluta till.

Om du vill använda Microsoft Tunnel måste enheterna installera Microsoft Defender för Endpoint-appen. Du hämtar tillämplig app från appbutikerna iOS/iPadOS eller Android och distribuerar den till användare.

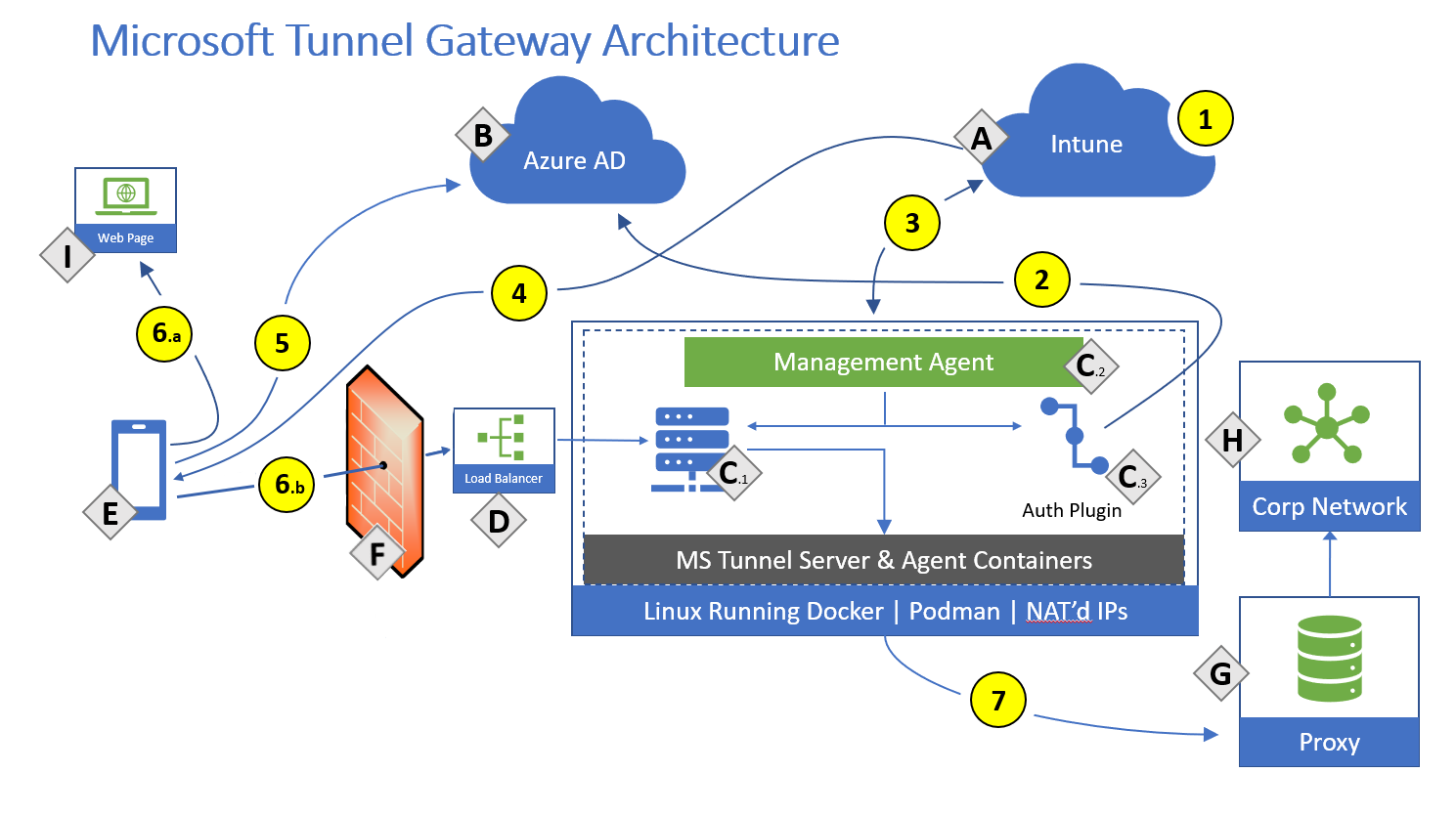

Arkitektur

Microsoft Tunnel Gateway körs i containrar som körs på Linux-servrar.

Komponenter:

- A – Microsoft Intune.

- B– Microsoft Entra-ID.

-

C – Linux-server med Podman eller Docker CE (Se Linux-serverkraven för information om vilka versioner som kräver Podman eller Docker)

- C.1 – Microsoft Tunnel Gateway.

- C.2 – Hanteringsagent.

- C.3 – Plugin-program för autentisering – Plugin-program för auktorisering som autentiserar med Microsoft Entra.

- D – Offentlig ip-adress eller fullständigt domännamn för Microsoft Tunnel, som kan representera en lastbalanserare.

- E – MDM-registrerad enhet (Mobile Device Management) eller en oregistrerad mobil enhet med tunnel för hantering av mobilprogram.

- F – Brandvägg

- G – Intern proxyserver (valfritt).

- H – Företagsnätverk.

- I – Offentligt Internet.

Åtgärder:

- 1 – Intune-administratören konfigurerar serverkonfigurationer och platser, serverkonfigurationer är associerade med platser.

- 2 – Intune-administratören installerar Microsoft Tunnel Gateway och plugin-programmet för autentisering autentiserar Microsoft Tunnel Gateway med Microsoft Entra. Microsoft Tunnel Gateway-servern är tilldelad till en plats.

- 3 – Hanteringsagenten kommunicerar med Intune för att hämta dina serverkonfigurationsprinciper och för att skicka telemetriloggar till Intune.

- 4 – Intune-administratören skapar och distribuerar VPN-profiler och Defender-appen till enheter.

- 5 – Enheten autentiserar till Microsoft Entra. Principer för villkorsstyrd åtkomst utvärderas.

-

6 – Med delad tunnel:

- 6.a – En del trafik går direkt till det offentliga Internet.

- 6.b – Viss trafik går till din offentliga IP-adress för tunneln. VPN-kanalen använder TCP, TLS, UDP och DTLS via port 443. Den här trafiken kräver att inkommande och utgående brandväggsportar är öppna.

- 7 – Tunneln dirigerar trafik till din interna proxy (valfritt) och/eller ditt företagsnätverk. IT-administratörer måste se till att trafik från tunnelgatewayserverns interna gränssnitt kan dirigeras till interna företagsresurser (IP-adressintervall och portar).

Obs!

Tunnelgatewayen har två kanaler med klienten. En kontrollkanal upprättas via TCP och TLS. Detta fungerar också som en säkerhetskopieringsdatakanal. Den ser sedan ut att upprätta en UDP-kanal med DTLS (Datagram TLS, en implementering av TLS över UDP) som fungerar som huvuddatakanal. Om UDP-kanalen inte kan upprättas eller inte är tillgänglig för tillfället används säkerhetskopieringskanalen över TCP/TLS. Som standard används port 443 för både TCP och UDP, men detta kan anpassas via portinställningen Intune Server Configuration – Server. Om du ändrar standardporten (443) kontrollerar du att dina inkommande brandväggsregler justeras till den anpassade porten.

De tilldelade klient-IP-adresserna ( INSTÄLLNINGEN IP-adressintervall i en serverkonfiguration för tunnel) är inte synliga för andra enheter i nätverket. Microsoft Tunnel Gateway använder portadressöversättning (PAT). PAT är en typ av NAT (Network Address Translation) där flera privata IP-adresser från serverkonfigurationen mappas till en enda IP-adress (många-till-en) med hjälp av portar. Klienttrafiken har käll-IP-adressen för Linux-servervärden.

Bryt och inspektera:

Många företagsnätverk tillämpar nätverkssäkerhet för Internettrafik med hjälp av tekniker som proxyservrar, brandväggar, SSL-avbrott och inspektion, djup paketinspektion och system för dataförlustskydd. Dessa tekniker ger viktig riskreducering för allmänna Internetbegäranden, men kan avsevärt minska prestanda, skalbarhet och kvaliteten på slutanvändarupplevelsen när de tillämpas på Microsoft Tunnel Gateway- och Intune-tjänstslutpunkter.

Följande information beskriver var bryt och inspektera inte stöds. Referenser är till arkitekturdiagrammet från föregående avsnitt.

Bryt och inspektera stöds inte i följande områden:

- Tunnel Gateway stöder inte SSL-avbrott och -inspektion, TLS-avbrott och -inspektion eller djup paketinspektion för klientanslutningar.

- Användning av brandväggar, proxyservrar, lastbalanserare eller teknik som avslutar och inspekterar klientsessionerna som går in i Tunnel Gateway stöds inte och gör att klientanslutningarna misslyckas. (Se F, D och C i arkitekturdiagrammet).

- Om Tunnel Gateway använder en utgående proxy för Internetåtkomst kan proxyservern inte utföra avbrott och inspektera. Det beror på att Tunnel Gateway Management Agent använder ömsesidig TLS-autentisering vid anslutning till Intune (se 3 i arkitekturdiagrammet). Om break and inspect är aktiverat på proxyservern måste nätverksadministratörer som hanterar proxyservern lägga till Tunnel Gateway-serverns IP-adress och fullständigt kvalificerade domännamn (FQDN) i en godkänna-lista till dessa Intune-slutpunkter.

Ytterligare information:

Villkorlig åtkomst görs i VPN-klienten och baseras på molnappen Microsoft Tunnel Gateway. Inkompatibla enheter tar inte emot en åtkomsttoken från Microsoft Entra-ID och kan inte komma åt VPN-servern. Mer information om hur du använder villkorsstyrd åtkomst med Microsoft Tunnel finns i Använda villkorlig åtkomst med Microsoft Tunnel.

Hanteringsagenten auktoriseras mot Microsoft Entra-ID med hjälp av Azure-app-ID/hemliga nycklar.