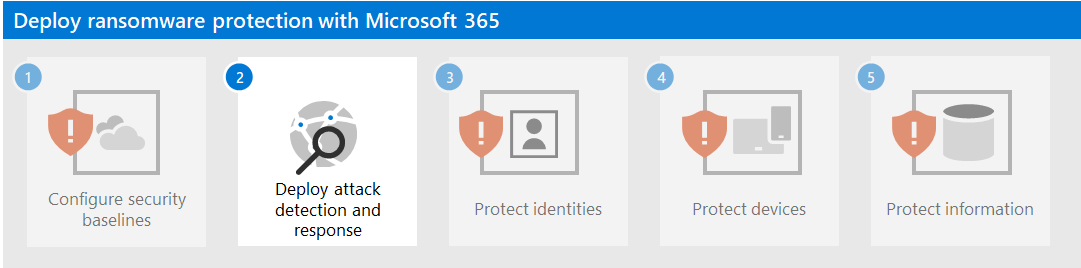

Steg 1. Konfigurera säkerhetsbaslinjer

Som ett första steg för att motarbeta utpressningstrojanangripare måste du konfigurera följande Microsoft-definierade säkerhetsbaslinjer:

- Microsoft 365-säkerhet

- E-posthantering i Exchange

- Ytterligare baslinjer för Windows-enheter och -klientprogram

Dessa baslinjer innehåller inställningar och regler för konfiguration som är välkända av angripare, vars frånvaro snabbt uppmärksammas och ofta utnyttjas.

Säkerhetsbaslinje i Microsoft 365

Först bedömer och mäter du din säkerhetsstatus med Microsoft Secure Score och följer anvisningarna för att förbättra den efter behov.

Tillämpa sedan reglerna för minskning av attackytan för att blockera misstänkt aktivitet och sårbart innehåll. Dessa regler förhindrar bland annat:

- Alla Office-program från att skapa underordnade processer

- Körbart innehåll från e-postklient och webbaserad e-post

- Körbara filer från att köras såvida de inte uppfyller villkoren för förekomst, ålder eller en betrodd lista

- Körning av potentiellt dolda skadliga skript

- JavaScript eller VBScript från att starta hämtat körbart innehåll

- Office-program från att skapa körbart innehåll

- Office-program från att mata in kod i andra processer

- Office-kommunikationsprogram från att skapa underordnade processer

- Icke betrodda och osignerade processer som körs från USB

- Beständighet genom händelseprenumeration via WMI (Windows Management Interface)

- Autentiseringsuppgifter från att stjäla från undersystemet för Windows lokala säkerhetsmyndighet (lsass.exe)

- Att processer skapas som härstammar från PSExec- och WMI-kommandon

Baslinje för e-posthantering i Exchange

Hjälp till att förhindra initial åtkomst till klientorganisationen från en e-postbaserad attack med följande inställningar för e-postbaslinje i Exchange:

- Aktivera Microsoft Defender Antivirus e-postgenomsökning.

- Använd Microsoft Defender för Office 365 för förbättrat skydd mot nätfiske och skydd mot nya hot och polymorfiska varianter.

- Kontrollera inställningarna för e-postfiltrering i Office 365 för att säkerställa att du blockerar falska e-postmeddelanden, skräppost och e-post med skadlig programvara. Använd Defender för Office 365 för bättre skydd mot nätfiske och skydd mot nya hot och polymorfiska varianter. Konfigurera Defender för Office 365 för att kontrollera länkar på nytt vid klickning och ta bort levererade e-postmeddelanden som svar på ny Threat Intelligence.

- Granska och uppdatera till de senaste rekommenderade inställningarna för Exchange Online Protection och Defender för Office 365 Säkerhet.

- Konfigurera Defender för Office 365 till att kontrollera länkar på nytt vid klickning och ta bort levererade e-postmeddelanden som svar på nyförvärvad Threat Intelligence.

Ytterligare baslinjer

Tillämpa säkerhetsbaslinjer för:

- Microsoft Windows 11 eller 10

- Microsoft 365-applikationer för företag

- Microsoft Edge

Påverkan på användare och ändringshantering

Som bästa praxis för en regel för minskning av attackytan bör du utvärdera hur en regel kan påverka nätverket genom att öppna säkerhetsrekommendationsregeln för den regeln i Defender Vulnerability Management. I informationsfönstret för rekommendationen beskrivs hur användaren påverkas, vilket du kan använda för att avgöra vilken procentandel av dina enheter som kan acceptera en ny princip som gör att regeln kan blockeras utan att påverka användarproduktiviteten negativt.

Dessutom kan inställningarna för e-postbaslinje i Exchange blockera inkommande e-post och förhindra att e-post skickas eller att du klickar på länkar i e-postmeddelanden. Informera medarbetarna om det här beteendet och orsaken till att dessa försiktighetsåtgärder vidtas.

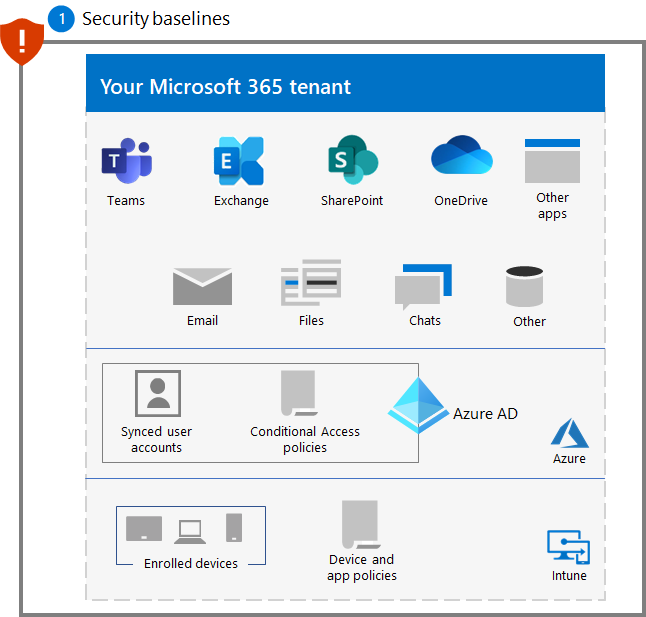

Konfigurationsresultat

Här är skyddet mot utpressningstrojaner för din klientorganisation efter det här steget.

Nästa steg

Fortsätt med steg 2 för att använda funktioner för identifiering av och svar på attacker för Microsoft 365-klientorganisationen.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för