Konfigurera kundhanterade nycklar för Azure NetApp Files-volymkryptering

Med kundhanterade nycklar för Azure NetApp Files-volymkryptering kan du använda dina egna nycklar i stället för en plattformshanterad nyckel när du skapar en ny volym. Med kundhanterade nycklar kan du helt hantera relationen mellan en nyckels livscykel, behörigheter för nyckelanvändning och granskningsåtgärder på nycklar.

Följande diagram visar hur kundhanterade nycklar fungerar med Azure NetApp Files:

Azure NetApp Files ger behörighet till krypteringsnycklar till en hanterad identitet. Den hanterade identiteten är antingen en användartilldelad hanterad identitet som du skapar och hanterar eller en systemtilldelad hanterad identitet som är associerad med NetApp-kontot.

Du konfigurerar kryptering med en kundhanterad nyckel för NetApp-kontot.

Du använder den hanterade identitet som Azure Key Vault-administratören beviljade behörigheter till i steg 1 för att autentisera åtkomst till Azure Key Vault via Microsoft Entra-ID.

Azure NetApp Files omsluter kontokrypteringsnyckeln med den kundhanterade nyckeln i Azure Key Vault.

Kundhanterade nycklar har ingen prestandapåverkan på Azure NetApp Files. Den enda skillnaden från plattformshanterade nycklar är hur nyckeln hanteras.

För läs-/skrivåtgärder skickar Azure NetApp Files begäranden till Azure Key Vault för att packa upp kontokrypteringsnyckeln för att utföra krypterings- och dekrypteringsåtgärder.

Att tänka på

- Om du vill skapa en volym med kundhanterade nycklar måste du välja standardnätverksfunktionerna . Du kan inte använda kundhanterade nyckelvolymer med volym konfigurerad med hjälp av grundläggande nätverksfunktioner. Följ anvisningarna i för att ange alternativet Nätverksfunktioner på sidan för att skapa volymer.

- För ökad säkerhet kan du välja alternativet Inaktivera offentlig åtkomst i nätverksinställningarna för ditt nyckelvalv. När du väljer det här alternativet måste du också välja Tillåt betrodda Microsoft usluge att kringgå brandväggen för att tillåta att Azure NetApp Files-tjänsten får åtkomst till krypteringsnyckeln.

- Kundhanterade nycklar stöder automatisk msi-certifikatförnyelse (Managed System Identity). Om certifikatet är giltigt behöver du inte uppdatera det manuellt.

- Användning av Azure-nätverkssäkerhetsgrupper i det privata länkundernätet till Azure Key Vault stöds inte för kundhanterade Azure NetApp Files-nycklar. Nätverkssäkerhetsgrupper påverkar inte anslutningen till Private Link om det inte

Private endpoint network policyär aktiverat i undernätet. Det krävs för att det här alternativet ska vara inaktiverat. - Om Azure NetApp Files inte kan skapa en kundhanterad nyckelvolym visas felmeddelanden. Mer information finns i avsnittet Felmeddelanden och felsökning .

- Gör inga ändringar i den underliggande privata Azure Key Vault- eller Azure-slutpunkten när du har skapat en volym för kundhanterade nycklar. Att göra ändringar kan göra volymerna otillgängliga.

- Om Azure Key Vault blir otillgängligt förlorar Azure NetApp Files sin åtkomst till krypteringsnycklarna och möjligheten att läsa eller skriva data till volymer som är aktiverade med kundhanterade nycklar. I sådant fall skapar du en supportbegäran för att få åtkomsten återställd manuellt för de berörda volymerna.

- Azure NetApp Files stöder kundhanterade nycklar på käll- och datareplikeringsvolymer med replikering mellan regioner eller replikeringsrelationer mellan regioner.

Regioner som stöds

Kundhanterade nycklar i Azure NetApp Files stöds för följande regioner:

- Australien, centrala

- Australien, centrala 2

- Australien, östra

- Australien, sydöstra

- Brasilien, södra

- Brasilien, sydöstra

- Kanada, centrala

- Kanada, östra

- Indien, centrala

- Central US

- Asien, östra

- East US

- USA, östra 2

- Centrala Frankrike

- Tyskland, norra

- Tyskland, västra centrala

- Israel, centrala

- Italien, norra

- Japan, östra

- Japan, västra

- Sydkorea, centrala

- Sydkorea, södra

- USA, norra centrala

- Europa, norra

- Norge, östra

- Norge, västra

- Qatar, centrala

- Sydafrika, norra

- USA, södra centrala

- Indien, södra

- Sydostasien

- Sverige, centrala

- Schweiz, norra

- Schweiz, västra

- Förenade Arabemiraten, centrala

- Förenade Arabemiraten, norra

- Storbritannien, södra

- Storbritannien, västra

- US Gov, Arizona

- US Gov, Texas

- US Gov, Virginia

- Europa, västra

- USA, västra

- USA, västra 2

- USA, västra 3

Krav

Innan du skapar din första kundhanterade nyckelvolym måste du konfigurera:

- Ett Azure Key Vault som innehåller minst en nyckel.

- Nyckelvalvet måste ha mjukt borttagnings- och rensningsskydd aktiverat.

- Nyckeln måste vara av typen RSA.

- Nyckelvalvet måste ha en privat Azure-slutpunkt.

- Den privata slutpunkten måste finnas i ett annat undernät än den som delegeras till Azure NetApp Files. Undernätet måste finnas i samma virtuella nätverk som det som delegerats till Azure NetApp.

Mer information om Azure Key Vault och azure private endpoint finns i:

- Snabbstart: Skapa ett nyckelvalv

- Skapa eller importera en nyckel till valvet

- Skapa en privat slutpunkt

- Mer om nycklar och nyckeltyper som stöds

- Nätverkssäkerhetsgrupper

- Hantera nätverksprinciper för privata slutpunkter

Konfigurera ett NetApp-konto för att använda kundhanterade nycklar

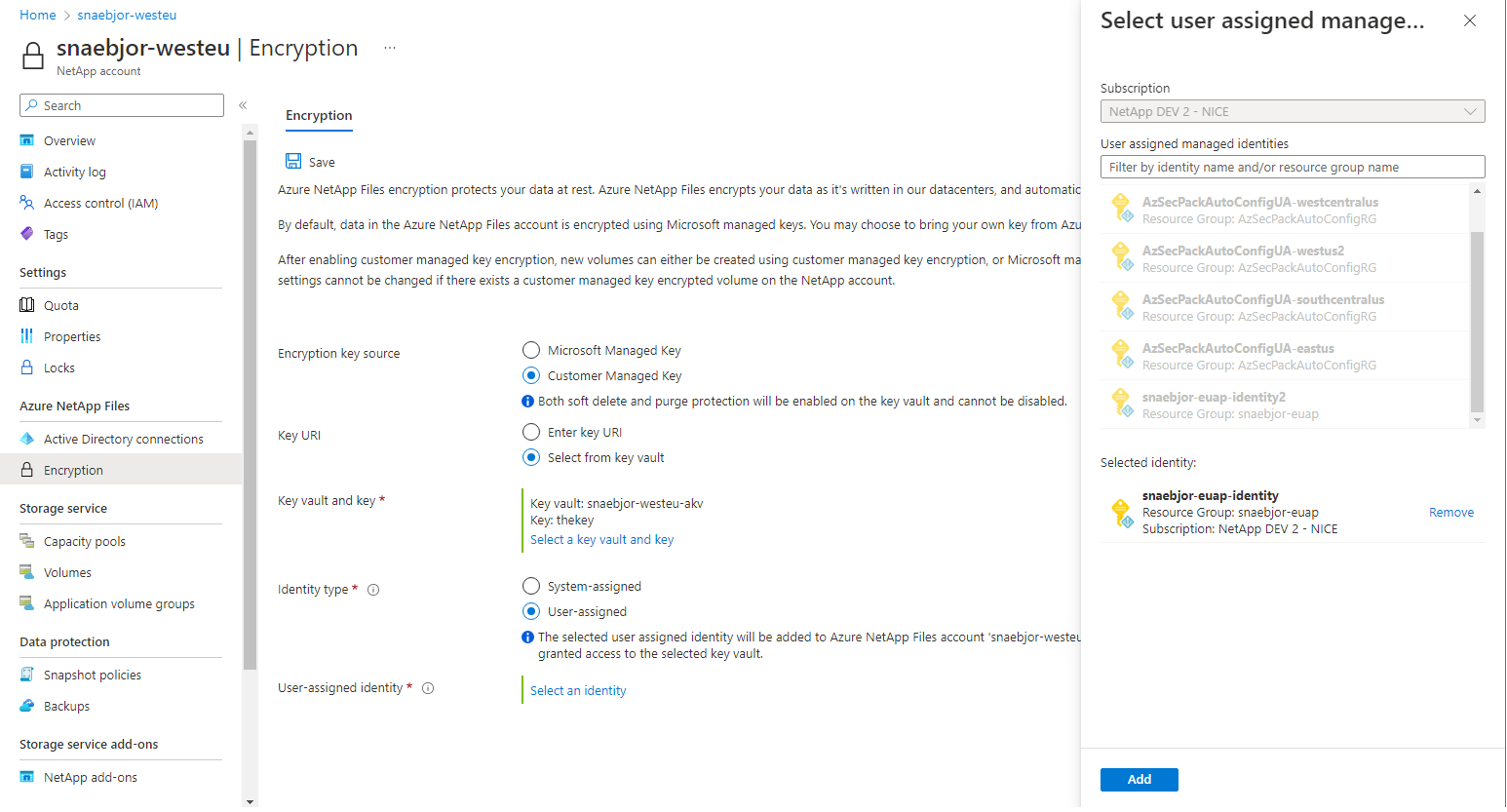

I Azure-portalen och under Azure NetApp Files väljer du Kryptering.

På sidan Kryptering kan du hantera krypteringsinställningar för ditt NetApp-konto. Den innehåller ett alternativ som gör att du kan ange att ditt NetApp-konto ska använda din egen krypteringsnyckel, som lagras i Azure Key Vault. Den här inställningen tillhandahåller en systemtilldelad identitet till NetApp-kontot och lägger till en åtkomstprincip för identiteten med nödvändiga nyckelbehörigheter.

När du anger att netApp-kontot ska använda kundhanterad nyckel kan du ange nyckel-URI:n på två sätt:

Välj den identitetstyp som du vill använda för autentisering till Azure Key Vault. Om Azure Key Vault har konfigurerats för att använda åtkomstprincipen för valvet som behörighetsmodell är båda alternativen tillgängliga. Annars är endast det användartilldelade alternativet tillgängligt.

- Om du väljer Systemtilldelad väljer du knappen Spara . Azure-portalen konfigurerar NetApp-kontot automatiskt genom att lägga till en systemtilldelad identitet till ditt NetApp-konto. En åtkomstprincip skapas också i ditt Azure Key Vault med nyckelbehörigheterna Get, Encrypt, Decrypt.

- Om du väljer Användartilldelad måste du välja en identitet. Välj Välj en identitet för att öppna ett kontextfönster där du väljer en användartilldelad hanterad identitet.

Om du har konfigurerat Azure Key Vault att använda en åtkomstprincip för valv konfigurerar Azure-portalen NetApp-kontot automatiskt med följande process: Den användartilldelade identiteten som du väljer läggs till i ditt NetApp-konto. En åtkomstprincip skapas i ditt Azure Key Vault med nyckelbehörigheterna Get, Encrypt, Decrypt.

Om du har konfigurerat Azure Key Vault för att använda rollbaserad åtkomstkontroll i Azure måste du se till att den valda användartilldelade identiteten har en rolltilldelning i nyckelvalvet med behörigheter för åtgärder:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/actionDen användartilldelade identitet som du väljer läggs till i ditt NetApp-konto. På grund av den anpassningsbara karaktären hos rollbaserad åtkomstkontroll (RBAC) konfigurerar Azure-portalen inte åtkomst till nyckelvalvet. Mer information om hur du konfigurerar Azure Key Vault finns i Ge åtkomst till Key Vault-nycklar, certifikat och hemligheter med en rollbaserad åtkomstkontroll i Azure.

Välj Spara och observera sedan meddelandet som kommunicerar status för åtgärden. Om åtgärden inte lyckades visas ett felmeddelande. Mer information om hur du löser felet finns i felmeddelanden och felsökning.

Använd rollbaserad åtkomstkontroll

Du kan använda ett Azure Key Vault som är konfigurerat för att använda rollbaserad åtkomstkontroll i Azure. För att konfigurera kundhanterade nycklar via Azure-portalen måste du ange en användartilldelad identitet.

I ditt Azure-konto går du till Nyckelvalv och sedan Åtkomstprinciper.

Om du vill skapa en åtkomstprincip väljer du Rollbaserad åtkomstkontroll i Azure under Behörighetsmodell.

När du skapar den användartilldelade rollen krävs tre behörigheter för kundhanterade nycklar:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/action

Även om det finns fördefinierade roller som innehåller dessa behörigheter, ger dessa roller fler privilegier än vad som krävs. Vi rekommenderar att du skapar en anpassad roll med endast de minsta behörigheter som krävs. Mer information finns i Anpassade Azure-roller.

{ "id": "/subscriptions/<subscription>/Microsoft.Authorization/roleDefinitions/<roleDefinitionsID>", "properties": { "roleName": "NetApp account", "description": "Has the necessary permissions for customer-managed key encryption: get key, encrypt and decrypt", "assignableScopes": [ "/subscriptions/<subscriptionID>/resourceGroups/<resourceGroup>" ], "permissions": [ { "actions": [], "notActions": [], "dataActions": [ "Microsoft.KeyVault/vaults/keys/read", "Microsoft.KeyVault/vaults/keys/encrypt/action", "Microsoft.KeyVault/vaults/keys/decrypt/action" ], "notDataActions": [] } ] } }När den anpassade rollen har skapats och är tillgänglig för användning med nyckelvalvet tillämpar du den på den användartilldelade identiteten.

Skapa en Azure NetApp Files-volym med kundhanterade nycklar

Från Azure NetApp Files väljer du Volymer och sedan + Lägg till volym.

Följ anvisningarna i Konfigurera nätverksfunktioner för en Azure NetApp Files-volym:

- Ange alternativet Nätverksfunktioner på sidan för att skapa volymer.

- Nätverkssäkerhetsgruppen för volymens delegerade undernät måste tillåta inkommande trafik från NetApps virtuella lagringsdator.

För ett NetApp-konto som har konfigurerats för att använda en kundhanterad nyckel innehåller sidan Skapa volym ett alternativ För krypteringsnyckelkälla.

Om du vill kryptera volymen med din nyckel väljer du Kundhanterad nyckel i listrutan Krypteringsnyckelkälla .

När du skapar en volym med en kundhanterad nyckel måste du också välja Standard för alternativet Nätverksfunktioner . Grundläggande nätverksfunktioner stöds inte.

Du måste också välja en privat slutpunkt för nyckelvalvet. Den nedrullningsbara menyn visar privata slutpunkter i det valda virtuella nätverket. Om det inte finns någon privat slutpunkt för ditt nyckelvalv i det valda virtuella nätverket är listrutan tom och du kommer inte att kunna fortsätta. I så fall kan du gå till Den privata Azure-slutpunkten.

Fortsätt att slutföra processen för att skapa volymen. Läs mer:

Överföra en Azure NetApp Files-volym till kundhanterade nycklar (förhandsversion)

Azure NetApp Files stöder möjligheten att flytta befintliga volymer med plattformshanterade nycklar till kundhanterade nycklar. När du har slutfört migreringen kan du inte återgå till plattformshanterade nycklar.

Registrera funktionen

Krypteringsnyckelövergången för Azure NetApp Files är för närvarande i förhandsversion. Innan du använder den här funktionen för första gången måste du registrera den.

Registrera funktionen:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMigratePmkToCmkKontrollera status för funktionsregistreringen:

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMigratePmkToCmkKommentar

RegistrationState kan vara i tillståndet i

Registeringupp till 60 minuter innan du ändrar tillRegistered. Vänta tills statusen har registrerats innan du fortsätter.

Du kan också använda Azure CLI-kommandon az feature register och az feature show registrera funktionen och visa registreringsstatusen.

Övergångsvolymer

Kommentar

När du övergår volymer till att använda kundhanterade nycklar måste du utföra övergången för varje virtuellt nätverk där ditt Azure NetApp Files-konto har volymer.

- Se till att du har konfigurerat ditt Azure NetApp Files-konto för att använda kundhanterade nycklar.

- I Azure-portalen går du till Kryptering.

- Välj fliken CMK-migrering .

- I den nedrullningsbara menyn väljer du den privata slutpunkten för det virtuella nätverket och nyckelvalvet som du vill använda.

- Azure genererar en lista över volymer som ska krypteras av din kundhanterade nyckel.

- Välj Bekräfta för att initiera migreringen.

Nyckela om alla volymer under ett NetApp-konto

Om du redan har konfigurerat ditt NetApp-konto för kundhanterade nycklar och har en eller flera volymer krypterade med kundhanterade nycklar kan du ändra nyckeln som används för att kryptera alla volymer under NetApp-kontot. Du kan välja valfri nyckel som finns i samma nyckelvalv. Det går inte att ändra nyckelvalv.

Under ditt NetApp-konto går du till menyn Kryptering . Under fältet Aktuell nyckelinmatning väljer du länken Nyckel igen.

Välj en av de tillgängliga nycklarna i den nedrullningsbara menyn på menyn Nyckel igen. Den valda nyckeln måste skilja sig från den aktuella nyckeln.

Välj OK för att spara. Nyckelåtgärden kan ta flera minuter.

Växla från systemtilldelad till användartilldelad identitet

Om du vill växla från systemtilldelad till användartilldelad identitet måste du ge målidentiteten åtkomst till nyckelvalvet som används med läs-/hämta-, krypterings- och dekrypteringsbehörigheter.

Uppdatera NetApp-kontot genom att skicka en PATCH-begäran med kommandot

az rest:az rest -m PATCH -u <netapp-account-resource-id>?api-versions=2022-09-01 -b @path/to/payload.jsonNyttolasten bör använda följande struktur:

{ "identity": { "type": "UserAssigned", "userAssignedIdentities": { "<identity-resource-id>": {} } }, "properties": { "encryption": { "identity": { "userAssignedIdentity": "<identity-resource-id>" } } } }Bekräfta att åtgärden har slutförts med

az netappfiles account showkommandot . Utdata innehåller följande fält:"id": "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.NetApp/netAppAccounts/account", "identity": { "principalId": null, "tenantId": null, "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>": { "clientId": "<client-id>", "principalId": "<principalId>", "tenantId": <tenantId>" } } },Se till att du har gjort följande:

encryption.identity.principalIdmatchar värdet iidentity.userAssignedIdentities.principalIdencryption.identity.userAssignedIdentitymatchar värdet iidentity.userAssignedIdentities[]

"encryption": { "identity": { "principalId": "<principal-id>", "userAssignedIdentity": "/subscriptions/<subscriptionId>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>" }, "KeySource": "Microsoft.KeyVault", },

Felmeddelanden och felsökning

I det här avsnittet visas felmeddelanden och möjliga lösningar när Azure NetApp Files inte kan konfigurera kundhanterad nyckelkryptering eller skapa en volym med hjälp av en kundhanterad nyckel.

Fel vid konfiguration av kundhanterad nyckelkryptering på ett NetApp-konto

| Feltillstånd | Åtgärd |

|---|---|

The operation failed because the specified key vault key was not found |

När du anger nyckel-URI manuellt kontrollerar du att URI:n är korrekt. |

Azure Key Vault key is not a valid RSA key |

Kontrollera att den valda nyckeln är av typen RSA. |

Azure Key Vault key is not enabled |

Kontrollera att den valda nyckeln är aktiverad. |

Azure Key Vault key is expired |

Kontrollera att den valda nyckeln inte har upphört att gälla. |

Azure Key Vault key has not been activated |

Kontrollera att den valda nyckeln är aktiv. |

Key Vault URI is invalid |

När du anger nyckel-URI manuellt kontrollerar du att URI:n är korrekt. |

Azure Key Vault is not recoverable. Make sure that Soft-delete and Purge protection are both enabled on the Azure Key Vault |

Uppdatera återställningsnivån för nyckelvalvet till: “Recoverable/Recoverable+ProtectedSubscription/CustomizedRecoverable/CustomizedRecoverable+ProtectedSubscription” |

Account must be in the same region as the Vault |

Kontrollera att nyckelvalvet finns i samma region som NetApp-kontot. |

Fel vid skapande av en volym som krypterats med kundhanterade nycklar

| Feltillstånd | Åtgärd |

|---|---|

Volume cannot be encrypted with Microsoft.KeyVault, NetAppAccount has not been configured with KeyVault encryption |

NetApp-kontot har inte kundhanterad nyckelkryptering aktiverad. Konfigurera NetApp-kontot så att det använder kundhanterad nyckel. |

EncryptionKeySource cannot be changed |

Ingen lösning. Det går inte att ändra egenskapen EncryptionKeySource för en volym. |

Unable to use the configured encryption key, please check if key is active |

Kontrollera att: -Är alla åtkomstprinciper korrekta i nyckelvalvet: Get, Encrypt, Decrypt? - Finns det en privat slutpunkt för nyckelvalvet? -Finns det en NAT för virtuellt nätverk i det virtuella nätverket, med det delegerade Azure NetApp Files-undernätet aktiverat? |

Could not connect to the KeyVault |

Kontrollera att den privata slutpunkten är korrekt konfigurerad och att brandväggarna inte blockerar anslutningen från ditt virtuella nätverk till keyVault. |