Skapa och använda privata slutpunkter (v2-upplevelse) för Azure Backup

Med Azure Backup kan du på ett säkert sätt utföra säkerhetskopierings- och återställningsåtgärderna för dina data från Recovery Services-valv med hjälp av privata slutpunkter. Privata slutpunkter använder en eller flera privata IP-adresser från ditt virtuella Azure-nätverk (VNet), vilket effektivt för in tjänsten i ditt virtuella nätverk.

Azure Backup ger nu en förbättrad upplevelse när det gäller att skapa och använda privata slutpunkter jämfört med den klassiska upplevelsen (v1).

Den här artikeln beskriver hur du skapar och hanterar privata slutpunkter för Azure Backup i Recovery Services-valvet.

Skapa ett Recovery Services-valv

Du kan bara skapa privata slutpunkter för Azure Backup för Recovery Services-valv som inte har några objekt skyddade (eller som inte har några objekt som har försökt skyddas eller registrerats för dem tidigare). Därför rekommenderar vi att du skapar ett nytt valv för konfiguration av privata slutpunkter.

Mer information om hur du skapar ett nytt valv finns i Skapa och konfigurera ett Recovery Services-valv. Men om du har befintliga valv som redan har privata slutpunkter skapade kan du återskapa privata slutpunkter för dem med hjälp av den förbättrade upplevelsen.

Neka åtkomst till det offentliga nätverket till valvet

Du kan konfigurera dina valv för att neka åtkomst från offentliga nätverk.

Följ de här stegen:

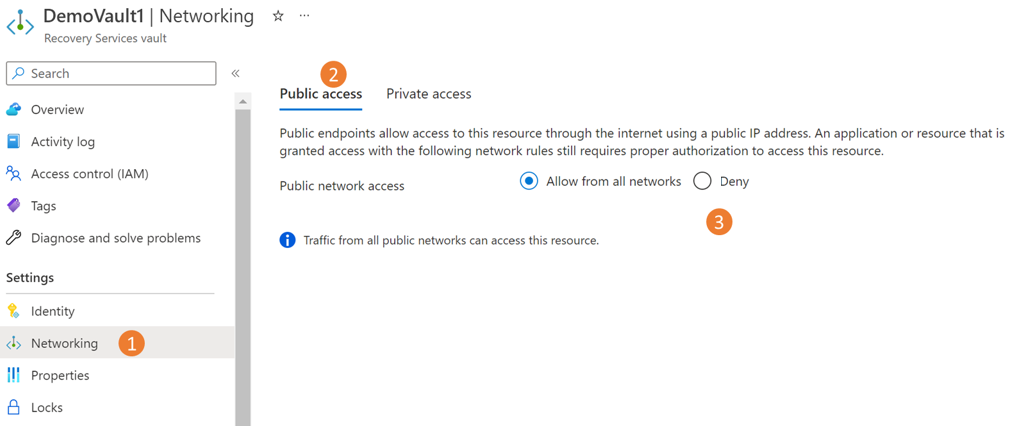

Gå till valvet >Nätverk.

På fliken Offentlig åtkomst väljer du Neka för att förhindra åtkomst från offentliga nätverk.

Kommentar

När du nekar åtkomst kan du fortfarande komma åt valvet, men du kan inte flytta data till/från nätverk som inte innehåller privata slutpunkter. Mer information finns i Skapa privata slutpunkter för Azure Backup.

Spara ändringarna genom att välja Använd .

Skapa privata slutpunkter för Azure Backup

Följ dessa steg för att skapa privata slutpunkter för Azure Backup:

Gå till *\vault där du vill skapa privata slutpunkter >Nätverk.

Gå till fliken Privat åtkomst och välj +Privat slutpunkt för att börja skapa en ny privat slutpunkt.

Ange nödvändig information i Skapa en privat slutpunkt:

a. Grunderna: Ange grundläggande information för dina privata slutpunkter. Regionen ska vara samma som valvet och resursen som ska säkerhetskopieras.

b. Resurs: På den här fliken väljer du den PaaS-resurs som du vill skapa anslutningen för och väljer sedan Microsoft.RecoveryServices/valv från resurstypen för din prenumeration som krävs. När du är klar väljer du namnet på ditt Recovery Services-valv som Resurs och AzureBackup som underresurs för mål.

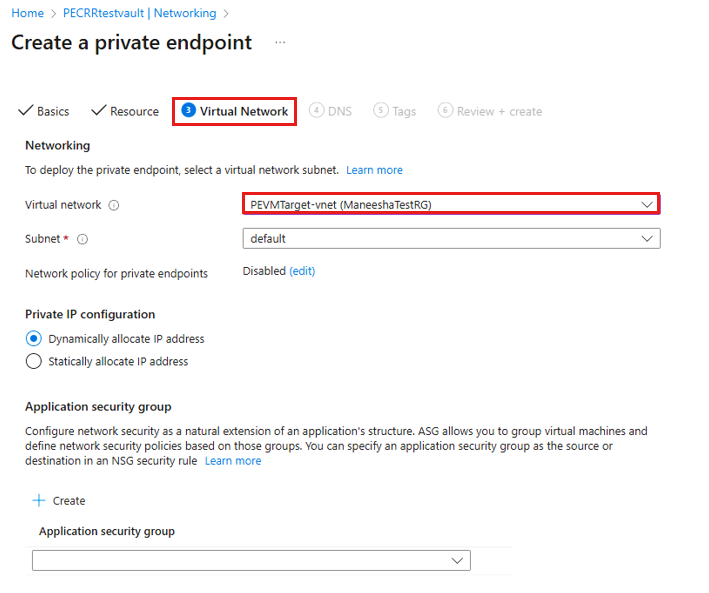

c. Virtuellt nätverk: På den här fliken anger du det virtuella nätverket och undernätet där du vill att den privata slutpunkten ska skapas. Det här är det virtuella nätverk där den virtuella datorn finns.

d. DNS: För att ansluta privat behöver du de DNS-poster som krävs. Baserat på nätverkskonfigurationen kan du välja något av följande:

- Integrera din privata slutpunkt med en privat DNS-zon: Välj Ja om du vill integrera.

- Använd din anpassade DNS-server: Välj Nej om du vill använda din egen DNS-server. e. Taggar: Du kan också lägga till taggar för din privata slutpunkt.

Välj Granska + skapa.

När verifieringen är klar väljer du Skapa för att skapa den privata slutpunkten.

Godkänna privata slutpunkter

Om du skapar den privata slutpunkten som ägare till Recovery Services-valvet godkänns den privata slutpunkten som du skapade automatiskt. Annars måste valvets ägare godkänna den privata slutpunkten innan den används.

Följ dessa steg om du vill godkänna privata slutpunkter manuellt via Azure-portalen:

I Recovery Services-valvet går du till Privata slutpunktsanslutningar i den vänstra rutan.

Välj den privata slutpunktsanslutning som du vill godkänna.

Välj godkänn.

Du kan också välja Avvisa eller Ta bort om du vill avvisa eller ta bort slutpunktsanslutningen.

Lär dig hur du manuellt godkänner privata slutpunkter med hjälp av Azure Resource Manager-klienten för att använda Azure Resource Manager-klienten för att godkänna privata slutpunkter.

Hantera DNS-poster

Du behöver de DNS-poster som krävs i dina privata DNS-zoner eller servrar för att ansluta privat. Du kan antingen integrera din privata slutpunkt direkt med privata DNS-zoner i Azure eller använda dina anpassade DNS-servrar för att uppnå detta baserat på dina nätverksinställningar. Detta måste göras för alla tre tjänsterna – Azure Backup, Azure Blobs och Queues.

När du integrerar privata slutpunkter med privata DNS-zoner i Azure

Om du väljer att integrera din privata slutpunkt med privata DNS-zoner lägger Azure Backup till de DNS-poster som krävs. Du kan visa de privata DNS-zoner som används under DNS-konfigurationen av den privata slutpunkten. Om dessa DNS-zoner inte finns skapas de automatiskt när den privata slutpunkten skapas.

Du måste dock kontrollera att ditt virtuella nätverk (som innehåller de resurser som ska säkerhetskopieras) är korrekt länkat till alla tre privata DNS-zoner enligt beskrivningen nedan.

Kommentar

Om du använder proxyservrar kan du välja att kringgå proxyservern eller utföra dina säkerhetskopior via proxyservern. Om du vill kringgå en proxyserver fortsätter du till följande avsnitt. Information om hur du använder proxyservern för att utföra dina säkerhetskopior finns i information om konfiguration av proxyserver för Recovery Services-valv.

Verifiera virtuella nätverkslänkar i privata DNS-zoner

För varje privat DNS-zon som anges (för Azure Backup, Blobar och köer) går du till respektive länkar till virtuella nätverk.

Du ser en post för det virtuella nätverk som du har skapat den privata slutpunkten för. Om du inte ser någon post lägger du till en länk för virtuellt nätverk till alla DNS-zoner som inte har dem.

När du använder anpassad DNS-server eller värdfiler

Om du använder en anpassad DNS-server kan du använda villkorlig vidarebefordrare för säkerhetskopieringstjänst, blob och kö-FQDN för att omdirigera DNS-begäranden till Azure DNS (168.63.129.16). Azure DNS omdirigerar den till Azure Private DNS-zonen. I den här konfigurationen kontrollerar du att det finns en länk till ett virtuellt nätverk för Azure Private DNS-zonen enligt beskrivningen i den här artikeln.

I följande tabell visas de privata DNS-zoner i Azure som krävs av Azure Backup:

Zon Tjänst *.privatelink.<geo>.backup.windowsazure.comBackup *.blob.core.windows.netBlob *.queue.core.windows.netQueue *.storage.azure.netBlob Kommentar

I texten ovan

<geo>refererar till regionkoden (till exempel eus och ne för USA, östra respektive Europa, norra). Se följande listor för regionskoder:Om du använder anpassade DNS-servrar eller värdfiler och inte har konfigurerat Azure Private DNS-zonen måste du lägga till de DNS-poster som krävs av de privata slutpunkterna till dina DNS-servrar eller i värdfilen.

Gå till den privata slutpunkt som du skapade och gå sedan till DNS-konfiguration. Lägg sedan till en post för varje FQDN och IP som visas som typ A-poster i din DNS.

Om du använder en värdfil för namnmatchning gör du motsvarande poster i värdfilen för varje IP- och FQDN enligt formatet -

<private ip><space><FQDN>.

Kommentar

Azure Backup kan allokera ett nytt lagringskonto för valvet för säkerhetskopieringsdata och tillägget eller agenten måste komma åt respektive slutpunkter. Mer information om hur du lägger till fler DNS-poster efter registrering och säkerhetskopiering finns i hur du använder privata slutpunkter för säkerhetskopiering.

Använda privata slutpunkter för säkerhetskopiering

När de privata slutpunkter som skapats för valvet i ditt virtuella nätverk har godkänts kan du börja använda dem för att utföra dina säkerhetskopior och återställningar.

Viktigt!

Kontrollera att du har slutfört alla steg som nämns ovan i dokumentet innan du fortsätter. För att sammanfatta måste du ha slutfört stegen i följande checklista:

- Skapade ett (nytt) Recovery Services-valv

- Aktiverade valvet för att använda systemtilldelad hanterad identitet

- Tilldelade relevanta behörigheter till valvets hanterade identitet

- Skapade en privat slutpunkt för valvet

- Godkänt den privata slutpunkten (om den inte godkänns automatiskt)

- Se till att alla DNS-poster läggs till på rätt sätt (förutom blob- och köposter för anpassade servrar, som beskrivs i följande avsnitt)

Kontrollera VM-anslutningen

I det låsta nätverket på den virtuella datorn kontrollerar du följande:

- Den virtuella datorn ska ha åtkomst till Microsoft Entra-ID.

- Kör nslookup på url:en för säkerhetskopiering (

xxxxxxxx.privatelink.<geo>.backup.windowsazure.com) från den virtuella datorn för att säkerställa anslutningen. Detta bör returnera den privata IP-adress som tilldelats i det virtuella nätverket.

Konfigurera säkerhetskopiering

När du har kontrollerat att checklistan ovan och åtkomsten har slutförts kan du fortsätta att konfigurera säkerhetskopiering av arbetsbelastningar till valvet. Om du använder en anpassad DNS-server måste du lägga till DNS-poster för blobar och köer som är tillgängliga när du har konfigurerat den första säkerhetskopieringen.

DNS-poster för blobar och köer (endast för anpassade DNS-servrar/värdfiler) efter den första registreringen

När du har konfigurerat säkerhetskopiering för minst en resurs i ett privat slutpunktsaktiverat valv lägger du till nödvändiga DNS-poster för blobar och köer enligt beskrivningen nedan.

Gå till var och en av dessa privata slutpunkter som skapats för valvet och gå till DNS-konfiguration.

Lägg till en post för varje FQDN och IP som visas som typ A-poster i din DNS.

Om du använder en värdfil för namnmatchning gör du motsvarande poster i värdfilen för varje IP- och FQDN enligt formatet -

<private ip><space><FQDN>.Utöver ovanstående finns det en annan post som behövs efter den första säkerhetskopian, som beskrivs här.

Säkerhetskopiering och återställning av arbetsbelastningar i virtuella Azure-datorer (SQL och SAP HANA)

När den privata slutpunkten har skapats och godkänts krävs inga andra ändringar från klientsidan för att använda den privata slutpunkten (om du inte använder SQL-tillgänglighetsgrupper, som vi diskuterar senare i det här avsnittet). All kommunikation och dataöverföring från ditt skyddade nätverk till valvet utförs via den privata slutpunkten. Men om du tar bort privata slutpunkter för valvet när en server (SQL eller SAP HANA) har registrerats för det, måste du registrera containern med valvet igen. Du behöver inte stoppa skyddet för dem.

DNS-poster för blobar (endast för anpassade DNS-servrar/värdfiler) efter den första säkerhetskopieringen

När du har kört den första säkerhetskopieringen och använder en anpassad DNS-server (utan villkorsstyrd vidarebefordran) är det troligt att säkerhetskopieringen misslyckas. Om det händer:

Navigera till den privata slutpunkt som skapats för valvet och gå till DNS-konfiguration.

Lägg till en post för varje FQDN och IP som visas som typ A-poster i din DNS.

Om du använder en värdfil för namnmatchning gör du motsvarande poster i värdfilen för varje IP- och FQDN enligt formatet -

<private ip><space><FQDN>.

Kommentar

Nu bör du kunna köra nslookup från den virtuella datorn och matcha till privata IP-adresser när det görs på valvets URL:er för säkerhetskopiering och lagring.

När du använder SQL-tillgänglighetsgrupper

När du använder SQL-tillgänglighetsgrupper (AG) måste du etablera villkorsstyrd vidarebefordran i den anpassade tillgänglighetsgruppens DNS enligt beskrivningen nedan:

- Logga in på domänkontrollanten.

- Under DNS-programmet lägger du till villkorliga vidarebefordrare för alla tre DNS-zoner (säkerhetskopiering, blobar och köer) till värdens IP 168.63.129.16 eller den anpassade DNS-serverns IP-adress efter behov. Följande skärmbilder visar när du vidarebefordrar till Azure-värd-IP-adressen. Om du använder din egen DNS-server ersätter du med DNS-serverns IP-adress.

Säkerhetskopiera och återställa via MARS-agenten och DPM-servern

När du använder MARS-agenten för att säkerhetskopiera dina lokala resurser kontrollerar du att ditt lokala nätverk (som innehåller dina resurser som ska säkerhetskopieras) är peerkopplat med det virtuella Azure-nätverket som innehåller en privat slutpunkt för valvet, så att du kan använda det. Du kan sedan fortsätta att installera MARS-agenten och konfigurera säkerhetskopiering enligt beskrivningen här. Du måste dock se till att all kommunikation för säkerhetskopiering sker endast via det peerkopplade nätverket.

Men om du tar bort privata slutpunkter för valvet när en MARS-agent har registrerats för det måste du registrera containern med valvet igen. Du behöver inte stoppa skyddet för dem.

Kommentar

- Privata slutpunkter stöds endast med DPM-server 2022 och senare.

- Privata slutpunkter stöds ännu inte med MABS.

Återställning mellan prenumerationer till ett privat slutpunktsaktiverat valv

Så här utför du återställning mellan prenumerationer till ett privat slutpunktsaktiverat valv:

- I Recovery Services-källvalvet går du till fliken Nätverk.

- Gå till avsnittet Privat åtkomst och skapa privata slutpunkter.

- Välj prenumerationen på målvalvet där du vill återställa.

- I avsnittet Virtuellt nätverk väljer du det virtuella nätverket för den virtuella måldator som du vill återställa i hela prenumerationen.

- Skapa den privata slutpunkten och utlös återställningsprocessen.

Återställning mellan regioner till ett privat slutpunktsaktiverat valv

Du kan skapa en sekundär privat slutpunkt före eller efter att du har lagt till skyddade objekt i valvet.

Följ dessa steg för att återställa data mellan regioner till ett privat slutpunktsaktiverat valv:

Gå till målnätverket för Recovery Services-valvinställningar>> och se till att den privata slutpunkten skapas med det virtuella målnätverket för virtuell dator innan du skyddar objekt.

Om den privata slutpunkten inte är aktiverad aktiverar du den.

På fliken Privat åtkomst skapar du privata slutpunkter i den sekundära regionen.

På bladet Skapa en privat slutpunkt går du till fliken Grundinställningar och väljer regionen som den sekundära regionen för den virtuella måldator som du vill utföra återställningen mellan regioner till.

På fliken Resurs väljer du underresursen Mål som AzureBackup_Secondary.

På bladet Virtuellt nätverk väljer du det virtuella nätverket för den virtuella måldator som du vill återställa mellan regioner till.

Kommentar

Du kan lägga till högst 12 sekundära privata Slutpunkter för Azure Backup i ett valv.

Skapa den privata slutpunkten och starta återställningsprocessen från den sekundära regionen.

Ta bort privata slutpunkter

Information om hur du tar bort privata slutpunkter med hjälp av REST API finns i det här avsnittet.

Nästa steg

- Läs mer om privat slutpunkt för Azure Backup.