Vad är Azure Bastion?

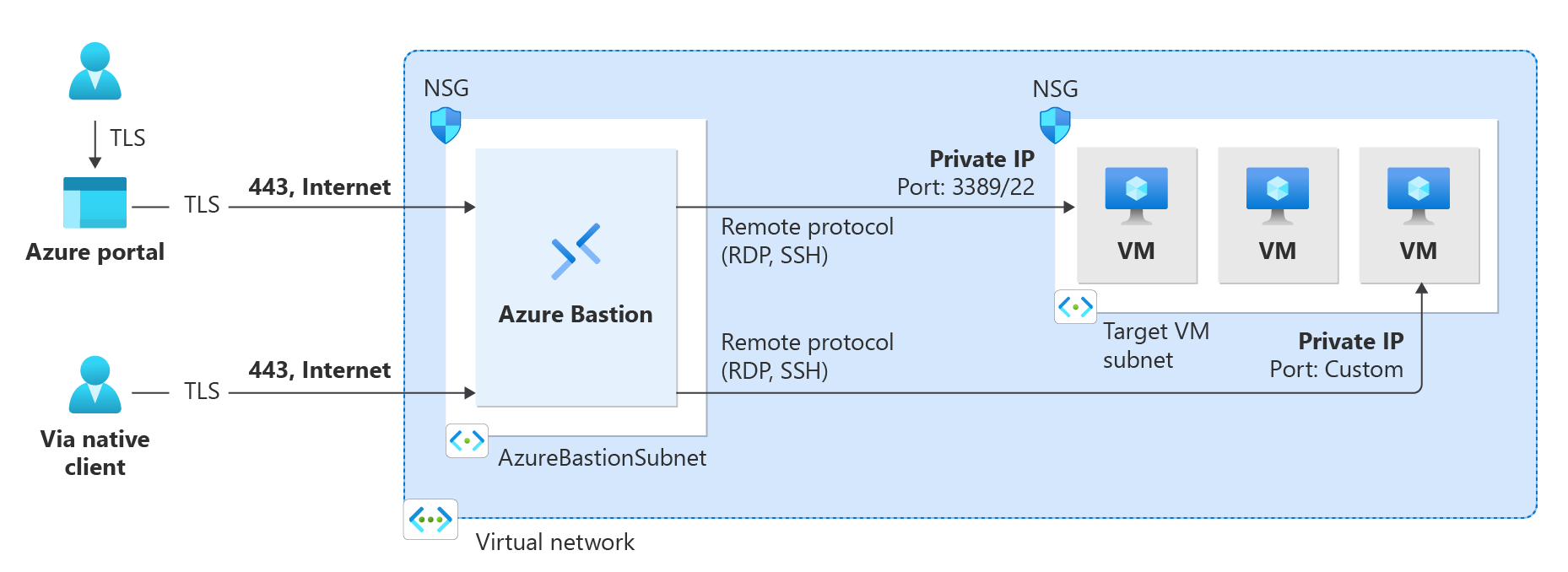

Azure Bastion är en fullständigt hanterad PaaS-tjänst som du etablerar för säker anslutning till virtuella datorer via privat IP-adress. Den ger säker och sömlös RDP/SSH-anslutning till dina virtuella datorer direkt via TLS från Azure-portalen eller via den interna SSH- eller RDP-klienten som redan är installerad på den lokala datorn. När du ansluter via Azure Bastion behöver dina virtuella datorer inte någon offentlig IP-adress, agent eller särskild klientprogramvara.

Bastion tillhandahåller säker RDP- och SSH-anslutning till alla virtuella datorer i det virtuella nätverk som den har etablerats för. Genom att använda Azure Bastion skyddas dina virtuella datorer från att exponera RDP/SSH-portar för omvärlden, samtidigt som de ger säker åtkomst med RDP/SSH.

Viktiga fördelar

| Förmån | beskrivning |

|---|---|

| RDP och SSH via Azure-portalen | Du kan komma till RDP- och SSH-sessionen direkt i Azure-portalen med en sömlös upplevelse med ett klick. |

| Fjärrsession över TLS och brandväggsbläddering för RDP/SSH | Azure Bastion använder en HTML5-baserad webbklient som automatiskt strömmas till din lokala enhet. RDP/SSH-sessionen är över TLS på port 443. Detta gör att trafiken kan passera brandväggar på ett säkrare sätt. Bastion stöder TLS 1.2. Äldre TLS-versioner stöds inte. |

| Ingen offentlig IP-adress krävs på den virtuella Azure-datorn | Azure Bastion öppnar RDP/SSH-anslutningen till din virtuella Azure-dator med hjälp av den privata IP-adressen på den virtuella datorn. Du behöver ingen offentlig IP-adress på den virtuella datorn. |

| Inget krångel med att hantera nätverkssäkerhetsgrupper (NSG:er) | Du behöver inte tillämpa NSG:er på Azure Bastion-undernätet. Eftersom Azure Bastion ansluter till dina virtuella datorer via privat IP kan du konfigurera dina NSG:er för att endast tillåta RDP/SSH från Azure Bastion. Detta tar bort besväret med att hantera NSG:er varje gång du behöver ansluta på ett säkert sätt till dina virtuella datorer. Mer information om nätverkssäkerhetsgrupper finns i Nätverkssäkerhetsgrupper. |

| Du behöver inte hantera en separat skyddsvärd på en virtuell dator | Azure Bastion är en fullständigt hanterad PaaS-plattformstjänst från Azure som är härdad internt för att ge dig en säker RDP/SSH-anslutning. |

| Skydd mot portgenomsökning | Dina virtuella datorer skyddas mot portgenomsökning av obehöriga och skadliga användare eftersom du inte behöver exponera de virtuella datorerna för Internet. |

| Endast härdning på ett ställe | Azure Bastion finns i perimetern för ditt virtuella nätverk, så du behöver inte bekymra dig om att härda var och en av de virtuella datorerna i ditt virtuella nätverk. |

| Skydd mot nolldagarsexploateringar | Azure-plattformen skyddar mot nolldagsexploateringar genom att hålla Azure Bastion härdad och alltid uppdaterad för dig. |

SKU:er

Azure Bastion erbjuder flera SKU-nivåer. I följande tabell visas funktioner och motsvarande SKU:er. Mer information om SKU:er finns i artikeln Konfigurationsinställningar .

| Funktion | Utvecklar-SKU | Grundläggande SKU | Standard-SKU | Premium-SKU |

|---|---|---|---|---|

| Anslut att rikta in sig på virtuella datorer i samma virtuella nätverk | Ja | Ja | Ja | Ja |

| Anslut att rikta in sig på virtuella datorer i peer-kopplade virtuella nätverk | Nej | Ja | Ja | Ja |

| Stöd för samtidiga anslutningar | Nej | Ja | Ja | Ja |

| Åtkomst till privata Nycklar för virtuella Linux-datorer i Azure Key Vault (AKV) | Nej | Ja | Ja | Ja |

| Anslut till en virtuell Linux-dator med SSH | Ja | Ja | Ja | Ja |

| Anslut till en virtuell Windows-dator med RDP | Ja | Ja | Ja | Ja |

| Anslut till en virtuell Linux-dator med RDP | Nej | Nej | Ja | Ja |

| Anslut till en virtuell Windows-dator med hjälp av SSH | Nej | Nej | Ja | Ja |

| Ange anpassad inkommande port | Nej | Nej | Ja | Ja |

| Anslut till virtuella datorer med Hjälp av Azure CLI | Nej | Nej | Ja | Ja |

| Värdskalning | Nej | Nej | Ja | Ja |

| Ladda upp eller ladda ned filer | Nej | Nej | Ja | Ja |

| Kerberos-autentisering | Nej | Ja | Ja | Ja |

| Delningsbar länk | Nej | Nej | Ja | Ja |

| Anslut till virtuella datorer via IP-adress | Nej | Nej | Ja | Ja |

| Utdata från vm-ljud | Ja | Ja | Ja | Ja |

| Inaktivera kopiera/klistra in (webbaserade klienter) | Nej | Nej | Ja | Ja |

| Sessionsinspelning | Nej | Nej | Nej | Ja |

| Distribution endast privat | Nej | Nej | Nej | Ja |

Arkitektur

Azure Bastion erbjuder flera distributionsarkitekturer, beroende på de valda SKU-konfigurationerna och alternativkonfigurationerna. För de flesta SKU:er distribueras Bastion till ett virtuellt nätverk och stöder peering för virtuella nätverk. Mer specifikt hanterar Azure Bastion RDP/SSH-anslutning till virtuella datorer som skapats i de lokala eller peer-kopplade virtuella nätverken.

RDP och SSH är några av de grundläggande sätten att ansluta till dina arbetsbelastningar som körs i Azure. Att exponera RDP/SSH-portar via Internet är inte önskvärt och ses som en betydande hotyta. Detta beror ofta på protokollsårbarheter. Om du vill innehålla den här hotytan kan du distribuera skyddsvärdar (även kallade jump-servers) på den offentliga sidan av perimeternätverket. Bastion-värdservrar är utformade och konfigurerade för att klara attacker. Bastion-servrar ger också RDP- och SSH-anslutning till arbetsbelastningarna som sitter bakom bastionen, samt längre in i nätverket.

Den SKU som du väljer när du distribuerar Bastion avgör arkitekturen och de tillgängliga funktionerna. Du kan uppgradera till en högre SKU för att stödja fler funktioner, men du kan inte nedgradera en SKU efter distributionen. Vissa arkitekturer, till exempel Endast privat och Utvecklar-SKU, måste konfigureras vid tidpunkten för distributionen. Mer information om varje arkitektur finns i Design och arkitektur för Bastion.

Följande diagram visar tillgängliga arkitekturer för Azure Bastion.

Grundläggande SKU och högre

Utvecklar-SKU

Distribution endast privat (förhandsversion)

Tillgänglighetszoner

Vissa regioner stöder möjligheten att distribuera Azure Bastion i en tillgänglighetszon (eller flera, för zonredundans). Distribuera Bastion zonindelad med manuellt angivna inställningar (distribuera inte med hjälp av de automatiska standardinställningarna). Ange önskade tillgänglighetszoner vid tidpunkten för distributionen. Du kan inte ändra zontillgänglighet när Bastion har distribuerats.

Stöd för Tillgänglighetszoner finns för närvarande i förhandsversion. Under förhandsversionen är följande regioner tillgängliga:

- USA, östra

- Australien, östra

- USA, östra 2

- Centrala USA

- Qatar, centrala

- Sydafrika, norra

- Västeuropa

- Västra USA 2

- Europa, norra

- Sverige, centrala

- Södra Storbritannien

- Kanada, centrala

Värdskalning

Azure Bastion stöder manuell värdskalning. Du kan konfigurera antalet värdinstanser (skalningsenheter) för att hantera antalet samtidiga RDP/SSH-anslutningar som Azure Bastion kan stödja. Genom att öka antalet värdinstanser kan Azure Bastion hantera fler samtidiga sessioner. Om du minskar antalet instanser minskar antalet samtidiga sessioner som stöds. Azure Bastion stöder upp till 50 värdinstanser. Den här funktionen är tillgänglig för Standard SKU och högre.

Mer information finns i artikeln Konfigurationsinställningar .

Prissättning

Priser för Azure Bastion är en kombination av priser per timme baserat på SKU och instanser (skalningsenheter), plus dataöverföringshastigheter. Priserna per timme börjar från det ögonblick då Bastion distribueras, oavsett utgående dataanvändning. Den senaste prisinformationen finns på sidan med priser för Azure Bastion.

Nyheter

Prenumerera på RSS-flödet och visa de senaste azure bastion-funktionsuppdateringarna på sidan Azure Uppdateringar.

Vanliga frågor och svar om Bastion

Vanliga frågor och svar finns i Vanliga frågor och svar om Bastion.

Nästa steg

- Snabbstart: Distribuera Bastion automatiskt – Grundläggande SKU

- Snabbstart: Distribuera Bastion automatiskt – Utvecklar-SKU

- Självstudie: Distribuera Bastion med angivna inställningar

- Learn-modul: Introduktion till Azure Bastion

- Lär dig mer om några av de andra viktiga nätverksfunktionerna i Azure

- Läs mer om Nätverkssäkerhet i Azure