Konfigurera Anslutningsövervakaren för ExpressRoute

Den här artikeln hjälper dig att konfigurera ett tillägg för anslutningsövervakaren för att övervaka ExpressRoute. Anslutningsövervakare är en molnbaserad nätverksövervakningslösning som övervakar anslutningen mellan Azures molndistributioner och lokala platser (avdelningskontor och så vidare). Anslutningsövervakaren är en del av Azure Monitor-loggarna. Med tillägget kan du även övervaka nätverksanslutningen för dina privata peering-anslutningar och Microsoft-peeringanslutningar. När du konfigurerar Anslutningsövervakaren för ExpressRoute, kan du hitta nätverksproblem som ska identifieras och elimineras.

Kommentar

Den här artikeln uppdaterades nyligen för att använda termen Azure Monitor-loggar i stället för Log Analytics. Loggdata lagras fortfarande på en Log Analytics-arbetsyta och samlas fortfarande in och analyseras av samma Log Analytics-tjänst. Vi uppdaterar terminologin för att bättre återspegla loggarnas roll i Azure Monitor. Mer information finns i Terminologiändringar i Azure Monitor.

Med Anslutningsövervakaren för ExpressRoute kan du:

Övervakning av förlust och svarstid i olika virtuella nätverk och ange varningar.

Övervakning av alla sökvägar (inklusive redundanta sökvägar) i nätverket.

Felsökning av problem med tillfälliga och tidpunktsbaserade nätverk som är svåra att replikera.

Hjälp med att fastställa ett specifikt segment i nätverket som ansvarar för försämrade prestanda.

Arbetsflöde

Övervakningsagenter installeras på flera servrar, både lokalt och i Azure. Agenterna kommunicerar med varandra genom att skicka TCP-handskakningspaket. Kommunikationen mellan agenterna gör att Azure kan mappa nätverkstopologin och sökvägen som trafiken kan ta.

Skapa en Log Analytics-arbetsyta.

Installera och konfigurera programvaruagenter. (Om du bara vill övervaka via Microsoft-peering behöver du inte installera och konfigurera programvaruagenter.):

- Installera övervakningsagenter på de lokala servrarna och de virtuella Azure-datorerna (för privat peering).

- Konfigurera inställningar på övervakningsagentservrarna så att övervakningsagenterna kan kommunicera. (Öppna brandväggsportar osv.)

Konfigurera regler för nätverkssäkerhetsgrupp (NSG) så att övervakningsagenten som är installerad på virtuella Azure-datorer kan kommunicera med lokala övervakningsagenter.

Aktivera Network Watcher i din prenumeration.

Konfigurera övervakning: Skapa anslutningsövervakare med testgrupper för att övervaka käll- och målslutpunkter i nätverket.

Om du redan använder Övervakare av nätverksprestanda (inaktuell) eller Anslutningsövervakare för att övervaka andra objekt eller tjänster, och du redan har en Log Analytics-arbetsyta i någon av de regioner som stöds. Du kan hoppa över steg 1 och steg 2 och påbörja konfigurationen i steg 3.

Skapa en arbetsyta

Skapa en arbetsyta i prenumerationen som har länken VNets till ExpressRoute-kretsarna.

Logga in på Azure-portalen. Från prenumerationen som har de virtuella nätverken anslutna till din ExpressRoute-krets väljer du + Skapa en resurs. Sök efter Log Analytics-arbetsyta och välj sedan Skapa.

Kommentar

Du kan skapa en ny arbetsyta eller använda en befintlig arbetsyta. Om du vill använda en befintlig arbetsyta måste du kontrollera att arbetsytan har migrerats till det nya frågespråket. Mer information...

Skapa en arbetsyta genom att ange eller välja följande information.

Inställningar Värde Prenumeration Välj prenumerationen med ExpressRoute-kretsen. Resursgrupp Skapa en ny eller välj en befintlig resursgrupp. Name Ange ett namn för att identifiera den här arbetsytan. Region Välj en region där den här arbetsytan skapas.

Kommentar

ExpressRoute-kretsen kan finnas var som helst i världen. Den behöver inte finnas i samma region som arbetsytan.

Välj Granska + Skapa för att verifiera och sedan Skapa för att distribuera arbetsytan. När arbetsytan har distribuerats fortsätter du till nästa avsnitt för att konfigurera övervakningslösningen.

Konfigurera övervakningslösning

Slutför Azure PowerShell-skriptet genom att ersätta värdena för $SubscriptionId, $location, $resourceGroup och $workspaceName. Kör sedan skriptet för att konfigurera övervakningslösningen.

$subscriptionId = "Subscription ID should come here"

Select-AzSubscription -SubscriptionId $subscriptionId

$location = "Workspace location should come here"

$resourceGroup = "Resource group name should come here"

$workspaceName = "Workspace name should come here"

$solution = @{

Location = $location

Properties = @{

workspaceResourceId = "/subscriptions/$($subscriptionId)/resourcegroups/$($resourceGroup)/providers/Microsoft.OperationalInsights/workspaces/$($workspaceName)"

}

Plan = @{

Name = "NetworkMonitoring($($workspaceName))"

Publisher = "Microsoft"

Product = "OMSGallery/NetworkMonitoring"

PromotionCode = ""

}

ResourceName = "NetworkMonitoring($($workspaceName))"

ResourceType = "Microsoft.OperationsManagement/solutions"

ResourceGroupName = $resourceGroup

}

New-AzResource @solution -Force

När du har konfigurerat övervakningslösningen. Fortsätt till nästa steg för att installera och konfigurera övervakningsagenterna på dina servrar.

Installera och konfigurera agenter lokalt

Ladda ned agentkonfigurationsfilen

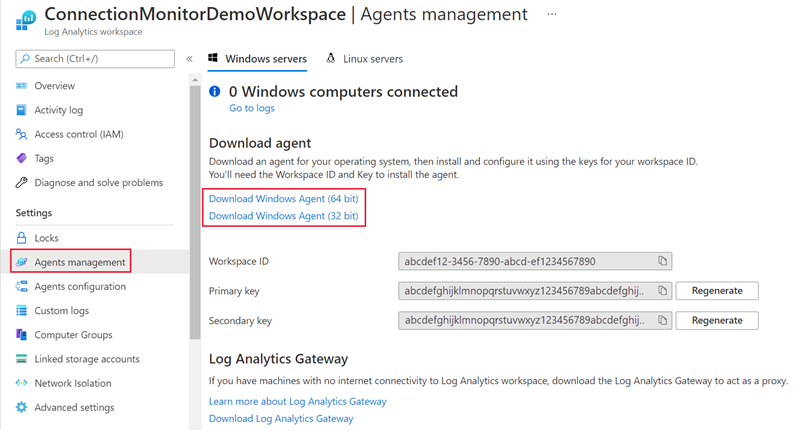

Gå till Log Analytics-arbetsytan och välj Agenthantering under Inställningar. Ladda ned agenten som motsvarar datorns operativsystem.

Kopiera sedan arbetsytans ID och primärnyckel till Anteckningar.

För Windows-datorer laddar du ned och kör det här PowerShell-skriptet EnableRules.ps1 i ett PowerShell-fönster med administratörsbehörighet. PowerShell-skriptet öppnar relevant brandväggsport för TCP-transaktionerna.

För Linux-datorer måste portnumret ändras manuellt med följande steg:

- Navigera till sökvägen: /var/opt/microsoft/omsagent/npm_state.

- Öppna fil: npmdregistry

- Ändra värdet för portnummer

PortNumber:<port of your choice>

Installera Log Analytics-agenten på varje övervakningsserver

Vi rekommenderar att du installerar Log Analytics-agenten på minst två servrar på båda sidor av ExpressRoute-anslutningen för redundans. Till exempel ditt lokala och virtuella Azure-nätverk. Använd följande steg för att installera agenter:

Välj lämpligt operativsystem för stegen för att installera Log Analytics-agenten på dina servrar.

När det är klart visas Microsoft Monitoring Agent i Kontrolna tabla. Du kan granska konfigurationen och verifiera agentanslutningen till Azure Monitor-loggar.

Upprepa steg 1 och 2 för de andra lokala datorerna som du vill använda för övervakning.

Installera Network Watcher-agenten på varje övervakningsserver

Ny virtuell Azure-dator

Om du skapar en ny virtuell Azure-dator för övervakning av anslutningen till ditt virtuella nätverk kan du installera Network Watcher-agenten när du skapar den virtuella datorn.

Befintlig virtuell Azure-dator

Om du använder en befintlig virtuell dator för att övervaka anslutningen kan du installera nätverksagenten separat för Linux och Windows.

Öppna brandväggsportarna på övervakningsagentservrarna

Regler för en brandvägg kan blockera kommunikationen mellan käll- och målservrarna. Anslutningsövervakaren identifierar det här problemet och visar det som ett diagnostikmeddelande i topologin. Om du vill aktivera anslutningsövervakning kontrollerar du att brandväggsreglerna tillåter paket via TCP eller ICMP mellan källan och målet.

Windows

För Windows-datorer kan du köra ett PowerShell-skript för att skapa de registernycklar som krävs av anslutningsövervakaren. Det här skriptet skapar även Windows-brandväggsreglerna så att övervakningsagenter kan skapa TCP-anslutningar med varandra. Registernycklarna som skapas av skriptet anger om du vill logga felsökningsloggarna och sökvägen för loggfilen. Den definierar även agentens TCP-port som används för kommunikation. Värdena för dessa nycklar anges automatiskt av skriptet. Du bör inte ändra dessa nycklar manuellt.

Port 8084 öppnas som standard. Du kan använda en anpassad port genom att ange parametern "portNumber" för skriptet. Men om du gör det måste du ange samma port för alla servrar som du kör skriptet på.

Kommentar

PowerShell-skriptet "EnableRules" konfigurerar endast Windows-brandväggsregler på den server där skriptet körs. Om du har en nätverksbrandvägg bör du se till att den tillåter trafik som är avsedd för TCP-porten som används av Anslutningsövervakaren.

Öppna ett PowerShell-fönster med administratörsbehörighet på agentservrarna. Kör PowerShell-skriptet EnableRules (som du laddade ned tidigare). Använd inga parametrar.

Linux

För Linux-datorer måste de portnummer som används ändras manuellt:

- Navigera till sökvägen: /var/opt/microsoft/omsagent/npm_state.

- Öppna fil: npmdregistry

- Ändra värdet för Portnummer

PortNumber:\<port of your choice\>. Portnumren som används bör vara desamma för alla agenter som används på en arbetsyta

Konfigurera regler för nätverkssäkerhetsgrupp

Om du vill övervaka servrar som finns i Azure måste du konfigurera NSG-regler (Network Security Group) för att tillåta TCP- eller ICMP-trafik från Anslutningsövervakaren. Standardporten är **8084, vilket gör att övervakningsagenten som är installerad på den virtuella Azure-datorn kan kommunicera med en lokal övervakningsagent.

Mer information om NSG finns i självstudien om filtrering av nätverkstrafik.

Kommentar

Kontrollera att du har installerat agenterna (både den lokala serveragenten och Azure-serveragenten) och har kört PowerShell-skriptet innan du fortsätter med det här steget.

Aktivera Network Watcher

Alla prenumerationer som har ett virtuellt nätverk är aktiverade med Network Watcher. Kontrollera att Network Watcher inte uttryckligen är inaktiverat för din prenumeration. Mer information finns i Aktivera Network Watcher.

Skapa en anslutningsövervakare

En översikt över hur du skapar en anslutningsövervakare, tester och testgrupper över käll- och målslutpunkter i nätverket finns i Skapa en anslutningsövervakare. Använd följande steg för att konfigurera anslutningsövervakning för privat peering och Microsoft-peering.

I Azure-portalen går du till din Network Watcher-resurs och väljer Anslutningsövervakare under Övervakning. Välj sedan Skapa för att skapa en ny anslutningsövervakare.

På fliken Grundläggande i arbetsflödet för att skapa väljer du samma region där du distribuerade Log Analytics-arbetsytan för fältet Region . För Konfiguration av arbetsyta väljer du den befintliga Log Analytics-arbetsytan som du skapade tidigare. Välj sedan Nästa: Testa grupper >>.

På sidan Lägg till testgruppsinformation lägger du till käll- och målslutpunkterna för testgruppen. Du kan också konfigurera testkonfigurationerna mellan dem. Ange ett namn för den här testgruppen.

Välj Lägg till källa och gå till fliken Icke-Azure-slutpunkter . Välj de lokala resurser som har Log Analytics-agenten installerad som du vill övervaka anslutningen och välj sedan Lägg till slutpunkter.

Välj sedan Lägg till mål.

Om du vill övervaka anslutningen via privat ExpressRoute-peering går du till fliken Azure-slutpunkter. Välj De Azure-resurser med Network Watcher-agenten installerad som du vill övervaka anslutningen till dina virtuella nätverk i Azure. Se till att välja den privata IP-adressen för var och en av dessa resurser i IP-kolumnen . Välj Lägg till slutpunkter för att lägga till dessa slutpunkter i din lista över mål för testgruppen.

Om du vill övervaka anslutningen via ExpressRoute Microsoft-peering går du till fliken Externa adresser. Välj de Microsoft usluge slutpunkter som du vill övervaka anslutningen till via Microsoft-peering. Välj Lägg till slutpunkter för att lägga till dessa slutpunkter i din lista över mål för testgruppen.

Välj nu Lägg till testkonfiguration. Välj TCP för protokollet och ange målporten som du öppnade på dina servrar. Konfigurera sedan testfrekvensen och tröskelvärdena för misslyckade kontroller och tur och retur-tid. Välj sedan Lägg till testkonfiguration.

Välj Lägg till testgrupp när du har lagt till dina källor, mål och testkonfiguration.

Välj aviseringen >> Nästa: Skapa om du vill skapa aviseringar. När du är klar väljer du Granska + skapa och sedan Skapa.

Visa resultat

Gå till din Network Watcher-resurs och välj Anslutningsövervakare under Övervakning. Du bör se din nya anslutningsövervakare efter 5 minuter. Om du vill visa anslutningsövervakarens nätverkstopologi och prestandadiagram väljer du testet i listrutan testgrupp.

I panelen Prestandaanalys kan du visa procentandelen av kontrollen som misslyckades och varje tests resultat för tur-och-retur-tid. Du kan justera tidsramen för de data som visas genom att välja listrutan överst i panelen.

När du stänger panelen Prestandaanalys visas nätverkstopologin som identifierats av anslutningsövervakaren mellan de käll- och målslutpunkter som du har valt. Den här vyn visar de dubbelriktade sökvägarna för trafik mellan käll- och målslutpunkterna. Du kan också se hopp-för-hopp-svarstiden för paket innan de når Microsofts edge-nätverk.

Om du väljer valfritt hopp i topologivyn visas ytterligare information om hoppet. Eventuella problem som identifieras av anslutningsövervakaren om hopp visas här.

Nästa steg

Läs mer om övervakning av Azure ExpressRoute