Använda Azure Firewall för att skydda Azure Virtual Desktop-distributioner

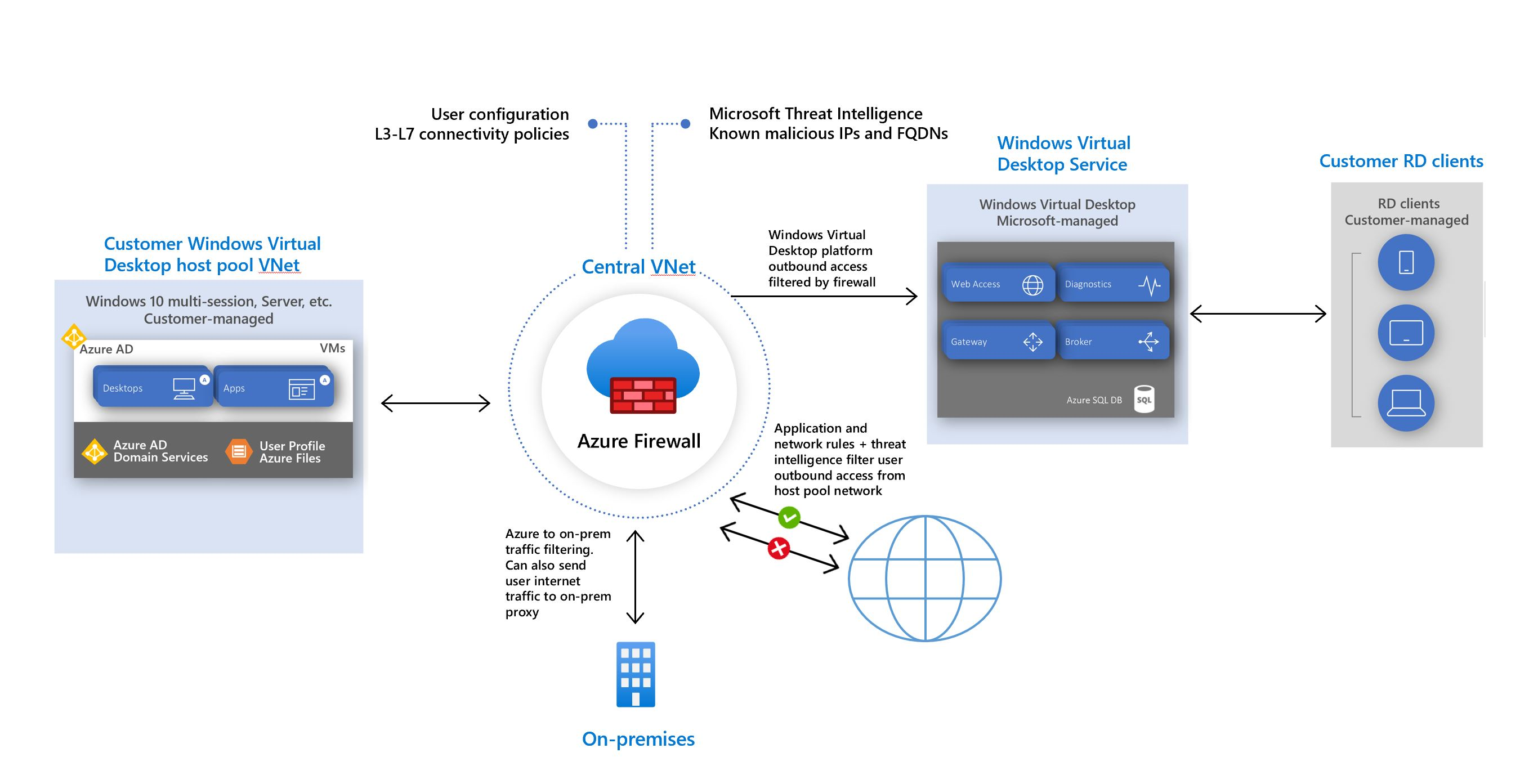

Azure Virtual Desktop är en VDI-tjänst (Cloud Virtual Desktop Infrastructure) som körs på Azure. När en slutanvändare ansluter till Azure Virtual Desktop kommer deras session från en sessionsvärd i en värdpool. En värdpool är en samling virtuella Azure-datorer som registreras som sessionsvärdar i Azure Virtual Desktop. Dessa virtuella datorer körs i ditt virtuella nätverk och omfattas av säkerhetskontrollerna för virtuella nätverk. De behöver utgående Internetåtkomst till Azure Virtual Desktop-tjänsten för att fungera korrekt och kan också behöva utgående Internetåtkomst för slutanvändare. Azure Firewall kan hjälpa dig att låsa din miljö och filtrera utgående trafik.

Följ riktlinjerna i den här artikeln för att ge extra skydd för din Azure Virtual Desktop-värdpool med hjälp av Azure Firewall.

Förutsättningar

- En distribuerad Azure Virtual Desktop-miljö och värdpool. Mer information finns i Distribuera Azure Virtual Desktop.

- En Azure Firewall distribuerad med minst en Firewall Manager-princip.

- DNS- och DNS-proxy har aktiverats i brandväggsprincipen för att använda FQDN i nätverksregler.

Mer information om Terminologi för Azure Virtual Desktop finns i Azure Virtual Desktop-terminologi.

Utgående åtkomst för värdpool till Azure Virtual Desktop

De virtuella Azure-datorer som du skapar för Azure Virtual Desktop måste ha åtkomst till flera fullständigt kvalificerade domännamn (FQDN) för att fungera korrekt. Azure Firewall använder FQDN-taggen WindowsVirtualDesktop för Azure Virtual Desktop för att förenkla den här konfigurationen. Du måste skapa en Azure Firewall-princip och skapa regelsamlingar för nätverksregler och programregler. Ge regelsamlingen en prioritet och en åtgärd för att tillåta eller neka .

Du måste skapa regler för var och en av de nödvändiga FQDN:erna och slutpunkterna. Listan är tillgänglig på Obligatoriska FQDN:er och slutpunkter för Azure Virtual Desktop. För att identifiera en specifik värdpool som källa kan du skapa en IP-grupp med varje sessionsvärd som representerar den.

Viktigt!

Vi rekommenderar att du inte använder TLS-inspektion med Azure Virtual Desktop. Mer information finns i riktlinjerna för proxyservern.

Exempel på Azure Firewall-princip

Alla obligatoriska och valfria regler som nämns ovan kan enkelt distribueras i en enda Azure Firewall-princip med hjälp av mallen som publiceras på https://github.com/Azure/RDS-Templates/tree/master/AzureFirewallPolicyForAVD. Innan du distribuerar till produktion rekommenderar vi att du granskar alla definierade nätverks- och programregler. Se till att de överensstämmer med den officiella dokumentationen och säkerhetskrav för Azure Virtual Desktop.

Utgående åtkomst till Internet för värdpool

Beroende på organisationens behov kanske du vill aktivera säker utgående Internetåtkomst för dina slutanvändare. Om listan över tillåtna mål är väldefinierad (till exempel för Microsoft 365-åtkomst) kan du använda Azure Firewall-program- och nätverksregler för att konfigurera nödvändig åtkomst. Detta dirigerar slutanvändartrafik direkt till Internet för bästa prestanda. Om du behöver tillåta nätverksanslutning för Windows 365 eller Intune läser du Nätverkskraven för Windows 365 - och Nätverksslutpunkter för Intune.

Om du vill filtrera utgående internettrafik för användare med hjälp av en befintlig lokal säker webbgateway kan du konfigurera webbläsare eller andra program som körs i Azure Virtual Desktop-värdpoolen med en explicit proxykonfiguration. Se till exempel Så här använder du kommandoradsalternativ för Microsoft Edge för att konfigurera proxyinställningar. De här proxyinställningarna påverkar bara slutanvändarens internetåtkomst, vilket gör att Azure Virtual Desktop-plattformen kan utgående trafik direkt via Azure Firewall.

Kontrollera användaråtkomst till webben

Administratörer kan tillåta eller neka användaråtkomst till olika webbplatskategorier. Lägg till en regel i programsamlingen från din specifika IP-adress i webbkategorier som du vill tillåta eller neka. Granska alla webbkategorier.

Gå vidare

- Läs mer om Azure Virtual Desktop: Vad är Azure Virtual Desktop?