Självstudie: Distribuera och konfigurera Azure Firewall och policy med hjälp av Azure-portalen

En viktig del av en övergripande säkerhetsplan för nätverket är att kontrollera utgående nätverksåtkomst. Du kanske till exempel vill begränsa åtkomsten till webbplatser. Eller så kanske du vill begränsa de utgående IP-adresser och portar som kan nås.

Ett sätt att styra utgående nätverksåtkomst från ett Azure-undernät är med Azure Firewall and Firewall Policy. Med Azure Firewall and Firewall Policy kan du konfigurera:

- Programreglerna som definierar fullständigt kvalificerade domännamn (FQDN) kan nås från ett undernät.

- Nätverksregler som definierar källadress, protokoll, målport och måladress.

Nätverkstrafiken måste följa konfigurerade brandväggsregler när du vidarebefordrar den till brandväggen som standardgateway för undernätet.

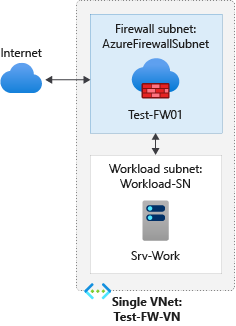

I den här självstudien skapar du ett förenklat virtuellt nätverk med två undernät för enkel distribution.

- AzureFirewallSubnet – brandväggen ligger i det här undernätet.

- Workload-SN – arbetsbelastningsservern ligger i det här undernätet. Det här undernätets nätverkstrafik går genom brandväggen.

För produktionsdistributioner rekommenderas en hubb- och ekermodell , där brandväggen finns i ett eget virtuellt nätverk. Arbetsbelastningsservrarna finns i peerkopplade virtuella nätverk i samma region med ett eller flera undernät.

I den här självstudien lär du dig att:

- konfigurera en testnätverksmiljö

- Distribuera en brandväggs- och brandväggsprincip

- Skapa en standardväg

- Konfigurera en programregel för att tillåta åtkomst till www.google.com

- Konfigurera en nätverksregel för att tillåta åtkomst till externa DNS-servrar

- Konfigurera en NAT-regel för att tillåta ett fjärrskrivbord till testservern

- testa brandväggen.

Om du vill kan du slutföra den här proceduren med Hjälp av Azure PowerShell.

Förutsättningar

Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

Konfigurera nätverket

Skapa först en resursgrupp som ska innehålla de resurser som behövs till att distribuera brandväggen. Skapa sedan ett virtuellt nätverk, undernät och en testserver.

Skapa en resursgrupp

Resursgruppen innehåller alla resurser för den här självstudien.

Logga in på Azure-portalen.

På Menyn i Azure-portalen väljer du Resursgrupper eller söker efter och väljer Resursgrupper på valfri sida och väljer sedan Skapa. Ange eller välj följande värden:

Inställning Värde Prenumeration Välj din Azure-prenumerationen. Resursgrupp Ange Test-FW-RG. Region Välj en region. Alla andra resurser som du skapar måste finnas i samma region. Välj Granska + skapa.

Välj Skapa.

Skapa ett virtuellt nätverk

Det här virtuella nätverket har två undernät.

Kommentar

Storleken på AzureFirewallSubnet-undernätet är /26. Mer information om undernätets storlek finns i Vanliga frågor och svar om Azure Firewall.

I menyn i Azure-portalen eller på sidan Start väljer du Skapa en resurs.

Välj Nätverk.

Sök efter virtuellt nätverk och välj Skapa.

Ange eller välj följande värden:

Inställning Värde Prenumeration Välj din Azure-prenumerationen. Resursgrupp Välj Test-FW-RG. Name Ange Test-FW-VN. Region Välj samma plats som du använde tidigare. Välj Nästa.

På fliken Säkerhet väljer du Nästa.

För IPv4-adressutrymme accepterar du standardvärdet 10.0.0.0/16.

Under Undernät väljer du standard.

På sidan Redigera undernät väljer du Azure Firewall för undernätsändamål.

Brandväggen kommer att ligga i det här undernätet, och namnet på undernätet måste vara AzureFirewallSubnet.

För Startadress skriver du 10.0.1.0.

Välj Spara.

Skapa sedan ett undernät för arbetsbelastningsservern.

- Välj Lägg till undernät.

- Som undernätsnamn skriver du Workload-SN.

- För Startadress skriver du 10.0.2.0/24.

- Markera Lägga till.

- Välj Granska + skapa.

- Välj Skapa.

Skapa en virtuell dator

Skapa nu den virtuella arbetsbelastningsdatorn och placera den i undernätet Workload-SN .

I menyn i Azure-portalen eller på sidan Start väljer du Skapa en resurs.

Välj Windows Server 2019 Datacenter.

Ange eller välj dessa värden för den virtuella datorn:

Inställning Värde Prenumeration Välj din Azure-prenumerationen. Resursgrupp Välj Test-FW-RG. Virtual machine name Ange Srv-Work. Region Välj samma plats som du använde tidigare. Username Ange ett användarnamn. Lösenord Ange ett lösenord. Under Regler för inkommande portar, Offentliga inkommande portar, väljer du Ingen.

Acceptera de andra standardvärdena och välj Nästa: Diskar.

Acceptera standardinställningarna för disken och välj Nästa: Nätverk.

Kontrollera att Test-FW-VN har valts för det virtuella nätverket och att undernätet är Workload-SN.

För Offentlig IP väljer du Ingen.

Acceptera de andra standardvärdena och välj Nästa: Hantering.

Välj Nästa:Övervakning.

Välj Inaktivera för att inaktivera startdiagnostik. Acceptera de andra standardvärdena och välj Granska + skapa.

Granska inställningarna på sammanfattningssidan och välj sedan Skapa.

När distributionen är klar väljer du resursen Srv-Work och noterar den privata IP-adressen för senare användning.

Distribuera brandväggen och principen

Distribuera brandväggen till det virtuella nätverket.

I menyn i Azure-portalen eller på sidan Start väljer du Skapa en resurs.

Skriv brandväggen i sökrutan och tryck på Retur.

Välj Brandvägg och välj sedan Skapa.

På sidan Skapa en brandvägg använder du följande tabell till att konfigurera brandväggen:

Inställning Värde Prenumeration Välj din Azure-prenumerationen. Resursgrupp Välj Test-FW-RG. Name Ange Test-FW01. Region Välj samma plats som du använde tidigare. Brandväggshantering Välj Använd en brandväggsprincip för att hantera den här brandväggen. Brandväggsprincip Välj Lägg till ny och ange fw-test-pol.

Välj samma region som du använde tidigare.Välj ett virtuellt nätverk Välj Använd befintlig och välj sedan Test-FW-VN. Offentlig IP-adress Välj Lägg till ny och ange fw-pip som Namn. Acceptera de andra standardvärdena och välj sedan Nästa: Taggar.

Välj Nästa: Granska + skapa.

Granska sammanfattningen och välj sedan Skapa för att skapa brandväggen.

Distributionen kan ta några minuter.

När distributionen är klar går du till resursgruppen Test-FW-RG och väljer brandväggen Test-FW01 .

Observera brandväggens privata och offentliga IP-adresser. Du använder dessa adresser senare.

Skapa en standardväg

För undernätet Workload-SN ställer du in att den utgående standardvägen ska gå via brandväggen.

På Menyn i Azure-portalen väljer du Alla tjänster eller söker efter och väljer Alla tjänster på valfri sida.

Under Nätverk väljer du Routningstabeller.

Välj Skapa och ange eller välj sedan följande värden:

Inställning Värde Prenumeration Välj din Azure-prenumerationen. Resursgrupp Välj Test-FW-RG. Region Välj samma plats som du använde tidigare. Name Ange Brandväggsväg. Välj Granska + skapa.

Välj Skapa.

När distributionen är klar väljer du Gå till resurs.

På sidan Brandväggsväg går du till Inställningar, väljer Undernät och sedan Associera.

För Virtuellt nätverk väljer du Test-FW-VN.

För Undernät väljer du Workload-SN.

Välj OK.

Välj Vägar och välj sedan Lägg till.

Som Routningsnamn anger du fw-dg.

För Måltyp väljer du IP-adresser.

För mål-IP-adresser/CIDR-intervallprefix anger du 0.0.0.0/0.

I fältet Nästa hopptyp väljer du Virtuell installation.

Azure Firewall är egentligen en hanterad tjänst, men en virtuell installation fungerar i det här fallet.

För Nästa hopp-adress anger du den privata IP-adressen för brandväggen som du antecknade tidigare.

Markera Lägga till.

Konfigurera en programregel

Det här är programregeln som tillåter utgående åtkomst till www.google.com.

- Öppna resursgruppen Test-FW-RG och välj brandväggsprincipen fw-test-pol.

- Under Inställningar väljer du Programregler.

- Välj Lägg till en regelsamling.

- Som Namn anger du App-Coll01.

- Ange 200 som Prioritet.

- Som Regelsamlingsåtgärd väljer du Tillåt.

- Under Regler, för Namn, anger du Allow-Google.

- Som Källtyp väljer du IP-adress.

- För Källa anger du 10.0.2.0/24.

- För Protokoll:port anger du http, https.

- För Måltyp väljer du FQDN.

- För Mål anger du

www.google.com - Markera Lägga till.

Azure Firewall innehåller en inbyggd regelsamling för fullständiga domännamn för mål (FQDN) i infrastrukturen som tillåts som standard. Dessa FQDN är specifika för plattformen och kan inte användas för andra ändamål. Mer information finns i Infrastruktur-FQDN.

Konfigurera en nätverksregel

Det här är nätverksregel som tillåter utgående åtkomst till två IP-adresser på port 53 (DNS).

- Välj Nätverksregler.

- Välj Lägg till en regelsamling.

- Som Namn anger du Net-Coll01.

- Ange 200 som Prioritet.

- Som Regelsamlingsåtgärd väljer du Tillåt.

- Som Regelsamlingsgrupp väljer du DefaultNetworkRuleCollectionGroup.

- Under Regler, för Namn, anger du Allow-DNS.

- Som Källtyp väljer du IP-adress.

- För Källa anger du 10.0.2.0/24.

- I fältet Protokoll väljer du UDP.

- För Målportar anger du 53.

- För Måltyp väljer du IP-adress.

- För Mål anger du 209.244.0.3,209.244.0.4.

Det här är offentliga DNS-servrar som drivs av CenturyLink. - Markera Lägga till.

Konfigurera en DNAT-regel

Med den här regeln kan du ansluta ett fjärrskrivbord till den virtuella Srv-Work-datorn via brandväggen.

- Välj DNAT-reglerna.

- Välj Lägg till en regelsamling.

- Som Namn anger du RDP.

- Ange 200 som Prioritet.

- Som Regelsamlingsgrupp väljer du DefaultDnatRuleCollectionGroup.

- Under Regler, för Namn, anger du rdp-nat.

- Som Källtyp väljer du IP-adress.

- För Källa anger du *.

- I fältet Protokoll väljer du TCP.

- För Målportar anger du 3389.

- För Mål anger du brandväggens offentliga IP-adress.

- För Översatt typ väljer du IP-adress.

- För Översatt adress anger du den privata IP-adressen för Srv-work .

- För Översatt port anger du 3389.

- Markera Lägga till.

Ändra den primära och sekundära DNS-adressen för nätverksgränssnittet Srv-Work

I testsyfte i den här självstudien konfigurerar du serverns primära och sekundära DNS-adresser. Detta är inte ett allmänt Azure Firewall-krav.

- På Menyn i Azure-portalen väljer du Resursgrupper eller söker efter och väljer Resursgrupper på valfri sida. Välj resursgruppen Test-FW-RG.

- Välj nätverksgränssnittet för den virtuella Srv-Work-datorn .

- Under Inställningar väljer du DNS-servrar.

- Under DNS-servrar väljer du Anpassad.

- Ange 209.244.0.3 i textrutan Lägg till DNS-server och 209.244.0.4 i nästa textruta.

- Välj Spara.

- Starta om den virtuella datorn Srv-Work.

testa brandväggen.

Testa nu brandväggen för att bekräfta att den fungerar som förväntat.

Anslut ett fjärrskrivbord till brandväggens offentliga IP-adress och logga in på den virtuella Srv-Work-datorn .

Öppna Microsoft Edge och bläddra till

https://www.google.com.Välj OK>Stäng i Internet Explorer-säkerhetsaviseringar.

Du bör se Googles startsida.

Bläddra till

https://www.microsoft.com.Du bör blockeras av brandväggen.

Nu har du alltså kontrollerat att brandväggsreglerna fungerar:

- Du kan bläddra till en tillåten FQDN, men inte till andra.

- Du kan omvandla DNS-namn med hjälp av den konfigurerade externa DNS-servern.

Rensa resurser

Du kan behålla dina brandväggsresurser för nästa självstudie eller, om de inte längre behövs, så tar du bort resursgruppen Test-FW-RG för att ta bort alla brandväggsrelaterade resurser.