Använda deterministiska utgående IP-adresser

I den här guiden får du lära dig hur du aktiverar deterministiskt utgående IP-stöd som används av Azure Managed Grafana för att kommunicera med datakällor, inaktivera offentlig åtkomst och konfigurera en brandväggsregel för att tillåta inkommande begäranden från grafanainstansen.

Kommentar

Den deterministiska funktionen för utgående IP-adresser är endast tillgänglig för kunder med en Standard-plan. Mer information om abonnemang finns i prisplaner.

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration. Skapa ett konto utan kostnad.

- En datakälla. Till exempel en Azure Data Explorer-databas.

Aktivera deterministiska utgående IP-adresser

Deterministiskt utgående IP-stöd är inaktiverat som standard i Azure Managed Grafana. Du kan aktivera den här funktionen när instansen skapas, eller så kan du aktivera den på en befintlig instans.

Skapa en Azure Managed Grafana-arbetsyta med deterministiska utgående IP-adresser aktiverade

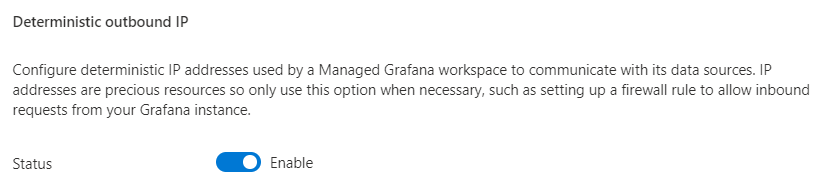

När du skapar en instans väljer du prisplanen Standard och på fliken Avancerat anger du deterministisk utgående IP-adress till Aktivera.

Mer information om hur du skapar en ny instans finns i Snabbstart: Skapa en Azure Managed Grafana-instans.

Aktivera deterministiska utgående IP-adresser på en befintlig Azure Managed Grafana-instans

Under Inställningar i Azure Portal väljer du Konfiguration och under Allmänna inställningar>Deterministisk utgående IP väljer du Aktivera.

Välj Spara för att bekräfta aktiveringen av deterministiska utgående IP-adresser.

Välj Uppdatera för att visa listan över IP-adresser under Statisk IP-adress.

Inaktivera offentlig åtkomst till en datakälla och tillåt Azure Managed Grafana IP-adresser

Det här exemplet visar hur du inaktiverar offentlig åtkomst till Azure Data Explorer och konfigurerar privata slutpunkter. Den här processen liknar andra Azure-datakällor.

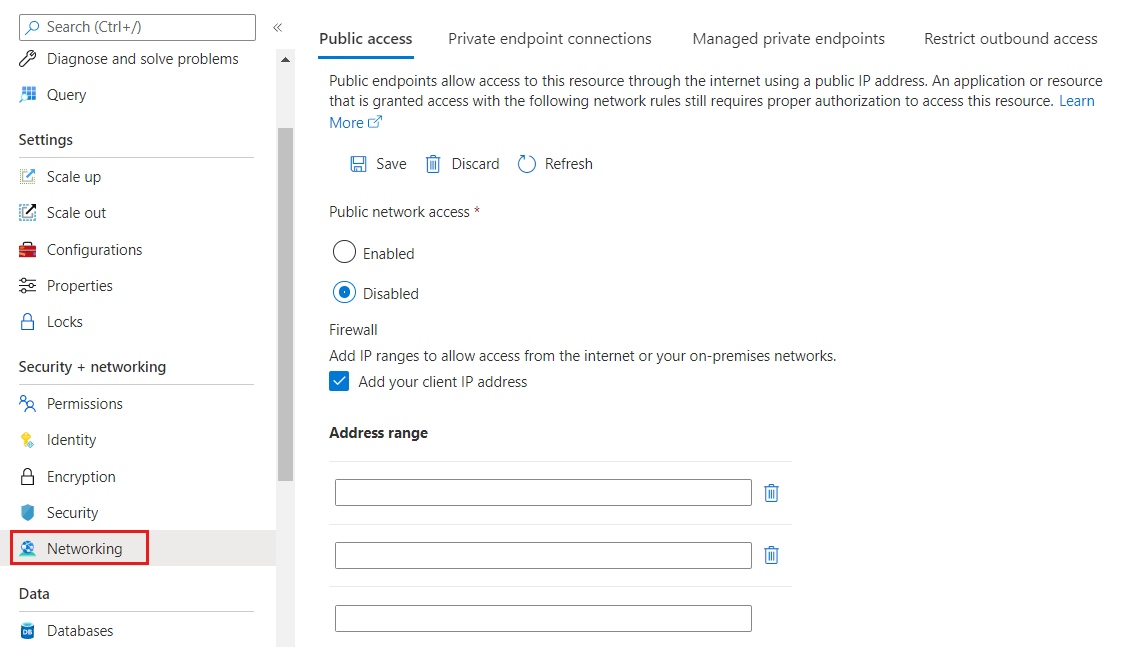

Öppna en Azure Data Explorer-klusterinstans i Azure Portal och välj Nätverk under Inställningar.

På fliken Offentlig åtkomst väljer du Inaktiverad för att inaktivera offentlig åtkomst till datakällan.

Under Brandvägg markerar du kryssrutan Lägg till klientens IP-adress och under Adressintervall anger du DE IP-adresser som finns på din Azure Managed Grafana-arbetsyta.

Välj Spara för att slutföra tillägg av utgående IP-adresser för Azure Managed Grafana i listan över tillåtna.

Du har begränsad åtkomst till din datakälla genom att inaktivera offentlig åtkomst, aktivera en brandvägg och tillåta åtkomst från Azure Managed Grafana IP-adresser.

Kontrollera åtkomsten till datakällan

Kontrollera om Azure Managed Grafana-slutpunkten fortfarande kan komma åt datakällan.

I Azure Portal går du till instansens översiktssida och väljer slutpunkts-URL:en.

Gå till Konfigurationsdatakälla > > Azure Data Explorer Datasource-inställningar > och välj Spara och testa längst ned på sidan:

- Om meddelandet "Lyckades" visas kan Azure Managed Grafana komma åt din datakälla.

- Om följande felmeddelande visas kan Azure Managed Grafana inte komma åt datakällan:

Post "https://<Azure-Data-Explorer-URI>/v1/rest/query": dial tcp ...: i/o timeout. Kontrollera att du har angett IP-adresserna korrekt i listan över tillåtna datakällors brandvägg.