Övervaka Azure Managed Instance för Apache Cassandra med hjälp av Azure Monitor

Azure Managed Instance för Apache Cassandra tillhandahåller mått och diagnostikloggning via Azure Monitor.

Azure Managed Instance för Apache Cassandra-mått

Du kan visualisera mått för Azure Managed Instance för Apache Cassandra i Azure-portalen genom att gå till klusterresursen och välja Mått. Du kan sedan välja mellan tillgängliga mått och aggregeringar.

Diagnostikinställningar i Azure

Azure Monitor använder diagnostikinställningar för att samla in resursloggar, som även kallas dataplansloggar. En Azure-resurs genererar resursloggar för att tillhandahålla omfattande, frekventa data om dess åtgärder. Azure Monitor samlar in loggarna per begäran. Exempel på dataplansåtgärder är borttagning, infogning och readFeed. Innehållet i loggarna varierar beroende på resurstyp.

Plattformsmått och aktivitetsloggar samlas in automatiskt, medan du måste skapa en diagnostikinställning för att samla in resursloggar eller vidarebefordra dem utanför Azure Monitor. Du kan aktivera diagnostikinställningar för Azure Managed Instance för Apache Cassandra-klusterresurser och skicka resursloggar till följande källor:

- Log Analytics-arbetsyta. Data som skickas till Log Analytics-arbetsytor skrivs till Azure Diagnostics (äldre) eller Resursspecifika tabeller (förhandsversion).

- Händelsehubb.

- Lagringskonto.

Kommentar

Vi rekommenderar att du skapar diagnostikinställningen i resursspecifikt läge.

Skapa diagnostikinställningar via Azure-portalen

Logga in på Azure-portalen.

Gå till din Azure Managed Instance för Apache Cassandra-klusterresursen.

Välj Diagnostikinställningar i avsnittet Övervakning och välj sedan Lägg till diagnostikinställning.

I fönstret Diagnostikinställning väljer du ett namn för din inställning.

Under Kategoriinformation väljer du sedan dina kategorier. Kategorin CassandraLogs registrerar Serveråtgärder för Cassandra. Kategorin CassandraAudit registrerar gransknings- och CQL-åtgärder (Cassandra Query Language).

Under Målinformation väljer du önskat mål för loggarna. Om du skickar loggar till en Log Analytics-arbetsyta måste du välja Resursspecifik som måltabell.

Kommentar

Om du skickar loggar till en Log Analytics-arbetsyta kan det ta upp till 20 minuter innan de visas. Fram till dess visas inte de resursspecifika tabellerna (som visas under Azure Managed Instance för Apache Cassandra).

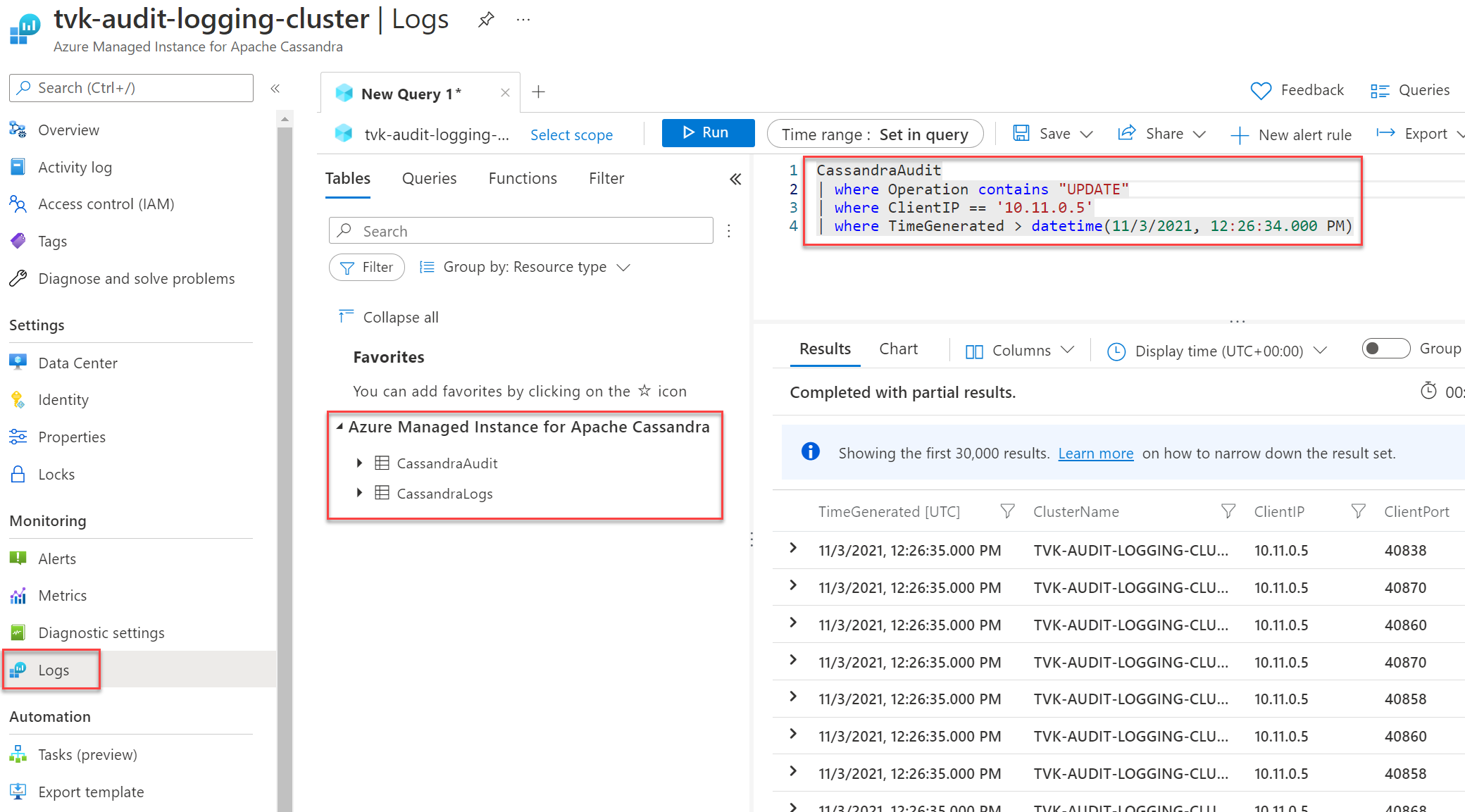

När du har konfigurerat diagnostikloggning och data flödar kan du välja Loggar och köra frågor mot tillgängliga diagnostikloggar med hjälp av Azure Data Explorer. Mer information om Azure Monitor och Kusto Query Language finns i Loggfrågor i Azure Monitor.

Skapa en diagnostikinställning via Azure CLI

Om du vill skapa en diagnostikinställning med hjälp av Azure CLI använder du kommandot az monitor diagnostic-settings create :

logs='[{"category":"CassandraAudit","enabled":true,"retentionPolicy":{"enabled":true,"days":3}},{"category":"CassandraLogs","enabled":true,"retentionPolicy":{"enabled":true,"days":3}}]'

resourceId='/subscriptions/{SUBSCRIPTION_ID}/resourceGroups/{RESOURCE_GROUP}/providers/Microsoft.DocumentDB/cassandraClusters/{CLUSTER_NAME}'

workspace='/subscriptions/{SUBSCRIPTION_ID}/resourcegroups/{RESOURCE_GROUP}/providers/microsoft.operationalinsights/workspaces/{WORKSPACE_NAME}'

az monitor diagnostic-settings create --name tvk-diagnostic-logs-cassandra --resource $resourceId --logs $logs --workspace $workspace --export-to-resource-specific true

Skapa en diagnostikinställning via REST-API:et

Använd Rest-API:et för Azure Monitor för att skapa en diagnostikinställning via den interaktiva konsolen.

Kommentar

Vi rekommenderar att du anger egenskapen logAnalyticsDestinationType till för att Dedicated aktivera resursspecifika tabeller.

Förfrågan

PUT

https://management.azure.com/{resource-id}/providers/microsoft.insights/diagnosticSettings/service?api-version={api-version}

Sidhuvuden

| Parametrar/rubriker | Värde/beskrivning |

|---|---|

name |

Namnet på diagnostikinställningen |

resourceUri |

subscriptions/{SUBSCRIPTION_ID}/resourceGroups/{RESOURCE_GROUP}/providers/Microsoft.DocumentDb/databaseAccounts/{ACCOUNT_NAME}/providers/microsoft.insights/diagnosticSettings/{DIAGNOSTIC_SETTING_NAME} |

api-version |

2017-05-01-preview |

Content-Type |

application/json |

Brödtext

{

"id": "/subscriptions/{SUBSCRIPTION_ID}/resourceGroups/{RESOURCE_GROUP}/providers/Microsoft.DocumentDb/databaseAccounts/{ACCOUNT_NAME}/providers/microsoft.insights/diagnosticSettings/{DIAGNOSTIC_SETTING_NAME}",

"type": "Microsoft.Insights/diagnosticSettings",

"name": "name",

"location": null,

"kind": null,

"tags": null,

"properties": {

"storageAccountId": null,

"serviceBusRuleId": null,

"workspaceId": "/subscriptions/{SUBSCRIPTION_ID}/resourcegroups/{RESOURCE_GROUP}/providers/microsoft.operationalinsights/workspaces/{WORKSPACE_NAME}",

"eventHubAuthorizationRuleId": null,

"eventHubName": null,

"logs": [

{

"category": "CassandraAudit",

"categoryGroup": null,

"enabled": true,

"retentionPolicy": {

"enabled": false,

"days": 0

}

},

{

"category": "CassandraLogs",

"categoryGroup": null,

"enabled": true,

"retentionPolicy": {

"enabled": false,

"days": 0

}

}

],

"logAnalyticsDestinationType": "Dedicated"

},

"identity": null

}

Vitlista för granskning

Kommentar

Den här artikeln innehåller referenser till termen vitlista, som Microsoft inte längre använder. När termen tas bort från programvaran tar vi bort den från den här artikeln.

Som standard skapar granskningsloggning en post för varje inloggningsförsök och CQL-fråga. Resultatet kan vara överväldigande och öka omkostnaderna. Om du vill hantera den här situationen kan du använda en vitlista för att selektivt inkludera eller exkludera specifika granskningsposter.

Cassandra 3.11

I Cassandra 3.11 kan du använda funktionen för granskningslista för att ange vilka åtgärder som inte skapar en granskningspost. Funktionen för vitlista för granskning är aktiverad som standard i Cassandra 3.11. Information om hur du konfigurerar din vitlista finns i Rollbaserad vitlistningshantering.

Exempel:

Om du vill filtrera bort alla

SELECTåtgärder ochMODIFYåtgärder för användarenbobfrån granskningsloggen kör du följande instruktioner:cassandra@cqlsh> ALTER ROLE bob WITH OPTIONS = { 'GRANT AUDIT WHITELIST FOR SELECT' : 'data' }; cassandra@cqlsh> ALTER ROLE bob WITH OPTIONS = { 'GRANT AUDIT WHITELIST FOR MODIFY' : 'data' };Om du vill filtrera bort alla

SELECTåtgärderdecisionsi tabellen idesignnyckelområdet för användarenjimfrån granskningsloggen kör du följande instruktion:cassandra@cqlsh> ALTER ROLE jim WITH OPTIONS = { 'GRANT AUDIT WHITELIST FOR SELECT' : 'data/design/decisions' };Om du vill återkalla vitlistan för användaren

bobför alla användarensSELECTåtgärder kör du följande instruktion:cassandra@cqlsh> ALTER ROLE bob WITH OPTIONS = { 'REVOKE AUDIT WHITELIST FOR SELECT' : 'data' };Om du vill visa aktuella vitlistor kör du följande instruktion:

cassandra@cqlsh> LIST ROLES;

Cassandra 4 och senare

I Cassandra 4 och senare kan du konfigurera din vitlista i Cassandra-konfigurationen. Detaljerad vägledning finns i Uppdatera Cassandra-konfiguration. De tillgängliga alternativen är följande (referens: Cassandra-dokumentation för granskningsloggning):

audit_logging_options:

included_keyspaces: <Comma separated list of keyspaces to be included in audit log, default - includes all keyspaces>

excluded_keyspaces: <Comma separated list of keyspaces to be excluded from audit log, default - excludes no keyspace except system, system_schema and system_virtual_schema>

included_categories: <Comma separated list of Audit Log Categories to be included in audit log, default - includes all categories>

excluded_categories: <Comma separated list of Audit Log Categories to be excluded from audit log, default - excludes no category>

included_users: <Comma separated list of users to be included in audit log, default - includes all users>

excluded_users: <Comma separated list of users to be excluded from audit log, default - excludes no user>

De tillgängliga kategorierna är: QUERY, DML, DDL, DCL, OTHER, AUTH, ERROR, PREPARE.

Här är ett exempel på konfiguration:

audit_logging_options:

included_keyspaces: keyspace1,keyspace2

included_categories: AUTH,ERROR,DCL,DDL

Som standard anges included_categories konfigurationen till AUTH,ERROR,DCL,DDL.

Nästa steg

- Detaljerad information om hur du skapar en diagnostikinställning med hjälp av Azure-portalen, Azure CLI eller PowerShell finns i Diagnostikinställningar i Azure Monitor.