Använda ett VPN med Azure Managed Instance för Apache Cassandra

Azure Managed Instance för Apache Cassandra-noder kräver åtkomst till många andra Azure-tjänster när de matas in i ditt virtuella nätverk. Normalt är åtkomst aktiverad genom att se till att ditt virtuella nätverk har utgående åtkomst till Internet. Om din säkerhetsprincip förbjuder utgående åtkomst kan du konfigurera brandväggsregler eller användardefinierade vägar för lämplig åtkomst. Mer information finns i Obligatoriska regler för utgående nätverk.

Men om du har interna säkerhetsproblem med dataexfiltrering kan din säkerhetsprincip förbjuda direkt åtkomst till dessa tjänster från ditt virtuella nätverk. Genom att använda ett virtuellt privat nätverk (VPN) med Azure Managed Instance för Apache Cassandra kan du se till att datanoder i det virtuella nätverket endast kommunicerar med en enda VPN-slutpunkt, utan direkt åtkomst till andra tjänster.

Så här fungerar det

En virtuell dator med namnet operatorn är en del av varje Azure Managed Instance för Apache Cassandra. Det hjälper dig att hantera klustret, som standard finns operatorn i samma virtuella nätverk som klustret. Vilket innebär att operatorn och de virtuella datadatorerna har samma NSG-regler (Network Security Group). Vilket inte är idealiskt av säkerhetsskäl, och det gör också att kunderna kan förhindra att operatören når nödvändiga Azure-tjänster när de konfigurerar NSG-regler för sitt undernät.

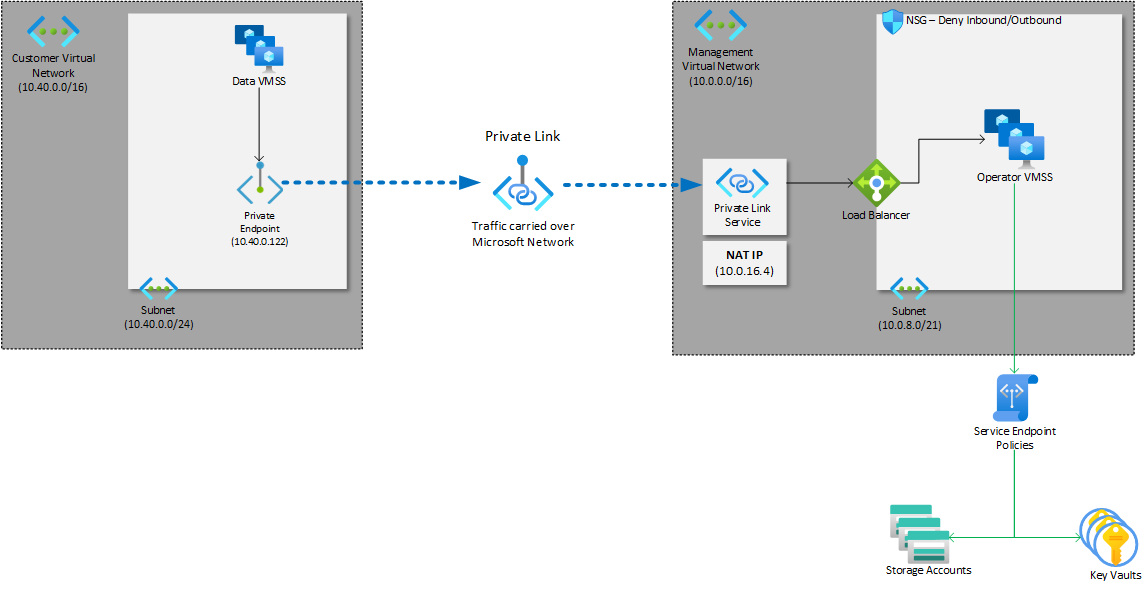

Med VPN som anslutningsmetod för en Azure Managed Instance för Apache Cassandra kan operatören vara i ett annat virtuellt nätverk än klustret med hjälp av tjänsten private link. Det innebär att operatorn kan finnas i ett virtuellt nätverk som har åtkomst till nödvändiga Azure-tjänster och klustret kan finnas i ett virtuellt nätverk som du styr.

Med VPN kan operatören nu ansluta till en privat IP-adress inom adressintervallet för det virtuella nätverket som kallas privat slutpunkt. Den privata länken dirigerar data mellan operatören och den privata slutpunkten via Azure-stamnätverket, vilket undviker exponering för det offentliga Internet.

Säkerhetsfördelar

Vi vill förhindra att angripare kommer åt det virtuella nätverk där operatören distribueras och försöker stjäla data. Därför har vi säkerhetsåtgärder på plats för att se till att operatorn bara kan nå nödvändiga Azure-tjänster.

Principer för tjänstslutpunkter: Dessa principer ger detaljerad kontroll över utgående trafik i det virtuella nätverket, särskilt för Azure-tjänster. Genom att använda tjänstslutpunkter upprättar de begränsningar som tillåter dataåtkomst enbart till angivna Azure-tjänster som Azure Monitoring, Azure Storage och Azure KeyVault. Dessa principer säkerställer särskilt att utgående data begränsas enbart till fördefinierade Azure Storage-konton, vilket förbättrar säkerheten och datahanteringen i nätverksinfrastrukturen.

Nätverkssäkerhetsgrupper: Dessa grupper används för att filtrera nätverkstrafik till och från resurserna i ett virtuellt Azure-nätverk. Vi blockerar all trafik från operatorn till Internet och tillåter endast trafik till vissa Azure-tjänster via en uppsättning NSG-regler.

Så här använder du ett VPN med Azure Managed Instance för Apache Cassandra

Skapa ett Azure Managed Instance för Apache Cassandra-kluster med hjälp

"VPN"av som värde för--azure-connection-methodalternativet:az managed-cassandra cluster create \ --cluster-name "vpn-test-cluster" \ --resource-group "vpn-test-rg" \ --location "eastus2" \ --azure-connection-method "VPN" \ --initial-cassandra-admin-password "password"Använd följande kommando för att se klusteregenskaperna:

az managed-cassandra cluster show \ --resource-group "vpn-test-rg" \ --cluster-name "vpn-test-cluster"Från utdata gör du en kopia av värdet

privateLinkResourceId.I Azure-portalen skapar du en privat slutpunkt med hjälp av följande information:

- På fliken Resurs väljer du Anslut till en Azure-resurs efter resurs-ID eller alias som anslutningsmetod och Microsoft.Network/privateLinkServices som resurstyp. Ange värdet

privateLinkResourceIdfrån föregående steg. - På fliken Virtuellt nätverk väljer du det virtuella nätverkets undernät och väljer alternativet Statiskt allokera IP-adress .

- Verifiera och skapa.

Kommentar

För närvarande kräver anslutningen mellan hanteringstjänsten och din privata slutpunkt godkännande från Azure Managed Instance för Apache Cassandra-teamet.

- På fliken Resurs väljer du Anslut till en Azure-resurs efter resurs-ID eller alias som anslutningsmetod och Microsoft.Network/privateLinkServices som resurstyp. Ange värdet

Hämta IP-adressen för den privata slutpunktens nätverksgränssnitt.

Skapa ett nytt datacenter med hjälp av IP-adressen från föregående steg som

--private-endpoint-ip-addressparameter.

Nästa steg

- Lär dig mer om konfiguration av hybridkluster i Azure Managed Instance för Apache Cassandra.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för