Översikt över VPN-felsökning

Virtuella nätverksgatewayer ger anslutning mellan lokala resurser och virtuella Azure-nätverk. Det är viktigt att övervaka virtuella nätverksgatewayer och deras anslutningar för att säkerställa att kommunikationen inte bryts. Azure Network Watcher ger möjlighet att felsöka virtuella nätverksgatewayer och deras anslutningar. Funktionen kan anropas via Azure-portalen, Azure PowerShell, Azure CLI eller REST API. När det anropas diagnostiserar Network Watcher gatewayens eller anslutningens hälsotillstånd och returnerar lämpliga resultat. Begäran är en tidskrävande transaktion. Resultaten returneras när diagnosen är klar.

Gatewaytyper som stöds

I följande tabell visas vilka gatewayer och anslutningar som stöds med felsökning av Network Watcher:

| Gateway eller anslutning | Stöds |

|---|---|

| Gatewaytyper | |

| VPN | Stöds |

| ExpressRoute | Stöds inte |

| VPN-typer | |

| Routningsbaserad | Stöds |

| Principbaserad | Stöds inte |

| Anslut ionstyper | |

| IPSec | Stöds |

| VNet2VNet | Stöds |

| ExpressRoute | Stöds inte |

| VPNClient | Stöds inte |

Resultat

De preliminära resultat som returneras ger en övergripande bild av resursens hälsotillstånd. Du kan få mer information om resurser enligt följande avsnitt:

Följande lista är de värden som returneras med felsöknings-API:et:

- startTime – Det här värdet är den tid då api-anropet för felsökning startades.

- endTime – Det här värdet är den tid då felsökningen avslutades.

- code – Det här värdet är UnHealthy, om det finns ett enda diagnosfel.

- results – Resultat är en samling resultat som returneras på Anslut ion eller den virtuella nätverksgatewayen.

- id – Det här värdet är feltypen.

- summary – Det här värdet är en sammanfattning av felet.

- detaljerad – Det här värdet innehåller en detaljerad beskrivning av felet.

- recommendedActions – Den här egenskapen är en samling rekommenderade åtgärder att vidta.

- actionText – Det här värdet innehåller texten som beskriver vilken åtgärd som ska vidtas.

- actionUri – Det här värdet ger URI:n till dokumentation om hur du agerar.

- actionUriText – Det här värdet är en kort beskrivning av åtgärdstexten.

Följande tabeller visar de olika feltyperna (ID under resultat från föregående lista) som är tillgängliga och om felet skapar loggar.

Gateway

| Feltyp | Anledning | Loggas |

|---|---|---|

| NoFault | När inget fel har identifierats | Ja |

| GatewayNotFound | Det går inte att hitta att gatewayen eller gatewayen inte har etablerats | Nej |

| PlannedMaintenance | Gatewayinstansen är under underhåll | Nej |

| UserDrivenUpdate | Det här felet inträffar när en användaruppdatering pågår. Uppdateringen kan vara en storleksändring. | Nej |

| VipUnResponsive | Det här felet uppstår när den primära instansen av gatewayen inte kan nås på grund av ett fel i tillståndsavsökningen. | Nej |

| PlatformInActive | Det är något problem med plattformen. | Nej |

| ServiceNotRunning | Den underliggande tjänsten körs inte. | Nej |

| Nej Anslut ionsFoundForGateway | Det finns inga anslutningar på gatewayen. Det här felet är bara en varning. | Nej |

| Anslut ionsNot Anslut ed | Anslut joner är inte anslutna. Det här felet är bara en varning. | Ja |

| GatewayCPUUsageExceeded | Den aktuella gatewayens CPU-användning är > 95 %. | Ja |

Connection

| Feltyp | Anledning | Loggas |

|---|---|---|

| NoFault | När inget fel har identifierats | Ja |

| GatewayNotFound | Det går inte att hitta att gatewayen eller gatewayen inte har etablerats | Nej |

| PlannedMaintenance | Gatewayinstansen är under underhåll | Nej |

| UserDrivenUpdate | Det här felet inträffar när en användaruppdatering pågår. Uppdateringen kan vara en storleksändring. | Nej |

| VipUnResponsive | Det här felet uppstår när den primära instansen av gatewayen inte kan nås på grund av ett fel i tillståndsavsökningen. | Nej |

| Anslut ionEntityNotFound | Anslut ionskonfiguration saknas | Nej |

| Anslut ionIsMarkedDisconnected | Anslutningen har markerats som "frånkopplad" | Nej |

| Anslut ionNotConfiguredOnGateway | Den underliggande tjänsten har inte konfigurerat anslutningen. | Ja |

| Anslut ionMarkedStandby | Den underliggande tjänsten är markerad som vänteläge. | Ja |

| Autentisering | Matchningsfel för i förväg delad nyckel | Ja |

| PeerReachability | Peer-gatewayen kan inte nås. | Ja |

| IkePolicyMismatch | Peer-gatewayen har IKE-principer som inte stöds av Azure. | Ja |

| WfpParse-fel | Ett fel uppstod vid parsning av WFP-loggen. | Ja |

Loggfiler

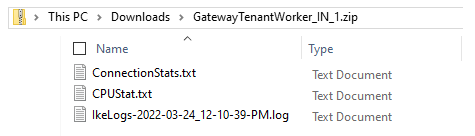

Resursen som felsöker loggfiler lagras i ett lagringskonto när resursfelsökningen är klar. Följande bild visar exempelinnehållet i ett anrop som resulterade i ett fel.

Kommentar

- I vissa fall skrivs endast en delmängd av loggfilerna till lagring.

- För nyare gatewayversioner har IkeErrors.txt, Scrubbed-wfpdiag.txt och wfpdiag.txt.sum ersatts av en IkeLogs.txt-fil som innehåller hela IKE-aktiviteten (inte bara fel).

Anvisningar om hur du laddar ned filer från Azure Storage-konton finns i Ladda ned en blockblob. Ett annat verktyg som kan användas är Storage Explorer. Information om Azure Storage Explorer finns i Använda Azure Storage Explorer för att ladda ned blobar

Anslut ionStats.txt

Filen Anslut ionStats.txt innehåller övergripande statistik för Anslut ion, inklusive inkommande och utgående byte, Anslut ionsstatus och den tid då Anslut ion etablerades.

Kommentar

Om anropet till felsöknings-API:et returnerar felfritt är det enda som returneras i zip-filen en Anslut ionStats.txt-fil.

Innehållet i den här filen liknar följande exempel:

Connectivity State : Connected

Remote Tunnel Endpoint :

Ingress Bytes (since last connected) : 288 B

Egress Bytes (Since last connected) : 288 B

Connected Since : 2/1/2017 8:22:06 PM

CPUStats.txt

Filen CPUStats.txt innehåller cpu-användning och tillgängligt minne vid tidpunkten för testningen. Innehållet i den här filen liknar följande exempel:

Current CPU Usage : 0 % Current Memory Available : 641 MBs

IKElogs.txt

Filen IKElogs.txt innehåller alla IKE-aktiviteter som hittades under övervakningen.

I följande exempel visas innehållet i en IKElogs.txt-fil.

Remote <IPaddress>:500: Local <IPaddress>:500: [RECEIVED][SA_AUTH] Received IKE AUTH message

Remote <IPaddress>:500: Local <IPaddress>:500: Received Traffic Selector payload request- [Tsid 0x729 ]Number of TSIs 2: StartAddress 10.20.0.0 EndAddress 10.20.255.255 PortStart 0 PortEnd 65535 Protocol 0, StartAddress 192.168.100.0 EndAddress 192.168.100.255 PortStart 0 PortEnd 65535 Protocol 0 Number of TSRs 1:StartAddress 0.0.0.0 EndAddress 255.255.255.255 PortStart 0 PortEnd 65535 Protocol 0

Remote <IPaddress>:500: Local <IPaddress>:500: [SEND] Proposed Traffic Selector payload will be (Final Negotiated) - [Tsid 0x729 ]Number of TSIs 2: StartAddress 10.20.0.0 EndAddress 10.20.255.255 PortStart 0 PortEnd 65535 Protocol 0, StartAddress 192.168.100.0 EndAddress 192.168.100.255 PortStart 0 PortEnd 65535 Protocol 0 Number of TSRs 1:StartAddress 0.0.0.0 EndAddress 255.255.255.255 PortStart 0 PortEnd 65535 Protocol 0

Remote <IPaddress>:500: Local <IPaddress>:500: [RECEIVED]Received IPSec payload: Policy1:Cipher=DESIntegrity=Md5

IkeCleanupQMNegotiation called with error 13868 and flags a

Remote <IPaddress>:500: Local <IPaddress>:500: [SEND][NOTIFY] Sending Notify Message - Policy Mismatch

IKEErrors.txt

Filen IKEErrors.txt innehåller eventuella IKE-fel som hittades under övervakningen.

I följande exempel visas innehållet i en IKEErrors.txt-fil. Dina fel kan variera beroende på problemet.

Error: Authentication failed. Check shared key. Check crypto. Check lifetimes.

based on log : Peer failed with Windows error 13801(ERROR_IPSEC_IKE_AUTH_FAIL)

Error: On-prem device sent invalid payload.

based on log : IkeFindPayloadInPacket failed with Windows error 13843(ERROR_IPSEC_IKE_INVALID_PAYLOAD)

Scrubbed-wfpdiag.txt

Loggfilen Scrubbed-wfpdiag.txt innehåller wfp-loggen. Den här loggen innehåller loggning av paketfall och IKE/AuthIP-fel.

I följande exempel visas innehållet i filen Scrubbed-wfpdiag.txt. I det här exemplet var den i förväg delade nyckeln för en Anslut ion inte korrekt, vilket kan ses från den tredje raden längst ned. Följande exempel är bara ett kodfragment av hela loggen, eftersom loggen kan vara lång beroende på problemet.

...

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Deleted ICookie from the high priority thread pool list

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|IKE diagnostic event:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Event Header:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Timestamp: 1601-01-01T00:00:00.000Z

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Flags: 0x00000106

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Local address field set

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Remote address field set

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IP version field set

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IP version: IPv4

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IP protocol: 0

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Local address: 13.78.238.92

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Remote address: 52.161.24.36

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Local Port: 0

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Remote Port: 0

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Application ID:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| User SID: <invalid>

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Failure type: IKE/Authip Main Mode Failure

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Type specific info:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Failure error code:0x000035e9

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IKE authentication credentials are unacceptable

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Failure point: Remote

...

wfpdiag.txt.sum

Filen wfpdiag.txt.sum är en logg som visar de buffertar och händelser som bearbetas.

Följande exempel är innehållet i en wfpdiag.txt.sum-fil.

Files Processed:

C:\Resources\directory\924336c47dd045d5a246c349b8ae57f2.GatewayTenantWorker.DiagnosticsStorage\2017-02-02T17-34-23\wfpdiag.etl

Total Buffers Processed 8

Total Events Processed 2169

Total Events Lost 0

Total Format Errors 0

Total Formats Unknown 486

Elapsed Time 330 sec

+-----------------------------------------------------------------------------------+

|EventCount EventName EventType TMF |

+-----------------------------------------------------------------------------------+

| 36 ikeext ike_addr_utils_c844 a0c064ca-d954-350a-8b2f-1a7464eef8b6|

| 12 ikeext ike_addr_utils_c857 a0c064ca-d954-350a-8b2f-1a7464eef8b6|

| 96 ikeext ike_addr_utils_c832 a0c064ca-d954-350a-8b2f-1a7464eef8b6|

| 6 ikeext ike_bfe_callbacks_c133 1dc2d67f-8381-6303-e314-6c1452eeb529|

| 6 ikeext ike_bfe_callbacks_c61 1dc2d67f-8381-6303-e314-6c1452eeb529|

| 12 ikeext ike_sa_management_c5698 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 6 ikeext ike_sa_management_c8447 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 12 ikeext ike_sa_management_c494 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 12 ikeext ike_sa_management_c642 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 6 ikeext ike_sa_management_c3162 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 12 ikeext ike_sa_management_c3307 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

Att tänka på

- Endast en VPN-felsökningsåtgärd kan köras i taget per prenumeration. Om du vill köra en annan VPN-felsökningsåtgärd väntar du tills den föregående har slutförts. Om du utlöser en ny åtgärd medan en tidigare åtgärd inte har slutförts misslyckas efterföljande åtgärder.

- CLI-bugg: Om du använder Azure CLI för att köra kommandot måste VPN Gateway och lagringskontot finnas i samma resursgrupp. Kunder med resurser i olika resursgrupper kan använda PowerShell eller Azure-portalen i stället.

Gå vidare

Information om hur du diagnostiserar ett problem med en virtuell nätverksgateway eller gatewayanslutning finns i Diagnostisera kommunikationsproblem mellan virtuella nätverk.