Flytta Azure Key Vault till en annan region

Det finns olika orsaker till varför du kanske vill flytta dina befintliga Azure-resurser från en region till en annan. Du kanske vill:

- Dra nytta av en ny Azure-region.

- Distribuera endast funktioner eller tjänster som är tillgängliga i specifika regioner.

- Uppfylla interna policy- och styrningskrav.

- Justera med företagsfusioner och förvärv

- Uppfylla kapacitetsplaneringskraven.

Azure Key Vault stöder inte nyckelvalvsflytt till en annan region.

I stället för att flytta måste du:

- Skapa ett nytt nyckelvalv med flytten av de associerade Azure-tjänsterna.

- Återskapa nödvändiga nycklar, hemligheter eller certifikat. I vissa fall kan du behöva överföra hemligheterna eller certifikaten från ditt befintliga nyckelvalv till det flyttade nyckelvalvet.

Förutsättningar

Kontrollera att azure-prenumerationen gör att du kan skapa nyckelvalv i målregionen.

Skapa en beroendekarta med alla Azure-tjänster som används av Key Vault. För de tjänster som omfattas av omlokaliseringen måste du välja lämplig omlokaliseringsstrategi.

Beroende på din Key Vault-design kan du behöva distribuera och konfigurera det virtuella nätverket i målregionen.

Dokumentera och planera att konfigurera om i Nyckelvalvet i målregionen:

- Åtkomstprinciper och inställningar för nätverkskonfiguration.

- Skydd mot mjuk borttagning och rensning.

- Inställningar för autorotering.

Driftstopp

Information om möjliga stilleståndstider finns i Cloud Adoption Framework for Azure: Select a relocation method (Molnimplementeringsramverk för Azure: Välj en omlokaliseringsmetod).

Överväganden för tjänstslutpunkter

Tjänstslutpunkterna för virtuella nätverk för Azure Key Vault begränsar åtkomsten till ett angivet virtuellt nätverk. Slutpunkterna kan också begränsa åtkomsten till en lista över adressintervall för IPv4 (Internet Protocol version 4). Alla användare som ansluter till Key Vault utanför dessa källor nekas åtkomst. Om tjänstslutpunkter har konfigurerats i källregionen för Key Vault-resursen skulle samma sak behöva göras i målområdet.

För att nyckelvalvet ska kunna återskapas till målregionen måste det virtuella nätverket och undernätet skapas i förväg. Om flytten av dessa två resurser utförs med Azure Resource Mover-verktyget konfigureras inte tjänstslutpunkterna automatiskt. Därför måste de konfigureras manuellt, vilket kan göras via Azure-portalen, Azure CLI eller Azure PowerShell.

Överväganden för privat slutpunkt

Azure Private Link tillhandahåller privata anslutningar från ett virtuellt nätverk till Azure Platform as a Service (PaaS), kundägda eller Microsoft-partnertjänster. Private Link förenklar nätverksarkitekturen och skyddar anslutningen mellan slutpunkter i Azure genom att eliminera dataexponering för det offentliga Internet.

För att nyckelvalvet ska kunna återskapas i målregionen måste det virtuella nätverket och undernätet skapas innan den faktiska rekreationen inträffar.

Överväganden för DNS-integrering med privata Slutpunkter i Azure

Det är viktigt att konfigurera DNS-inställningarna korrekt för att matcha ip-adressen för den privata slutpunkten till det fullständigt kvalificerade domännamnet (FQDN) för niska veze.

Befintliga Microsoft Azure-tjänster kanske redan har en DNS-konfiguration för en offentlig slutpunkt. Den här konfigurationen måste åsidosättas för att ansluta med din privata slutpunkt.

Nätverksgränssnittet som är associerat med den privata slutpunkten innehåller information för att konfigurera din DNS. Nätverksgränssnittsinformationen innehåller FQDN- och privata IP-adresser för din privata länkresurs.

Du kan använda följande alternativ för att konfigurera DNS-inställningarna för privata slutpunkter:

- Använd värdfilen (rekommenderas endast för testning). Du kan använda värdfilen på en virtuell dator för att åsidosätta DNS.

- Använd en privat DNS-zon. Du kan använda privata DNS-zoner för att åsidosätta DNS-matchningen för en privat slutpunkt. Du kan länka en privat DNS-zon till ditt virtuella nätverk för att matcha specifika domäner.

- Använd DNS-vidarekopplaren (valfritt). Du kan använda din DNS-vidarekopplare till att åsidosätta DNS-matchningen för en privat länkresurs. Skapa en DNS-vidarekopplingsregel för att använda en privat DNS-zon på DNS-servern i ett virtuellt nätverk.

Förbereda

Så här exporterar du en mall med Azure-portalen:

Logga in på Azure-portalen.

Välj Alla resurser och välj sedan ditt nyckelvalv.

Välj >Mall för automationsexport>.

Välj Ladda ned på bladet Exportera mall .

Leta upp den .zip fil som du laddade ned från portalen och packa upp filen till valfri mapp.

Den här zip-filen innehåller de .json filer som utgör mallen och skripten för att distribuera mallen.

Tänk på följande begrepp:

- Nyckelvalvsnamn är globalt unika. Du kan inte återanvända ett valvnamn.

- Du måste konfigurera om dina åtkomstprinciper och nätverkskonfigurationsinställningar i det nya nyckelvalvet.

- Du måste konfigurera om skydd mot mjuk borttagning och rensning i det nya nyckelvalvet.

- Säkerhetskopierings- och återställningsåtgärden bevarar inte inställningarna för autorotation. Du kan behöva konfigurera om inställningarna.

Ändra mallen

Ändra mallen genom att ändra nyckelvalvets namn och region.

Så här distribuerar du mallen med hjälp av Azure-portalen:

I Azure-portalen väljer du Skapa en resurs.

I Sök på Marketplace skriver du malldistribution och trycker sedan på RETUR.

Välj Malldistribution.

Välj Skapa.

Välj alternativet för att skapa din egen mall i redigeringsprogrammet.

Välj Läs in fil och följ sedan anvisningarna för att läsa in den template.json fil som du laddade ned i det sista avsnittet.

I filen template.json namnger du nyckelvalvet genom att ange standardvärdet för nyckelvalvets namn. I det här exemplet anges standardvärdet för nyckelvalvets namn till

mytargetaccount."$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#", "contentVersion": "1.0.0.0", "parameters": { "vaults_name": { "defaultValue": "key-vault-name", "type": "String" } },Redigera platsegenskapen i filen template.json till målregionen. I det här exemplet anges målregionen till

centralus."resources": [ { "type": "Microsoft.KeyVault/vaults", "apiVersion": "2023-07-01", "name": "[parameters('vaults_name')]", "location": "centralus", ... }, ... ]Information om hur du hämtar platskoder för regioner finns i Azure-platser. Koden för en region är regionnamnet utan blanksteg, centrala usa = centrala.

Ta bort resurser av typen privat slutpunkt i mallen.

{ "type": "Microsoft.KeyVault/vaults/privateEndpointConnections", ... }Om du konfigurerade en tjänstslutpunkt i nyckelvalvet lägger du till regeln för målundernätet i avsnittet networkAcl under virtualNetworkRules. Kontrollera att flaggan ignoreMissingVnetServiceEndpoint är inställd på False, så att IaC inte kan distribuera Key Vault om tjänstslutpunkten inte har konfigurerats i målregionen.

parameter.json

{ "$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentParameters.json#", "contentVersion": "1.0.0.0", "parameters": { "target_vnet_externalid": { "value": "virtualnetwork-externalid" }, "target_subnet_name": { "value": "subnet-name" } } }_template.json

"networkAcls": { "bypass": "AzureServices", "defaultAction": "Deny", "ipRules": [], "virtualNetworkRules": [ { "id": "[concat(parameters('target_vnet_externalid'), concat('/subnets/', parameters('target_subnet_name')]", "ignoreMissingVnetServiceEndpoint": false } ] }

Omdistribuera

Distribuera mallen för att skapa ett nytt nyckelvalv i målregionen.

Spara filen template.json .

Ange eller välj egenskapsvärden:

Prenumeration: Välj en Azure-prenumeration.

Resursgrupp: Välj Skapa ny och ge resursgruppen ett namn.

Plats: Välj en Azure-plats.

Välj Jag godkänner de villkor som anges ovan och välj sedan Välj köp.

Åtkomstprinciper och inställningar för nätverkskonfiguration (privata slutpunkter) måste konfigureras om i det nya Nyckelvalvet. Skydd mot mjuk borttagning och rensning måste konfigureras om i det nya nyckelvalvet och inställningarna för autorotation.

Dricks

Om du får ett fel som anger att den angivna XML-koden inte är syntaktiskt giltig jämför du JSON i mallen med de scheman som beskrivs i Azure Resource Manager-dokumentationen.

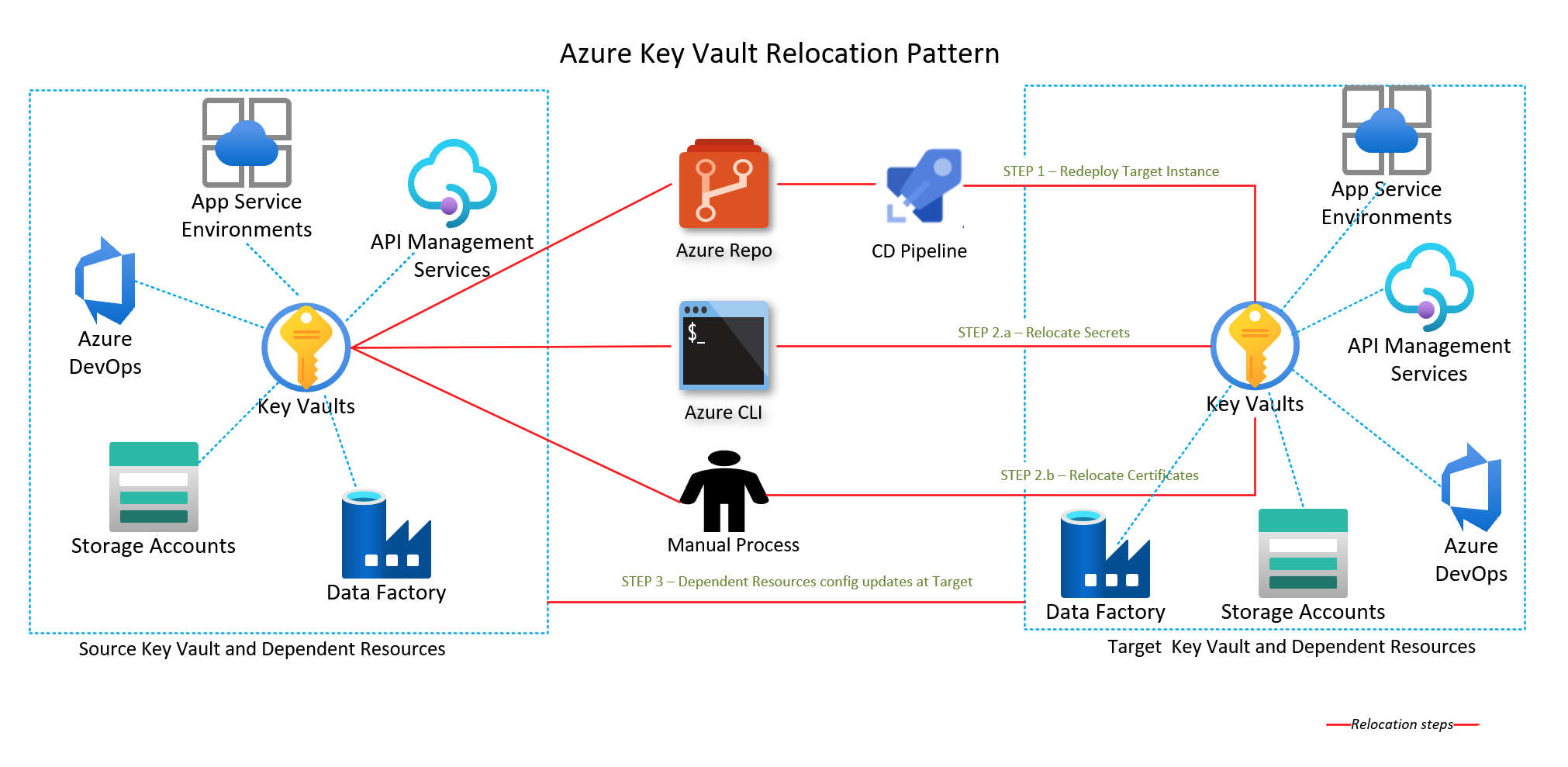

Distribuera om med datamigrering

Viktigt!

Om du planerar att flytta ett Nyckelvalv mellan regioner men inom samma geografi rekommenderar vi att du säkerhetskopierar och återställer hemligheter, nycklar och certifikat.

- Följ stegen som beskrivs i omdistribueringsmetoden.

- För hemligheter:

- Kopiera och spara det hemliga värdet i källnyckelvalvet.

- Återskapa hemligheten i målnyckelvalvet och ange värdet till sparad hemlighet.

- För certifikat:

- Exportera certifikatet till en PFX-fil.

- Importera PFX-filen till målnyckelvalvet. Om du inte kan exportera den privata nyckeln (

exportablehar inte angetts) måste du generera ett nytt certifikat och importera det till målnyckelvalvet.

- I och med flytten av den associerade Azure-tjänsten återskapas nycklarna .

- Bekräfta att nycklarna har genererats för den associerade tjänsten.

Verifiera

Innan du tar bort ditt gamla nyckelvalv kontrollerar du att det nya valvet innehåller alla nödvändiga nycklar, hemligheter och certifikat efter flytten av de associerade Azure-tjänsterna.