Replikera Azure Disk Encryption-aktiverade virtuella datorer till en annan Azure-region

Den här artikeln beskriver hur du replikerar virtuella Azure-datorer med Azure Disk Encryption (ADE) aktiverat, från en Azure-region till en annan.

Kommentar

Site Recovery stöder för närvarande ADE, med och utan Microsoft Entra ID för virtuella datorer som kör Windows-operativsystem. För Linux-operativsystem stöder vi endast ADE utan Microsoft Entra ID. För datorer som kör ADE 1.1 (utan Microsoft Entra ID) måste de virtuella datorerna dessutom använda hanterade diskar. Virtuella datorer med ohanterade diskar stöds inte. Om du byter från ADE 0.1 (med Microsoft Entra ID) till 1.1 måste du inaktivera replikering och sedan aktivera replikering för en virtuell dator efter att du har aktiverat 1.1.

Nödvändiga användarbehörigheter

Site Recovery kräver att användaren har behörighet att skapa nyckelvalvet i målregionen och kopiera nycklar från källregionens nyckelvalv till målregionens nyckelvalv.

För att aktivera replikering av diskkrypteringsaktiverade virtuella datorer från Azure Portal behöver användaren följande behörigheter för nyckelvalv för både källregionen och målregionen.

Behörigheter för Nyckelvalv

- Lista, skapa och hämta

Nyckelvalvshemlighetsbehörigheter

- Hemliga hanteringsåtgärder

- Hämta, lista och ange

- Hemliga hanteringsåtgärder

Nyckelbehörigheter för Nyckelvalv (krävs endast om de virtuella datorerna använder nyckelkrypteringsnyckel för att kryptera diskkrypteringsnycklar)

- Nyckelhanteringsåtgärder

- Hämta, lista och skapa

- Kryptografiska åtgärder

- Dekryptera och kryptera

- Nyckelhanteringsåtgärder

Om du vill hantera behörigheter går du till nyckelvalvsresursen i portalen. Lägg till nödvändiga behörigheter för användaren. I följande exempel visas hur du aktiverar behörigheter till nyckelvalvet ContosoWeb2Keyvault, som finns i källregionen.

Gå till Home>Keyvaults>ContosoWeb2KeyVault > Access-principer.

Du kan se att det inte finns några användarbehörigheter. Välj Lägg till. Ange information om användare och behörigheter.

Om användaren som aktiverar haveriberedskap (DR) inte har behörighet att kopiera nycklarna kan en säkerhetsadministratör som har lämpliga behörigheter använda följande skript för att kopiera krypteringshemligheter och nycklar till målregionen.

Information om hur du felsöker behörigheter finns i behörighetsproblem med nyckelvalvet senare i den här artikeln.

Kommentar

Om du vill aktivera replikering av diskkrypteringsaktiverade virtuella datorer från portalen behöver du minst listbehörigheter för nyckelvalv, hemligheter och nycklar.

Kopiera diskkrypteringsnycklar till DR-regionen med hjälp av PowerShell-skriptet

Öppna den råa skriptkoden "CopyKeys".

Kopiera skriptet till en fil och ge det namnet Copy-keys.ps1.

Öppna Windows PowerShell-programmet och gå till mappen där du sparade filen.

Kör Copy-keys.ps1.

Ange autentiseringsuppgifter för Azure för att logga in.

Välj Azure-prenumerationen för dina virtuella datorer.

Vänta tills resursgrupperna läses in och välj sedan resursgruppen för dina virtuella datorer.

Välj de virtuella datorerna i listan som visas. Endast virtuella datorer som är aktiverade för diskkryptering finns i listan.

Välj målplatsen.

- Nyckelvalv för diskkryptering

- Nyckelkrypteringsnyckelvalv

Som standard skapar Site Recovery ett nytt nyckelvalv i målregionen. Valvets namn har ett "asr"-suffix som baseras på den virtuella källdatorns diskkrypteringsnycklar. Om det redan finns ett nyckelvalv som skapades av Site Recovery återanvänds det. Välj ett annat nyckelvalv i listan om det behövs.

Kommentar

Du kan också ladda ned nyckeln och importera den i den sekundära nyckelvalvsregionen. Du kan sedan ändra replikdiskarna så att de använder nycklarna.

Aktivera replikering

Använd följande procedur för att replikera azure diskkrypteringsaktiverade virtuella datorer till en annan Azure-region. Till exempel är den primära Azure-regionen Östasien och den sekundära är Sydostasien.

På sidan Site Recovery för valvet >går du till virtuella Azure-datorer och väljer Aktivera replikering.

Gör följande under Källa på sidan Aktivera replikering:

- Region: Välj den Azure-region där du vill skydda dina virtuella datorer. Källplatsen är till exempel Östasien.

- Prenumeration: Välj den prenumeration som dina virtuella källdatorer tillhör. Det här kan vara en prenumeration som finns i samma Microsoft Entra-klientorganisation som ditt Recovery Services-valv.

- Resursgrupp: Välj den resursgrupp som dina virtuella källdatorer tillhör. Alla virtuella datorer i den valda resursgruppen visas som skydd i nästa steg.

- Distributionsmodell för virtuella datorer: Välj Azure-distributionsmodellen för källdatorerna.

- Haveriberedskap mellan tillgänglighetszoner: Välj Ja om du vill utföra zonindelad haveriberedskap på virtuella datorer.

Välj Nästa.

I Virtuella datorer väljer du varje virtuell dator som du vill replikera. Du kan bara välja datorer som stöder replikering. Du kan välja upp till tio virtuella datorer. Välj sedan Nästa.

I Replikeringsinställningar kan du konfigurera följande inställningar:

Under Plats och resursgrupp,

Målplats: Välj den plats där data för den virtuella källdatorn måste replikeras. Beroende på platsen för valda datorer ger Site Recovery dig en lista över lämpliga målregioner. Vi rekommenderar att du behåller målplatsen på samma sätt som Recovery Services-valvplatsen.

Målprenumeration: Välj den målprenumeration som används för haveriberedskap. Som standard är målprenumerationen samma som källprenumerationen.

Målresursgrupp: Välj den resursgrupp som alla dina replikerade virtuella datorer tillhör.

- Som standard skapar Site Recovery en ny resursgrupp i målregionen med ett asr-suffix i namnet.

- Om resursgruppen som skapas av Site Recovery redan finns återanvänds den.

- Du kan anpassa inställningarna för resursgruppen.

- Platsen för målresursgruppen kan vara vilken Azure-region som helst, förutom den region där de virtuella källdatorerna finns.

Kommentar

Du kan också skapa en ny målresursgrupp genom att välja Skapa ny.

Under Nätverk,

Virtuellt redundansnätverk: Välj det virtuella redundansnätverket.

Kommentar

Du kan också skapa ett nytt virtuellt redundansnätverk genom att välja Skapa nytt.

Redundansundernät: Välj undernätet för redundans.

Lagring: Välj Visa/redigera lagringskonfiguration. Sidan Anpassa målinställningar öppnas.

- Replikhanterad disk: Site Recovery skapar nya replikhanterade diskar i målregionen för att spegla den virtuella källdatorns hanterade diskar med samma lagringstyp (Standard eller Premium) som den virtuella källdatorns hanterade disk.

- Cachelagring: Site Recovery behöver ett extra lagringskonto som kallas cachelagring i källregionen. Alla ändringar som sker på de virtuella källdatorerna spåras och skickas till cachelagringskontot innan de replikeras till målplatsen.

Tillgänglighetsalternativ: Välj lämpligt tillgänglighetsalternativ för den virtuella datorn i målregionen. Om det redan finns en tillgänglighetsuppsättning som skapades av Site Recovery återanvänds den. Välj Visa/redigera tillgänglighetsalternativ för att visa eller redigera tillgänglighetsalternativen.

Kommentar

- När du konfigurerar måltillgänglighetsuppsättningarna konfigurerar du olika tillgänglighetsuppsättningar för virtuella datorer med olika storlek.

- Du kan inte ändra tillgänglighetstypen enskild instans, tillgänglighetsuppsättningen eller tillgänglighetszonen efter att du har aktiverat replikering. Du måste inaktivera och aktivera replikering för att ändra tillgänglighetstypen.

Kapacitetsreservation: Med kapacitetsreservation kan du köpa kapacitet i återställningsregionen och sedan redundansväxlar till den kapaciteten. Du kan antingen skapa en ny kapacitetsreservationsgrupp eller använda en befintlig. Mer information finns i hur kapacitetsreservation fungerar. Välj Visa eller Redigera tilldelning av kapacitetsreservationsgrupp för att ändra kapacitetsreservationsinställningarna. När redundans utlöses skapas den nya virtuella datorn i den tilldelade kapacitetsreservationsgruppen.

Krypteringsinställningar: Välj Visa/redigera konfiguration för att konfigurera nyckelvalv för diskkryptering och nyckelkryptering.

- Nyckelvalv för diskkryptering: Som standard skapar Site Recovery ett nytt nyckelvalv i målregionen. Den har ett asr-suffix som baseras på diskkrypteringsnycklarna för den virtuella källdatorn. Om det redan finns ett nyckelvalv som har skapats av Azure Site Recovery återanvänds det.

- Nyckelkrypteringsnyckelvalv: Som standard skapar Site Recovery ett nytt nyckelvalv i målregionen. Namnet har ett asr-suffix som baseras på krypteringsnycklarna för den virtuella källdatorns nyckel. Om det redan finns ett nyckelvalv som skapats av Azure Site Recovery återanvänds det.

Välj Nästa.

Gör följande i Hantera:

- Under Replikeringsprincip,

- Replikeringsprincip: Välj replikeringsprincipen. Definierar inställningarna för kvarhållningshistorik för återställningspunkter och appkonsekvent ögonblicksbildsfrekvens. Som standard skapar Site Recovery en ny replikeringsprincip med standardinställningar på 24 timmar för kvarhållning av återställningspunkter.

- Replikeringsgrupp: Skapa replikeringsgrupp för att replikera virtuella datorer tillsammans för att generera konsekventa återställningspunkter för flera virtuella datorer. Observera att aktivering av konsekvens för flera virtuella datorer kan påverka arbetsbelastningens prestanda och bör endast användas om datorer kör samma arbetsbelastning och du behöver konsekvens på flera datorer.

- Under Tilläggsinställningar

- Välj Uppdatera inställningar och Automation-konto.

- Under Replikeringsprincip,

Välj Nästa.

I Granska granskar du inställningarna för den virtuella datorn och väljer Aktivera replikering.

Kommentar

Under den inledande replikeringen kan statusen ta lite tid att uppdatera, utan märkbara framsteg. Klicka på Uppdatera för att få den senaste statusen.

Uppdatera krypteringsinställningar för virtuell måldator

I följande scenarier måste du uppdatera krypteringsinställningarna för virtuella måldatorer:

- Du har aktiverat Site Recovery-replikering på den virtuella datorn. Senare har du aktiverat diskkryptering på den virtuella källdatorn.

- Du har aktiverat Site Recovery-replikering på den virtuella datorn. Senare ändrade du diskkrypteringsnyckeln eller nyckelkrypteringsnyckeln på den virtuella källdatorn.

På grund av ovanstående orsaker är nycklarna inte synkroniserade mellan källa och mål. Därför måste du kopiera nycklarna till målet och uppdatera Azure Site Recovery-metadatalagringen via:

- Portalen

- REST-API

- PowerShell

Kommentar

Azure Site Recovery stöder inte rotation av nyckeln för en krypterad virtuell dator medan den är skyddad. Om du roterar nycklarna måste du inaktivera och återaktivera replikeringen.

Uppdatera krypteringsinställningarna för virtuella måldatorer från Azure Portal

Om du använder Site Recovery på en virtuell dator och har aktiverat diskkryptering på den vid ett senare tillfälle kanske du inte har något nyckelvalv i målinställningarna. Du måste lägga till ett nytt nyckelvalv i målet.

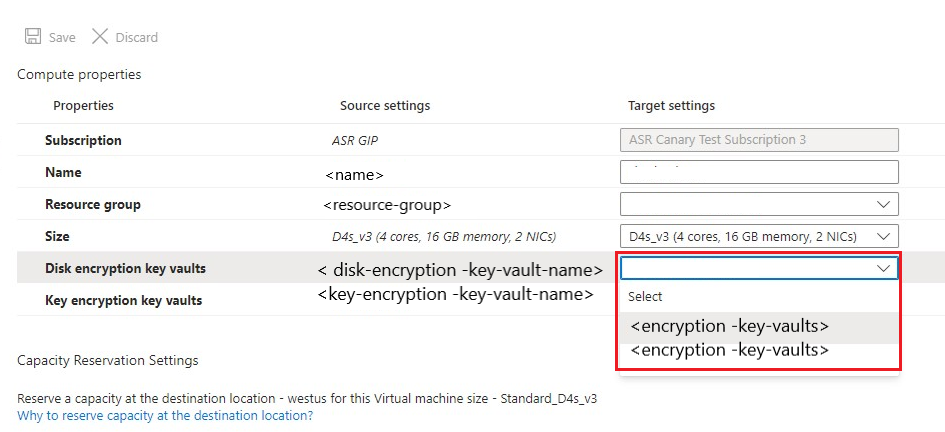

Om du till exempel KV1använder ett nyckelvalv i målinställningarna kan du ändra nycklarna med hjälp av ett annat nyckelvalv i målregionen. Du kan välja antingen ett befintligt nyckelvalv som skiljer sig från det ursprungliga nyckelvalvet KV1 eller använda ett nytt nyckelvalv. Eftersom Azure Site Recovery inte tillåter att nycklarna ändras måste du använda ett annat nyckelvalv i målregionen.

I det här exemplet förutsätter vi att du skapar ett nytt tomt nyckelvalv KV2 med nödvändiga behörigheter. Du kan sedan uppdatera valvet med hjälp av följande steg:

- Navigera till Recovery Services-valvet i portalen.

- Välj beräkning av replikerade objektegenskaper>>

- Välj

KV2på menyn för att uppdatera målnyckelvalvet.

- Välj Spara för att kopiera källnycklarna till det nya målnyckelvalvet

KV2med en ny nyckel/hemlighet och uppdatera Azure Site Recovery-metadata.Kommentar

Att skapa ett nytt nyckelvalv kan få kostnadskonsekvenser. Om du vill använda ditt ursprungliga målnyckelvalv (

KV1) som du använde tidigare kan du göra det när du har slutfört stegen ovan med ett annat nyckelvalv.

När du har uppdaterat valvet med ett annat nyckelvalv, för att använda ditt ursprungliga målnyckelvalv (KV1), upprepar du steg 1 till 4 och väljerKV1i målnyckelvalvet. Detta kopierar den nya nyckeln/hemligheten iKV1och använder den för målet.

Uppdatera krypteringsinställningarna för virtuell måldator med hjälp av REST API

- Du måste kopiera nycklarna till målvalvet med hjälp av skriptet Copy-Keys .

- Använd rest-API:et

Replication Protected Items - Updateför att uppdatera Azure Site Recovery-metadata.

Uppdatera krypteringsinställningarna för virtuell måldator med PowerShell

- Kopiera nycklarna till målvalvet med hjälp av skriptet Copy-Keys .

Set-AzRecoveryServicesAsrReplicationProtectedItemAnvänd kommandot för att uppdatera Azure Site Recovery-metadata.

Felsöka problem med behörigheter för nyckelvalv under replikering av virtuella Azure-till-Azure-datorer

Azure Site Recovery kräver minst läsbehörighet till nyckelvalvet i källregionen och skrivbehörighet till nyckelvalvet i målregionen för att läsa hemligheten och kopiera den till nyckelvalvet i målregionen.

Orsak 1: Du har inte behörigheten "GET" i källregionens nyckelvalv för att läsa nycklarna.

Så här åtgärdar du: Oavsett om du är prenumerationsadministratör eller inte är det viktigt att du har behörighet för nyckelvalvet.

- Gå till källregionens nyckelvalv som i det här exemplet är "ContososourceKeyvault" >-åtkomstprinciper

- Under Välj huvudnamn lägger du till ditt användarnamn till exempel: "dradmin@contoso.com"

- Under Nyckelbehörigheter väljer du GET

- Under Hemlig behörighet väljer du GET

- Spara åtkomstprincipen

Orsak 2: Du har inte nödvändig behörighet för nyckelvalvet i målregionen för att skriva nycklarna.

Till exempel: Du försöker replikera en virtuell dator som har nyckelvalvet ContososourceKeyvault i en källregion. Du har alla behörigheter för nyckelvalvet för källregionen. Men under skyddet väljer du det redan skapade nyckelvalvet ContosotargetKeyvault, som inte har behörighet. Ett fel inträffar.

Behörighet som krävs för målnyckelvalvet

Så här åtgärdar du: Gå till Home>Keyvaults>ContosotargetKeyvault>Access-principer och lägg till lämpliga behörigheter.

Nästa steg

- Läs mer om att köra ett redundanstest.