Konfigurera Palo Alto Networks Cloud NGFW i Virtual WAN

Palo Alto Networks Cloud Next Generation Firewall (NGFW) är ett molnbaserat SaaS-säkerhetserbjudande (software-as-a-service) som kan distribueras till Virtual WAN-hubben som en bump-in-the-wire-lösning för att inspektera nätverkstrafiken. I följande dokument beskrivs några av de viktigaste funktionerna, viktiga användningsfall och hur du associerar med att använda Palo Alto Networks Cloud NGFW i Virtual WAN.

Bakgrund

Palo Alto Networks Cloud NGFW-integrering med Virtual WAN ger följande fördelar för kunderna:

- Skydda kritiska arbetsbelastningar med ett mycket skalbart SaaS-säkerhetserbjudande som kan matas in som en bump-in-the-wire-lösning i Virtual WAN.

- Fullständigt hanterad infrastruktur och programvarulivscykel under programvaru-som-en-tjänst-modell.

- Förbrukningsbaserad betala per användning-fakturering . Observera att om du använder Palo Alto Networks Cloud NGFW debiteras du inte för Virtual WAN NVA-infrastrukturenheter. I stället debiteras du för SaaS-användning med betala per användning via Azure Marketplace enligt beskrivningen i Palo Alto Networks Cloud NGFW-priser.

- Molnbaserad upplevelse som har en nära integrering med Azure för att tillhandahålla brandväggshantering från slutpunkt till slutpunkt med hjälp av Azure-portalen eller Azure-API:er. Regel- och principhantering kan också konfigureras via Palo Alto Network Management Solution Panorama.

- Dedikerad och strömlinjeformad supportkanal mellan Azure och Palo Alto Networks för att felsöka problem.

- Routning med ett klick för att konfigurera Virtual WAN för att inspektera lokal, virtuellt nätverk och utgående Internettrafik med Palo Alto Networks Cloud NGFW.

Användningsfall

I följande avsnitt beskrivs vanliga säkerhetsanvändningsfall för Palo Alto Networks Cloud NGFW i Virtual WAN.

Privat trafik (lokalt och virtuellt nätverk)

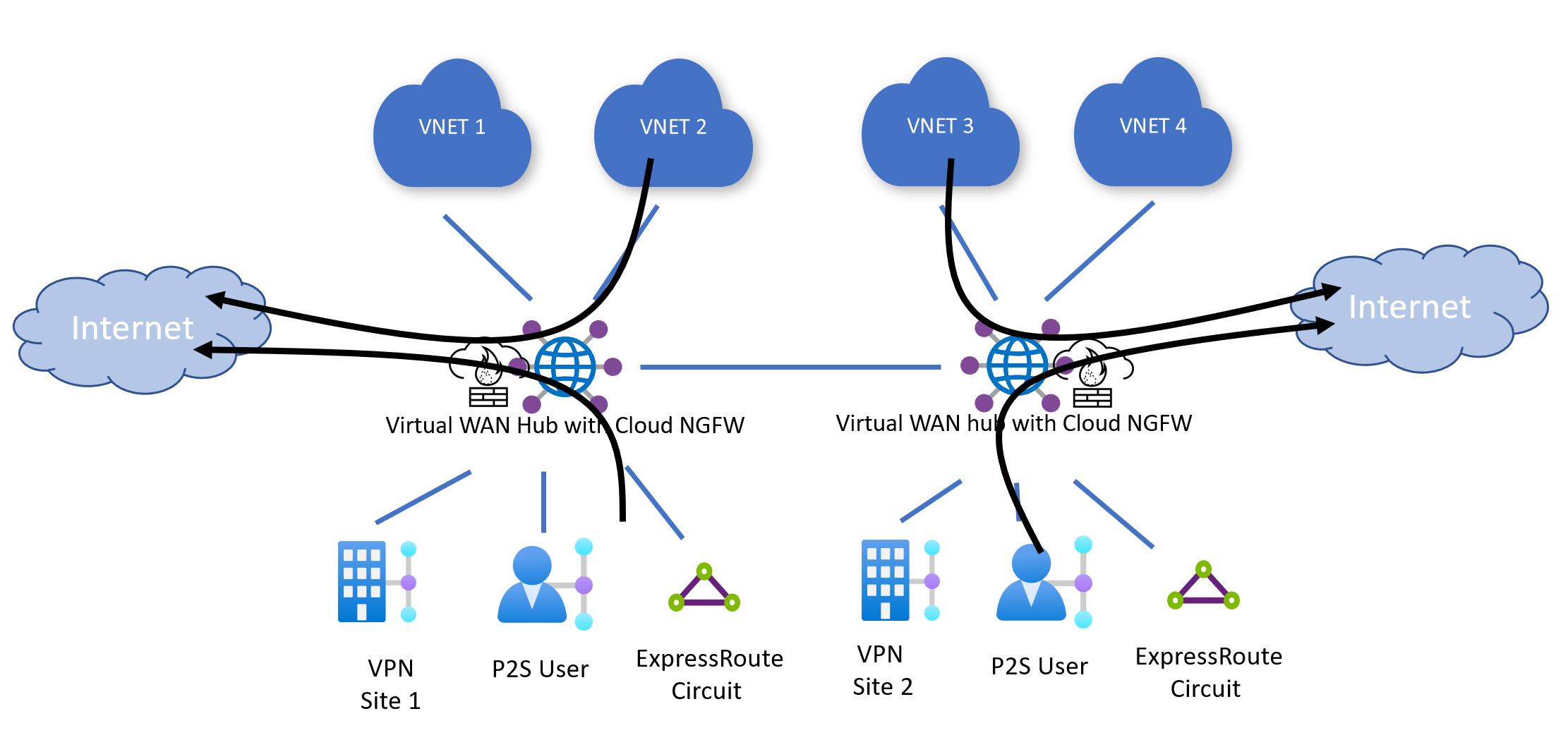

Trafikkontroll i öst-väst

Virtual WAN dirigerar trafik från virtuella nätverk till virtuellt nätverk eller från lokalt (plats-till-plats-VPN, ExpressRoute, punkt-till-plats-VPN) till lokalt till Cloud NGFW som distribueras i hubben för inspektion.

Trafikkontroll i nord-syd

Virtual WAN dirigerar även trafik mellan virtuella nätverk och lokalt (plats-till-plats-VPN, ExpressRoute, punkt-till-plats-VPN) till lokalt till Cloud NGFW som distribueras i hubben för inspektion.

Internet edge

Kommentar

Standardvägen 0.0.0.0/0 sprids inte mellan hubbar. Lokala och virtuella nätverk kan bara använda lokala NGFW-molnresurser för att få åtkomst till Internet. För NAT-målanvändningsfall kan Cloud NGFW dessutom endast vidarebefordra inkommande trafik till lokala virtuella nätverk och lokalt.

Utgående Internettrafik

Virtual WAN kan konfigureras för att dirigera internetbunden trafik från virtuella nätverk eller lokalt till Cloud NGFW för inspektion och internetutbrott. Du kan selektivt välja vilka virtuella nätverk eller lokala nätverk som ska lära sig standardvägen (0.0.0.0/0) och använda Palo Alto Cloud NGFW för utgående internet. I det här användningsfallet NATs automatiskt käll-IP för ditt Internet-bundna paket till de offentliga IP-adresser som är associerade med Cloud NGFW.

Mer information om internetutgående funktioner och tillgängliga inställningar finns i Dokumentation om Palo Alto Networks.

Internet-ingress (DNAT)

Du kan också konfigurera Palo Alto Networks för Destination-NAT (DNAT). Mål-NAT gör det möjligt för en användare att komma åt och kommunicera med ett program som finns lokalt eller i ett virtuellt Azure-nätverk via de offentliga IP-adresser som är associerade med Cloud NGFW.

Mer information om funktioner för inkommande internet (DNAT) och tillgängliga inställningar finns i Dokumentation om Palo Alto Networks.

Innan du börjar

Stegen i den här artikeln förutsätter att du redan har skapat ett virtuellt WAN.

Om du vill skapa ett nytt virtuellt WAN använder du stegen i följande artikel:

Kända begränsningar

- I Palo Alto Networks-dokumentationen finns en lista över regioner där Palo Alto Networks Cloud NGFW är tillgängligt.

- Palo Alto Networks Cloud NGFW kan inte distribueras med virtuella nätverksinstallationer i Virtual WAN-hubben.

- Alla andra begränsningar i dokumentationsbegränsningarna för routnings- och routningsprinciper gäller för Palo Alto Networks Cloud NGFW-distributioner i Virtual WAN.

Registrera resursprovider

Om du vill använda Palo Alto Networks Cloud NGFW måste du registrera resursprovidern PaloAltoNetworks.Cloudngfw till din prenumeration med en API-version som är minst 2022-08-29-preview.

Mer information om hur du registrerar en resursprovider till en Azure-prenumeration finns i dokumentationen om Azure-resursprovidrar och typer.

Distribuera virtuell hubb

Följande steg beskriver hur du distribuerar en virtuell hubb som kan användas med Palo Alto Networks Cloud NGFW.

- Gå till din Virtual WAN-resurs.

- På den vänstra menyn väljer du Hubbar under Anslutning.

- Klicka på Ny hubb.

- Under Grundläggande anger du en region för din virtuella hubb. Kontrollera att regionen visas i Tillgängliga Palo Alto Cloud NGFW-regioner. Ange dessutom ett namn, adressutrymme, virtuell hubbkapacitet och hubbdirigeringsinställningar för din hubb.

- Välj och konfigurera de gatewayer (plats-till-plats-VPN, punkt-till-plats-VPN, ExpressRoute) som du vill distribuera i den virtuella hubben. Du kan distribuera gatewayer senare om du vill.

- Klicka på Granska och skapa.

- Klicka på Skapa

- Gå till din nyligen skapade hubb och vänta tills routningsstatusen har etablerats. Det här steget kan ta upp till 30 minuter.

Distribuera Palo Alto Networks Cloud NGFW

Kommentar

Du måste vänta tills routningsstatusen för hubben är "Etablerad" innan du distribuerar Cloud NGFW.

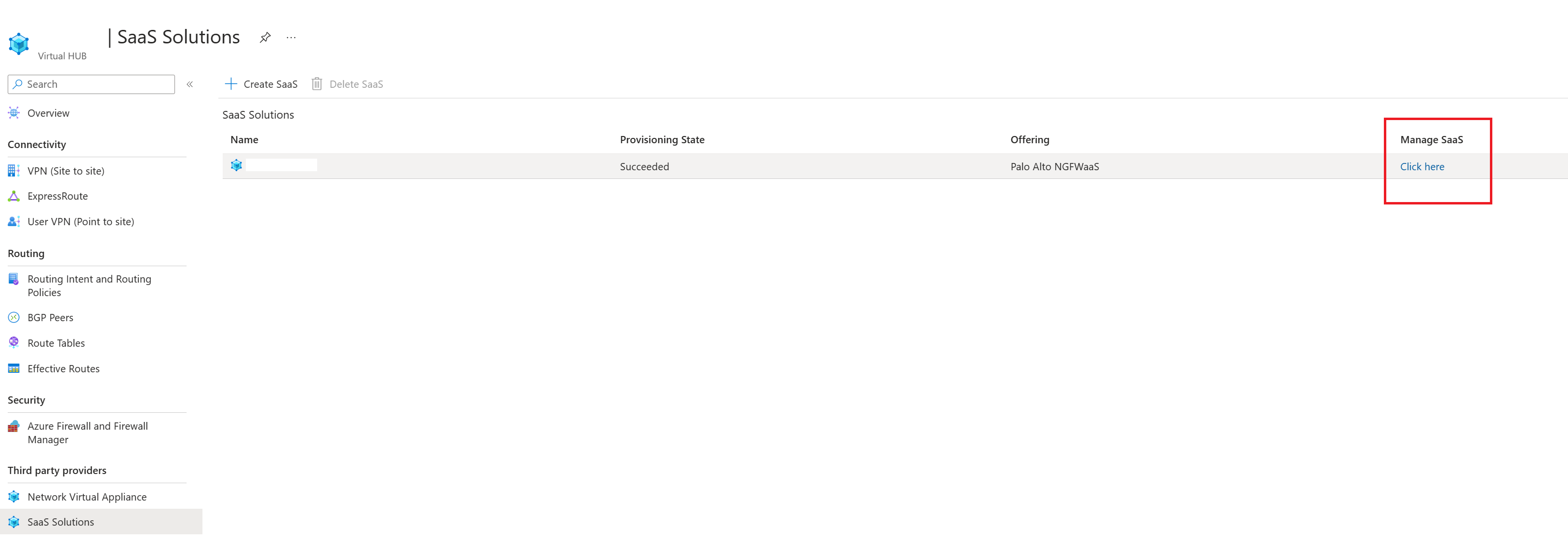

- Gå till din virtuella hubb och klicka på SaaS-lösningar under Tredjepartsleverantörer.

- Klicka på Skapa SaaS och välj Palo Alto Networks Cloud NGFW.

- Klicka på Skapa.

- Ange ett namn för brandväggen. Kontrollera att brandväggens region är samma som regionen för din virtuella hubb. Mer information om tillgängliga konfigurationsalternativ för Palo Alto Networks Cloud NGFW finns i Palo Alto Networks-dokumentationen för Cloud NGFW.

Konfigurera routning

Kommentar

Du kan inte konfigurera routnings avsikt förrän Cloud NGFW har etablerats.

- Navigera till din virtuella hubb och klicka på Routnings avsikt och principer under Routning

- Om du vill använda Palo Alto Networks Cloud NGFW för att inspektera utgående Internettrafik (trafik mellan virtuella nätverk eller lokalt och Internet) väljer du SaaS-lösning under Internettrafik. För nästa hopp-resurs väljer du din Cloud NGFW-resurs.

- Om du vill använda Palo Alto Networks Cloud NGFW för att inspektera privat trafik (trafik mellan alla virtuella nätverk och lokalt i ditt virtuella WAN) under Privat trafik väljer du SaaS-lösning. För nästa hopp-resurs väljer du din Cloud NGFW-resurs.

Hantera Palo Alto Networks Cloud NGFW

I följande avsnitt beskrivs hur du kan hantera ditt Palo Alto Networks Cloud NGFW (regler, IP-adresser, säkerhetskonfigurationer osv.)

- Gå till din virtuella hubb och klicka på SaaS-lösningar.

- Klicka på Klicka här under Hantera SaaS.

- Mer information om tillgängliga konfigurationsalternativ för Palo Alto Networks Cloud NGFW finns i Palo Alto Networks-dokumentationen för Cloud NGFW.

Ta bort Palo Alto Networks Cloud NGFW

Kommentar

Du kan inte ta bort din virtuella hubb förrän både Cloud NGFW- och Virtual WAN SaaS-lösningen har tagits bort.

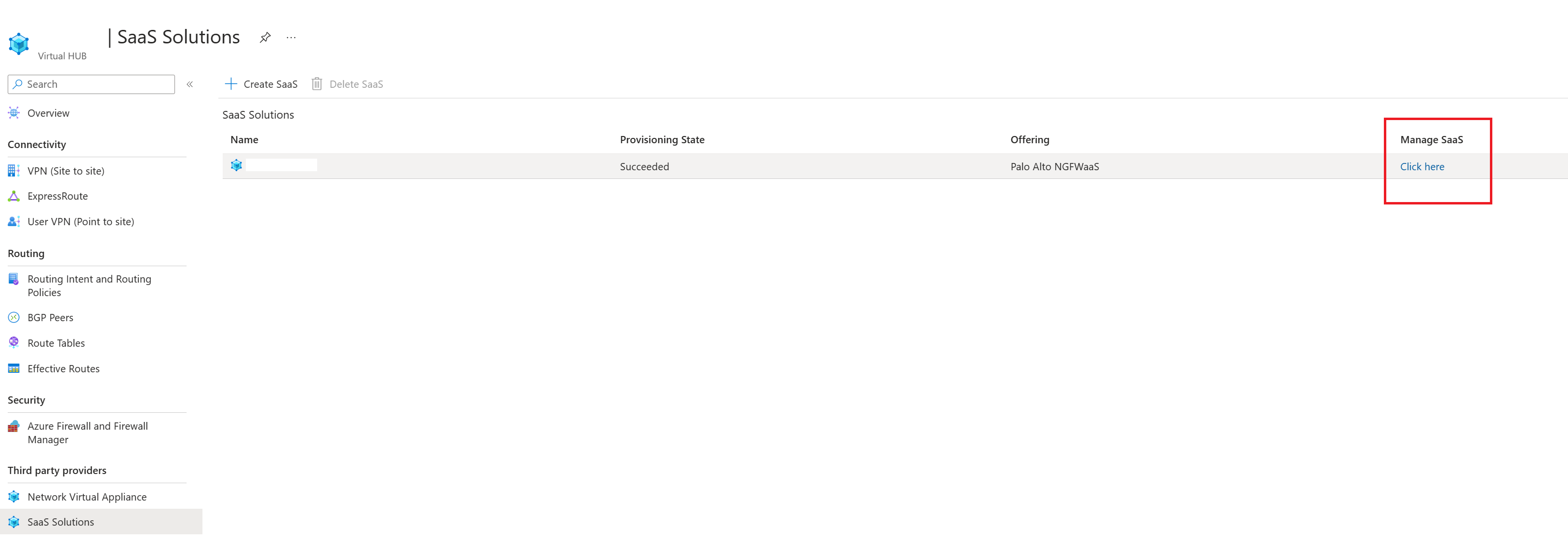

Följande steg beskriver hur du tar bort ett Cloud NGFW-erbjudande:

- Gå till din virtuella hubb och klicka på SaaS-lösningar.

- Klicka på Klicka här under Hantera SaaS.

- Klicka på Ta bort i det övre vänstra hörnet på sidan.

- När borttagningen har slutförts går du tillbaka till saaS-lösningssidan för din virtuella hubb.

- Klicka på den rad som motsvarar din Cloud NGFW och klicka på Ta bort SaaS i det övre vänstra hörnet på sidan. Det här alternativet är inte tillgängligt förrän steg 3 har körts.

Felsökning

I följande avsnitt beskrivs vanliga problem som uppstår när du använder Palo Alto Networks Cloud NGFW i Virtual WAN.

Felsöka skapande av NGFW-moln

- Se till att dina virtuella hubbar distribueras i någon av följande regioner som anges i Palo Alto Networks-dokumentationen.

- Kontrollera att routningsstatusen för den virtuella hubben är "Etablerad". Försök att skapa Cloud NGFW innan routningen etableras misslyckas.

- Se till att registreringen till PaloAltoNetworks.Cloudngfw-resursprovidern lyckas.

Felsöka borttagning

- Det går inte att ta bort en SaaS-lösning förrän den länkade NGFW-molnresursen har tagits bort. Ta därför bort Cloud NGFW-resursen innan du tar bort SaaS-lösningsresursen.

- Det går inte att ta bort en SaaS-lösningsresurs som för närvarande är nästa hoppresurs för routningssyfte. Routnings avsikten måste tas bort innan SaaS-lösningsresursen kan tas bort.

- På samma sätt kan en virtuell hubbresurs som har en SaaS-lösning inte tas bort. SaaS-lösningen måste tas bort innan den virtuella hubben tas bort.

Felsöka routnings avsikt och principer

- Kontrollera att NGFW-distributionen i molnet har slutförts innan du försöker konfigurera routnings avsikt.

- Kontrollera att alla lokala och virtuella Azure-nätverk finns i RFC1918 (undernät inom 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12). Om det finns nätverk som inte finns i RFC1918 kontrollerar du att prefixen visas i textrutan Privata trafikprefix.

- Mer information om hur du felsöker routningssyfte finns i dokumentationen om routningssyfte. Det här dokumentet beskriver förutsättningar, vanliga fel som är associerade med att konfigurera routnings avsikt och felsökningstips.

Felsöka Palo Alto Networks Cloud NGFW-konfiguration

- Referens till Palo Alto Networks-dokumentationen.

Nästa steg

- Mer information om Virtual WAN finns i Vanliga frågor och svar.

- Mer information om routningssyfte finns i dokumentationen om routningssyfte.

- Mer information om Palo Alto Networks Cloud NGFW finns i Palo Alto Networks Cloud NGFW-dokumentationen.