Om VPN-gatewayer i aktivt-aktivt läge

Azure VPN-gatewayer kan konfigureras som aktiv vänteläge eller aktiv-aktiv. Den här artikeln beskriver gatewaykonfigurationer för aktivt-aktivt läge och belyser fördelarna med att använda aktivt-aktivt läge.

Varför skapa en aktiv-aktiv gateway?

VPN-gatewayer består av två instanser i en konfiguration med aktivt vänteläge om du inte anger aktivt-aktivt läge. I aktivt vänteläge sker följande beteende under planerat underhåll eller oplanerade störningar som påverkar den aktiva instansen:

- S2S och VNet-till-VNet: Väntelägesinstansen tar över automatiskt (redundans) och återupptar VPN-anslutningen för plats-till-plats (S2S) eller VNet-till-VNet-anslutningar. Den här växlingen orsakar ett kort avbrott. För planerat underhåll återställs anslutningen snabbt. För oplanerade problem är anslutningsåterställningen längre.

- P2S: För punkt-till-plats-vpn-klientanslutningar (P2S) till gatewayen kopplas P2S-anslutningar från. Användarna måste återansluta från klientdatorerna.

Undvik avbrott genom att skapa din gateway i aktivt-aktivt läge eller växla en aktiv standby-gateway till aktiv-aktiv.

Aktiv-aktiv design

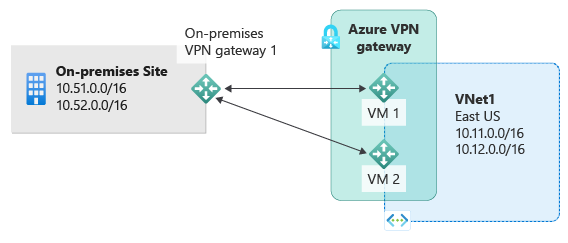

I en aktiv-aktiv konfiguration för en S2S-anslutning upprättar båda instanserna av de virtuella gatewaydatorerna S2S VPN-tunnlar till din lokala VPN-enhet, enligt följande diagram:

I den här konfigurationen har varje Azure Gateway-instans en unik offentlig IP-adress och var och en upprättar en IPsec/IKE S2S VPN-tunnel till den lokala VPN-enheten. Båda tunnlarna ingår i samma anslutning. Konfigurera din lokala VPN-enhet så att den accepterar två S2S VPN-tunnlar, en för varje gatewayinstans. P2S-anslutningar till gatewayer i aktivt-aktivt läge kräver ingen ytterligare konfiguration.

I en aktiv-aktiv konfiguration dirigerar Azure trafik från ditt virtuella nätverk till ditt lokala nätverk via båda tunnlarna samtidigt, även om din lokala VPN-enhet kan gynna en tunnel framför den andra. För ett enda TCP- eller UDP-flöde försöker Azure använda samma tunnel när paket skickas till ditt lokala nätverk. Det lokala nätverket kan dock använda en annan tunnel för att skicka tillbaka paket till Azure.

När ett planerat underhåll utförs för en gatewayinstans (eller en oplanerad händelse inträffar) frånkopplas IPsec-tunneln från den instansen till din lokala VPN-enhet. Motsvarande vägar på dina VPN-enheter måste tas bort eller dras tillbaka automatiskt så att trafiken växlar över till den andra aktiva IPsec-tunneln. På Azure-sidan sker övergången automatiskt från den berörda instansen till den andra aktiva instansen.

Kommentar

För S2S-anslutningar med en VPN-gateway i aktivt aktivt läge kontrollerar du att tunnlar upprättas för varje gateway-VM-instans. Om du upprättar en tunnel till endast en instans av en virtuell gateway-dator går anslutningen ned under underhållet. Om VPN-enheten inte stöder den här konfigurationen konfigurerar du gatewayen för aktivt vänteläge i stället.

Aktiv-aktiv design med dubbel redundans

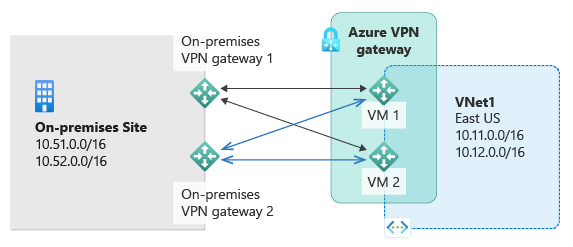

Det mest tillförlitliga designalternativet är att kombinera aktiva-aktiva gatewayer i både nätverket och Azure, som du ser i följande diagram.

I den här konfigurationen skapar och konfigurerar du Azure VPN-gatewayen i aktivt-aktivt läge. Du skapar två lokala nätverksgatewayer och två anslutningar för dina två lokala VPN-enheter. Resultatet är en fullständig nätanslutning med fyra IPsec-tunnlar mellan ditt virtuella Azure-nätverk och ditt lokala nätverk.

Alla gatewayer och tunnlar är aktiva från Azure-sidan, så trafiken sprids mellan alla fyra tunnlar samtidigt, även om varje TCP- eller UDP-flöde följer samma tunnel eller sökväg från Azure-sidan. Även om du genom att sprida trafiken kan se något bättre dataflöde över IPsec-tunnlarna är det primära målet med den här konfigurationen för hög tillgänglighet. Och på grund av spridningens statistiska karaktär är det svårt att mäta hur olika programtrafikförhållanden påverkar det aggregerade dataflödet.

Den här topologin kräver två lokala nätverksgatewayer och två anslutningar för att stödja paret med lokala VPN-enheter. Mer information finns i Om anslutningar med hög tillgänglighet.

Konfigurera en aktiv-aktiv gateway

Du kan konfigurera en aktiv-aktiv gateway med hjälp av Azure-portalen, PowerShell eller CLI. Du kan också ändra en aktiv standby-gateway till aktivt-aktivt läge. Anvisningar finns i Ändra en gateway till aktiv-aktiv.

En aktiv-aktiv gateway har något annorlunda konfigurationskrav än en aktiv-standby-gateway.

- Du kan inte konfigurera en aktiv-aktiv gateway med hjälp av Basic Gateway SKU.

- VPN måste vara routningsbaserad. Det kan inte vara principbaserat.

- Två offentliga IP-adresser krävs. Båda måste vara offentliga IP-adresser för Standard SKU som är tilldelade som statiska.

- En aktiv-aktiv gateway-konfiguration kostar samma sak som en konfiguration med aktivt vänteläge. Aktiva-aktiva konfigurationer kräver dock två offentliga IP-adresser i stället för en. Se PRISSÄTTNING FÖR IP-adresser.

Återställa en aktiv-aktiv gateway

Om du behöver återställa en aktiv-aktiv gateway kan du återställa båda instanserna med hjälp av portalen. Du kan också använda PowerShell eller CLI för att återställa varje gatewayinstans separat med instans-VIP:er. Se Återställa en anslutning eller en gateway.