Konfigurera anpassade IPsec-/IKE-anslutningsprinciper för S2S VPN eller VNet-till-VNet: PowerShell

Den här artikeln beskriver hur du konfigurerar en anpassad IPsec/IKE-princip för VPN Gateway-plats-till-plats-VPN- eller VNet-till-VNet-anslutningar med hjälp av PowerShell.

Arbetsflöde

Anvisningarna i den här artikeln hjälper dig att konfigurera IPsec/IKE-principer enligt följande diagram.

- Skapa ett virtuellt nätverk och en VPN-gateway.

- Skapa en lokal nätverksgateway för anslutning mellan platser eller ett annat virtuellt nätverk och en annan gateway för VNet-till-VNet-anslutning.

- Skapa en IPsec/IKE-princip med valda algoritmer och parametrar.

- Skapa en anslutning (IPsec eller VNet2VNet) med IPsec/IKE-principen.

- Lägg till/uppdatera/ta bort en IPsec/IKE-princip för en befintlig anslutning.

Principparametrar

IPsec- och IKE-protokollstandarden stöder en mängd olika kryptografiska algoritmer i olika kombinationer. Se Om kryptografiska krav och Azure VPN-gatewayer för att se hur detta kan hjälpa till att säkerställa anslutning mellan platser och VNet-till-VNet för att uppfylla dina efterlevnads- eller säkerhetskrav. Tänk på följande:

- IPsec/IKE-principen fungerar bara på följande gateway-SKU:er:

- VpnGw1~5 och VpnGw1AZ~5AZ

- Standard och HighPerformance

- Du kan bara ange en principkombination för en viss anslutning.

- Du måste ange alla algoritmer och parametrar för både IKE (huvudläge) och IPsec (snabbläge). Partiell principspecifikation tillåts inte.

- Kontakta vpn-enhetsleverantörens specifikationer för att säkerställa att principen stöds på dina lokala VPN-enheter. S2S- eller VNet-till-VNet-anslutningar kan inte fastställa om principerna är inkompatibla.

Kryptografiska algoritmer och viktiga styrkor

I följande tabell visas de konfigurerbara kryptografiska algoritmer och nyckelstyrkor som stöds.

| IPsec/IKEv2 | Alternativ |

|---|---|

| IKEv2-kryptering | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2-integritet | SHA384, SHA256, SHA1, MD5 |

| DH-grupp | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| IPsec-kryptering | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, None |

| IPsec-integritet | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS-grupp | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, None |

| Sa-livslängd för snabbläge | (Valfritt, standardvärden om det inte anges) Sekunder (heltal, minst 300, standard 27 000) Kilobyte (heltal; minst 1 024, standard 10 2400 000) |

| Trafikväljare | UsePolicyBasedTrafficSelectors ($True eller $False, men valfritt; standard $False om det inte anges) |

| DPD-timeout | Sekunder (heltal; minst 9, max 3 600, standard 45) |

Din lokala VPN-enhetskonfiguration måste matcha eller innehålla följande algoritmer och parametrar som du anger i Azure IPsec- eller IKE-principen:

- IKE-krypteringsalgoritm (huvudläge, fas 1)

- IKE-integritetsalgoritm (huvudläge, fas 1)

- DH-grupp (huvudläge, fas 1)

- IPsec-krypteringsalgoritm (snabbläge, fas 2)

- IPsec-integritetsalgoritm (snabbläge, fas 2)

- PFS-grupp (snabbläge, fas 2)

- Trafikväljare (om du använder

UsePolicyBasedTrafficSelectors) - SA-livslängd (lokala specifikationer som inte behöver matcha)

Om du använder GCMAES för IPsec-krypteringsalgoritmen måste du välja samma GCMAES-algoritm och nyckellängd för IPsec-integritet. Använd till exempel GCMAES128 för båda.

I tabellen med algoritmer och nycklar:

- IKE motsvarar huvudläget eller fas 1.

- IPsec motsvarar snabbläge eller fas 2.

- DH-gruppen anger den Diffie-Hellman-grupp som används i huvudläget eller fas 1.

- PFS-gruppen anger gruppen Diffie-Hellman som används i snabbläge eller fas 2.

IKE Main Mode SA-livslängden är fast i 28 800 sekunder på Azure VPN-gatewayerna.

UsePolicyBasedTrafficSelectorsär en valfri parameter för anslutningen. Om du angerUsePolicyBasedTrafficSelectorsför$Trueen anslutning konfigureras VPN-gatewayen för att ansluta till en lokal principbaserad VPN-brandvägg.Om du aktiverar

UsePolicyBasedTrafficSelectorskontrollerar du att VPN-enheten har de matchande trafikväljarna definierade med alla kombinationer av prefixen för ditt lokala nätverk (lokal nätverksgateway) till eller från prefixen för det virtuella Azure-nätverket i stället för alla-till-alla. VPN-gatewayen accepterar den trafikväljare som den fjärranslutna VPN-gatewayen föreslår, oavsett vad som är konfigurerat på VPN-gatewayen.Om ditt prefix för det lokala nätverket är 10.1.0.0/16 och 10.2.0.0/16 och ditt prefix för det virtuella nätverket är 192.168.0.0/16 och 172.16.0.0/16, måste du ange följande trafik väljare:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Mer information om principbaserade trafikväljare finns i Ansluta en VPN-gateway till flera lokala principbaserade VPN-enheter.

Om tidsgränsen anges till kortare perioder blir IKE mer aggressivt nyckelfärdigt. Anslutningen kan sedan verka vara frånkopplad i vissa instanser. Den här situationen kanske inte är önskvärd om dina lokala platser ligger längre bort från Azure-regionen där VPN-gatewayen finns, eller om det fysiska länkvillkoret kan medföra paketförlust. Vi rekommenderar vanligtvis att du anger tidsgränsen till mellan 30 och 45 sekunder.

Kommentar

IKEv2-integritet används för både integritet och PRF (pseudo-slumpmässig funktion). Om den angivna IKEv2-krypteringsalgoritmen är GCM*, används värdet som skickas i IKEv2 Integrity endast för PRF och implicit anger vi IKEv2 Integrity till GCM*. I alla andra fall används värdet som skickas i IKEv2 Integrity för både IKEv2 Integrity och PRF.

Diffie-Hellman-grupper

I följande tabell visas motsvarande Diffie-Hellman-grupper som stöds av den anpassade principen:

| Diffie-Hellman-grupp | DHGroup | PFSGroup | Nyckellängd |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768-bitars MODP |

| 2 | DHGroup2 | PFS2 | 1024-bitars MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048-bitars MODP |

| 19 | ECP256 | ECP256 | 256-bitars ECP |

| 20 | ECP384 | ECP384 | 384-bitars ECP |

| 24 | DHGroup24 | PFS24 | 2048-bitars MODP |

Se RFC3526 och RFC5114 för mer information.

Skapa en S2S VPN-anslutning med IPsec/IKE-princip

I det här avsnittet går vi igenom stegen för att skapa en S2S VPN-anslutning med en IPsec/IKE-princip. Följande steg skapar anslutningen enligt diagrammet:

Du kan köra stegen för den här övningen med Hjälp av Azure Cloud Shell i webbläsaren. Om du vill använda PowerShell direkt från datorn i stället installerar du Azure Resource Manager PowerShell-cmdletarna. Mer information om hur du installerar PowerShell-cmdletar finns i Så här installerar och konfigurerar du Azure PowerShell.

Steg 1 – Skapa resurser för virtuellt nätverk, VPN-gateway och lokal nätverksgateway

Om du använder Azure Cloud Shell ansluter du automatiskt till ditt konto och behöver inte köra följande kommando.

Om du använder PowerShell från datorn öppnar du PowerShell-konsolen och ansluter till ditt konto. Mer information finns i Använda Windows PowerShell med Resource Manager. Använd följande exempel för att ansluta:

Connect-AzAccount

Select-AzSubscription -SubscriptionName <YourSubscriptionName>

1. Deklarera dina variabler

I den här övningen börjar vi med att deklarera variabler. Du kan ersätta variablerna med dina egna innan du kör kommandona.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.1.0.0/16"

$FESubPrefix1 = "10.1.0.0/24"

$BESubPrefix1 = "10.1.1.0/24"

$GWSubPrefix1 = "10.1.255.0/27"

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPconf1 = "gw1ipconf1"

$Connection16 = "VNet1toSite6"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

2. Skapa det virtuella nätverket, VPN-gatewayen och den lokala nätverksgatewayen

Följande exempel skapar det virtuella nätverket, TestVNet1, med tre undernät och VPN-gatewayen. När du ersätter värden är det viktigt att du alltid namnger gateway-undernätet specifikt till GatewaySubnet. Om du ger det något annat namn går det inte att skapa gatewayen. Det kan ta 45 minuter eller mer för den virtuella nätverksgatewayen att skapa. Om du använder Azure Cloud Shell kan anslutningen överskridas under den här tiden. Detta påverkar inte kommandot för att skapa gateway.

New-AzResourceGroup -Name $RG1 -Location $Location1

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11 -Subnet $fesub1,$besub1,$gwsub1

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1

Skapa den lokala nätverksgatewayen. Du kan behöva återansluta och deklarera följande variabler igen om Tidsgränsen för Azure Cloud Shell har överskridits.

Deklarera variabler.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

$GWName1 = "VNet1GW"

$Connection16 = "VNet1toSite6"

Skapa en lokal nätverksgateway Site6.

New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Steg 2 – Skapa en S2S VPN-anslutning med en IPsec/IKE-princip

1. Skapa en IPsec/IKE-princip

Följande exempelskript skapar en IPsec/IKE-princip med följande algoritmer och parametrar:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS None, SA Lifetime 14400 seconds & 102400000KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Om du använder GCMAES för IPsec måste du använda samma GCMAES-algoritm och nyckellängd för både IPsec-kryptering och integritet. Till exempel ovan är motsvarande parametrar "-IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256" när du använder GCMAES256.

2. Skapa S2S VPN-anslutningen med IPsec/IKE-principen

Skapa en S2S VPN-anslutning och tillämpa IPsec/IKE-principen som skapades tidigare.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'

Du kan också lägga till "-UsePolicyBasedTrafficSelectors $True" i cmdleten create connection för att göra det möjligt för Azure VPN-gatewayen att ansluta till principbaserade lokala VPN-enheter.

Viktigt!

När en IPsec/IKE-princip har angetts för en anslutning skickar eller godkänner Azure VPN-gatewayen endast IPsec/IKE-förslaget med angivna kryptografiska algoritmer och viktiga styrkor för just den anslutningen. Kontrollera att din lokala VPN-enhet för anslutningen använder eller accepterar den exakta principkombinationen, annars upprättas inte S2S VPN-tunneln.

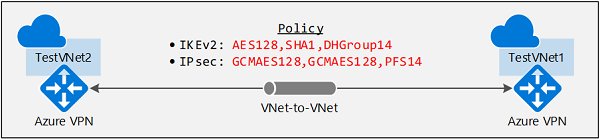

Skapa en VNet-till-VNet-anslutning med IPsec/IKE-princip

Stegen för att skapa en VNet-till-VNet-anslutning med en IPsec/IKE-princip liknar den för en S2S VPN-anslutning. Följande exempelskript skapar anslutningen enligt diagrammet:

Mer information om hur du skapar en VNet-till-VNet-anslutning finns i Skapa en VNet-till-VNet-anslutning.

Steg 1: Skapa det andra virtuella nätverket och VPN-gatewayen

1. Deklarera dina variabler

$RG2 = "TestRG2"

$Location2 = "EastUS"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Skapa det andra virtuella nätverket och VPN-gatewayen

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1 -GatewayType Vpn -VpnType RouteBased -VpnGatewayGeneration Generation2 -GatewaySku VpnGw2

Det kan ta cirka 45 minuter eller mer att skapa VPN-gatewayen.

Steg 2: Skapa en VNet-toVNet-anslutning med IPsec/IKE-principen

På samma sätt som S2S VPN-anslutningen skapar du en IPsec/IKE-princip och tillämpar sedan principen på den nya anslutningen. Om du använde Azure Cloud Shell kan tidsgränsen för anslutningen ha överskridits. I så fall kan du återansluta och ange de nödvändiga variablerna igen.

$GWName1 = "VNet1GW"

$GWName2 = "VNet2GW"

$RG1 = "TestRG1"

$RG2 = "TestRG2"

$Location1 = "EastUS"

$Location2 = "EastUS"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

1. Skapa IPsec/IKE-principen

Följande exempelskript skapar en annan IPsec/IKE-princip med följande algoritmer och parametrar:

- IKEv2: AES128, SHA1, DHGroup14

- IPsec: GCMAES128, GCMAES128, PFS24, SA Lifetime 14400 sekunder & 102400000KB

$ipsecpolicy2 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption GCMAES128 -IpsecIntegrity GCMAES128 -PfsGroup PFS24 -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

2. Skapa VNet-till-VNet-anslutningar med IPsec/IKE-principen

Skapa en VNet-till-VNet-anslutning och tillämpa IPsec/IKE-principen som du skapade. I det här exemplet finns båda gatewayerna i samma prenumeration. Därför är det möjligt att skapa och konfigurera båda anslutningarna med samma IPsec/IKE-princip i samma PowerShell-session.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

Viktigt!

När en IPsec/IKE-princip har angetts för en anslutning skickar eller godkänner Azure VPN-gatewayen endast IPsec/IKE-förslaget med angivna kryptografiska algoritmer och viktiga styrkor för just den anslutningen. Kontrollera att IPsec-principerna för båda anslutningarna är desamma, annars upprättas inte VNet-till-VNet-anslutningen.

När du har slutfört de här stegen upprättas anslutningen om några minuter och du får följande nätverkstopologi som du ser i början:

Uppdatera IPsec/IKE-principen för en anslutning

I det sista avsnittet visas hur du hanterar IPsec/IKE-principer för en befintlig S2S- eller VNet-till-VNet-anslutning. Följande övning vägleder dig genom följande åtgärder i en anslutning:

- Visa IPsec/IKE-principen för en anslutning

- Lägga till eller uppdatera IPsec/IKE-principen till en anslutning

- Ta bort IPsec/IKE-principen från en anslutning

Samma steg gäller för både S2S- och VNet-till-VNet-anslutningar.

Viktigt!

IPsec/IKE-principen stöds endast på routningsbaserade VPN-gatewayer med Standard och HighPerformance . Det fungerar inte på Basic Gateway SKU eller den principbaserade VPN-gatewayen.

1. Visa en IPsec/IKE-princip för en anslutning

I följande exempel visas hur du konfigurerar IPsec/IKE-principen för en anslutning. Skripten fortsätter också från övningarna ovan.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Det sista kommandot visar den aktuella IPsec/IKE-principen som konfigurerats för anslutningen, om den finns. Följande exempel är ett exempel på utdata för anslutningen:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES256

IkeIntegrity : SHA384

DhGroup : DHGroup24

PfsGroup : PFS24

Om det inte finns någon konfigurerad IPsec/IKE-princip, kommandot (PS> $connection 6. IpsecPolicies) får en tom retur. Det betyder inte att IPsec/IKE inte har konfigurerats för anslutningen, men att det inte finns någon anpassad IPsec/IKE-princip. Den faktiska anslutningen använder standardprincipen som förhandlats fram mellan din lokala VPN-enhet och Azure VPN-gatewayen.

2. Lägga till eller uppdatera en IPsec/IKE-princip för en anslutning

Stegen för att lägga till en ny princip eller uppdatera en befintlig princip på en anslutning är desamma: skapa en ny princip och tillämpa sedan den nya principen på anslutningen.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$newpolicy6 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6

Om du vill aktivera "UsePolicyBasedTrafficSelectors" när du ansluter till en lokal principbaserad VPN-enhet lägger du till parametern "-UsePolicyBaseTrafficSelectors" i cmdleten eller ställer in den på $False för att inaktivera alternativet:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -UsePolicyBasedTrafficSelectors $True

Precis som "UsePolicyBasedTrafficSelectors" kan du konfigurera DPD-tidsgränsen utanför den IPsec-princip som tillämpas:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -DpdTimeoutInSeconds 30

Antingen/både Principbaserad trafikväljare och DPD-timeoutalternativ kan anges med Standardprincip , utan en anpassad IPsec/IKE-princip, om så önskas.

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $True -DpdTimeoutInSeconds 30

Du kan hämta anslutningen igen för att kontrollera om principen har uppdaterats. Kör följande kommando för att kontrollera anslutningen för den uppdaterade principen.

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Exempel på utdata>

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES128

IkeIntegrity : SHA1

DhGroup : DHGroup14

PfsGroup : None

3. Ta bort en IPsec/IKE-princip från en anslutning

När du tar bort den anpassade principen från en anslutning återgår Azure VPN-gatewayen tillbaka till standardlistan över IPsec/IKE-förslag och omförhandlar igen med din lokala VPN-enhet.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$currentpolicy = $connection6.IpsecPolicies[0]

$connection6.IpsecPolicies.Remove($currentpolicy)

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6

Du kan använda samma skript för att kontrollera om principen har tagits bort från anslutningen.

Vanliga frågor och svar om IPsec/IKE-principer

Om du vill visa vanliga frågor går du till avsnittet IPsec/IKE-princip i vanliga frågor och svar om VPN Gateway.