Vad är Azure Web Application Firewall på Azure Application Gateway?

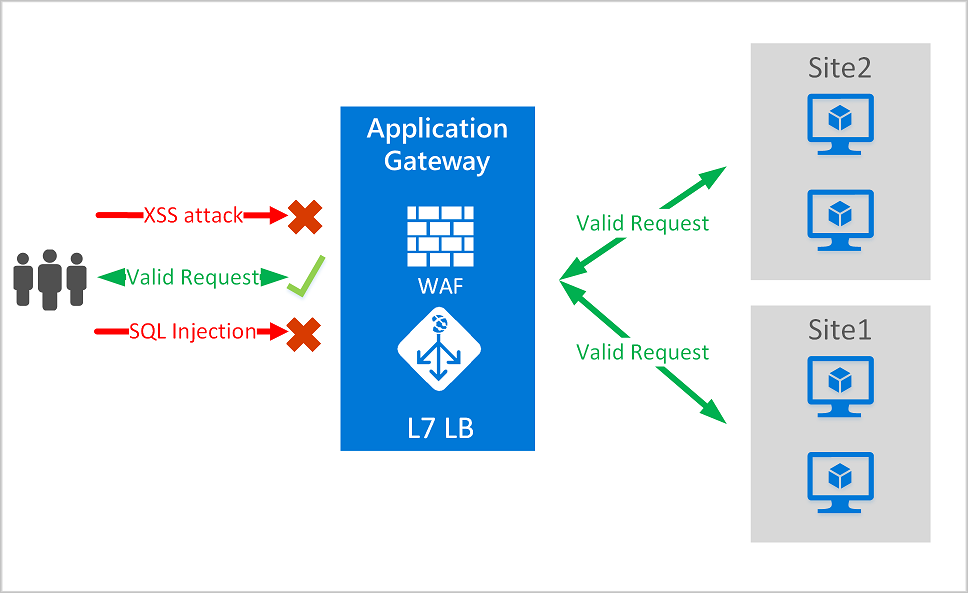

Azure Web Application Firewall (WAF) på Azure Application Gateway skyddar aktivt dina webbprogram mot vanliga sårbarheter. I takt med att webbprogram blir vanligare för skadliga attacker utnyttjar dessa attacker ofta välkända sårbarheter som SQL-inmatning och skript för flera platser.

WAF på Application Gateway baseras på core rule set (CRS) från Open Web Application Security Project (OWASP).

Alla följande WAF-funktioner finns i en WAF-princip. Du kan skapa flera principer och de kan associeras med en Application Gateway, enskilda lyssnare eller till sökvägsbaserade routningsregler på en Application Gateway. På så sätt kan du ha separata principer för varje plats bakom din Application Gateway om det behövs. Mer information om WAF-principer finns i Skapa en WAF-princip.

Kommentar

Application Gateway har två versioner av WAF sku: Application Gateway WAF_v1 och Application Gateway WAF_v2. WAF-principassociationer stöds endast för Application Gateway WAF_v2 sku.

Application Gateway fungerar som en programleveranskontrollant (ADC). Det erbjuder TLS (Transport Layer Security), tidigare känt som Secure Sockets Layer (SSL), avslutning, cookiebaserad sessionstillhörighet, resursallokeringsdistribution, innehållsbaserad routning, möjlighet att vara värd för flera webbplatser och säkerhetsförbättringar.

Application Gateway förbättrar säkerheten via TLS-principhantering och TLS-stöd från slutpunkt till slutpunkt. Genom att integrera WAF i Application Gateway stärker det programsäkerheten. Den här kombinationen skyddar aktivt dina webbprogram mot vanliga säkerhetsrisker och erbjuder en centralt hanterbar och lättkonfigurerad plats.

Förmåner

I det här avsnittet beskrivs de viktigaste fördelarna med WAF på Application Gateway.

Skydd

Skydda dina webbprogram mot webbsårbarheter och attacker utan att ändra serverdelskoden.

Skydda flera webbprogram samtidigt. En instans av Application Gateway kan vara värd för upp till 40 webbplatser som skyddas av en brandvägg för webbprogram.

Skapa anpassade WAF-principer för olika webbplatser bakom samma WAF.

Skydda dina webbprogram från skadliga robotar med regeluppsättningen IP Reputation.

Skydda ditt program mot DDoS-attacker. Mer information finns i Application DDoS Protection.

Övervakning

Övervaka attacker mot dina webbprogram med hjälp av en WAF-logg i realtid. Loggen är integrerad med Azure Monitor för att spåra WAF-aviseringar och enkelt övervaka trender.

Application Gateway WAF är integrerad med Microsoft Defender för molnet. Defender för molnet ger en central vy över säkerhetstillståndet för alla dina Azure-, hybrid- och multimolnsresurser.

Anpassning

Anpassa WAF-regler och regelgrupper så att de passar dina programkrav och eliminera falska positiva identifieringar.

Associera en WAF-princip för varje plats bakom din WAF för att tillåta platsspecifik konfiguration

Skapa anpassade regler som passar programmets behov

Funktioner

- SQL-inmatningsskydd.

- Skriptskydd mellan webbplatser.

- Skydd mot andra vanliga webbattacker, till exempel kommandoinmatning, HTTP-begärandesmuggling, DELNING av HTTP-svar och fjärrfilinkludering.

- Skydd mot HTTP-protokollöverträdelser.

- Skydd mot HTTP-protokollavvikelser, till exempel saknade värdanvändaragenter och acceptera rubriker.

- Skydd mot crawlare och skannrar.

- Identifiering av vanliga programfelkonfigurationer (till exempel Apache och IIS).

- Konfigurerbara storleksgränser för begäranden med lägre och övre gränser.

- Med undantagslistor kan du utelämna vissa begärandeattribut från en WAF-utvärdering. Ett vanligt exempel är Active Directory-infogade token som används för autentiserings- eller lösenordsfält.

- Skapa anpassade regler som passar de specifika behoven i dina program.

- Geo-filtrera trafik för att tillåta eller blockera vissa länder/regioner från att få åtkomst till dina program.

- Skydda dina program från robotar med regeluppsättningen för robotreducering.

- Inspektera JSON och XML i begärandetexten

WAF-princip och -regler

Om du vill aktivera en brandvägg för webbprogram på Application Gateway måste du skapa en WAF-princip. Den här principen är den plats där alla hanterade regler, anpassade regler, undantag och andra anpassningar, till exempel filuppladdningsgräns, finns.

Du kan konfigurera en WAF-princip och associera den principen med en eller flera programgatewayer för skydd. En WAF-princip består av två typer av säkerhetsregler:

Anpassade regler som du skapar

Hanterade regeluppsättningar som är en samling Azure-hanterade förkonfigurerade regeluppsättningar

När båda finns bearbetas anpassade regler innan reglerna bearbetas i en hanterad regeluppsättning. En regel består av ett matchningsvillkor, en prioritet och en åtgärd. Åtgärdstyper som stöds är: ALLOW, BLOCK och LOG. Du kan skapa en helt anpassad princip som uppfyller dina specifika programskyddskrav genom att kombinera hanterade och anpassade regler.

Regler inom en princip bearbetas i prioritetsordning. Prioritet är ett unikt heltal som definierar ordningen på de regler som ska bearbetas. Mindre heltalsvärde anger en högre prioritet och dessa regler utvärderas före regler med ett högre heltalsvärde. När en regel har matchats tillämpas motsvarande åtgärd som definierades i regeln på begäran. När en sådan matchning har bearbetats bearbetas inte regler med lägre prioritet ytterligare.

Ett webbprogram som levereras av Application Gateway kan ha en WAF-princip kopplad till den på global nivå, på en nivå per plats eller på en URI-nivå.

Core Rule Sets

Application Gateway stöder flera regeluppsättningar, inklusive CRS 3.2, CRS 3.1 och CRS 3.0. Dessa regler skyddar dina webbprogram från skadlig aktivitet.

Mer information finns i CRS-regelgrupper och regler för brandväggen för webbaserade program.

Anpassade regler

Application Gateway har också stöd för anpassade regler. Med anpassade regler kan du skapa egna regler som utvärderas för varje begäran som skickas via WAF. Dessa regler har högre prioritet än resten av reglerna i de hanterade regeluppsättningarna. Om en uppsättning villkor uppfylls vidtas en åtgärd för att tillåta eller blockera.

Geomatch-operatorn är nu tillgänglig för anpassade regler. Mer information finns i geomatcha anpassade regler .

Mer information om anpassade regler finns i Anpassade regler för Application Gateway.

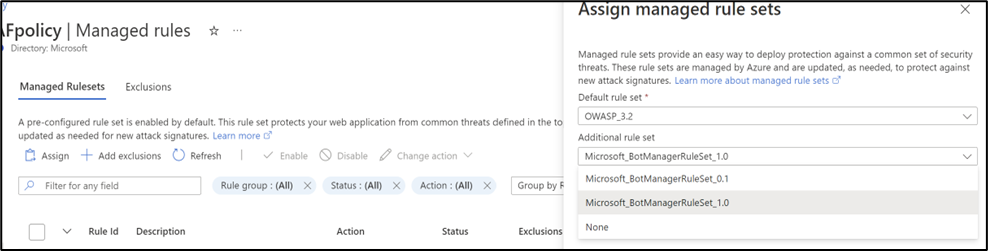

Regeluppsättning för robotskydd

Du kan aktivera en regel för hanterad robotskydd så att den vidtar anpassade åtgärder på begäranden från alla robotkategorier.

Tre botkategorier stöds:

Fel

Dåliga robotar är robotar med skadliga IP-adresser och robotar som har förfalskat sina identiteter. Dåliga robotar innehåller skadliga IP-adresser som hämtas från Microsoft Threat Intelligence-flödets IP-indikatorer med hög konfidens för kompromiss- och IP-ryktesflöden. Dåliga robotar innehåller även robotar som identifierar sig som bra robotar, men deras IP-adresser tillhör inte legitima robotutgivare.

Bra

Bra robotar är betrodda användaragenter. Bra robotregler kategoriseras i flera kategorier för att ge detaljerad kontroll över WAF-principkonfiguration. Följande kategorier är:

- verifierade sökmotorrobotar (till exempel Googlebot och Bingbot)

- verifierade länkkontrollrobotar

- verifierade chattrobotar för sociala medier (till exempel Facebookbot och LinkedInBot)

- verifierade annonseringsrobotar

- verifierade innehållskontrollrobotar

- validerade diverse robotar

Okänd

Okända robotar är användaragenter utan ytterligare validering. Okända robotar innehåller också skadliga IP-adresser som kommer från Microsoft Threat Intelligence-flödets IP-indikatorer för medelkonfidens för kompromisser.

WAF-plattformen hanterar aktivt och uppdaterar robotsignaturerna dynamiskt.

Du kan tilldela Microsoft_BotManagerRuleSet_1.0 med hjälp av alternativet Tilldela under Hanterade regeluppsättningar:

När botskydd är aktiverat blockerar, tillåter eller loggar inkommande begäranden som matchar robotregler baserat på den åtgärd som du har konfigurerat. Den blockerar skadliga robotar, tillåter verifierade sökrobotar, blockerar okända sökrobotar och loggar okända robotar som standard. Du har möjlighet att ange anpassade åtgärder för att blockera, tillåta eller logga olika typer av robotar.

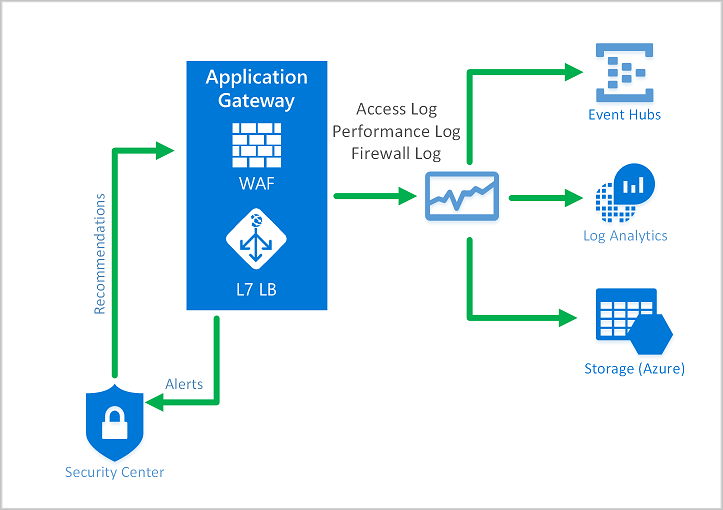

Du kan komma åt WAF-loggar från ett lagringskonto, händelsehubb, log analytics eller skicka loggar till en partnerlösning.

Mer information om botskydd för Application Gateway finns i Azure Web Application Firewall on Azure Application Gateway bot protection overview (Azure Web Application Firewall on Azure Application Gateway bot protection overview).

WAF-lägen

Application Gateway WAF kan konfigureras att köras i följande två lägen:

- Identifieringsläge: Övervakar och loggar alla hotaviseringar. Du aktiverar loggningsdiagnostik för Application Gateway i avsnittet Diagnostik . Du måste också se till att WAF-loggen är markerad och aktiverad. Brandväggen för webbprogram blockerar inte inkommande begäranden när den körs i identifieringsläge.

- Förebyggande läge: Blockerar intrång och attacker som reglerna identifierar. Angriparen får ett undantag om "403 obehörig åtkomst" och anslutningen är stängd. I förebyggande läge registreras sådana attacker i WAF-loggarna.

Kommentar

Vi rekommenderar att du kör en nyligen distribuerad WAF i identifieringsläge under en kort tidsperiod i en produktionsmiljö. Detta ger möjlighet att hämta brandväggsloggar och uppdatera eventuella undantag eller anpassade regler före övergången till förebyggande läge. Detta kan bidra till att minska förekomsten av oväntad blockerad trafik.

WAF-motorer

Azure-brandväggsmotorn (WAF) är den komponent som inspekterar trafiken och avgör om en begäran innehåller en signatur som representerar ett potentiellt angrepp. När du använder CRS 3.2 eller senare kör din WAF den nya WAF-motorn, vilket ger dig högre prestanda och en förbättrad uppsättning funktioner. När du använder tidigare versioner av CRS körs din WAF på en äldre motor. Nya funktioner är endast tillgängliga i den nya Azure WAF-motorn.

WAF-åtgärder

Du kan välja vilken åtgärd som ska köras när en begäran matchar ett regelvillkor. Följande åtgärder stöds:

- Tillåt: Begäran skickas via WAF och vidarebefordras till serverdelen. Inga ytterligare regler med lägre prioritet kan blockera den här begäran. Tillåt åtgärder gäller endast för Bot Manager-regeluppsättningen och gäller inte för kärnregeluppsättningen.

- Blockera: Begäran blockeras och WAF skickar ett svar till klienten utan att vidarebefordra begäran till serverdelen.

- Logg: Begäran loggas i WAF-loggarna och WAF fortsätter att utvärdera regler med lägre prioritet.

- Avvikelsepoäng: Detta är standardåtgärden för CRS-regeluppsättningen där den totala avvikelsepoängen ökas när en regel med den här åtgärden matchas. Avvikelsebedömning gäller inte för Bot Manager-regeluppsättningen.

Läge för avvikelsebedömning

OWASP har två lägen för att avgöra om trafik ska blockeras: Traditionellt läge och avvikelsebedömningsläge.

I traditionellt läge betraktas trafik som matchar alla regler oberoende av andra regelmatchningar. Det här läget är lätt att förstå. Men bristen på information om hur många regler som matchar en specifik begäran är en begränsning. Därför introducerades avvikelsebedömningsläget. Det är standardvärdet för OWASP 3.x.

I läget Avvikelsebedömning blockeras inte trafik som matchar någon regel omedelbart när brandväggen är i förebyggande läge. Regler har en viss allvarlighetsgrad: Kritisk, Fel, Varning eller Meddelande. Allvarlighetsgraden påverkar ett numeriskt värde för begäran, som kallas avvikelsepoäng. Till exempel bidrar en varningsregelmatchning med 3 till poängen. En kritisk regelmatchning bidrar med 5.

| Allvarlighet | Värde |

|---|---|

| Kritiskt | 5 |

| Fel | 4 |

| Varning | 3 |

| Obs! | 2 |

Det finns ett tröskelvärde på 5 för avvikelsepoängen för att blockera trafik. Därför räcker det med en enda kritisk regelmatchning för Application Gateway WAF för att blockera en begäran, även i förebyggande läge. Men en varningsregelmatchning ökar bara avvikelsepoängen med 3, vilket inte räcker för att blockera trafiken.

Kommentar

Meddelandet som loggas när en WAF-regel matchar trafik innehåller åtgärdsvärdet "Matchad". Om den totala avvikelsepoängen för alla matchade regler är 5 eller högre och WAF-principen körs i förebyggande läge utlöser begäran en obligatorisk avvikelseregel med åtgärdsvärdet "Blockerad" och begäran stoppas. Men om WAF-principen körs i identifieringsläge utlöser begäran åtgärdsvärdet "Identifierade" och begäran loggas och skickas till serverdelen. Mer information finns i Felsöka brandväggen för webbaserade program (WAF) för Azure Application Gateway.

Konfiguration

Du kan konfigurera och distribuera alla WAF-principer med hjälp av Azure Portal, REST API:er, Azure Resource Manager-mallar och Azure PowerShell. Du kan också konfigurera och hantera Azure WAF-principer i stor skala med hjälp av Firewall Manager-integrering (förhandsversion). Mer information finns i Använda Azure Firewall Manager för att hantera brandväggsprinciper för webbaserade program (förhandsversion).

WAF-övervakning

Det är viktigt att övervaka hälsotillståndet för din programgateway. Du kan stödja detta genom att integrera din WAF och de program som den skyddar med loggarna Microsoft Defender för molnet, Azure Monitor och Azure Monitor.

Azure Monitor

Application Gateway-loggar är integrerade med Azure Monitor. På så sätt kan du spåra diagnostikinformation, inklusive WAF-aviseringar och loggar. Du kan komma åt den här funktionen på fliken Diagnostik i Application Gateway-resursen i portalen eller direkt via Azure Monitor. Mer information om hur du aktiverar loggar finns i Application Gateway-diagnostik.

Microsoft Defender for Cloud

Defender för molnet hjälper dig att förhindra, identifiera och svara på hot. Det ger ökad insyn i och kontroll över säkerheten för dina Azure-resurser. Application Gateway är integrerat med Defender för molnet. Defender för molnet söker igenom din miljö för att identifiera oskyddade webbprogram. Den kan rekommendera Application Gateway WAF för att skydda dessa sårbara resurser. Du skapar brandväggarna direkt från Defender för molnet. Dessa WAF-instanser är integrerade med Defender för molnet. De skickar aviseringar och hälsoinformation till Defender för molnet för rapportering.

Microsoft Sentinel

Microsoft Sentinel är en skalbar, molnbaserad siem-lösning (security information event management) och soar-lösning (security orchestration automated response). Microsoft Sentinel levererar intelligent säkerhetsanalys och hotinformation i hela företaget, vilket ger en enda lösning för aviseringsidentifiering, hotsynlighet, proaktiv jakt och hotsvar.

Med den inbyggda arbetsboken för Azure WAF-brandväggshändelser kan du få en översikt över säkerhetshändelserna i din WAF. Detta inkluderar händelser, matchade och blockerade regler och allt annat som loggas i brandväggsloggarna. Mer information om loggning följer.

Azure Monitor-arbetsbok för WAF

Den här arbetsboken möjliggör anpassad visualisering av säkerhetsreleverliga WAF-händelser i flera filterbara paneler. Den fungerar med alla WAF-typer, inklusive Application Gateway, Front Door och CDN, och kan filtreras baserat på WAF-typ eller en specifik WAF-instans. Importera via ARM-mall eller gallerimall. Information om hur du distribuerar den här arbetsboken finns i WAF-arbetsbok.

Loggning

Application Gateway WAF innehåller detaljerad rapportering om varje hot som identifieras. Loggning är integrerad med Azure Diagnostics-loggar. Aviseringar registreras i .json format. Dessa loggar kan integreras med Azure Monitor-loggar.

{

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupId}/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/{appGatewayName}",

"operationName": "ApplicationGatewayFirewall",

"time": "2017-03-20T15:52:09.1494499Z",

"category": "ApplicationGatewayFirewallLog",

"properties": {

{

"instanceId": "ApplicationGatewayRole_IN_0",

"clientIp": "203.0.113.145",

"clientPort": "0",

"requestUri": "/",

"ruleSetType": "OWASP",

"ruleSetVersion": "3.0",

"ruleId": "920350",

"ruleGroup": "920-PROTOCOL-ENFORCEMENT",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \"^[\\\\d.:]+$\" at REQUEST_HEADERS:Host ....",

"data": "127.0.0.1",

"file": "rules/REQUEST-920-PROTOCOL-ENFORCEMENT.conf",

"line": "791"

},

"hostname": "127.0.0.1",

"transactionId": "16861477007022634343"

"policyId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/drewRG/providers/Microsoft.Network/ApplicationGatewayWebApplicationFirewallPolicies/globalWafPolicy",

"policyScope": "Global",

"policyScopeName": " Global "

}

}

}

Priser för WAF SKU för programgatewayen

Prismodellerna skiljer sig åt för WAF_v1 och WAF_v2 SKU:er. Mer information finns på prissidan för Application Gateway.

Nyheter

Information om vad som är nytt med Azure Web Application Firewall finns i Azure-uppdateringar.

Nästa steg

- Läs mer om WAF-hanterade regler

- Läs mer om anpassade regler

- Läs mer om brandväggen för webbprogram i Azure Front Door

- Läs mer om Nätverkssäkerhet i Azure