Konfigurera registrering och inloggning med SAML-identitetsprovidern med Hjälp av Azure Active Directory B2C

Azure Active Directory B2C (Azure AD B2C) stöder federation med SAML 2.0-identitetsprovidrar. Den här artikeln visar hur du aktiverar inloggning med ett ANVÄNDARKONTO för SAML-identitetsprovider, så att användare kan logga in med sina befintliga sociala identiteter eller företagsidentiteter, till exempel ADFS och Salesforce.

Innan du börjar använder du väljaren Välj en principtyp för att välja den typ av princip som du konfigurerar. Azure Active Directory B2C erbjuder två metoder för att definiera hur användare interagerar med dina program: via fördefinierade användarflöden eller genom fullständigt konfigurerbara anpassade principer. De steg som krävs i den här artikeln skiljer sig åt för varje metod.

Den här funktionen är endast tillgänglig för anpassade principer. För installationssteg väljer du Anpassad princip i föregående väljare.

Scenarioöversikt

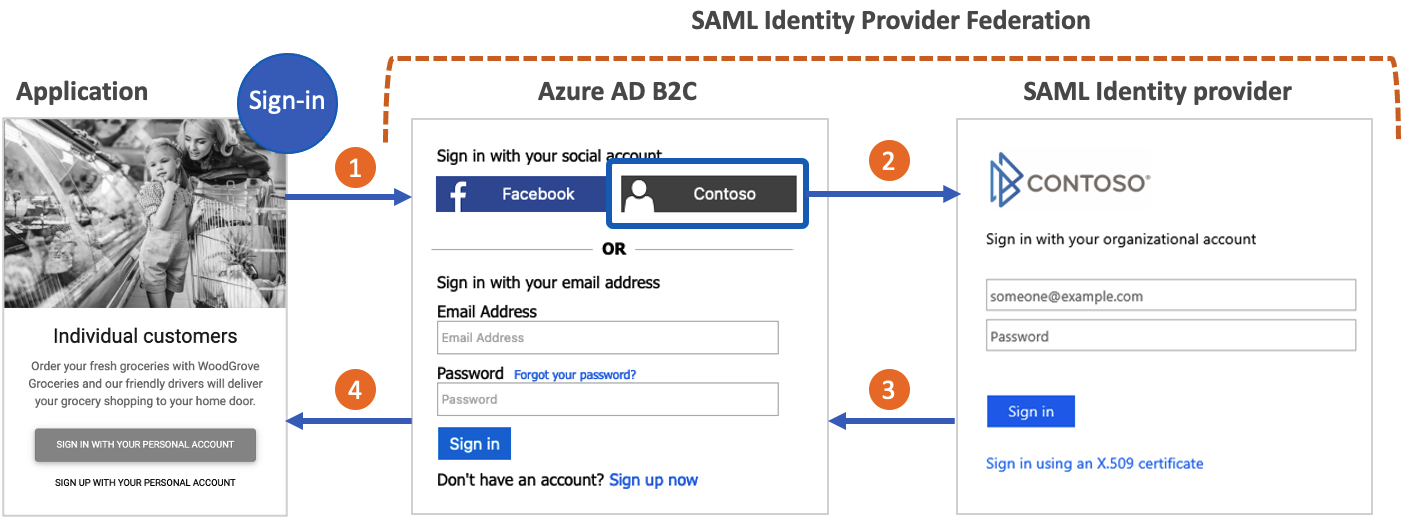

Du kan konfigurera Azure AD B2C så att användare kan logga in i ditt program med autentiseringsuppgifter från externa sociala eller företags-SAML-identitetsprovidrar (IdP). När Azure AD B2C federeras med en SAML-identitetsprovider fungerar den som en tjänstleverantör som initierar en SAML-begäran till SAML-identitetsprovidern och väntar på ett SAML-svar. I följande diagram:

- Programmet initierar en auktoriseringsbegäran till Azure AD B2C. Programmet kan vara ett OAuth 2.0- eller OpenId-Anslut-program eller en SAML-tjänstleverantör.

- På inloggningssidan för Azure AD B2C väljer användaren att logga in med ett SAML-identitetsproviderkonto (till exempel Contoso). Azure AD B2C initierar en SAML-auktoriseringsbegäran och tar användaren till SAML-identitetsprovidern för att slutföra inloggningen.

- SAML-identitetsprovidern returnerar ett SAML-svar.

- Azure AD B2C verifierar SAML-token, extraherar anspråk, utfärdar en egen token och tar användaren tillbaka till programmet.

Förutsättningar

- Slutför stegen i Kom igång med anpassade principer i Active Directory B2C.

- Om du inte redan har gjort det registrerar du ett webbprogram.

Komponenter i lösningen

Följande komponenter krävs för det här scenariot:

- En SAML-identitetsprovider med möjlighet att ta emot, avkoda och svara på SAML-begäranden från Azure AD B2C.

- En offentligt tillgänglig SAML-metadataslutpunkt för din identitetsprovider.

- En Azure AD B2C-klientorganisation.

Viktigt!

Dina slutpunkter måste uppfylla säkerhetskraven för Azure AD B2C. Äldre TLS-versioner och chiffer är inaktuella. Mer information finns i Azure AD B2C TLS- och chiffersvitkrav.

Skapa en principnyckel

För att upprätta förtroende mellan Azure AD B2C och din SAML-identitetsprovider måste du ange ett giltigt X509-certifikat med den privata nyckeln. Azure AD B2C signerar SAML-begäranden med hjälp av certifikatets privata nyckel. Identitetsprovidern validerar begäran med hjälp av certifikatets offentliga nyckel. Den offentliga nyckeln är tillgänglig via tekniska profilmetadata. Du kan också ladda upp CER-filen manuellt till din SAML-identitetsprovider.

Ett självsignerat certifikat är acceptabelt för de flesta scenarier. För produktionsmiljöer rekommenderar vi att du använder ett X509-certifikat som utfärdas av en certifikatutfärdare. Som beskrivs senare i det här dokumentet kan du även inaktivera SAML-signeringen på båda sidor för en icke-produktionsmiljö.

Skaffa ett certifikat

Om du inte redan har ett certifikat kan du använda ett självsignerat certifikat. Ett självsignerat certifikat är ett säkerhetscertifikat som inte är signerat av en certifikatutfärdare (CA) och som inte tillhandahåller säkerhetsgarantierna för ett certifikat som signerats av en certifikatutfärdare.

I Windows använder du cmdleten New-SelfSignedCertificate i PowerShell för att generera ett certifikat.

Kör följande PowerShell-kommando för att generera ett självsignerat certifikat.

-SubjectÄndra argumentet efter behov för ditt program och Azure AD B2C-klientnamn, till exempelcontosowebapp.contoso.onmicrosoft.com. Du kan också justera-NotAfterdatumet för att ange ett annat förfallodatum för certifikatet.New-SelfSignedCertificate ` -KeyExportPolicy Exportable ` -Subject "CN=yourappname.yourtenant.onmicrosoft.com" ` -KeyAlgorithm RSA ` -KeyLength 2048 ` -KeyUsage DigitalSignature ` -NotAfter (Get-Date).AddMonths(12) ` -CertStoreLocation "Cert:\CurrentUser\My"På Windows-datorn söker du efter och väljer Hantera användarcertifikat

Under Certifikat – aktuell användare väljer du Personliga>certifikat>yourappname.yourtenant.onmicrosoft.com.

Välj certifikatet och välj sedan Åtgärd>alla uppgifter>Exportera.

Välj Nästa>Ja, exportera den privata nyckeln>Nästa.

Acceptera standardinställningarna för Exportera filformat och välj sedan Nästa.

Aktivera alternativet Lösenord , ange ett lösenord för certifikatet och välj sedan Nästa.

Om du vill ange en plats för att spara certifikatet väljer du Bläddra och navigerar till valfri katalog.

I fönstret Spara som anger du ett filnamn och väljer sedan Spara.

Välj Nästa>Slutför.

För att Azure AD B2C ska acceptera .pfx-fillösenordet måste lösenordet krypteras med alternativet TripleDES-SHA1 i exportverktyget för Windows Certificate Store, till skillnad från AES256-SHA256.

Ladda upp certifikatet

Du måste lagra certifikatet i din Azure AD B2C-klientorganisation.

- Logga in på Azure-portalen.

- Om du har åtkomst till flera klienter väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klient från menyn Kataloger + prenumerationer.

- Välj Alla tjänster på menyn högst upp till vänster i Azure-portalen och sök efter och välj Azure AD B2C.

- På sidan Översikt väljer du Identity Experience Framework.

- Välj Principnycklar och välj sedan Lägg till.

- För Alternativ väljer du

Upload. - Ange ett Namn för principnyckeln. Exempel:

SAMLSigningCertPrefixetB2C_1A_läggs automatiskt till i namnet på din nyckel. - Bläddra till och välj din .pfx-certifikatfil med den privata nyckeln.

- Klicka på Skapa.

Konfigurera den tekniska SAML-profilen

Definiera SAML-identitetsprovidern genom att lägga till den i elementet ClaimsProviders i tilläggsfilen för principen. Anspråksprovidrar innehåller en teknisk SAML-profil som avgör slutpunkterna och protokollen som behövs för att kommunicera med SAML-identitetsprovidern. Så här lägger du till en anspråksprovider med en teknisk SAML-profil:

Öppna TrustFrameworkExtensions.xml.

Hitta elementet ClaimsProviders . Om den inte finns lägger du till den under rotelementet.

Lägg till en ny ClaimsProvider på följande sätt:

<ClaimsProvider> <Domain>Contoso.com</Domain> <DisplayName>Contoso</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="Contoso-SAML2"> <DisplayName>Contoso</DisplayName> <Description>Login with your SAML identity provider account</Description> <Protocol Name="SAML2"/> <Metadata> <Item Key="PartnerEntity">https://your-AD-FS-domain/federationmetadata/2007-06/federationmetadata.xml</Item> </Metadata> <CryptographicKeys> <Key Id="SamlMessageSigning" StorageReferenceId="B2C_1A_SAMLSigningCert"/> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="assertionSubjectName" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="first_name" /> <OutputClaim ClaimTypeReferenceId="surname" PartnerClaimType="last_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="http://schemas.microsoft.com/identity/claims/displayname" /> <OutputClaim ClaimTypeReferenceId="email" /> <OutputClaim ClaimTypeReferenceId="identityProvider" DefaultValue="contoso.com" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName"/> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName"/> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId"/> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId"/> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-Saml-idp"/> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>

Uppdatera följande XML-element med relevant värde:

| XML-element | Värde |

|---|---|

| ClaimsProvider\Domain | Domännamnet som används för direkt inloggning. Ange det domännamn som du vill använda i direktinloggningen. Till exempel Contoso.com. |

| TechnicalProfile\DisplayName | Det här värdet visas på inloggningsknappen på inloggningsskärmen. Till exempel Contoso. |

| Metadata\PartnerEntity | URL för metadata för SAML-identitetsprovidern. Eller så kan du kopiera metadata för identitetsprovidern och lägga till dem i CDATA-elementet <![CDATA[Your IDP metadata]]>. |

Mappa anspråken

Elementet OutputClaims innehåller en lista över anspråk som returneras av SAML-identitetsprovidern. Mappa namnet på anspråket som definierats i principen till det kontrollnamn som definierats i identitetsprovidern. Kontrollera identitetsprovidern för listan över anspråk (intyg). Mer information finns i anspråksmappning.

I exemplet ovan innehåller Contoso-SAML2 anspråken som returneras av en SAML-identitetsprovider:

- Anspråket assertionSubjectName mappas till utfärdarenUserId-anspråket.

- Det first_name anspråket mappas till givenName-anspråket.

- Det last_name anspråket mappas till efternamnsanspråket.

- Anspråket

http://schemas.microsoft.com/identity/claims/displaynamemappas till displayName-anspråket. - E-postanspråket utan namnmappning.

Den tekniska profilen returnerar också anspråk som inte returneras av identitetsprovidern:

- IdentityProvider-anspråket som innehåller namnet på identitetsprovidern.

- AuthenticationSource-anspråket med standardvärdet socialIdpAuthentication.

Lägg till den tekniska profilen för SAML-sessionen

Om du inte redan har den tekniska profilen SM-Saml-idp för SAML-sessionen lägger du till en i tilläggsprincipen. Leta upp avsnittet <ClaimsProviders> och lägg till följande XML-kodfragment. Om principen redan innehåller den SM-Saml-idp tekniska profilen går du vidare till nästa steg. Mer information finns i Sessionshantering för enkel inloggning.

<ClaimsProvider>

<DisplayName>Session Management</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="SM-Saml-idp">

<DisplayName>Session Management Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.SSO.SamlSSOSessionProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="IncludeSessionIndex">false</Item>

<Item Key="RegisterServiceProviders">false</Item>

</Metadata>

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

Lägga till en användarresa

I det här läget har identitetsprovidern konfigurerats, men den är ännu inte tillgänglig på någon av inloggningssidorna. Om du inte har en egen anpassad användarresa skapar du en dubblett av en befintlig mallanvändarresa, annars fortsätter du till nästa steg.

- Öppna filen TrustFrameworkBase.xml från startpaketet.

- Hitta och kopiera hela innehållet i elementet UserJourney som innehåller

Id="SignUpOrSignIn". - Öppna TrustFrameworkExtensions.xml och leta upp elementet UserJourneys. Om elementet inte finns lägger du till ett.

- Klistra in hela innehållet i elementet UserJourney som du kopierade som underordnat elementet UserJourneys .

- Byt namn på ID:t för användarresan. Exempel:

Id="CustomSignUpSignIn"

Lägga till identitetsprovidern i en användarresa

Nu när du har en användarresa lägger du till den nya identitetsprovidern i användarresan. Du lägger först till en inloggningsknapp och länkar sedan knappen till en åtgärd. Åtgärden är den tekniska profil som du skapade tidigare.

Leta reda på orkestreringsstegelementet som innehåller

Type="CombinedSignInAndSignUp", ellerType="ClaimsProviderSelection"i användarresan. Det är vanligtvis det första orkestreringssteget. Elementet ClaimsProviderSelections innehåller en lista över identitetsprovidrar som en användare kan logga in med. Ordningen på elementen styr ordningen på de inloggningsknappar som visas för användaren. Lägg till ett ClaimsProviderSelection XML-element. Ange värdet för TargetClaimsExchangeId till ett eget namn.I nästa orkestreringssteg lägger du till ett ClaimsExchange-element . Ange ID:t till värdet för målanspråkets utbytes-ID. Uppdatera värdet för TechnicalProfileReferenceId till ID:t för den tekniska profil som du skapade tidigare.

Följande XML visar de två första orkestreringsstegen för en användarresa med identitetsprovidern:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="ContosoExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="ContosoExchange" TechnicalProfileReferenceId="Contoso-SAML2" />

</ClaimsExchanges>

</OrchestrationStep>

Konfigurera principen för förlitande part

Principen för förlitande part, till exempel SignUpSignIn.xml, anger den användarresa som Azure AD B2C ska köra. Hitta elementet DefaultUserJourney i den förlitande parten. Uppdatera ReferenceId så att det matchar användarens rese-ID, där du lade till identitetsprovidern.

I följande exempel CustomSignUpSignIn för användarresan är ReferenceId inställt på CustomSignUpSignIn:

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Ladda upp den anpassade principen

- Logga in på Azure-portalen.

- Välj ikonen Katalog + prenumeration i portalens verktygsfält och välj sedan den katalog som innehåller din Azure AD B2C-klientorganisation.

- I Azure-portalen söker du efter och väljer Azure AD B2C.

- Under Principer väljer du Identity Experience Framework.

- Välj Överför anpassad princip och ladda sedan upp de två principfilerna som du ändrade i följande ordning: tilläggsprincipen, till exempel

TrustFrameworkExtensions.xml, och sedan den förlitande partprincipen, till exempelSignUpSignIn.xml.

Konfigurera din SAML-identitetsprovider

När principen har konfigurerats måste du konfigurera SAML-identitetsprovidern med Azure AD B2C SAML-metadata. SAML-metadata är information som används i SAML-protokollet för att exponera konfigurationen av din princip, tjänstleverantören. Den definierar platsen för tjänsterna, till exempel inloggning och utloggning, certifikat, inloggningsmetod med mera.

Varje SAML-identitetsprovider har olika steg för att ange en tjänstleverantör. Vissa SAML-identitetsprovidrar ber om Azure AD B2C-metadata, medan andra kräver att du går igenom metadatafilen manuellt och anger informationen. Mer information finns i din identitetsproviders dokumentation.

I följande exempel visas en URL-adress för SAML-metadata för en teknisk Azure AD B2C-profil:

https://<your-tenant-name>.b2clogin.com/<your-tenant-name>.onmicrosoft.com/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

Använd följande format när du använder en anpassad domän:

https://your-domain-name/<your-tenant-name>.onmicrosoft.com/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

Ersätt följande värden:

- ditt klientnamn med ditt klientnamn, till exempel your-tenant.onmicrosoft.com.

- ditt domännamn med ditt anpassade domännamn, till exempel login.contoso.com.

- din-princip med ditt principnamn. Till exempel B2C_1A_signup_signin_adfs.

- din tekniska profil med namnet på din tekniska profil för SAML-identitetsprovidern. Till exempel Contoso-SAML2.

Öppna en webbläsare och navigera till URL:en. Kontrollera att du skriver rätt URL och att du har åtkomst till XML-metadatafilen.

Testa din anpassade princip

- Logga in på Azure-portalen.

- Om du har åtkomst till flera klienter väljer du ikonen Inställningar på den översta menyn för att växla till din Azure AD B2C-klient från menyn Kataloger + prenumerationer.

- I Azure-portalen söker du efter och väljer Azure AD B2C.

- Under Principer väljer du Identity Experience Framework

- Välj din princip för förlitande part, till exempel

B2C_1A_signup_signin. - För Program väljer du ett webbprogram som du registrerade tidigare. Svars-URL :en ska visa

https://jwt.ms. - Välj knappen Kör nu.

- På registrerings- eller inloggningssidan väljer du Contoso för att logga in med Contoso-kontot.

Om inloggningsprocessen lyckas omdirigeras webbläsaren till https://jwt.ms, som visar innehållet i token som returneras av Azure AD B2C.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för