Konfigurera gateway-nödvändig integrering av virtuella nätverk

Gateway-nödvändig integrering av virtuella nätverk stöder anslutning till ett virtuellt nätverk i en annan region eller till ett klassiskt virtuellt nätverk. Gateway-nödvändig integrering av virtuella nätverk fungerar bara för Windows-planer. Vi rekommenderar att du använder regional integrering av virtuella nätverk för att integrera med virtuella nätverk.

Gateway-nödvändig integrering av virtuella nätverk:

- Gör att en app bara kan ansluta till ett virtuellt nätverk i taget.

- Gör att upp till fem virtuella nätverk kan integreras i en App Service-plan.

- Tillåter att samma virtuella nätverk används av flera appar i en App Service-plan utan att påverka det totala antalet som kan användas av en App Service-plan. Om du har sex appar som använder samma virtuella nätverk i samma App Service-plan som räknas som ett virtuellt nätverk som används.

- Serviceavtal på gatewayen kan påverka det övergripande serviceavtalet.

- Gör att dina appar kan använda den DNS som det virtuella nätverket har konfigurerats med.

- Kräver en routningsbaserad gateway för virtuellt nätverk som konfigurerats med en SSTP-punkt-till-plats-VPN innan den kan anslutas till en app.

Du kan inte använda gateway-nödvändig integrering av virtuella nätverk:

- Med ett virtuellt nätverk anslutet med ExpressRoute.

- Från en Linux-app.

- Från en Windows-container.

- För att få åtkomst till tjänstslutpunktssäkrade resurser.

- Så här löser du appinställningar som refererar till ett nätverksskyddat Key Vault.

- Med en samexistensgateway som stöder både ExpressRoute och punkt-till-plats eller plats-till-plats VPN.

Integrering av regionala virtuella nätverk minskar ovanstående begränsningar.

Konfigurera en gateway i ditt virtuella Azure-nätverk

Så här skapar du en gateway:

Skapa VPN-gatewayen och undernätet. Välj en routningsbaserad VPN-typ.

Ange punkt-till-plats-adresserna. Om gatewayen inte finns i den grundläggande SKU:n måste IKEV2 inaktiveras i punkt-till-plats-konfigurationen och SSTP måste väljas. Punkt-till-plats-adressutrymmet måste finnas i adressblocken RFC 1918 10.0.0.0/8, 172.16.0.0/12 och 192.168.0.0/16.

Om du skapar gatewayen för användning med gateway-nödvändig integrering av virtuella nätverk behöver du inte ladda upp ett certifikat. Det kan ta 30 minuter att skapa gatewayen. Du kommer inte att kunna integrera din app med ditt virtuella nätverk förrän gatewayen har skapats.

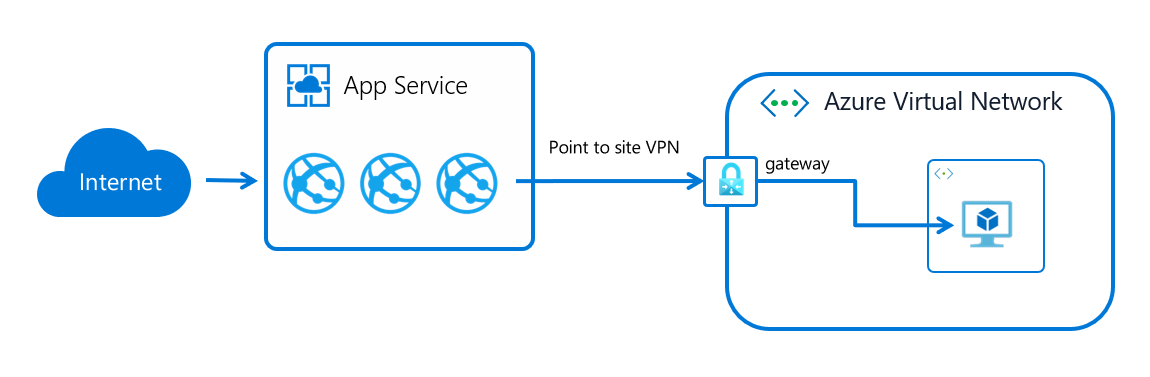

Så här fungerar gateway-nödvändig integrering av virtuella nätverk

Gateway-nödvändig integrering av virtuella nätverk bygger på punkt-till-plats VPN-teknik. Punkt-till-plats-VPN begränsar nätverksåtkomsten till den virtuella dator som är värd för appen. Appar är begränsade till att endast skicka trafik till Internet via hybridanslutningar eller via integrering av virtuella nätverk. När din app har konfigurerats med portalen för att använda gateway-nödvändig integrering av virtuella nätverk, hanteras en komplex förhandling åt dig för att skapa och tilldela certifikat på gatewayen och programsidan. Resultatet är att de arbetare som används som värd för dina appar direkt kan ansluta till den virtuella nätverksgatewayen i det valda virtuella nätverket.

Kom åt lokala resurser

Appar kan komma åt lokala resurser genom att integrera med virtuella nätverk som har plats-till-plats-anslutningar. Om du använder gateway-nödvändig integrering av virtuella nätverk uppdaterar du dina lokala VPN-gatewayvägar med adressblocken punkt-till-plats. När plats-till-plats-VPN först konfigureras bör de skript som används för att konfigurera det konfigurera vägar korrekt. Om du lägger till punkt-till-plats-adresserna när du har skapat ditt plats-till-plats-VPN måste du uppdatera vägarna manuellt. Information om hur du gör detta varierar per gateway och beskrivs inte här.

BGP-vägar från den lokala miljön sprids inte automatiskt till App Service. Du måste sprida dem manuellt i punkt-till-plats-konfigurationen med hjälp av stegen i det här dokumentet Annonsera anpassade vägar för P2S VPN-klienter.

Kommentar

Den gateway-nödvändiga integreringsfunktionen för virtuella nätverk integrerar inte en app med ett virtuellt nätverk som har en ExpressRoute-gateway. Även om ExpressRoute-gatewayen har konfigurerats i samexistensläge fungerar inte integreringen av det virtuella nätverket. Om du behöver komma åt resurser via en ExpressRoute-anslutning använder du integreringsfunktionen för regionala virtuella nätverk eller en App Service-miljön som körs i ditt virtuella nätverk.

Peering

Om du använder gateway-nödvändig integrering av virtuella nätverk med peering måste du konfigurera några fler objekt. Så här konfigurerar du peering för att fungera med din app:

- Lägg till en peering-anslutning i det virtuella nätverk som appen ansluter till. När du lägger till peering-anslutningen aktiverar du Tillåt åtkomst till virtuella nätverk och väljer Tillåt vidarebefordrad trafik och Tillåt gatewayöverföring.

- Lägg till en peering-anslutning i det virtuella nätverk som peer-kopplas till det virtuella nätverk som du är ansluten till. När du lägger till peeringanslutningen i det virtuella målnätverket aktiverar du Tillåt åtkomst till virtuellt nätverk och väljer Tillåt vidarebefordrad trafik och Tillåt fjärrgatewayer.

- Gå till App Service-plan>För nätverksintegrering av>VNet i portalen. Välj det virtuella nätverk som appen ansluter till. Under routningsavsnittet lägger du till adressintervallet för det virtuella nätverk som är peer-kopplat till det virtuella nätverk som appen är ansluten till.

Hantera integrering av virtuella nätverk

Anslutning och frånkoppling med ett virtuellt nätverk är på appnivå. Åtgärder som kan påverka integreringen av virtuella nätverk i flera appar finns på App Service-plannivå. Från appnätverksportalen >>för VNet-integrering kan du få information om ditt virtuella nätverk. Du kan se liknande information på App Service-plannivå i App Service-plannätverksportalen>>för VNet-nätverk.

Den enda åtgärd som du kan utföra i appvyn för din integreringsinstans för virtuella nätverk är att koppla från appen från det virtuella nätverk som den för närvarande är ansluten till. Om du vill koppla från appen från ett virtuellt nätverk väljer du Koppla från. Appen startas om när du kopplar från ett virtuellt nätverk. Frånkoppling ändrar inte ditt virtuella nätverk. Undernätet eller gatewayen tas inte bort. Om du sedan vill ta bort det virtuella nätverket kopplar du först från appen från det virtuella nätverket och tar bort resurserna i den, till exempel gatewayer.

Användargränssnittet för integrering av virtuella nätverk i App Service-planen visar alla integreringar av virtuella nätverk som används av apparna i din App Service-plan. Om du vill se information om varje virtuellt nätverk väljer du det virtuella nätverk som du är intresserad av. Det finns två åtgärder som du kan utföra här för gateway-nödvändig integrering av virtuella nätverk:

- Synkroniseringsnätverk: Synkroniseringsnätverksåtgärden används endast för den gateway-nödvändiga integreringsfunktionen för virtuella nätverk. Om du utför en synkroniseringsnätverksåtgärd ser du till att dina certifikat och nätverksinformation är synkroniserade. Om du lägger till eller ändrar DNS för ditt virtuella nätverk utför du en synkroniseringsnätverksåtgärd. Den här åtgärden startar om alla appar som använder det här virtuella nätverket. Den här åtgärden fungerar inte om du använder en app och ett virtuellt nätverk som tillhör olika prenumerationer.

- Lägg till vägar: Om du lägger till vägar skickas utgående trafik till ditt virtuella nätverk.

Den privata IP-adress som tilldelats instansen exponeras via miljövariabeln WEBSITE_PRIVATE_IP. Kudu-konsolens användargränssnitt visar också listan över miljövariabler som är tillgängliga för webbappen. Den här IP-adressen är en IP-adress från adressintervallet för den punkt-till-plats-adresspool som konfigurerats på den virtuella nätverksgatewayen. Den här IP-adressen används av webbappen för att ansluta till resurserna via det virtuella Azure-nätverket.

Kommentar

Värdet för WEBSITE_PRIVATE_IP kommer att ändras. Det är dock en IP-adress inom adressintervallet för punkt-till-plats-adressintervallet, så du måste tillåta åtkomst från hela adressintervallet.

Gateway-obligatorisk routning för virtuell nätverksintegrering

De vägar som definieras i ditt virtuella nätverk används för att dirigera trafik till ditt virtuella nätverk från din app. Om du vill skicka mer utgående trafik till det virtuella nätverket lägger du till adressblocken här. Den här funktionen fungerar bara med gateway-nödvändig integrering av virtuella nätverk. Routningstabeller påverkar inte din apptrafik när du använder gateway-nödvändig integrering av virtuella nätverk.

Gateway-obligatoriska certifikat för integrering av virtuella nätverk

När gateway-nödvändig integrering av virtuella nätverk är aktiverad, finns det ett obligatoriskt utbyte av certifikat för att säkerställa anslutningens säkerhet. Tillsammans med certifikaten finns DNS-konfiguration, vägar och andra liknande saker som beskriver nätverket.

Om certifikat eller nätverksinformation ändras väljer du Synkronisera nätverk. När du väljer Synkronisera nätverk orsakar du ett kort avbrott i anslutningen mellan din app och ditt virtuella nätverk. Appen startas inte om, men om anslutningen går förlorad kan det leda till att webbplatsen inte fungerar korrekt.

Förnyelse av certifikat

Certifikatet som används av gateway-nödvändig integrering av virtuella nätverk har en livslängd på 8 år. Om du har appar med gateway-obligatoriska integreringar av virtuella nätverk som lever längre måste du förnya certifikatet. Du kan kontrollera om certifikatet har upphört att gälla eller har mindre än 6 månader på sig att upphöra genom att gå till sidan för VNet-integrering i Azure Portal.

Du kan förnya certifikatet när portalen visar ett nästan utgånget eller utgånget certifikat. För att förnya certifikatet måste du koppla från och återansluta det virtuella nätverket. Återanslutningen orsakar ett kort avbrott i anslutningen mellan din app och ditt virtuella nätverk. Appen startas inte om, men om anslutningen går förlorad kan det leda till att webbplatsen inte fungerar korrekt.

Prisinformation

Tre avgifter gäller användningen av den gateway-nödvändiga integreringsfunktionen för virtuella nätverk:

- Avgifter för App Service-planpriser: Dina appar måste finnas i en Basic-, Standard-, Premium-, Premium v2- eller Premium v3 App Service-plan. Mer information om dessa kostnader finns i Priser för App Service.

- Kostnader för dataöverföring: Det debiteras för utgående data, även om det virtuella nätverket finns i samma datacenter. Dessa avgifter beskrivs i prisinformation om dataöverföring.

- VPN-gatewaykostnader: Det finns en kostnad för den virtuella nätverksgatewayen som krävs för punkt-till-plats-VPN. Mer information finns i prissättningen för VPN Gateway.

Felsökning

Många saker kan hindra din app från att nå en specifik värd och port. För det mesta är det en av dessa saker:

- En brandvägg är i vägen. Om du har en brandvägg i vägen når du TCP-tidsgränsen. TCP-timeouten är 21 sekunder i det här fallet. Använd tcpping-verktyget för att testa anslutningen. TCP-timeouter kan orsakas av många saker utöver brandväggar, men börja där.

- DNS är inte tillgängligt. DNS-tidsgränsen är 3 sekunder per DNS-server. Om du har två DNS-servrar är tidsgränsen 6 sekunder. Använd nameresolver för att se om DNS fungerar. Du kan inte använda nslookup eftersom det inte använder den DNS som ditt virtuella nätverk har konfigurerats med. Om det inte går att komma åt kan du ha en brandvägg eller NSG som blockerar åtkomsten till DNS eller så kan den vara nere.

Om dessa objekt inte svarar på dina problem kan du först titta efter saker som:

- Är punkt-till-plats-adressintervallet i RFC 1918-intervallen (10.0.0.0-10.255.255.255 /172.16.20.0-172.31.255.255 / 192.168.0.0-192.168.255.255)?

- Visas gatewayen som upp i portalen? Om din gateway är nere tar du upp den igen.

- Visas certifikaten som synkroniserade eller misstänker du att nätverkskonfigurationen har ändrats? Om dina certifikat inte är synkroniserade eller om du misstänker att en ändring har gjorts i konfigurationen av det virtuella nätverket som inte har synkroniserats med dina ASP:er väljer du Synkronisera nätverk.

- Är den lokala gatewayen konfigurerad för att dirigera trafik tillbaka till Azure om du använder ett VPN? Om du kan nå slutpunkter i ditt virtuella nätverk men inte lokalt kontrollerar du dina vägar.

- Försöker du använda en samexistensgateway som stöder både punkt-till-plats och ExpressRoute? Samexistensgatewayer stöds inte med integrering av virtuella nätverk.

Att felsöka nätverksproblem är en utmaning eftersom du inte kan se vad som blockerar åtkomsten till en specifik kombination av värd:port. Några orsaker är:

- Du har en brandvägg på värden som förhindrar åtkomst till programporten från ditt punkt-till-plats-IP-intervall. Att korsa undernät kräver ofta offentlig åtkomst.

- Målvärden är nere.

- Programmet är nere.

- Du hade fel IP-adress eller värdnamn.

- Programmet lyssnar på en annan port än vad du förväntade dig. Du kan matcha ditt process-ID med lyssningsporten med hjälp av "netstat -aon" på slutpunktsvärden.

- Dina nätverkssäkerhetsgrupper är konfigurerade på ett sådant sätt att de förhindrar åtkomst till programvärden och porten från ditt punkt-till-plats-IP-intervall.

Du vet inte vilken adress din app faktiskt använder. Det kan vara vilken adress som helst i adressintervallet punkt-till-plats, så du måste tillåta åtkomst från hela adressintervallet.

Fler felsökningssteg är:

- Anslut till en virtuell dator i det virtuella nätverket och försök att nå resursvärden:port därifrån. Om du vill testa för TCP-åtkomst använder du PowerShell-kommandot Test-NetConnection. Syntax:

Test-NetConnection hostname [optional: -Port]

- Ta upp ett program på en virtuell dator och testa åtkomsten till den värden och porten från konsolen från din app med hjälp av tcpping.

Lokala resurser

Om din app inte kan nå en lokal resurs kontrollerar du om du kan nå resursen från det virtuella nätverket. Använd PowerShell-kommandot Test-NetConnection för att söka efter TCP-åtkomst. Om den virtuella datorn inte kan nå din lokala resurs kanske vpn- eller ExpressRoute-anslutningen inte är korrekt konfigurerad.

Om den virtuella nätverksvärdade virtuella datorn kan nå ditt lokala system, men appen inte kan det, är orsaken troligtvis en av följande orsaker:

- Dina vägar är inte konfigurerade med ditt undernät eller adressintervall för punkt-till-plats i din lokala gateway.

- Dina nätverkssäkerhetsgrupper blockerar åtkomsten för ditt punkt-till-plats-IP-intervall.

- Dina lokala brandväggar blockerar trafik från ditt punkt-till-plats-IP-intervall.

- Du försöker nå en icke-RFC 1918-adress med hjälp av integreringsfunktionen för regionala virtuella nätverk.

Mer information finns i felsökningsguiden för integrering av virtuella nätverk.