Identitet och auktorisering

Den här artikeln beskriver microsoft entra-ID:ts hanterade identitet för Azure Arc-aktiverade servrar, som används för autentisering vid kommunikation med Azure och beskriver två inbyggda RBAC-roller.

Hanterad identitet för Microsoft Entra-ID

Varje Azure Arc-aktiverad server har en systemtilldelad hanterad Microsoft Entra-ID-identitet som är associerad med den. Den här identiteten används av agenten för att autentisera sig själv med Azure. Den kan också användas av tillägg eller andra auktoriserade appar i systemet för att få åtkomst till resurser som förstår OAuth-token. Den hanterade identiteten visas i Microsoft Entra-ID-portalen med samma namn som den Azure Arc-aktiverade serverresursen. Om din Azure Arc-aktiverade server till exempel heter prodsvr01 visas en företagsapp i Microsoft Entra-ID med samma namn.

Varje Microsoft Entra-ID-katalog har en begränsad gräns för hur många objekt den kan lagra. En hanterad identitet räknas som ett objekt i katalogen. Om du planerar en stor distribution av Azure Arc-aktiverade servrar kontrollerar du den tillgängliga kvoten i din Microsoft Entra-ID-katalog först och skickar en supportbegäran om mer kvot om det behövs. Du kan se den tillgängliga och använda kvoten i API-svaret listorganisationer under avsnittet "directorySizeLimit".

Den hanterade identiteten hanteras helt av agenten. Så länge agenten förblir ansluten till Azure hanterar den automatisk rotation av autentiseringsuppgifterna. Certifikatet som stöder den hanterade identiteten är giltigt i 90 dagar. Agenten försöker förnya certifikatet när det har 45 eller färre dagar kvar. Om agenten är offline tillräckligt länge för att upphöra att gälla blir även agenten "förfallen" och ansluter inte till Azure. I det här fallet är automatisk återanslutning inte möjlig och kräver att du kopplar från och återansluter agenten till Azure med hjälp av en registreringsautentiseringsuppgift.

Det hanterade identitetscertifikatet lagras på systemets lokala disk. Det är viktigt att du skyddar den här filen eftersom alla som har det här certifikatet kan begära en token från Microsoft Entra-ID. Agenten lagrar certifikatet i C:\ProgramData\AzureConnectedMachineAgent\Certs\ i Windows och /var/opt/azcmagent/certs i Linux. Agenten tillämpar automatiskt en åtkomstkontrollista på den här katalogen, vilket begränsar åtkomsten till lokala administratörer och kontot "himds". Ändra inte åtkomsten till certifikatfilerna eller ändra certifikaten på egen hand. Om du tror att autentiseringsuppgifterna för en systemtilldelad hanterad identitet har komprometterats kopplar du bort agenten från Azure och ansluter den igen för att generera en ny identitet och autentiseringsuppgifter. Om du kopplar från agenten tar du bort resursen i Azure, inklusive dess hanterade identitet.

När ett program i systemet vill hämta en token för den hanterade identiteten skickar det en begäran till REST-identitetens slutpunkt på http://localhost:40342/identity. Det finns små skillnader i hur Azure Arc hanterar den här begäran jämfört med virtuella Azure-datorer. Det första svaret från API:et innehåller en sökväg till en utmaningstoken som finns på disken. Utmaningstoken lagras i C:\ProgramData\AzureConnectedMachineAgent\tokens i Windows eller /var/opt/azcmagent/tokens i Linux. Anroparen måste bevisa att de har åtkomst till den här mappen genom att läsa innehållet i filen och utfärda begäran med den här informationen i auktoriseringshuvudet. Katalogen tokens är konfigurerad för att tillåta administratörer och alla identiteter som tillhör "Hybrid Agent Extension Applications" (Windows) eller gruppen "himds" (Linux) att läsa utmaningstoken. Om du ger ett anpassat program behörighet att använda den systemtilldelade hanterade identiteten bör du lägga till dess användarkonto i lämplig grupp för att ge det åtkomst.

Mer information om hur du använder en hanterad identitet med Arc-aktiverade servrar för att autentisera och komma åt Azure-resurser finns i följande video.

RBAC-roller

Det finns två inbyggda roller i Azure som du kan använda för att styra åtkomsten till en Azure Arc-aktiverad server:

Azure Connected Machine Onboarding, avsett för konton som används för att ansluta nya datorer till Azure Arc. Med den här rollen kan konton se och skapa nya Arc-servrar men tillåter inte tilläggshantering.

Azure Connected Machine Resource Administrator, avsedd för konton som hanterar servrar när de är anslutna. Med den här rollen kan konton läsa, skapa och ta bort Arc-servrar, VM-tillägg, licenser och privata länkomfattningar.

Allmänna RBAC-roller i Azure gäller även för Azure Arc-aktiverade servrar, inklusive Läsare, Deltagare och Ägare.

Identitets- och åtkomstkontroll

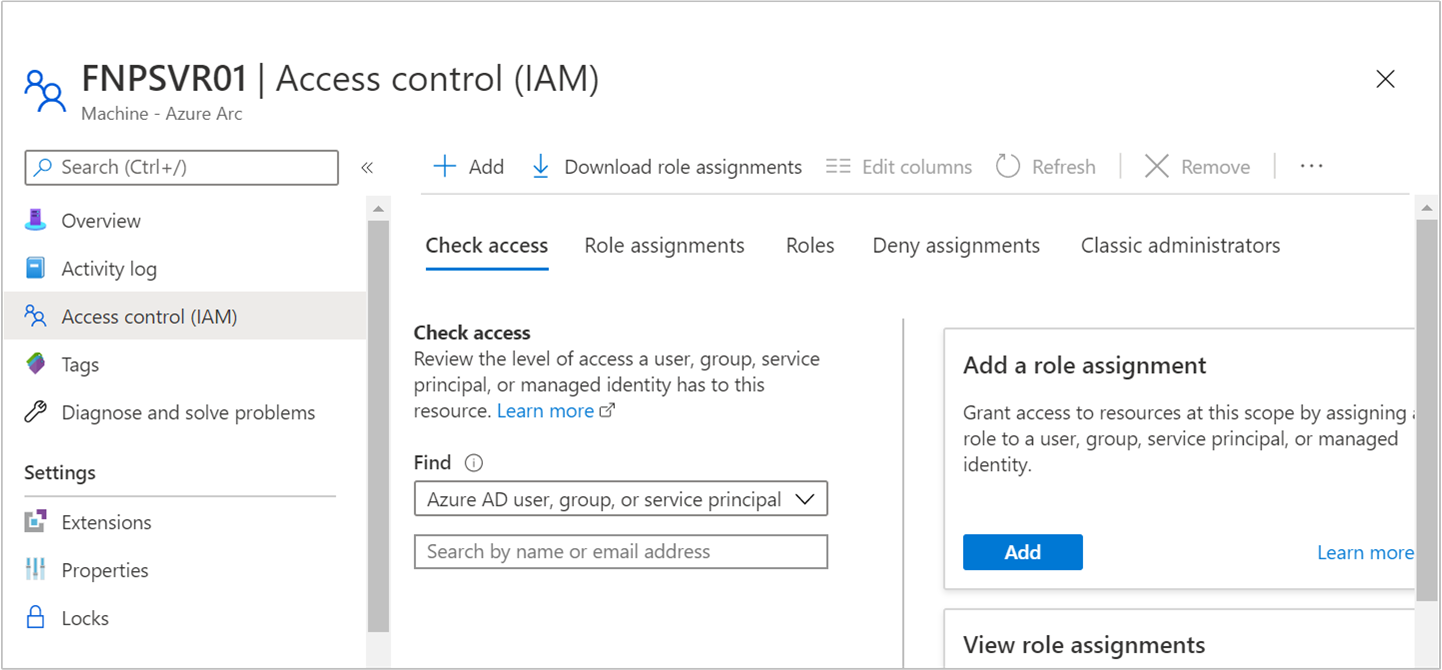

Rollbaserad åtkomstkontroll i Azure används för att styra vilka konton som kan se och hantera din Azure Arc-aktiverade server. På sidan Åtkomstkontroll (IAM) i Azure-portalen kan du kontrollera vem som har åtkomst till din Azure Arc-aktiverade server.

Användare och program som beviljats deltagar - eller administratörsrollåtkomst till resursen kan göra ändringar i resursen, inklusive distribution eller borttagning av tillägg på datorn. Tillägg kan innehålla godtyckliga skript som körs i en privilegierad kontext, så överväg att alla deltagare i Azure-resursen är indirekt administratör för servern.

Azure Connected Machine Onboarding-rollen är tillgänglig för onboarding i stor skala och kan bara läsa eller skapa nya Azure Arc-aktiverade servrar i Azure. Den kan inte användas för att ta bort servrar som redan har registrerats eller hantera tillägg. Vi rekommenderar att du bara tilldelar den här rollen till Microsoft Entra-tjänstens huvudnamn som används för att registrera datorer i stor skala.

Användare som medlem i resursadministratörsrollen för Azure Connected Machine kan läsa, ändra, publicera om och ta bort en dator. Den här rollen är utformad för att stödja hantering av Azure Arc-aktiverade servrar, men inte andra resurser i resursgruppen eller prenumerationen.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för