Förstå NFS-gruppmedlemskap och kompletterande grupper

Du kan använda LDAP för att styra gruppmedlemskap och för att returnera kompletterande grupper för NFS-användare. Det här beteendet styrs via schemaattribut på LDAP-servern.

Primär GID

För att Azure NetApp Files ska kunna autentisera en användare korrekt måste LDAP-användare alltid ha en primär GID definierad. Användarens primära GID definieras av schemat gidNumber på LDAP-servern.

Sekundära, kompletterande och extra GID:er

Sekundära, kompletterande och extra grupper är grupper som en användare är medlem i utanför sin primära GID. I Azure NetApp Files implementeras LDAP med Hjälp av Microsoft Active Directory och kompletterande grupper styrs med hjälp av standardlogik för Windows-gruppmedlemskap.

När en användare läggs till i en Windows-grupp fylls schemaattributet Member LDAP i i gruppen med det unika namnet (DN) för den användare som är medlem i den gruppen. När en användares gruppmedlemskap efterfrågas av Azure NetApp Files görs en LDAP-sökning efter användarens DN för alla gruppers Member attribut. Alla grupper med en UNIX gidNumber och användarens DN returneras i sökningen och fylls i som användarens kompletterande gruppmedlemskap.

I följande exempel visas utdata från Active Directory med en användares DN ifyllt i fältet i Member en grupp och en efterföljande LDAP-sökning som görs med hjälp av ldp.exe.

I följande exempel visas fältet Windows-gruppmedlem:

I följande exempel visas LDAPsearch alla grupper där User1 är medlem:

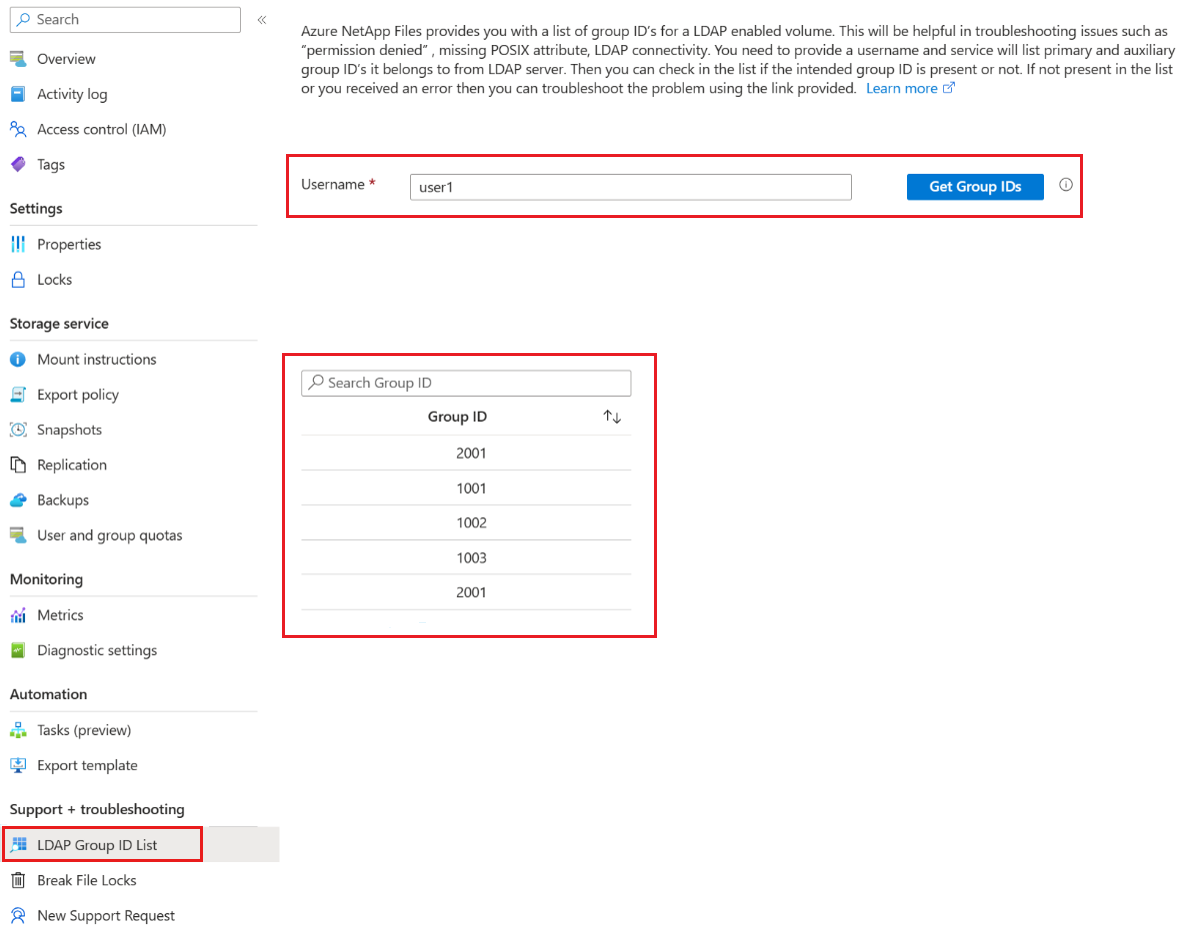

Du kan också fråga efter gruppmedlemskap för en användare i Azure NetApp Files genom att välja länken LDAP-grupp-ID-lista under Support + felsökning på volymmenyn.

Gruppgränser i NFS

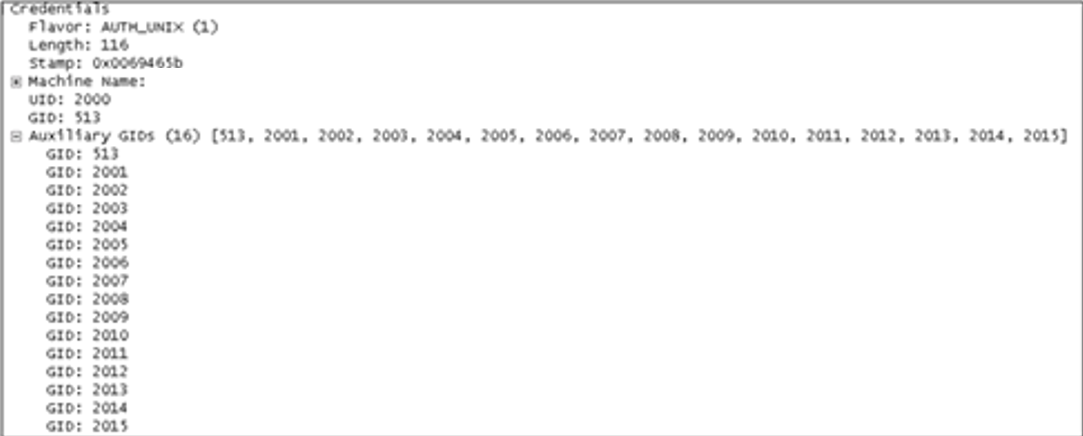

RPC (Remote Procedure Call) i NFS har en specifik begränsning för det maximala antalet extra GID:er som kan uppfyllas i en enda NFS-begäran. Maxvärdet för AUTH_SYS/AUTH_UNIX är 16 och för AUTH_GSS (Kerberos) är det 32. Den här protokollbegränsningen påverkar alla NFS-servrar – inte bara Azure NetApp Files. Många moderna NFS-servrar och -klienter innehåller dock olika sätt att kringgå dessa begränsningar.

Information om den här NFS-begränsningen i Azure NetApp Files finns i Aktivera LDAP-autentisering för Active Directory-domän Services (AD DS) för NFS-volymer.

Så här fungerar det att utöka gruppbegränsningen

Alternativen för att utöka gruppbegränsningen fungerar på samma sätt som manage-gids alternativet för andra NFS-servrar. I stället för att dumpa hela listan över extra GID:er som en användare tillhör, utför alternativet i stället en sökning efter GID:t på filen eller mappen och returnerar det värdet i stället.

I följande exempel visas RPC-paket med 16 GID:er.

Alla GID:er som passerat gränsen på 16 tas bort av protokollet. Med utökade grupper i Azure NetApp Files begärs information om användarens gruppmedlemskap när en ny NFS-begäran kommer in.

Överväganden för utökade GID:ar med Active Directory LDAP

I Microsoft Active Directory LDAP-servrar MaxPageSize är attributet som standard inställt på 1 000 som standard. Den inställningen innebär att grupper över 1 000 trunkeras i LDAP-frågor. Om du vill aktivera fullständigt stöd med värdet 1 024 för utökade grupper MaxPageSize måste attributet ändras för att återspegla värdet 1 024. Information om hur du ändrar det värdet finns i Microsoft TechNet-artikeln Så här visar och anger du LDAP-princip i Active Directory med hjälp av Ntdsutil.exe och TechNet-biblioteksartikeln MaxPageSize är för hög.

Nästa steg

- Aktivera LDAP-autentisering för Active Directory-domän Services (AD DS) för NFS-volymer

- Förstå fillåsning och låstyper i Azure NetApp Files

- Förstå säkerhetsstil och behörighetsbeteenden med dubbla protokoll i Azure NetApp Files

- Förstå användningen av LDAP med Azure NetApp Files

- Vanliga frågor och svar om Azure NetApp Files NFS

- Aktivera LDAP-autentisering för Active Directory-domän Services (AD DS) för NFS-volymer

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för