Om auktorisering för flera användare med Resource Guard

Med multianvändarauktorisering (MUA) för Azure Backup kan du lägga till ytterligare ett skyddslager till kritiska åtgärder i dina Recovery Services-valv och säkerhetskopieringsvalv. För MUA använder Azure Backup en annan Azure-resurs som kallas Resource Guard för att säkerställa att kritiska åtgärder endast utförs med tillämplig auktorisering.

Kommentar

Auktorisering för flera användare med Resource Guard för Backup-valv är nu allmänt tillgängligt.

Hur fungerar MUA för säkerhetskopiering?

Azure Backup använder Resource Guard som ytterligare en auktoriseringsmekanism för ett Recovery Services-valv eller ett säkerhetskopieringsvalv. För att kunna utföra en kritisk åtgärd (beskrivs nedan) måste du därför också ha tillräcklig behörighet för den associerade Resource Guard.

Viktigt!

För att fungera som avsett måste Resource Guard ägas av en annan användare och valvadministratören får inte ha behörighet som deltagare, MUA-administratör för säkerhetskopiering eller MUA-operatör för säkerhetskopiering på Resource Guard. Du kan placera Resource Guard i en prenumeration eller klientorganisation som skiljer sig från den som innehåller valven för att ge bättre skydd.

Kritiska åtgärder

I följande tabell visas de åtgärder som definierats som kritiska åtgärder och kan skyddas av en Resource Guard. Du kan välja att undanta vissa åtgärder från att skyddas med hjälp av Resource Guard när du associerar valv med den.

Kommentar

Du kan inte undanta de åtgärder som anges som Obligatoriska från att skyddas med hjälp av Resource Guard för valv som är associerade med det. Dessutom gäller de undantagna kritiska åtgärderna för alla valv som är associerade med en Resource Guard.

Välj ett valv

| Åtgärd | Obligatoriskt/valfritt | beskrivning |

|---|---|---|

| Inaktivera mjuk borttagning eller säkerhetsfunktioner | Obligatorisk | Inaktivera inställningen mjuk borttagning i ett valv. |

| Ta bort MUA-skydd | Obligatorisk | Inaktivera MUA-skydd i ett valv. |

| Ta bort skydd | Valfritt | Ta bort skyddet genom att stoppa säkerhetskopior och utföra borttagningsdata. |

| Ändra skydd | Valfritt | Lägg till en ny säkerhetskopieringsprincip med minskad kvarhållnings- eller ändringsprincipfrekvens för att öka RPO. |

| Ändra princip | Valfritt | Ändra säkerhetskopieringsprincipen för att minska kvarhållnings- eller ändringsprincipfrekvensen för att öka RPO. |

| Hämta PIN-kod för säkerhetskopieringssäkerhet | Valfritt | Ändra PIN-koden för MARS-säkerhet. |

| Stoppa säkerhetskopiering och behålla data | Valfritt | Ta bort skydd genom att stoppa säkerhetskopior och utföra kvarhållningsdata för alltid eller behålla enligt principen. |

| Inaktivera oföränderlighet | Valfritt | Inaktivera inställning för oföränderlighet i ett valv. |

Begrepp och processer

Begreppen och processerna som ingår när du använder MUA för Azure Backup beskrivs nedan.

Låt oss överväga följande två personer för en tydlig förståelse av processen och ansvarsområden. Dessa två personas refereras i hela den här artikeln.

Administratör för säkerhetskopiering: Ägare av Recovery Services-valvet eller backup-valvet som utför hanteringsåtgärder i valvet. Till att börja med får säkerhetskopieringsadministratören inte ha några behörigheter för Resource Guard. Det kan vara en RBAC-roll för säkerhetskopieringsoperatör eller säkerhetskopieringsdeltagare i Recovery Services-valvet.

Säkerhetsadministratör: Ägare av Resource Guard och fungerar som gatekeeper för kritiska åtgärder i valvet. Därför styr säkerhetsadministratören behörigheter som säkerhetskopieringsadministratören behöver för att utföra kritiska åtgärder i valvet. Det kan vara EN RBAC-roll för säkerhetskopiering av MUA-administratör på Resource Guard.

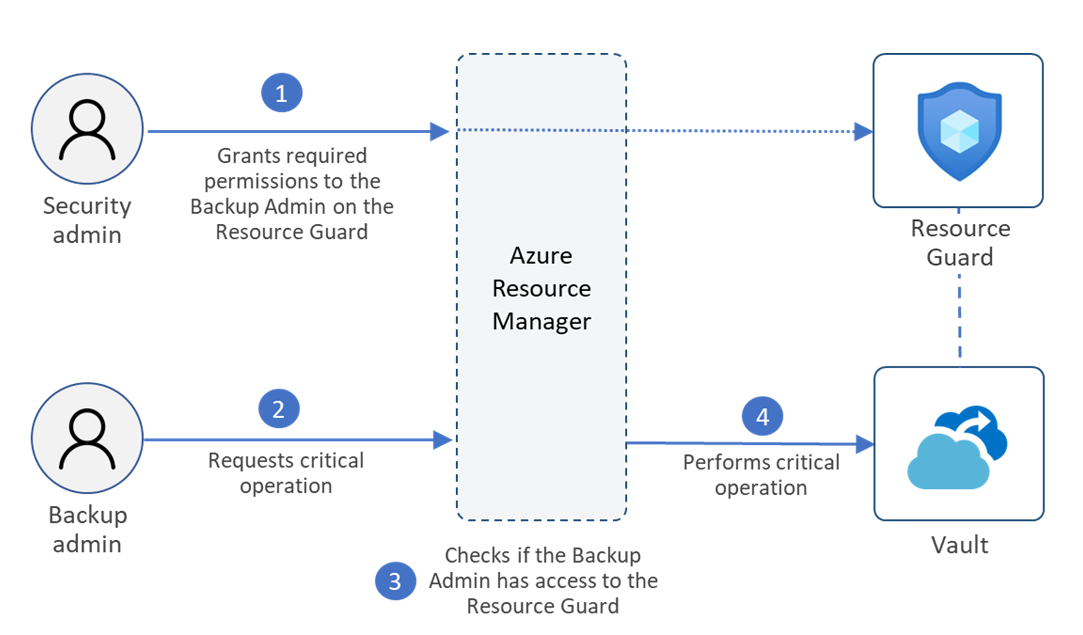

Följande är en diagrammatisk representation för att utföra en kritisk åtgärd i ett valv som har MUA konfigurerat med hjälp av en Resource Guard.

Här är händelseflödet i ett typiskt scenario:

Säkerhetskopieringsadministratören skapar Recovery Services-valvet eller säkerhetskopieringsvalvet.

Säkerhetsadministratören skapar Resource Guard.

Resource Guard kan finnas i en annan prenumeration eller en annan klient med avseende på valvet. Kontrollera att säkerhetskopieringsadministratören inte har behörighet som deltagare, MUA-administratör för säkerhetskopiering eller MUA-operatör för säkerhetskopiering på Resource Guard.

Säkerhetsadministratören ger rollen Läsare till säkerhetskopieringsadministratören för Resource Guard (eller ett relevant omfång). Säkerhetskopieringsadministratören kräver läsarrollen för att aktivera MUA i valvet.

Säkerhetskopieringsadministratören konfigurerar nu valvet så att det skyddas av MUA via Resource Guard.

Om nu säkerhetskopieringsadministratören eller någon användare som har skrivåtkomst till valvet vill utföra en kritisk åtgärd som skyddas med Resource Guard i valvet, måste de begära åtkomst till Resource Guard. Säkerhetskopieringsadministratören kan kontakta säkerhetsadministratören för mer information om hur du får åtkomst till att utföra sådana åtgärder. De kan göra detta med privileged Identity Management (PIM) eller andra processer enligt organisationens mandat. De kan begära RBAC-rollen "Backup MUA Operator" som gör att användare endast kan utföra kritiska åtgärder som skyddas av Resource Guard och inte tillåter att resursskyddet tas bort.

Säkerhetsadministratören beviljar tillfälligt rollen "MUA-operatör för säkerhetskopiering" på Resource Guard till administratören för säkerhetskopiering för att utföra kritiska åtgärder.

Sedan initierar säkerhetskopieringsadministratören den kritiska åtgärden.

Azure Resource Manager kontrollerar om säkerhetskopieringsadministratören har tillräcklig behörighet eller inte. Eftersom säkerhetskopieringsadministratören nu har rollen "Mua-operatör för säkerhetskopiering" på Resource Guard slutförs begäran. Om säkerhetskopieringsadministratören inte har de behörigheter/roller som krävs misslyckas begäran.

Säkerhetsadministratören måste se till att återkalla behörigheterna för att utföra kritiska åtgärder efter att auktoriserade åtgärder har utförts eller efter en definierad varaktighet. Du kan använda JIT-verktygen Microsoft Entra Privileged Identity Management för att säkerställa samma sak.

Kommentar

- Om du beviljar rollen deltagare eller mua-administratör för säkerhetskopiering för Resource Guard-åtkomst tillfälligt till säkerhetskopieringsadministratören, ger den även borttagningsbehörigheterna för Resource Guard. Vi rekommenderar att du endast anger behörigheter för MUA-operatör för säkerhetskopiering.

- MUA ger endast skydd för ovanstående åtgärder som utförs på de välvda säkerhetskopiorna. Alla åtgärder som utförs direkt på datakällan (dvs. den Azure-resurs/arbetsbelastning som är skyddad) ligger utanför resource guard-omfånget.

Användningsscenarier

I följande tabell visas scenarier för att skapa Resource Guard och valv (Recovery Services-valv och säkerhetskopieringsvalv), tillsammans med det relativa skydd som erbjuds av var och en.

Viktigt!

Säkerhetskopieringsadministratören får inte ha behörighet som deltagare, MUA-administratör för säkerhetskopiering eller MUA-operatör för säkerhetskopiering till Resource Guard i något scenario eftersom detta åsidosätter att mua-skydd läggs till i valvet.

| Användningsscenario | Skydd på grund av MUA | Enkel implementering | Anteckningar |

|---|---|---|---|

| Valvet och Resource Guard finns i samma prenumeration. Säkerhetskopieringsadministratören har inte åtkomst till Resource Guard. | Minsta isolering mellan säkerhetskopieringsadministratören och säkerhetsadministratören. | Relativt enkelt att implementera eftersom endast en prenumeration krävs. | Behörigheter/roller på resursnivå måste vara korrekt tilldelade. |

| Valvet och Resource Guard finns i olika prenumerationer men samma klientorganisation. Säkerhetskopieringsadministratören har inte åtkomst till Resource Guard eller motsvarande prenumeration. | Medelisolering mellan säkerhetskopieringsadministratören och säkerhetsadministratören. | Relativt enkel implementering eftersom två prenumerationer (men en enda klientorganisation) krävs. | Kontrollera att behörigheter/roller är korrekt tilldelade för resursen eller prenumerationen. |

| Valvet och Resource Guard finns i olika klientorganisationer. Säkerhetskopieringsadministratören har inte åtkomst till Resource Guard, motsvarande prenumeration eller motsvarande klientorganisation. | Maximal isolering mellan säkerhetskopieringsadministratören och säkerhetsadministratören, därav maximal säkerhet. | Relativt svårt att testa eftersom kräver två klienter eller kataloger för att testa. | Kontrollera att behörigheter/roller är korrekt tilldelade för resursen, prenumerationen eller katalogen. |

Nästa steg

Konfigurera auktorisering för flera användare med Resource Guard.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för