Aktivera Defender för relationsdatabaser med öppen källkod på AWS (förhandsversion)

Microsoft Defender för molnet identifierar avvikande aktiviteter i din AWS-miljö som indikerar ovanliga och potentiellt skadliga försök att komma åt eller utnyttja databaser för följande TYPER av RDS-instanser:

- Aurora PostgreSQL

- Aurora MySQL

- PostgreSQL

- MySQL

- MariaDB

För att få aviseringar från Microsoft Defender-planen måste du följa anvisningarna på den här sidan för att aktivera Defender för relationsdatabaser med öppen källkod på AWS.

Defender för relationsdatabaser med öppen källkod i AWS-planen innehåller också möjligheten att identifiera känsliga data i ditt konto och utöka Defender för molnet erfarenhet av resultaten. Den här funktionen ingår också i Defender CSPM.

Läs mer om den här Microsoft Defender-planen i Översikt över Microsoft Defender för relationsdatabaser med öppen källkod.

Förutsättningar

Du behöver en Microsoft Azure-prenumeration. Om du inte har en Azure-prenumeration kan du registrera dig för en kostnadsfri prenumeration.

Du måste aktivera Microsoft Defender för molnet i din Azure-prenumeration.

Minst ett anslutet AWS-konto med nödvändig åtkomst och behörighet.

Regiontillgänglighet: Alla offentliga AWS-regioner (exklusive Tel Aviv, Milano, Jakarta, Spanien och Bahrain).

Aktivera Defender för relationsdatabaser med öppen källkod

Logga in på Azure-portalen

Sök efter och välj Microsoft Defender för molnet.

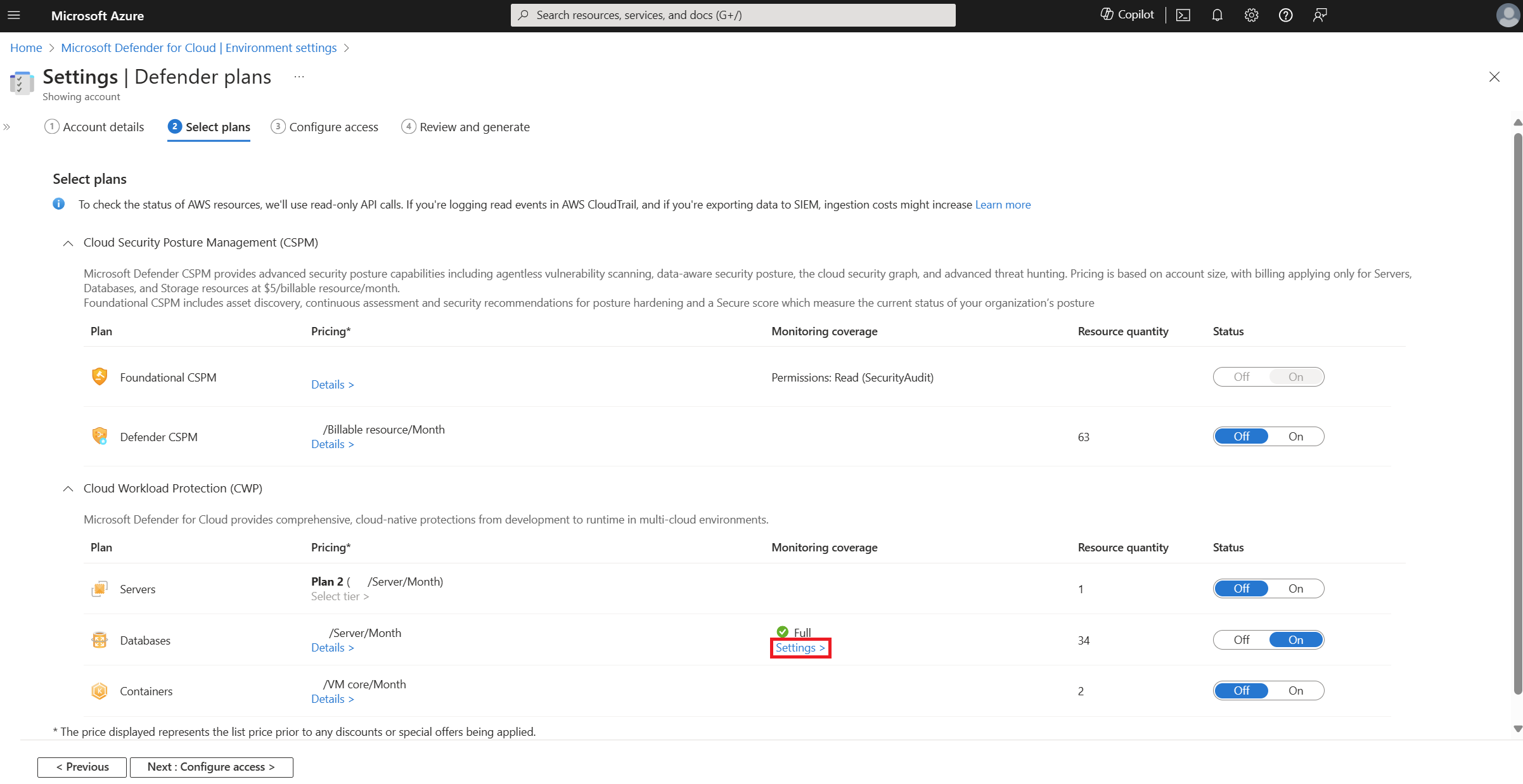

Välj Miljöinställningar.

Välj relevant AWS-konto.

Leta upp planen Databaser och välj Inställningar.

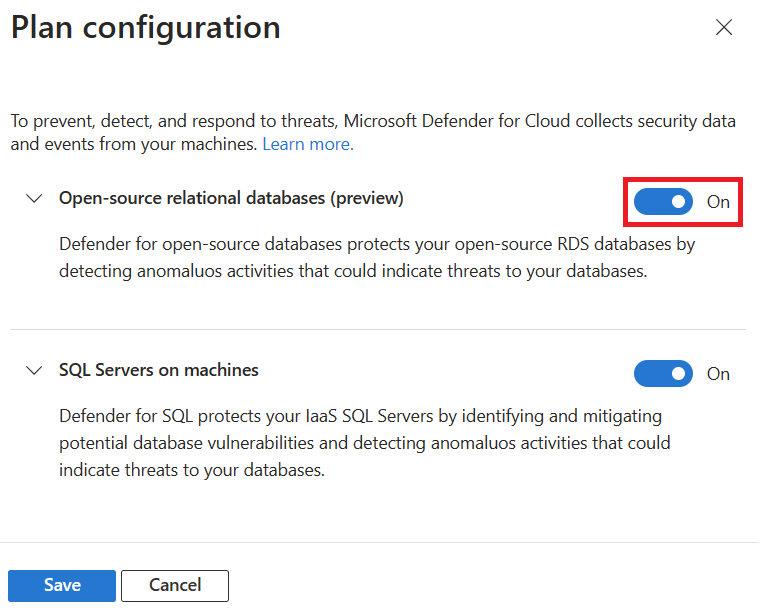

Växla relationsdatabaser med öppen källkod till På.

Kommentar

Genom att växla relationsdatabaser med öppen källkod till på aktiveras även identifiering av känsliga data till på, vilket är en delad funktion med Defender CSPM:s identifiering av känsliga data för relationsdatabastjänsten (RDS).

Läs mer om identifiering av känsliga data i AWS RDS-instanser.

Välj Konfigurera åtkomst.

I avsnittet distributionsmetod väljer du Ladda ned.

Följ uppdateringsstacken i AWS-instruktioner. Den här processen skapar eller uppdaterar CloudFormation-mallen med de behörigheter som krävs.

Markera kryssrutan som bekräftar att CloudFormation-mallen har uppdaterats i AWS-miljön (Stack).

Välj Granska och generera.

Granska den information som visas och välj Uppdatera.

Defender för molnet gör automatiskt ändringar i inställningarna för parametern och alternativgruppen.

Nödvändiga behörigheter för DefenderForCloud-DataThreatProtectionDB-roll

I följande tabell visas en lista över de behörigheter som krävdes för rollen som skapades eller uppdaterades när du laddade ned CloudFormation-mallen och uppdaterade AWS Stack.

| Behörighet har lagts till | beskrivning |

|---|---|

| rds:AddTagsToResource | för att lägga till tagg på alternativgrupp och parametergrupp som skapats |

| rds:DescribeDBClusterParameters | beskriva parametrarna i klustergruppen |

| rds:CreateDBParameterGroup | skapa databasparametergrupp |

| rds:ModifyOptionGroup | ändra alternativet i alternativgruppen |

| rds:DescribeDBLogFiles | beskriva loggfilen |

| rds:DescribeDBParameterGroups | beskriva databasparametergruppen |

| rds:CreateOptionGroup | skapa alternativgrupp |

| rds:ModifyDBParameterGroup | ändra parametern i databasparametergruppen |

| rds:DownloadDBLogFilePortion | ladda ned loggfil |

| rds:DescribeDBInstances | beskriva databasen |

| rds:ModifyDBClusterParameterGroup | ändra klusterparametern i klusterparametergruppen |

| rds:ModifyDBInstance | ändra databaser för att tilldela parametergrupp eller alternativgrupp om det behövs |

| rds:ModifyDBCluster | ändra kluster för att tilldela klusterparametergrupp om det behövs |

| rds:DescribeDBParameters | beskriva parametrarna i databasgruppen |

| rds:CreateDBClusterParameterGroup | skapa klusterparametergrupp |

| rds:DescribeDBClusters | beskriva klustret |

| rds:DescribeDBClusterParameterGroups | beskriva klusterparametergruppen |

| rds:DescribeOptionGroups | beskriva alternativgruppen |

Inställningar för berörda parametrar och alternativgrupper

När du aktiverar Defender för relationsdatabaser med öppen källkod på dina RDS-instanser aktiverar Defender för molnet automatiskt granskning med hjälp av granskningsloggar för att kunna använda och analysera åtkomstmönster till databasen.

Varje relationsdatabashanteringssystem eller tjänsttyp har sina egna konfigurationer. I följande tabell beskrivs de konfigurationer som påverkas av Defender för molnet (du behöver inte ange dessa konfigurationer manuellt, detta tillhandahålls som referens).

| Typ | Parameter | Värde |

|---|---|---|

| PostgreSQL och Aurora PostgreSQL | log_connections | 1 |

| PostgreSQL och Aurora PostgreSQL | log_disconnections | 1 |

| Aurora MySQL-klusterparametergrupp | server_audit_logging | 1 |

| Aurora MySQL-klusterparametergrupp | server_audit_events | – Om det finns expanderar du värdet så att det inkluderar CONNECT, QUERY, – Om den inte finns lägger du till den med värdet CONNECT, QUERY. |

| Aurora MySQL-klusterparametergrupp | server_audit_excl_users | Om den finns expanderar du den så att den inkluderar rdsadmin. |

| Aurora MySQL-klusterparametergrupp | server_audit_incl_users | – Om det finns med ett värde och rdsadmin som en del av inkluderingen, kommer det inte att finnas i SERVER_AUDIT_EXCL_USER och värdet för include är tomt. |

En alternativgrupp krävs för MySQL och MariaDB med följande alternativ för MARIADB_AUDIT_PLUGIN (om alternativet inte finns lägger du till alternativet. Om alternativet finns expanderar du värdena i alternativet):

| Namn på alternativ | Värde |

|---|---|

| SERVER_AUDIT_EVENTS | Om den finns expanderar du värdet så att det inkluderar CONNECT Om den inte finns lägger du till den med värdet CONNECT. |

| SERVER_AUDIT_EXCL_USER | Om den finns expanderar du den så att den inkluderar rdsadmin. |

| SERVER_AUDIT_INCL_USERS | Om det finns med ett värde och rdsadmin är en del av inkluderingen finns den inte i SERVER_AUDIT_EXCL_USER och värdet för include är tomt. |

Viktigt!

Du kan behöva starta om dina instanser för att tillämpa ändringarna.

Om du använder standardparametergruppen skapas en ny parametergrupp som innehåller nödvändiga parameterändringar med prefixet defenderfordatabases*.

Om en ny parametergrupp har skapats eller om statiska parametrar har uppdaterats börjar de inte gälla förrän instansen har startats om.

Kommentar

Om det redan finns en parametergrupp uppdateras den i enlighet med detta.

MARIADB_AUDIT_PLUGIN stöds i MariaDB 10.2 och senare, MySQL 8.0.25 och senare 8.0-versioner och Alla MySQL 5.7-versioner.

Ändringar i MARIADB_AUDIT_PLUGIN för MySQL-instanser läggs till i nästa underhållsfönster.

Relaterat innehåll

Gå vidare

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för