Självstudie: Skydda din virtuella hubb med Hjälp av Azure Firewall Manager

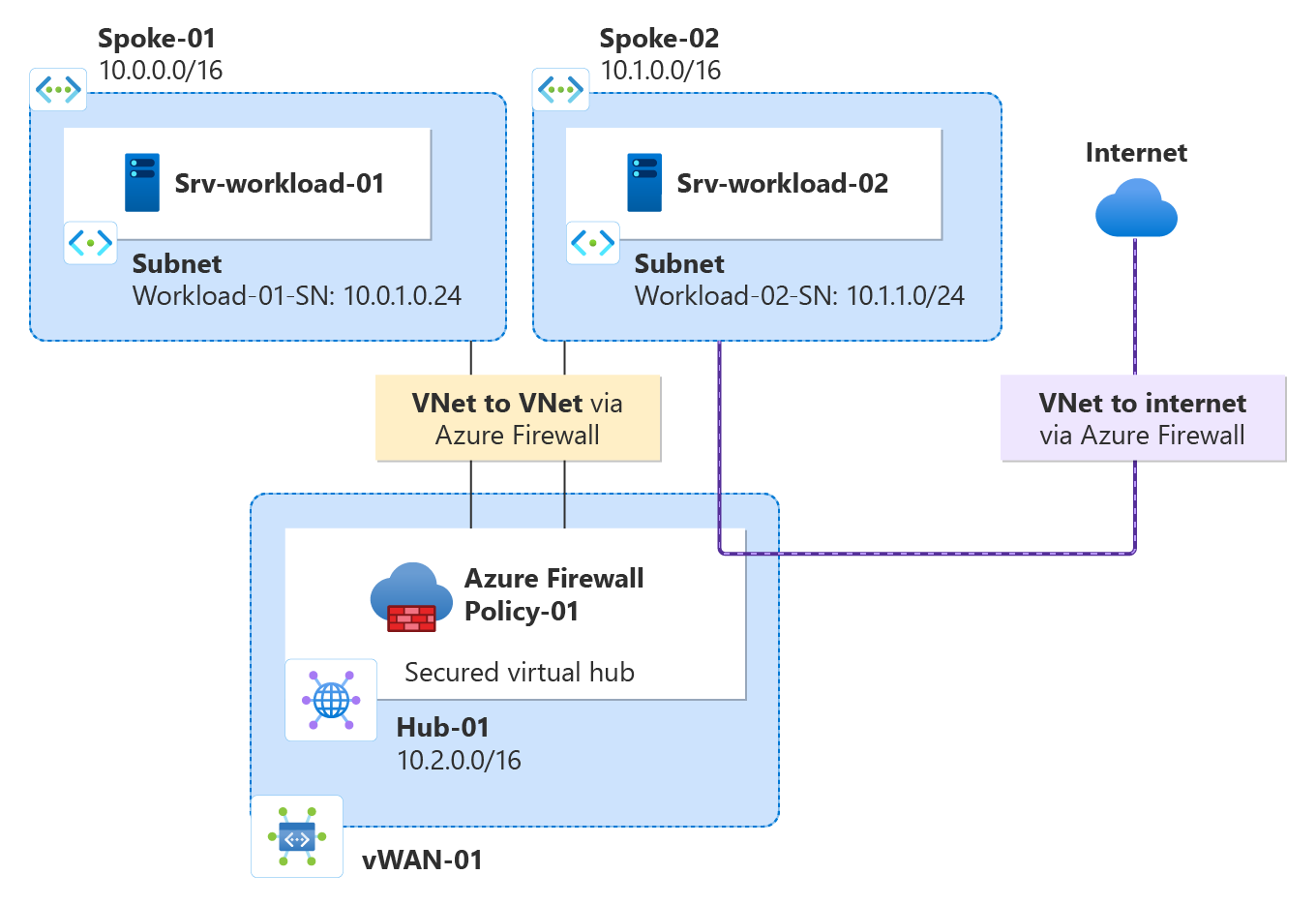

Med Azure Firewall Manager kan du skapa skyddade virtuella hubbar för att skydda din molnnätverkstrafik som är avsedd för privata IP-adresser, Azure PaaS och Internet. Trafikroutning till brandväggen automatiseras, så du behöver inte skapa användardefinierade vägar (UDR).

Firewall Manager har också stöd för en arkitektur för virtuella hubbar. En jämförelse av arkitekturtyperna för säker virtuell hubb och hubb för virtuella nätverk finns i Vad är arkitekturalternativen för Azure Firewall Manager?

I den här självstudien lär du dig att:

- Skapa det virtuella ekernätverket

- Skapa en säker virtuell hubb

- Ansluta de virtuella hubb- och ekernätverken

- Dirigera trafik till din hubb

- Distribuera servrarna

- Skapa en brandväggsprincip och skydda din hubb

- testa brandväggen.

Viktigt!

Proceduren i den här självstudien använder Azure Firewall Manager för att skapa en ny Azure Virtual WAN-skyddad hubb. Du kan använda Firewall Manager för att uppgradera en befintlig hubb, men du kan inte konfigurera Azure-tillgänglighetszoner för Azure Firewall. Det går också att konvertera en befintlig hubb till en säker hubb med hjälp av Azure-portalen, enligt beskrivningen i Konfigurera Azure Firewall i en Virtual WAN-hubb. Men precis som Azure Firewall Manager kan du inte konfigurera tillgänglighetszoner. Om du vill uppgradera en befintlig hubb och ange tillgänglighetszoner för Azure Firewall (rekommenderas) måste du följa uppgraderingsproceduren i Självstudie: Skydda din virtuella hubb med Azure PowerShell.

Förutsättningar

Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

Skapa en hubb- och ekerarkitektur

Skapa först virtuella ekernätverk där du kan placera dina servrar.

Skapa två virtuella ekernätverk och undernät

De två virtuella nätverken har varsin arbetsbelastningsserver i sig och skyddas av brandväggen.

- På startsidan för Azure-portalen väljer du Skapa en resurs.

- Sök efter Virtuellt nätverk, välj det och välj Skapa.

- I fältet Prenumeration väljer du din prenumeration.

- För Resursgrupp väljer du Skapa ny och skriver fw-manager-rg som namn och väljer OK.

- För Virtuellt nätverksnamn skriver du Spoke-01.

- För Region väljer du USA, östra.

- Välj Nästa.

- På sidan Säkerhet väljer du Nästa.

- Under Lägg till IPv4-adressutrymme accepterar du standardvärdet 10.0.0.0/16.

- Under Undernät väljer du standard.

- Som Namn skriver du Workload-01-SN.

- För Startadress skriver du 10.0.1.0/24.

- Välj Spara.

- Välj Granska + skapa.

- Välj Skapa.

Upprepa den här proceduren för att skapa ett annat liknande virtuellt nätverk i resursgruppen fw-manager-rg :

Namn: Spoke-02

Adressutrymme: 10.1.0.0/16

Undernätsnamn: Workload-02-SN

Startadress: 10.1.1.0/24

Skapa den skyddade virtuella hubben

Skapa din skyddade virtuella hubb med Hjälp av Firewall Manager.

På startsidan för Azure-portalen väljer du Alla tjänster.

I sökrutan skriver du Firewall Manager och väljer Firewall Manager.

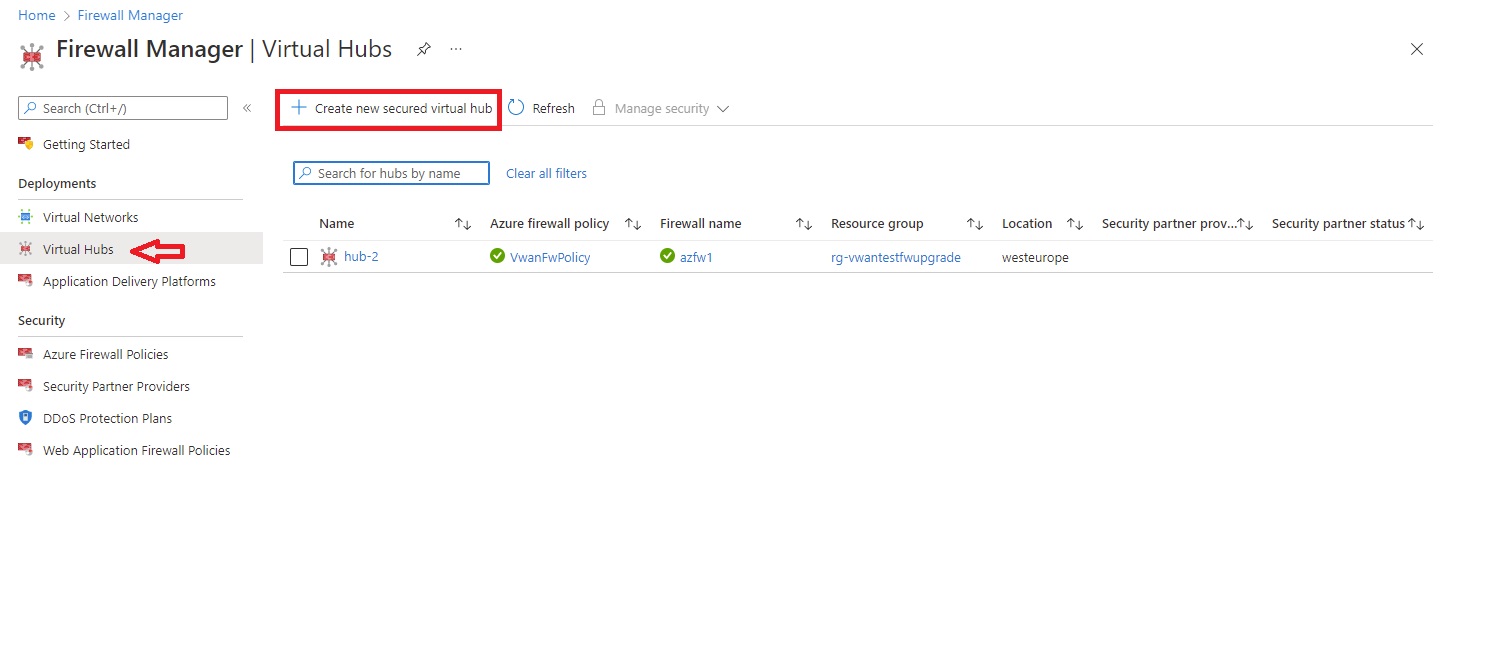

På sidan Firewall Manager under Distributioner väljer du Virtuella hubbar.

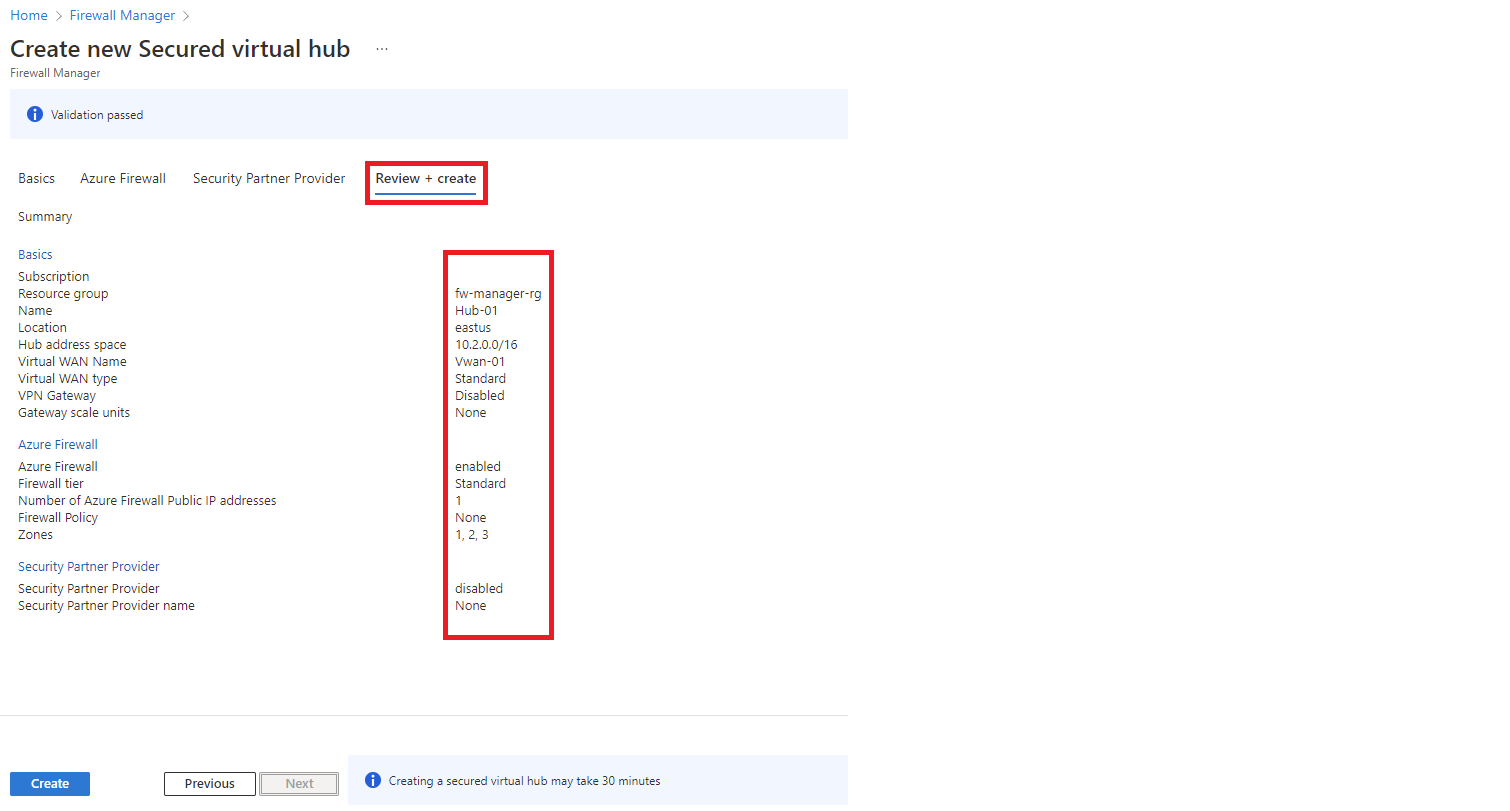

I Brandväggshanteraren | På sidan Virtuella hubbar väljer du Skapa ny skyddad virtuell hubb.

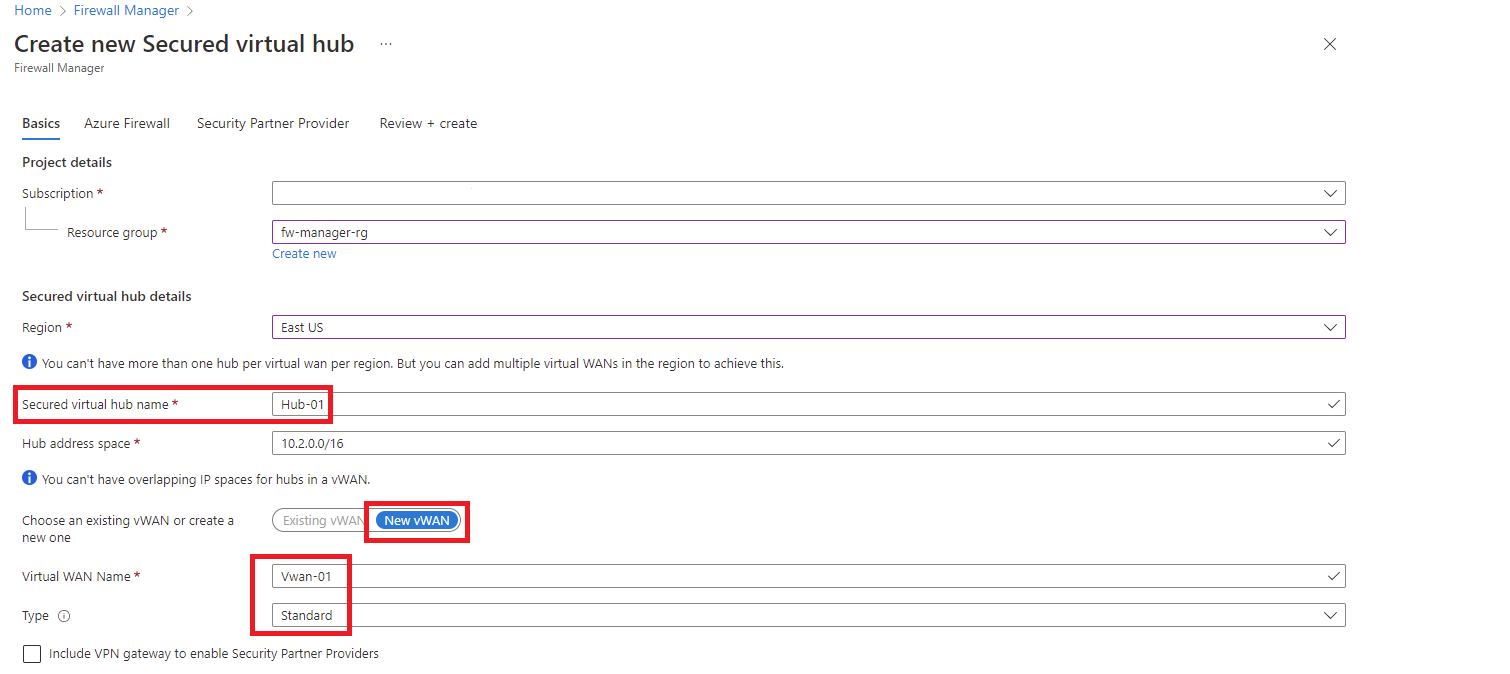

Välj din prenumeration.

För Resursgrupp väljer du fw-manager-rg.

För Region väljer du USA, östra.

För namnet på den skyddade virtuella hubben skriver du Hub-01.

För Hubbadressutrymme skriver du 10.2.0.0/16.

Välj Ny vWAN.

För det nya virtuella WAN-namnet skriver du Vwan-01.

För Typ väljer du Standard.

Lämna kryssrutan Inkludera VPN-gateway för att aktivera betrodda säkerhetspartner avmarkerad.

Välj Nästa: Azure Firewall.

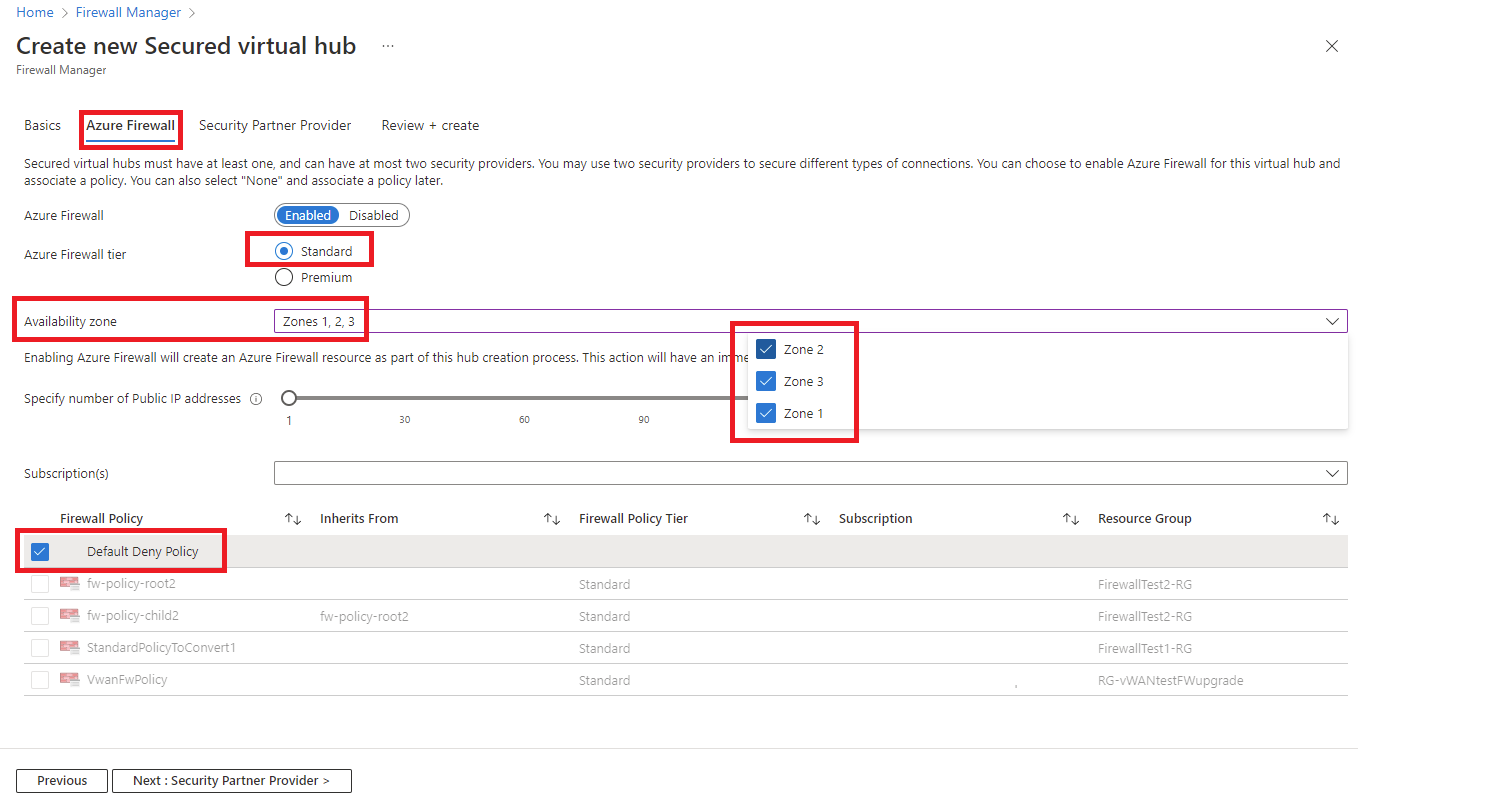

Acceptera standardinställningen Azure Firewall Enabled .

För Azure Firewall-nivå väljer du Standard.

Välj önskad kombination av tillgänglighetszoner.

Viktigt!

Ett virtuellt WAN är en samling hubbar och tjänster som görs tillgängliga i hubben. Du kan distribuera så många virtuella WAN som du behöver. I en Virtual WAN-hubb finns det flera tjänster som VPN, ExpressRoute och så vidare. Var och en av dessa tjänster distribueras automatiskt över tillgänglighetszoner utom Azure Firewall, om regionen stöder tillgänglighetszoner. Om du vill anpassa dig till Azure Virtual WAN-återhämtning bör du välja alla tillgängliga tillgänglighetszoner.

Skriv 1 i textrutan Ange antal offentliga IP-adresser .

Under Brandväggsprincip kontrollerar du att standardprincipen för neka är markerad. Du förfinar inställningarna senare i den här artikeln.

Välj Nästa: Säkerhetspartnerprovider.

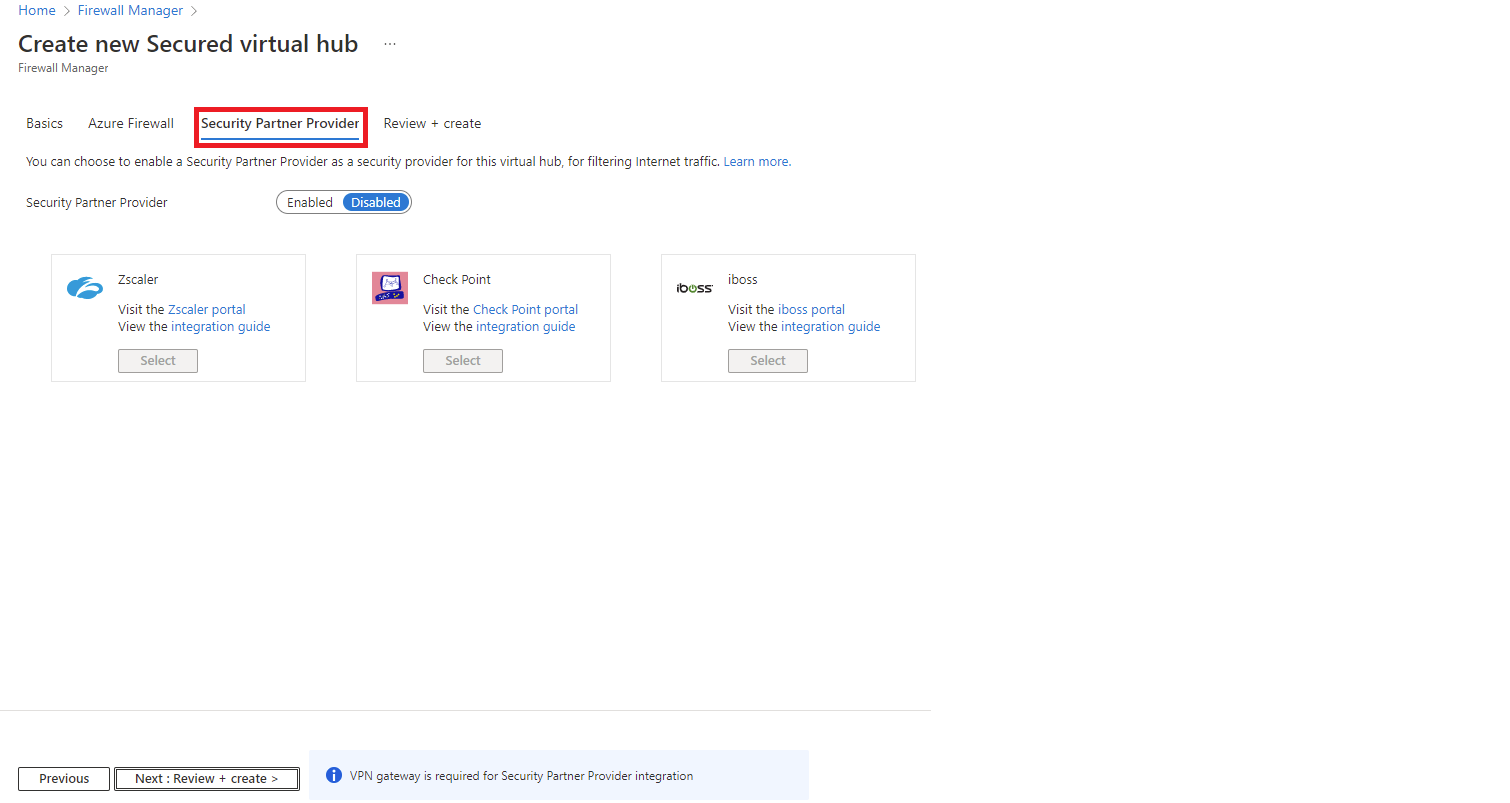

Acceptera standardinställningen Betrodd säkerhetspartner inaktiverad och välj Nästa: Granska + skapa.

Välj Skapa.

Kommentar

Det kan ta upp till 30 minuter att skapa en säker virtuell hubb.

Du hittar brandväggens offentliga IP-adress när distributionen är klar.

- Öppna Brandväggshanteraren.

- Välj Virtuella hubbar.

- Välj hub-01.

- Välj AzureFirewall_Hub-01.

- Observera den offentliga IP-adress som ska användas senare.

Ansluta de virtuella hubb- och ekernätverken

Nu kan du peer-koppla de virtuella hubb- och ekernätverken.

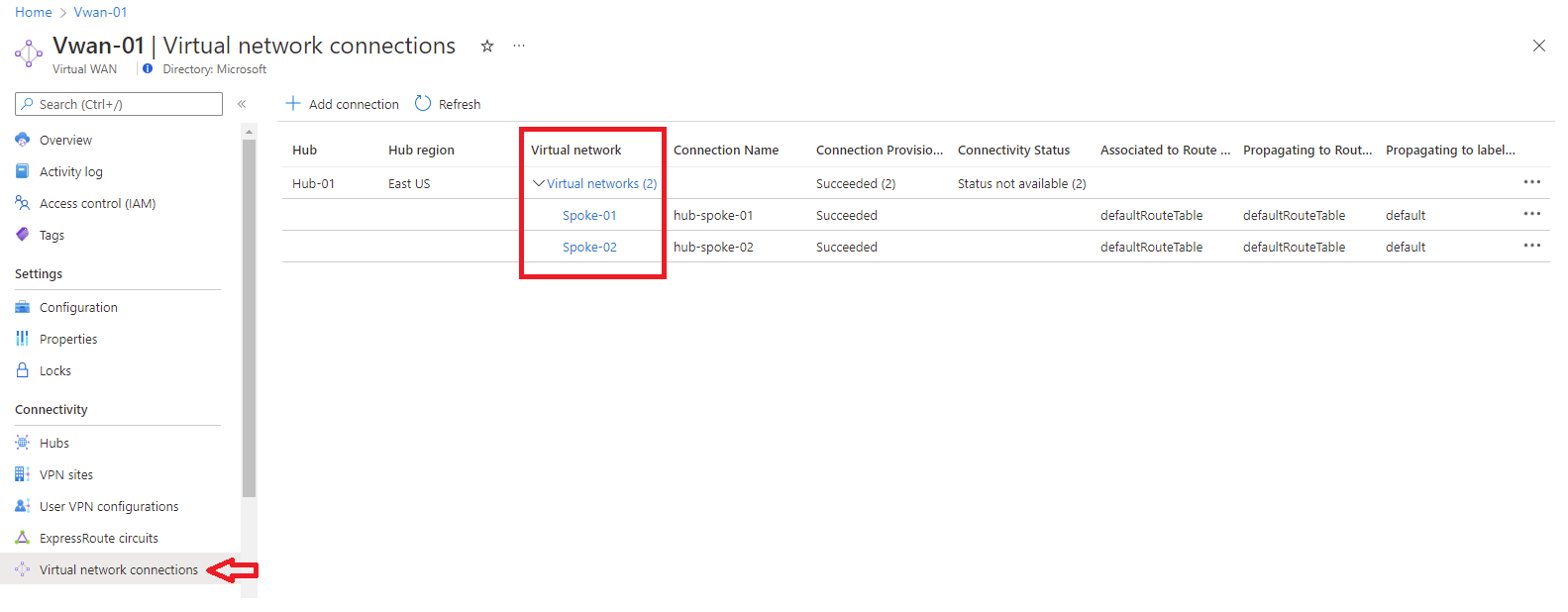

Välj resursgruppen fw-manager-rg och välj sedan det virtuella WAN:et Vwan-01.

Under Anslutning väljer du Virtuella nätverksanslutningar.

Välj Lägg till anslutning.

Som Anslutningsnamn skriver du hub-spoke-01.

För Hubbar väljer du Hub-01.

För Resursgrupp väljer du fw-manager-rg.

För Virtuellt nätverk väljer du Spoke-01.

Välj Skapa.

Upprepa för att ansluta det virtuella nätverket Spoke-02 : anslutningsnamn – hub-spoke-02.

Distribuera servrarna

Välj Skapa en resurs på Azure-portalen.

Välj Windows Server 2019 Datacenter i listan Populära .

Ange följande värden för den virtuella datorn:

Inställning Värde Resursgrupp fw-manager-rg Virtual machine name Srv-workload-01 Region (USA) USA, östra) Administratörsanvändarnamn ange ett användarnamn Lösenord ange ett lösenord Under Regler för inkommande portar väljer du Ingen för Offentliga inkommande portar.

Acceptera de andra standardvärdena och välj Nästa: Diskar.

Acceptera standardinställningarna för disken och välj Nästa: Nätverk.

Välj Spoke-01 för det virtuella nätverket och välj Workload-01-SN för undernätet.

För Offentlig IP väljer du Ingen.

Acceptera de andra standardvärdena och välj Nästa: Hantering.

Välj Nästa:Övervakning.

Välj Inaktivera för att inaktivera startdiagnostik. Acceptera de andra standardvärdena och välj Granska + skapa.

Granska inställningarna på sammanfattningssidan och välj sedan Skapa.

Använd informationen i följande tabell för att konfigurera en annan virtuell dator med namnet Srv-Workload-02. Resten av konfigurationen är densamma som den virtuella datorn Srv-workload-01 .

| Inställning | Värde |

|---|---|

| Virtuellt nätverk | Eker-02 |

| Undernät | Workload-02-SN |

När servrarna har distribuerats väljer du en serverresurs och noterar den privata IP-adressen för varje server i Nätverk .

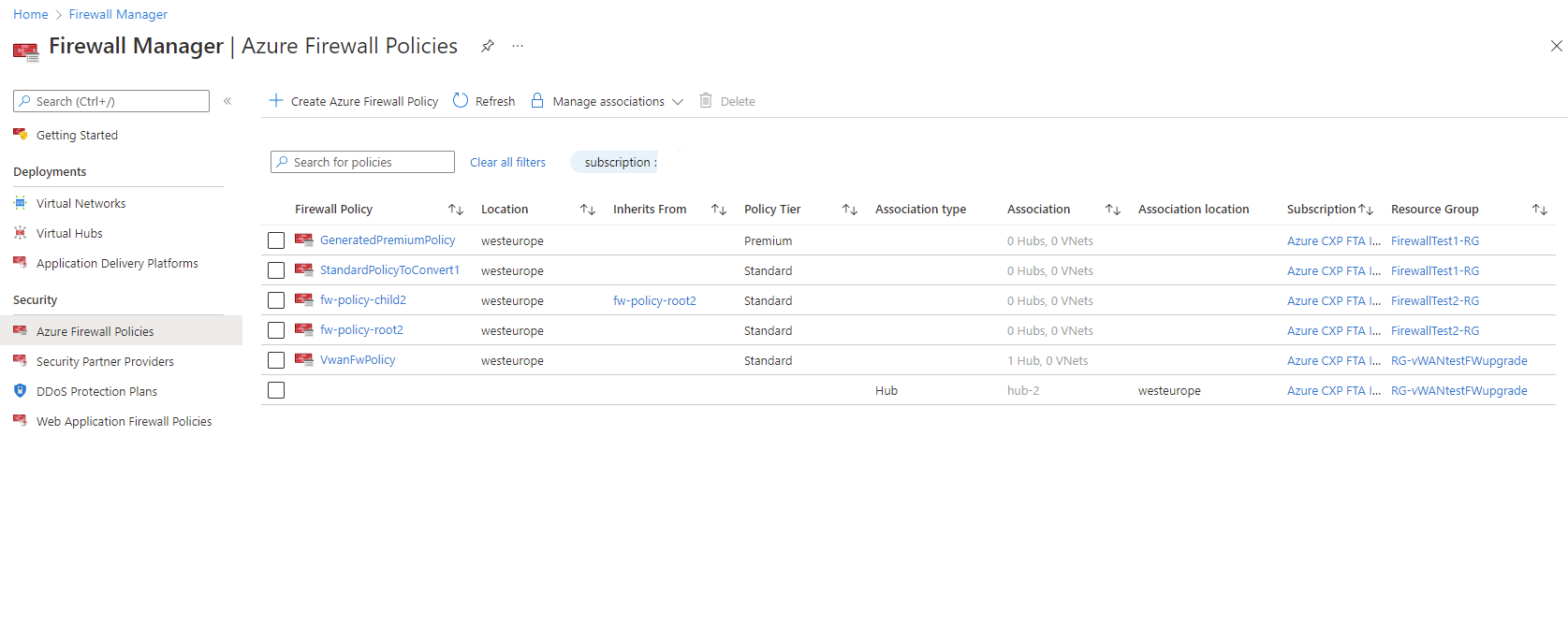

Skapa en brandväggsprincip och skydda din hubb

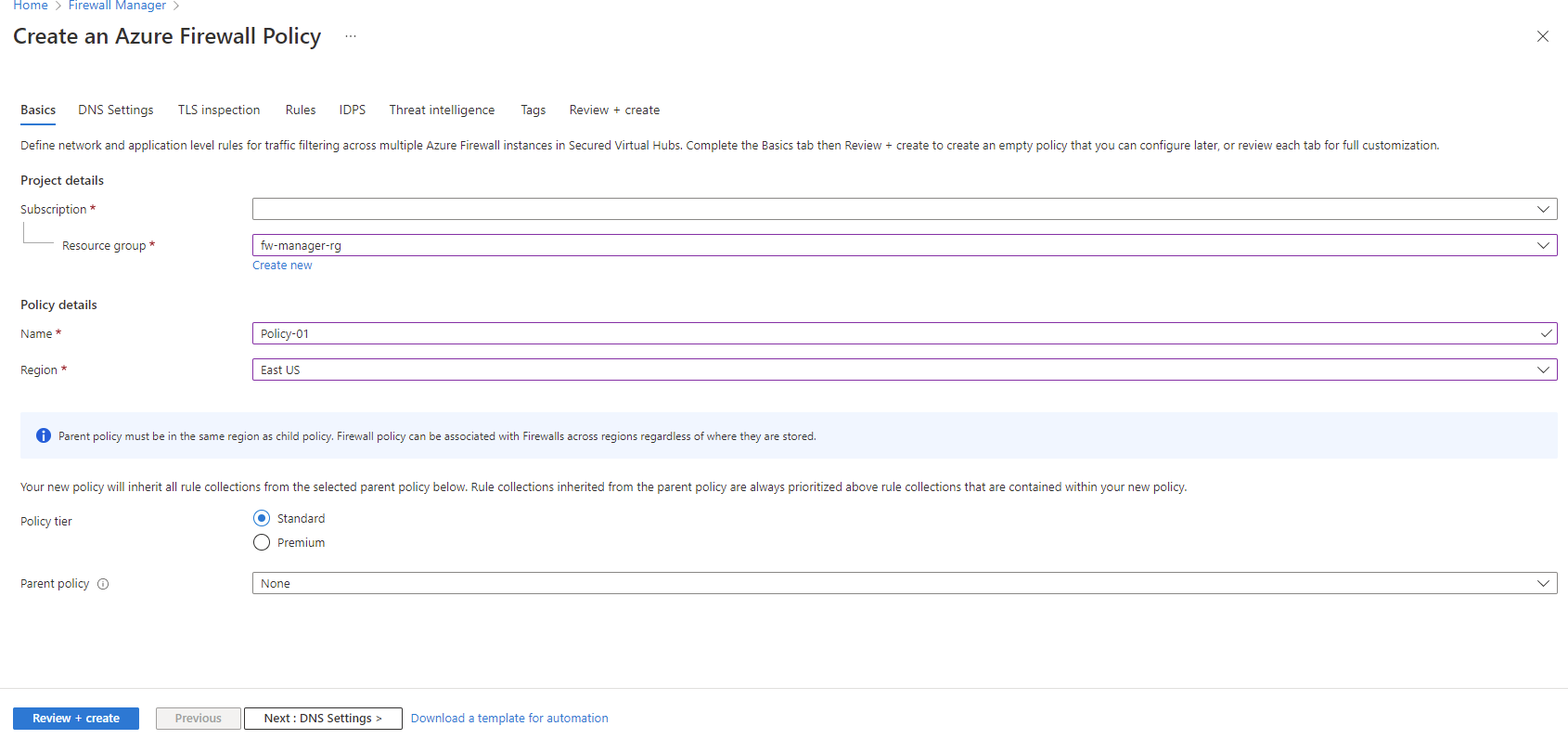

En brandväggsprincip definierar samlingar av regler för att dirigera trafik på en eller flera säkra virtuella hubbar. Du skapar din brandväggsprincip och skyddar sedan hubben.

Från Firewall Manager väljer du Azure Firewall-principer.

Välj Skapa Azure Firewall-princip.

För Resursgrupp väljer du fw-manager-rg.

Under Principinformation för namntypen Princip-01 och för Region väljer du USA, östra.

För Principnivå väljer du Standard.

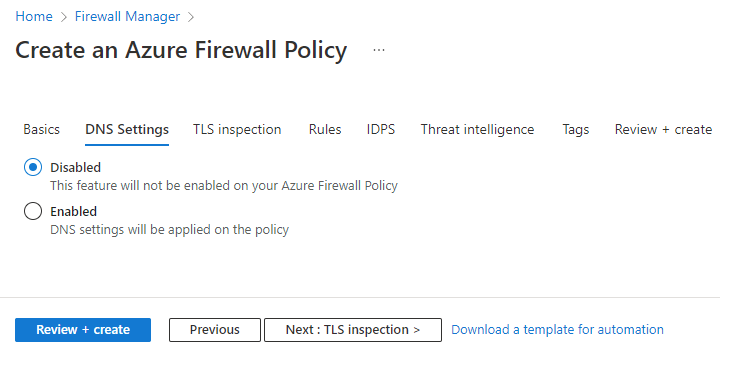

Välj Nästa: DNS-inställningar.

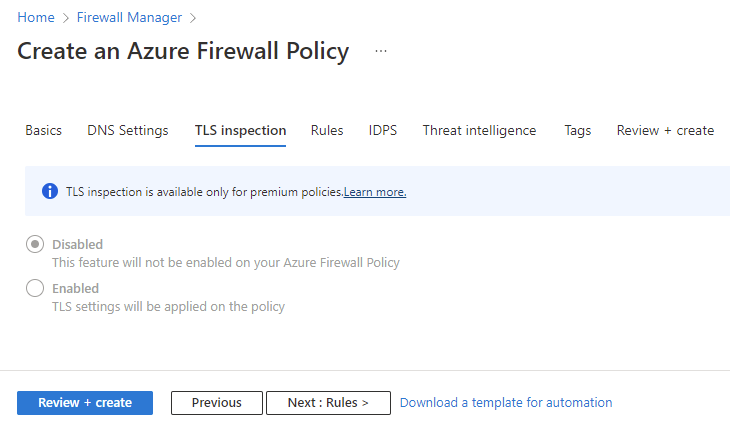

Välj Nästa: TLS-inspektion.

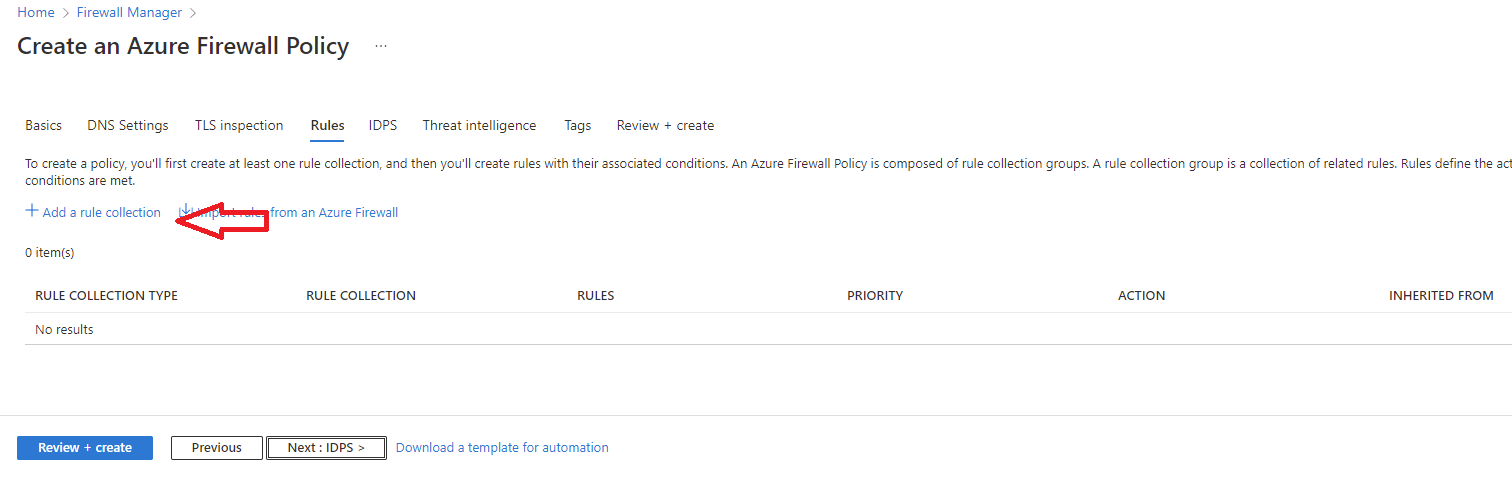

Välj Nästa: Regler.

På fliken Regler väljer du Lägg till en regelsamling.

På sidan Lägg till en regelsamling skriver du App-RC-01 som Namn.

Som Regelsamlingstyp väljer du Program.

För Prioritet skriver du 100.

Se till att åtgärden Regelsamling är Tillåt.

Som regelnamn skriver du Allow-msft.

Som Källtyp väljer du IP-adress.

För Källa skriver du *.

För Protokoll skriver du http,https.

Kontrollera att måltypen är FQDN.

För Mål skriver du *.microsoft.com.

Markera Lägga till.

Lägg till en DNAT-regel så att du kan ansluta ett fjärrskrivbord till den virtuella datorn Srv-Workload-01 .

- Välj Lägg till en regelsamling.

- För Namn skriver du dnat-rdp.

- Som Regelsamlingstyp väljer du DNAT.

- För Prioritet skriver du 100.

- Som regelnamn skriver du Allow-rdp.

- Som Källtyp väljer du IP-adress.

- För Källa skriver du *.

- I fältet Protokoll väljer du TCP.

- För Målportar skriver du 3389.

- Som Mål skriver du den offentliga IP-adress för brandväggen som du antecknade tidigare.

- För Översatt typ väljer du IP-adress.

- För Översatt adress skriver du den privata IP-adressen för Srv-Workload-01 som du antecknade tidigare.

- I fältet Översatt port skriver du 3389.

- Markera Lägga till.

Lägg till en nätverksregel så att du kan ansluta ett fjärrskrivbord från Srv-Workload-01 till Srv-Workload-02.

- Välj Lägg till en regelsamling.

- Som Namn skriver du vnet-rdp.

- Som Regelsamlingstyp väljer du Nätverk.

- För Prioritet skriver du 100.

- Som Regelsamlingsåtgärd väljer du Tillåt.

- För regeln Namn skriver du Allow-vnet.

- Som Källtyp väljer du IP-adress.

- För Källa skriver du *.

- I fältet Protokoll väljer du TCP.

- För Målportar skriver du 3389.

- Som Måltyp väljer du IP-adress.

- Som Mål skriver du den privata IP-adressen Srv-Workload-02 som du antecknade tidigare.

- Markera Lägga till.

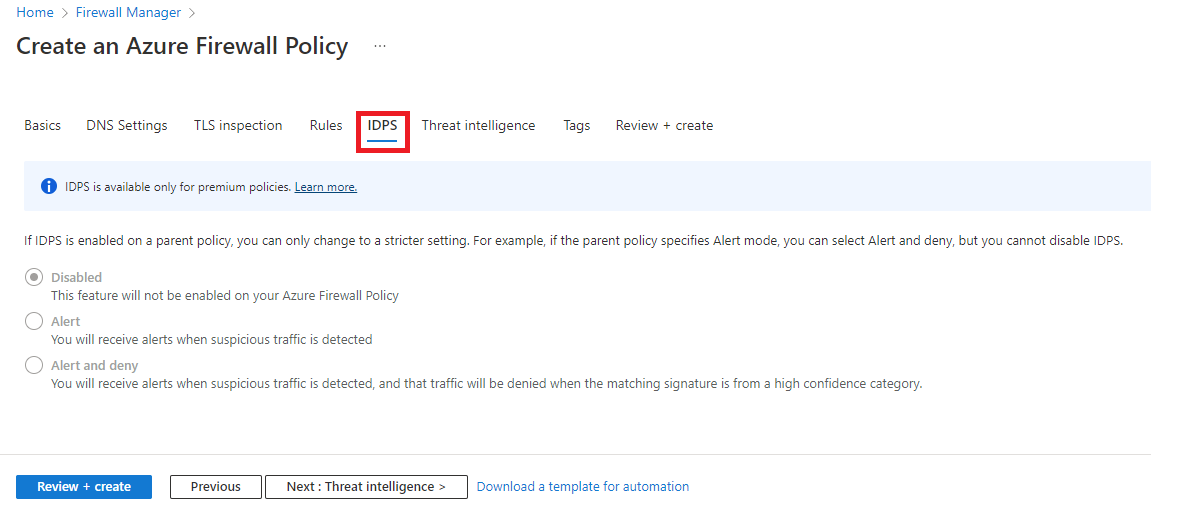

Välj Nästa: IDPS.

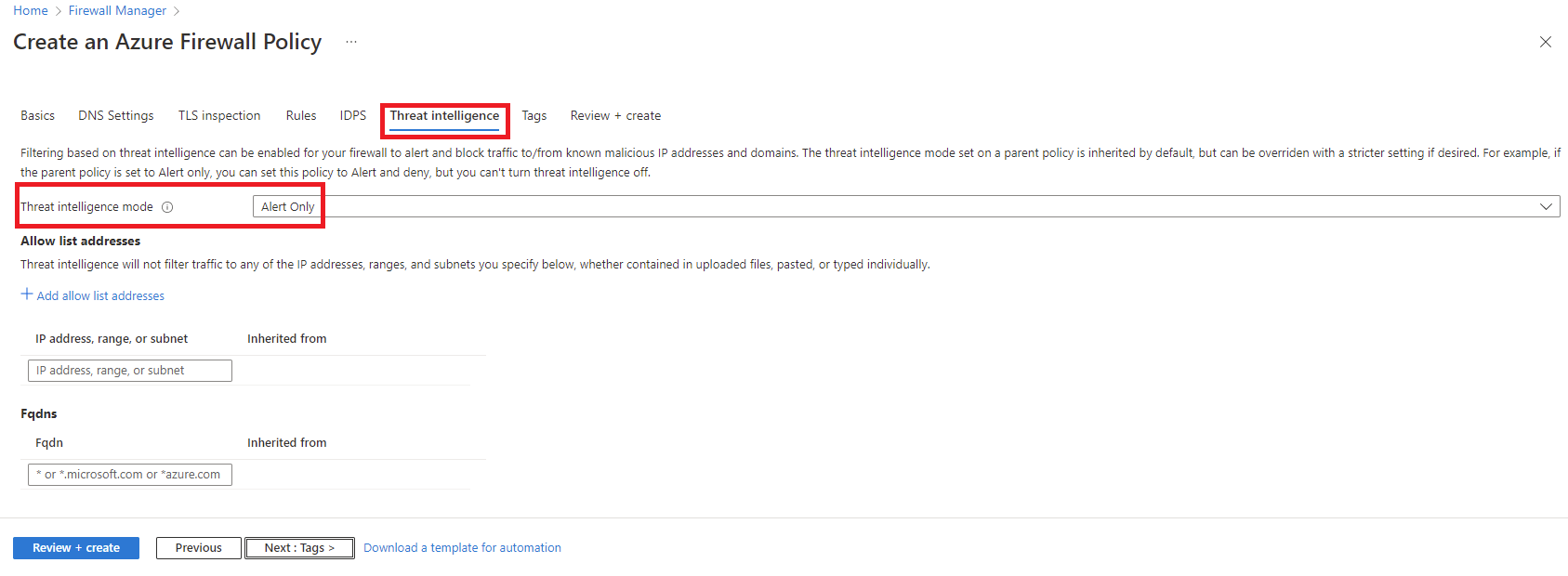

På sidan IDPS väljer du Nästa: Hotinformation

På sidan Hotinformation accepterar du standardvärden och väljer Granska och skapa:

Granska för att bekräfta ditt val och välj sedan Skapa.

Associera princip

Associera brandväggsprincipen med hubben.

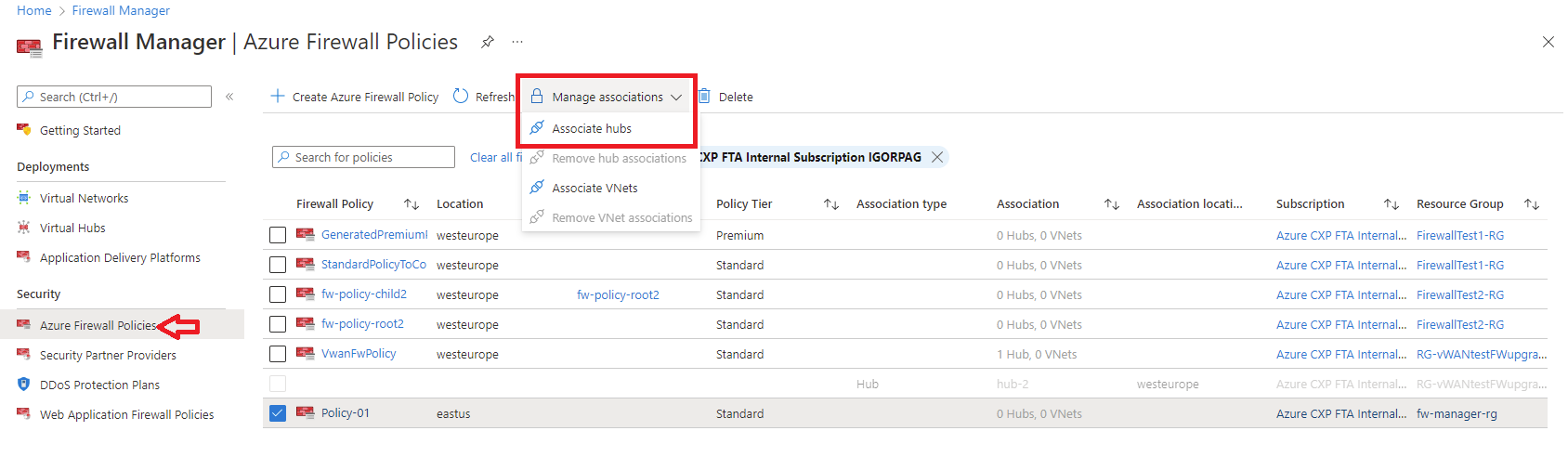

Från Firewall Manager väljer du Azure Firewall-principer.

Markera kryssrutan för Princip-01.

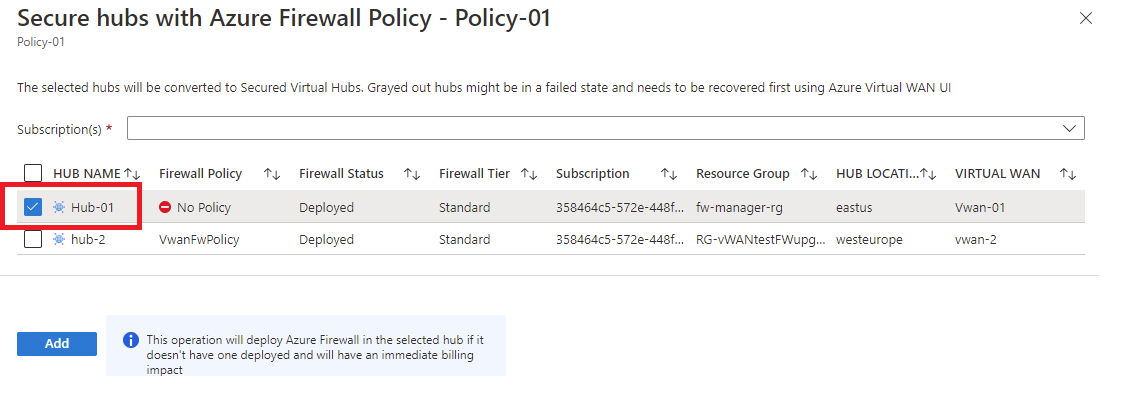

Välj Hantera associationer, Associera hubbar.

Välj hub-01.

Markera Lägga till.

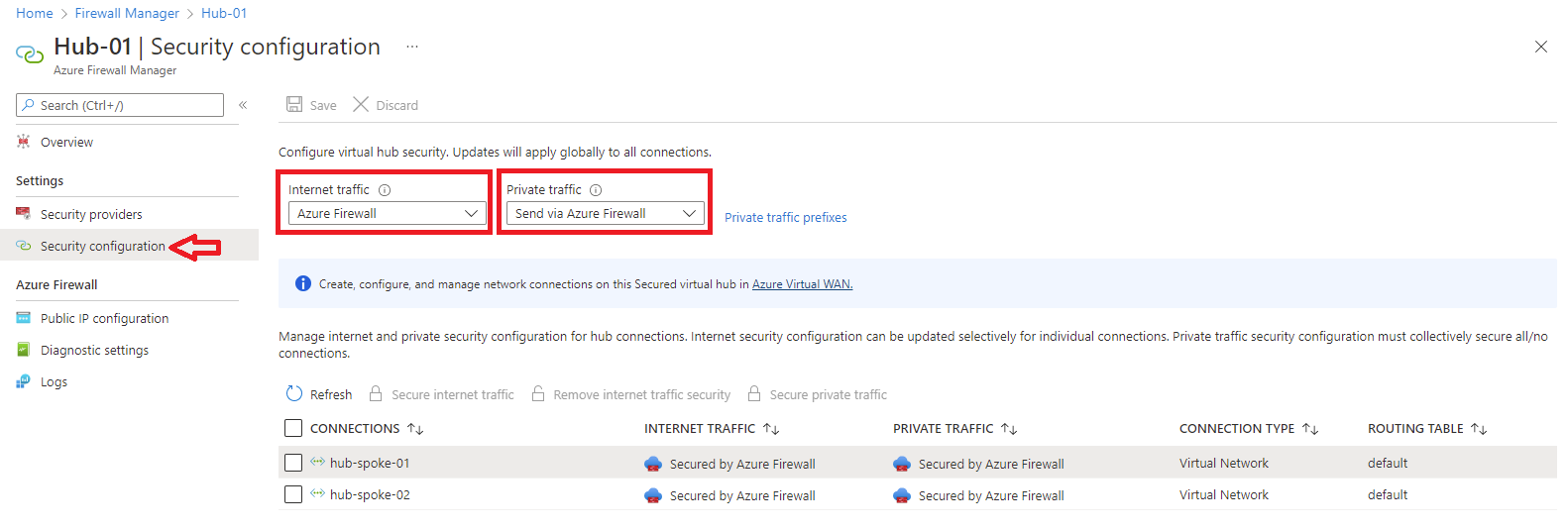

Dirigera trafik till din hubb

Nu måste du se till att nätverkstrafiken dirigeras genom brandväggen.

I Brandväggshanteraren väljer du Virtuella hubbar.

Välj Hub-01.

Under Inställningar väljer du Säkerhetskonfiguration.

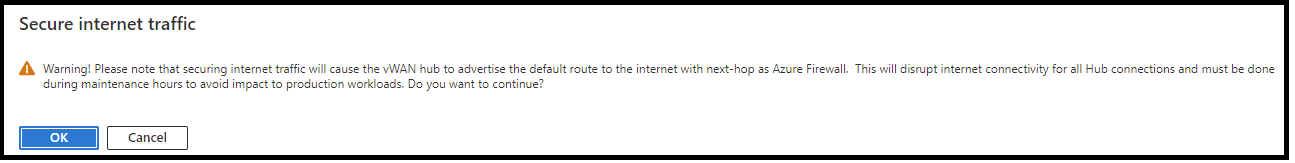

Under Internettrafik väljer du Azure Firewall.

Under Privat trafik väljer du Skicka via Azure Firewall.

Kommentar

Om du använder offentliga IP-adressintervall för privata nätverk i ett virtuellt nätverk eller en lokal gren måste du uttryckligen ange dessa IP-adressprefix. Välj avsnittet Prefix för privat trafik och lägg sedan till dem tillsammans med adressprefixen för RFC1918.

Under Inter-hub väljer du Aktiverad för att aktivera avsiktsfunktionen för Virtual WAN-routning. Routnings avsikt är den mekanism genom vilken du kan konfigurera Virtual WAN för att dirigera förgrening till gren (lokalt till lokal) trafik via Azure Firewall som distribueras i Virtual WAN Hub. Mer information om förutsättningar och överväganden som är associerade med funktionen för routningssyfte finns i dokumentationen om routningssyfte.

Välj Spara.

Välj OK i dialogrutan Varning .

Välj OK i dialogrutan Migrera för att använda inter-hubb .

Kommentar

Det tar några minuter att uppdatera routningstabellerna.

Kontrollera att de två anslutningarna visar att Azure Firewall skyddar både Internet och privat trafik.

testa brandväggen.

Om du vill testa brandväggsreglerna ansluter du ett fjärrskrivbord med brandväggens offentliga IP-adress, som är NATed till Srv-Workload-01. Därifrån använder du en webbläsare för att testa programregeln och ansluta ett fjärrskrivbord till Srv-Workload-02 för att testa nätverksregeln.

Testa programregeln

Testa nu brandväggsreglerna för att bekräfta att det fungerar som förväntat.

Anslut ett fjärrskrivbord till brandväggens offentliga IP-adress och logga in.

Öppna Internet Explorer och navigera till

https://www.microsoft.com.Välj OK>Stäng i Internet Explorer-säkerhetsaviseringar.

Du bör se Microsofts startsida.

Bläddra till

https://www.google.com.Brandväggen bör blockera detta.

Nu har du alltså kontrollerat att brandväggens programregel fungerar:

- Du kan bläddra till en tillåten FQDN, men inte till andra.

Testa nätverksregeln

Testa nu nätverksregeln.

Från Srv-Workload-01 öppnar du ett fjärrskrivbord till den privata IP-adressen Srv-Workload-02.

Ett fjärrskrivbord ska ansluta till Srv-Workload-02.

Nu har du alltså kontrollerat att brandväggens nätverksregel fungerar:

- Du kan ansluta ett fjärrskrivbord till en server som finns i ett annat virtuellt nätverk.

Rensa resurser

När du är klar med att testa brandväggsresurserna tar du bort resursgruppen fw-manager-rg för att ta bort alla brandväggsrelaterade resurser.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för