Skapa och konfigurera Enterprise Security Package-kluster i Azure HDInsight

Enterprise Security Package (ESP) för Azure HDInsight ger dig åtkomst till Active Directory-baserad autentisering, stöd för flera användare och rollbaserad åtkomstkontroll för dina Apache Hadoop-kluster i Azure. HDInsight ESP-kluster gör det möjligt för organisationer som följer strikta företagssäkerhetsprinciper att bearbeta känsliga data på ett säkert sätt.

Den här guiden visar hur du skapar ett ESP-aktiverat Azure HDInsight-kluster. Den visar också hur du skapar en virtuell Windows IaaS-dator där Active Directory och DNS (Domain Name System) är aktiverade. Använd den här guiden för att konfigurera nödvändiga resurser så att lokala användare kan logga in på ett ESP-aktiverat HDInsight-kluster.

Den server som du skapar fungerar som en ersättning för din faktiska lokala miljö. Du använder den för installations- och konfigurationsstegen. Senare upprepar du stegen i din egen miljö.

Den här guiden hjälper dig också att skapa en hybrididentitetsmiljö med hjälp av synkronisering av lösenordshash med Microsoft Entra-ID. Guiden kompletterar Använd ESP i HDInsight.

Innan du använder den här processen i din egen miljö:

- Konfigurera Active Directory och DNS.

- Aktivera Microsoft Entra-ID.

- Synkronisera lokala användarkonton med Microsoft Entra-ID.

Skapa en lokal miljö

I det här avsnittet använder du en azure-snabbstartsdistributionsmall för att skapa nya virtuella datorer, konfigurera DNS och lägga till en ny Active Directory-skog.

Gå till snabbstartsdistributionsmallen för att skapa en virtuell Azure-dator med en ny Active Directory-skog.

Välj Distribuera till Azure.

Logga in på din Azure-prenumeration.

På sidan Skapa en virtuell Azure-dator med en ny AD-skog anger du följande information:

Property Värde Prenumeration Välj den prenumeration där du vill distribuera resurserna. Resursgrupp Välj Skapa ny och ange namnet OnPremADVRGPlats Välj en plats. Användarnamn för administratör HDIFabrikamAdminAdministratörslösenord Ange ett lösenord. Domännamn HDIFabrikam.comDns-prefix hdifabrikamLåt de återstående standardvärdena vara kvar.

Granska villkoren och välj sedan Jag godkänner de villkor som anges ovan.

Välj Köp och övervaka distributionen och vänta tills den har slutförts. Distributionen tar cirka 30 minuter att slutföra.

Konfigurera användare och grupper för klusteråtkomst

I det här avsnittet skapar du de användare som ska ha åtkomst till HDInsight-klustret i slutet av den här guiden.

Anslut till domänkontrollanten med hjälp av Fjärrskrivbord.

- Från Azure-portalen går du till Resursgrupper>OnPremADVRG>adVM>Connect.

- I listrutan IP-adress väljer du den offentliga IP-adressen.

- Välj Ladda ned RDP-fil och öppna sedan filen.

- Använd

HDIFabrikam\HDIFabrikamAdminsom användarnamn. - Ange det lösenord som du valde för administratörskontot.

- Välj OK.

Från instrumentpanelen för domänkontrollantens Serverhanteraren går du till Verktyg>Active Directory-användare och datorer.

Skapa två nya användare: HDIAdmin och HDIUser. Dessa två användare loggar in på HDInsight-kluster.

På sidan Active Directory-användare och datorer högerklickar du på

HDIFabrikam.comoch navigerar sedan till Ny>användare.

På sidan Nytt objekt – användare anger du

HDIUsersom Förnamn och Användarens inloggningsnamn. De andra fälten fylls i automatiskt. Välj sedan Nästa.

I popup-fönstret som visas anger du ett lösenord för det nya kontot. Välj Lösenord upphör aldrig att gälla och sedan OK i popup-meddelandet.

Välj Nästa och sedan Slutför för att skapa det nya kontot.

Upprepa stegen ovan för att skapa användaren

HDIAdmin.

Skapa en säkerhetsgrupp.

Från Active Directory-användare och datorer högerklickar du på

HDIFabrikam.comoch navigerar sedan till Ny>grupp.Ange

HDIUserGroupi textrutan Gruppnamn .Välj OK.

Lägg till medlemmar i HDIUserGroup.

Högerklicka på HDIUser och välj Lägg till i en grupp....

I rutan Ange objektnamn för att välja text anger du

HDIUserGroup. Välj sedan OK och OK igen i popup-fönstret.Upprepa föregående steg för HDIAdmin-kontot .

Nu har du skapat din Active Directory-miljö. Du har lagt till två användare och en användargrupp som kan komma åt HDInsight-klustret.

Användarna synkroniseras med Microsoft Entra-ID.

Skapa en Microsoft Entra-katalog

Logga in på Azure-portalen.

Välj Skapa en resurs och skriv

directory. Välj Microsoft Entra-ID>Skapa.Under Organisationsnamn anger du

HDIFabrikam.Under Initial domain name (Ursprungligt domännamn) anger du

HDIFabrikamoutlook.Välj Skapa.

Skapa en anpassad domän

Från ditt nya Microsoft Entra-ID går du till Hantera och väljer Anpassade domännamn.

Välj + Lägg till en anpassad domän.

Under Anpassat domännamn anger du

HDIFabrikam.comoch väljer sedan Lägg till domän.Fyll sedan i Lägg till DIN DNS-information till domänregistratorn.

Skapa en grupp

- Från ditt nya Microsoft Entra-ID går du till Hantera och väljer Grupper.

- Välj + Ny grupp.

- I textrutan gruppnamn anger du

AAD DC Administrators. - Välj Skapa.

Konfigurera din Microsoft Entra-klientorganisation

Nu ska du konfigurera din Microsoft Entra-klientorganisation så att du kan synkronisera användare och grupper från den lokalni Active Directory instansen till molnet.

Skapa en Active Directory-klientadministratör.

Logga in på Azure-portalen och välj din Microsoft Entra-klientorganisation, HDIFabrikam.

Gå till Hantera>användare>Ny användare.

Ange följande information för den nya användaren:

Identitet

Property beskrivning Användarnamn Ange fabrikamazureadmini textrutan. I listrutan domännamn väljer duhdifabrikam.comName Ange fabrikamazureadmin.Lösenord

- Välj Låt mig skapa lösenordet.

- Ange ett säkert lösenord.

Grupper och roller

Välj 0 grupper markerade.

Välj

AAD DCAdministratörer och sedan Välj.

Välj Användare.

Välj Administratör och sedan Välj.

Välj Skapa.

Låt sedan den nya användaren logga in på Azure-portalen där den uppmanas att ändra lösenordet. Du måste göra detta innan du konfigurerar Microsoft Entra Connect.

Synkronisera lokala användare med Microsoft Entra-ID

Konfigurera Microsoft Entra Connect

Ladda ned Microsoft Entra Connect från domänkontrollanten.

Öppna den körbara fil som du laddade ned och godkänn licensvillkoren. Välj Fortsätt.

Välj Använd expressinställningar.

På sidan Anslut till Microsoft Entra-ID anger du användarnamnet och lösenordet för administratören för Microsoft Entra-ID. Använd användarnamnet

fabrikamazureadmin@hdifabrikam.comsom du skapade när du konfigurerade Active Directory-klientorganisationen. Välj sedan Nästa.

På sidan Anslut till Usluge domena aktivnog direktorijuma anger du användarnamnet och lösenordet för ett företagsadministratörskonto. Använd användarnamnet

HDIFabrikam\HDIFabrikamAdminoch dess lösenord som du skapade tidigare. Välj sedan Nästa.

På inloggningskonfigurationssidan för Microsoft Entra väljer du Nästa.

På sidan Redo att konfigurera väljer du Installera.

På sidan Konfiguration slutförd väljer du Avsluta.

När synkroniseringen är klar kontrollerar du att de användare som du skapade i IaaS-katalogen är synkroniserade med Microsoft Entra-ID.

- Logga in på Azure-portalen.

- Välj Microsoft Entra ID>HDIFabrikam-användare.>

Skapa en användartilldelad hanterad identitet

Skapa en användartilldelad hanterad identitet som du kan använda för att konfigurera Microsoft Entra Domain Services. Mer information finns i Skapa, lista, ta bort eller tilldela en roll till en användartilldelad hanterad identitet med hjälp av Azure-portalen.

- Logga in på Azure-portalen.

- Välj Skapa en resurs och skriv

managed identity. Välj Användartilldelad hanterad identitet>Skapa. - För Resursnamn anger du

HDIFabrikamManagedIdentity. - Välj din prenumeration.

- Under Resursgrupp väljer du Skapa ny och anger

HDIFabrikam-CentralUS. - Under Plats väljer du USA, centrala.

- Välj Skapa.

Aktivera Microsoft Entra Domain Services

Följ de här stegen för att aktivera Microsoft Entra Domain Services. Mer information finns i Aktivera Microsoft Entra Domain Services med hjälp av Azure-portalen.

Skapa ett virtuellt nätverk som är värd för Microsoft Entra Domain Services. Kör följande PowerShell-kod.

# Sign in to your Azure subscription $sub = Get-AzSubscription -ErrorAction SilentlyContinue if(-not($sub)) { Connect-AzAccount } # If you have multiple subscriptions, set the one to use # Select-AzSubscription -SubscriptionId "<SUBSCRIPTIONID>" $virtualNetwork = New-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS' -Location 'Central US' -Name 'HDIFabrikam-AADDSVNET' -AddressPrefix 10.1.0.0/16 $subnetConfig = Add-AzVirtualNetworkSubnetConfig -Name 'AADDS-subnet' -AddressPrefix 10.1.0.0/24 -VirtualNetwork $virtualNetwork $virtualNetwork | Set-AzVirtualNetworkLogga in på Azure-portalen.

Välj Skapa resurs, ange

Domain servicesoch välj Microsoft Entra Domain Services>Create.På sidan Grundläggande :

Under Katalognamn väljer du den Microsoft Entra-katalog som du skapade: HDIFabrikam.

För DNS-domännamn anger du HDIFabrikam.com.

Välj din prenumeration.

Ange resursgruppen HDIFabrikam-CentralUS. För Plats väljer du USA, centrala.

På sidan Nätverk väljer du nätverket (HDIFabrikam-VNET) och det undernät (AADDS-undernät) som du skapade med hjälp av PowerShell-skriptet. Eller välj Skapa ny för att skapa ett virtuellt nätverk nu.

På sidan Administratörsgrupp bör du se ett meddelande om att en grupp med namnet

AAD DCAdministratörer redan har skapats för att administrera den här gruppen. Du kan ändra medlemskapet för den här gruppen om du vill, men i det här fallet behöver du inte ändra den. Välj OK.

På sidan Synkronisering aktiverar du fullständig synkronisering genom att välja Alla>OK.

På sidan Sammanfattning kontrollerar du informationen för Microsoft Entra Domain Services och väljer OK.

När du har aktiverat Microsoft Entra Domain Services körs en lokal DNS-server på de virtuella Microsoft Entra-datorerna.

Konfigurera ditt virtuella Microsoft Entra Domain Services-nätverk

Använd följande steg för att konfigurera ditt virtuella Microsoft Entra Domain Services-nätverk (HDIFabrikam-AADDSVNET) för att använda dina anpassade DNS-servrar.

Leta upp IP-adresserna för dina anpassade DNS-servrar.

- Välj resursen

HDIFabrikam.comMicrosoft Entra Domain Services. - Välj Egenskaper under Hantera.

- Hitta IP-adresserna under IP-adress i det virtuella nätverket.

- Välj resursen

Konfigurera HDIFabrikam-AADDSVNET att använda anpassade IP-adresser 10.0.0.4 och 10.0.0.5.

- Under Inställningar väljer du DNS-servrar.

- Välj Kund.

- I textrutan anger du den första IP-adressen (10.0.0.4).

- Välj Spara.

- Upprepa stegen för att lägga till den andra IP-adressen (10.0.0.5).

I vårt scenario konfigurerade vi Microsoft Entra Domain Services att använda IP-adresserna 10.0.0.4 och 10.0.0.5, vilket anger samma IP-adress i det virtuella Nätverket Microsoft Entra Domain Services:

Skydda LDAP-trafik

Lightweight Directory Access Protocol (LDAP) används för att läsa från och skriva till Microsoft Entra ID. Du kan göra LDAP-trafik konfidentiell och säker med hjälp av SSL-teknik (Secure Sockets Layer) eller TLS (Transport Layer Security). Du kan aktivera LDAP över SSL (LDAPS) genom att installera ett korrekt formaterat certifikat.

Mer information om säker LDAP finns i Konfigurera LDAPS för en hanterad Domän för Microsoft Entra Domain Services.

I det här avsnittet skapar du ett självsignerat certifikat, laddar ned certifikatet och konfigurerar LDAPS för den hanterade domänen HDIFabrikam Microsoft Entra Domain Services.

Följande skript skapar ett certifikat för HDIFabrikam. Certifikatet sparas i sökvägen LocalMachine .

$lifetime = Get-Date

New-SelfSignedCertificate -Subject hdifabrikam.com `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.hdifabrikam.com, hdifabrikam.com

Kommentar

Alla verktyg eller program som skapar en giltig PKCS-begäran (Public Key Cryptography Standards) #10 kan användas för att bilda TLS/SSL-certifikatbegäran.

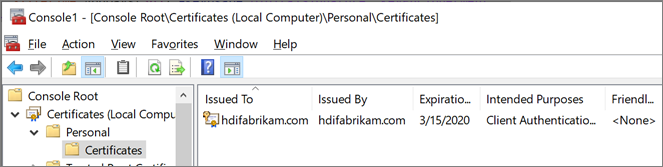

Kontrollera att certifikatet är installerat i datorns personliga arkiv:

Starta Microsoft Management Console (MMC).

Lägg till snapin-modulen Certifikat som hanterar certifikat på den lokala datorn.

Expandera Certifikat (lokal dator)>Personliga>certifikat. Ett nytt certifikat bör finnas i det personliga arkivet. Det här certifikatet utfärdas till det fullständigt kvalificerade värdnamnet.

Högerklicka på certifikatet som du skapade i fönstret till höger. Peka på Alla uppgifter och välj sedan Exportera.

På sidan Exportera privat nyckel väljer du Ja, exportera den privata nyckeln. Den dator där nyckeln ska importeras behöver den privata nyckeln för att läsa de krypterade meddelandena.

På sidan Exportera filformat lämnar du standardinställningarna och väljer sedan Nästa.

På sidan Lösenord skriver du ett lösenord för den privata nyckeln. För Kryptering väljer du TripleDES-SHA1. Välj sedan Nästa.

På sidan Fil att exportera skriver du sökvägen och namnet på den exporterade certifikatfilen och väljer sedan Nästa. Filnamnet måste ha ett .pfx-tillägg. Den här filen konfigureras i Azure-portalen för att upprätta en säker anslutning.

Aktivera LDAPS för en hanterad domän i Microsoft Entra Domain Services.

- Från Azure-portalen väljer du domänen

HDIFabrikam.com. - Under Hantera väljer du Säker LDAP.

- På sidan Säker LDAP går du till Säker LDAP och väljer Aktivera.

- Bläddra efter pfx-certifikatfilen som du exporterade på datorn.

- Ange certifikatlösenordet.

- Från Azure-portalen väljer du domänen

Nu när du har aktiverat LDAPS kontrollerar du att det kan nås genom att aktivera port 636.

I resursgruppen HDIFabrikam-CentralUS väljer du nätverkssäkerhetsgruppen AADDS-HDIFabrikam.com-NSG.

Under Inställningar väljer du Inkommande säkerhetsregler>Lägg till.

På sidan Lägg till inkommande säkerhetsregel anger du följande egenskaper och väljer Lägg till:

Property Värde Source Alla Källportintervall * Mål Alla Målportintervall 636 Protokoll Alla Åtgärd Tillåt Prioritet <Önskat tal> Name Port_LDAP_636

HDIFabrikamManagedIdentity är den användartilldelade hanterade identiteten. Rollen HDInsight Domain Services-deltagare är aktiverad för den hanterade identitet som gör att den här identiteten kan läsa, skapa, ändra och ta bort domäntjänståtgärder.

Skapa ett ESP-aktiverat HDInsight-kluster

Det här steget kräver följande krav:

Skapa en ny resursgrupp HDIFabrikam-WestUS på platsen USA, västra.

Skapa ett virtuellt nätverk som ska vara värd för det ESP-aktiverade HDInsight-klustret.

$virtualNetwork = New-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS' -Location 'West US' -Name 'HDIFabrikam-HDIVNet' -AddressPrefix 10.1.0.0/16 $subnetConfig = Add-AzVirtualNetworkSubnetConfig -Name 'SparkSubnet' -AddressPrefix 10.1.0.0/24 -VirtualNetwork $virtualNetwork $virtualNetwork | Set-AzVirtualNetworkSkapa en peer-relation mellan det virtuella nätverket som är värd för Microsoft Entra Domain Services (

HDIFabrikam-AADDSVNET) och det virtuella nätverk som ska vara värd för DET ESP-aktiverade HDInsight-klustret (HDIFabrikam-HDIVNet). Använd följande PowerShell-kod för att peerkoppla de två virtuella nätverken.Add-AzVirtualNetworkPeering -Name 'HDIVNet-AADDSVNet' -RemoteVirtualNetworkId (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS').Id -VirtualNetwork (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS') Add-AzVirtualNetworkPeering -Name 'AADDSVNet-HDIVNet' -RemoteVirtualNetworkId (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS').Id -VirtualNetwork (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS')Skapa ett nytt Azure Data Lake Storage Gen2-konto med namnet Hdigen2store. Konfigurera kontot med den användarhanterade identiteten HDIFabrikamManagedIdentity. Mer information finns i Använda Azure Data Lake Storage Gen2 med Azure HDInsight-kluster.

Konfigurera anpassad DNS i det virtuella nätverket HDIFabrikam-AADDSVNET .

Gå till Azure-portalen >Resursgrupper>OnPremADVRG>HDIFabrikam-AADDSVNET>DNS-servrar.

Välj Anpassad och ange 10.0.0.4 och 10.0.0.5.

Välj Spara.

Skapa ett nytt ESP-aktiverat HDInsight Spark-kluster.

Välj Anpassad (storlek, inställningar, appar).

Ange information för Grunderna (avsnitt 1). Kontrollera att klustertypen är Spark 2.3 (HDI 3.6). Kontrollera att resursgruppen är HDIFabrikam-CentralUS.

För Säkerhet + nätverk (avsnitt 2) fyller du i följande information:

Under Företagssäkerhetspaket väljer du Aktiverad.

Välj Klusteradministratörsanvändare och välj det HDIAdmin-konto som du skapade som lokal administratörsanvändare. Klicka på Välj.

Välj Klusteråtkomstgrupp>HDIUserGroup. Alla användare som du lägger till i den här gruppen i framtiden kommer att kunna komma åt HDInsight-kluster.

Slutför de andra stegen i klusterkonfigurationen och verifiera informationen i klustersammanfattningen. Välj Skapa.

Logga in på Ambari-användargränssnittet för det nyligen skapade klustret på

https://CLUSTERNAME.azurehdinsight.net. Använd ditt administratörsanvändarnamnhdiadmin@hdifabrikam.comoch dess lösenord.

Välj Roller på klusterinstrumentpanelen.

På sidan Roller går du till Tilldela roller till dessa bredvid rollen Klusteradministratör och anger gruppen hdiusergroup.

Öppna SSH-klienten (Secure Shell) och logga in på klustret. Använd den hdiuser som du skapade i lokalni Active Directory-instansen.

Om du kan logga in med det här kontot har du konfigurerat ESP-klustret korrekt för att synkronisera med din lokalni Active Directory-instans.