Skapa schemalagda analysregler från mallar

Den överlägset vanligaste typen av analysregel är schemalagda regler baserade på Kusto-frågor som är konfigurerade för att köras med jämna mellanrum och undersöka rådata från en definierad "lookback"-period. Dessa frågor kan utföra komplexa statistiska åtgärder på sina måldata, vilket avslöjar baslinjer och extremvärden i grupper av händelser. Om antalet resultat som samlas in av frågan överskrider tröskelvärdet som konfigurerats i regeln skapar regeln en avisering.

Microsoft gör en mängd olika analysregelmallar tillgängliga för dig via de många lösningar som tillhandahålls i innehållshubben och uppmuntrar dig starkt att använda dem för att skapa dina regler. Frågorna i schemalagda regelmallar skrivs av säkerhets- och datavetenskapsexperter, antingen från Microsoft eller från leverantören av lösningen som tillhandahåller mallen.

Den här artikeln visar hur du skapar en schemalagd analysregel med hjälp av en mall.

Viktigt!

Microsoft Sentinel är tillgängligt som en del av den enhetliga säkerhetsåtgärdsplattformen i Microsoft Defender-portalen. Microsoft Sentinel i Defender-portalen stöds nu för produktionsanvändning. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Visa befintliga analysregler

Om du vill visa de installerade analysreglerna i Microsoft Sentinel går du till sidan Analys . Fliken Regelmallar visar alla installerade regelmallar. Om du vill hitta fler regelmallar går du till innehållshubben i Microsoft Sentinel för att installera relaterade produktlösningar eller fristående innehåll.

I avsnittet Konfiguration på Microsoft Sentinel-navigeringsmenyn väljer du Analys.

På skärmen Analys väljer du fliken Regelmallar.

Om du vill filtrera listan för schemalagda mallar:

Välj Lägg till filter och välj Regeltyp i listan med filter.

I den resulterande listan väljer du Schemalagd. Välj därefter Tillämpa.

Skapa en regel från en mall

Den här proceduren beskriver hur du skapar en analysregel från en mall.

I avsnittet Konfiguration på Microsoft Sentinel-navigeringsmenyn väljer du Analys.

På skärmen Analys väljer du fliken Regelmallar.

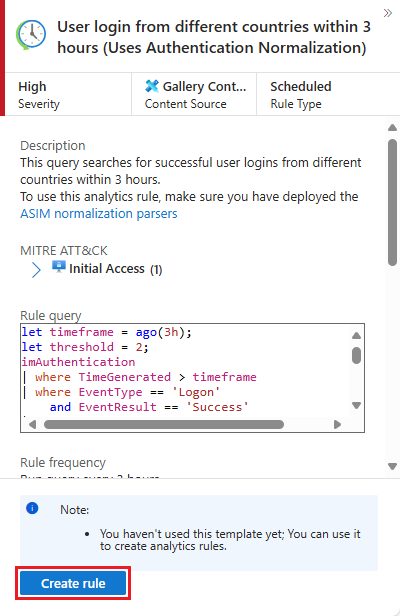

Välj ett mallnamn och välj sedan knappen Skapa regel i informationsfönstret för att skapa en ny aktiv regel baserat på mallen.

Varje mall har en lista över nödvändiga datakällor. När du öppnar mallen kontrolleras datakällorna automatiskt för tillgänglighet. Om en datakälla inte är aktiverad kan knappen Skapa regel inaktiveras, eller så kan du se ett meddelande om detta.

Guiden för att skapa regler öppnas. All information fylls i automatiskt.

Bläddra igenom flikarna i guiden och anpassa logiken och andra regelinställningar där det är möjligt för att bättre passa dina specifika behov.

När du kommer till slutet av guiden för att skapa regeln skapar Microsoft Sentinel regeln. Den nya regeln visas på fliken Aktiva regler .

Upprepa processen för att skapa fler regler. Mer information om hur du anpassar dina regler i guiden för att skapa regler finns i Skapa en anpassad analysregel från grunden.

Dricks

Se till att du aktiverar alla regler som är associerade med dina anslutna datakällor för att säkerställa fullständig säkerhetstäckning för din miljö. Det mest effektiva sättet att aktivera analysregler är direkt från dataanslutningssidan, som visar alla relaterade regler. Mer information finns i Anslut datakällor.

Du kan också push-överföra regler till Microsoft Sentinel via API och PowerShell, även om det kräver ytterligare arbete.

När du använder API eller PowerShell måste du först exportera reglerna till JSON innan du aktiverar reglerna. API eller PowerShell kan vara till hjälp när du aktiverar regler i flera instanser av Microsoft Sentinel med identiska inställningar i varje instans.

Nästa steg

I det här dokumentet har du lärt dig hur du skapar schemalagda analysregler från mallar i Microsoft Sentinel.

- Läs mer om analysregler.

- Lär dig hur du skapar en analysregel från grunden.