Säkerhetsadministratörsregler i Azure Virtual Network Manager

I den här artikeln får du lära dig mer om säkerhetsadministratörsregler i Azure Virtual Network Manager. Säkerhetsadministratörsregler används för att definiera globala nätverkssäkerhetsregler som gäller för alla virtuella nätverk i en nätverksgrupp. Du lär dig mer om vad säkerhetsadministratörsregler är, hur de fungerar och när de ska användas.

Vad är en säkerhetsadministratörsregel?

Säkerhetsadministratörsregler är globala nätverkssäkerhetsregler som tillämpar säkerhetsprinciper som definierats i regelsamlingen i virtuella nätverk. Dessa regler kan användas för att tillåta, alltid tillåta eller neka trafik mellan virtuella nätverk i dina målnätverksgrupper. Dessa nätverksgrupper kan bara bestå av virtuella nätverk inom omfånget för din virtuella nätverkshanterareinstans. Säkerhetsadministratörsregler kan inte tillämpas på virtuella nätverk som inte hanteras av en virtuell nätverkshanterare.

Här följer några scenarier där säkerhetsadministratörsregler kan användas:

| Scenario | Beskrivning |

|---|---|

| Begränsa åtkomsten till högrisknätverksportar | Säkerhetsadministratörsregler kan användas för att blockera trafik på specifika portar som vanligtvis riktas mot angripare, till exempel port 3389 för RDP (Remote Desktop Protocol) eller port 22 för Secure Shell (SSH). |

| Framtvinga efterlevnadskrav | Säkerhetsadministratörsregler kan användas för att framtvinga efterlevnadskrav. Till exempel blockera trafik till eller från specifika IP-adresser eller nätverksblock. |

| Skydda känsliga data | Säkerhetsadministratörsregler kan användas för att begränsa åtkomsten till känsliga data genom att blockera trafik till eller från specifika IP-adresser eller undernät. |

| Framtvinga nätverkssegmentering | Säkerhetsadministratörsregler kan användas för att framtvinga nätverkssegmentering genom att blockera trafik mellan virtuella nätverk eller undernät. |

| Framtvinga säkerhet på programnivå | Säkerhetsadministratörsregler kan användas för att framtvinga säkerhet på programnivå genom att blockera trafik till eller från specifika program eller tjänster. |

Med Azure Virtual Network Manager har du en central plats för att hantera säkerhetsadministratörsregler. Med centralisering kan du definiera säkerhetsprinciper i stor skala och tillämpa dem på flera virtuella nätverk samtidigt.

Kommentar

För närvarande gäller inte säkerhetsadministratörsregler för privata slutpunkter som omfattas av omfånget för ett hanterat virtuellt nätverk.

Hur fungerar säkerhetsadministratörsregler?

Säkerhetsadministratörsregler tillåter eller nekar trafik på specifika portar, protokoll och IP-prefix för källa/mål i en angiven riktning. När du definierar en säkerhetsadministratörsregel anger du följande villkor:

- Regelns prioritet

- Åtgärden som ska vidtas (tillåt, neka eller alltid tillåta)

- Trafikriktningen (inkommande eller utgående)

- Det protokoll som ska användas

Om du vill tillämpa säkerhetsprinciper i flera virtuella nätverk skapar och distribuerar du en säkerhetsadministratörskonfiguration. Den här konfigurationen innehåller en uppsättning regelsamlingar och varje regelsamling innehåller en eller flera säkerhetsadministratörsregler. När du har skapat den associerar du regelsamlingen med de nätverksgrupper som kräver säkerhetsadministratörsregler. Reglerna tillämpas sedan på alla virtuella nätverk som finns i nätverksgrupperna när konfigurationen distribueras. En enda konfiguration ger en centraliserad och skalbar tillämpning av säkerhetsprinciper i flera virtuella nätverk.

Viktigt!

Endast en säkerhetsadministratörskonfiguration kan distribueras till en region. Det kan dock finnas flera anslutningskonfigurationer i en region. Om du vill distribuera flera säkerhetsadministratörskonfigurationer till en region kan du skapa flera regelsamlingar i en säkerhetskonfiguration i stället.

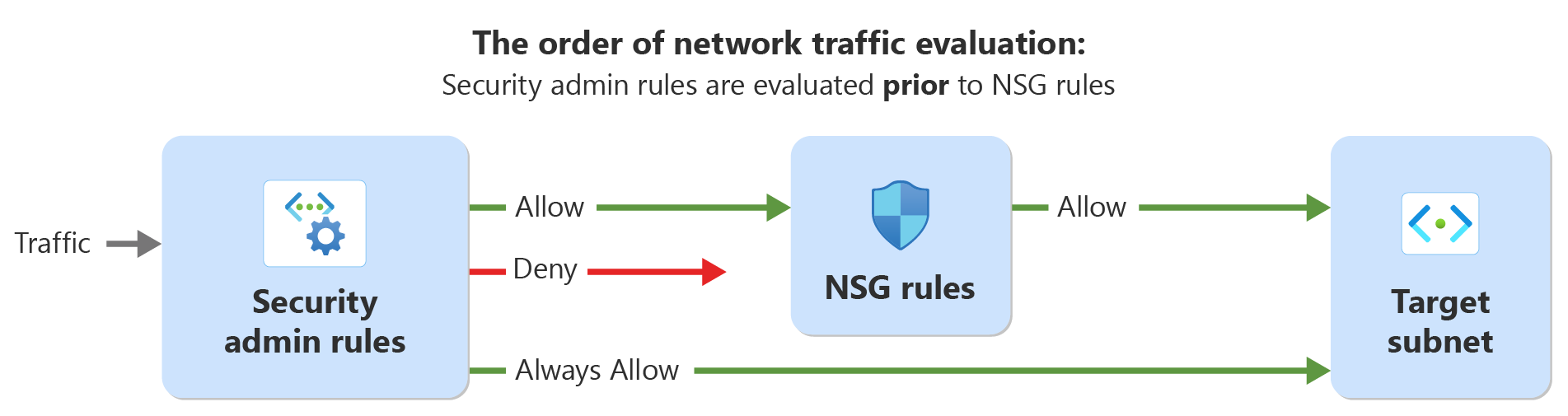

Så utvärderas säkerhetsadministratörsregler och nätverkssäkerhetsgrupper (NSG:er)

Säkerhetsadministratörsregler och nätverkssäkerhetsgrupper (NSG:er) kan användas för att tillämpa nätverkssäkerhetsprinciper i Azure. De har dock olika omfång och prioriteringar. #

Säkerhetsadministratörsregler är avsedda att användas av nätverksadministratörer i ett centralt styrningsteam, vilket delegerar NSG-regler till enskilda program- eller tjänstteam för att ytterligare ange säkerhet efter behov. Säkerhetsadministratörsregler har högre prioritet än NSG:er och utvärderas före NSG-regler.

NSG:er används å andra sidan för att filtrera nätverkstrafik till och från enskilda undernät eller nätverksgränssnitt. De är avsedda att användas av enskilda program- eller tjänstteam för att ytterligare ange säkerhet efter behov. NSG:er har lägre prioritet än säkerhetsadministratörsregler och utvärderas efter säkerhetsadministratörsregler.

Säkerhetsadministratörsregler tillämpas för närvarande på virtuell nätverksnivå, medan nätverkssäkerhetsgrupper kan associeras på undernäts- och nätverkskortsnivå. Den här tabellen visar dessa skillnader och likheter:

| Regeltyp | Målgrupp | Tillämpad på | Utvärderingsbeställning | Åtgärdstyper | Parameters |

|---|---|---|---|---|---|

| Regler för säkerhetsadministratör | Nätverksadministratörer, centralt styrningsteam | Virtuella nätverk | Högre prioritet | Tillåt, Neka, Tillåt alltid | Prioritet, protokoll, åtgärd, källa, mål |

| Regler för nätverkssäkerhetsgrupp | Enskilda team | Undernät, nätverkskort | Lägre prioritet efter säkerhetsadministratörsregler | Tillåt, neka | Prioritet, protokoll, åtgärd, källa, mål |

Säkerhetsadministratörsregler kan utföra tre åtgärder för trafik: Tillåt, Tillåt alltid och Neka. När de skapas utvärderas Tillåt-regler först, följt av regler för nätverkssäkerhetsgrupper. Med den här åtgärden kan regler för nätverkssäkerhetsgrupper hantera trafiken på olika sätt om det behövs.

Om du skapar en regel för Alltid tillåt eller Neka avslutas trafikutvärderingen efter att säkerhetsadministratörsregeln har utvärderats. Med en Always Allow-regel går trafiken direkt till resursen och avslutar ytterligare (och eventuellt motstridiga) utvärderingar av NSG-regler. Den här åtgärden kan vara användbar för att framtvinga trafik och förhindra avslag av regler för nätverkssäkerhetsgrupper. Med en neka-regel stoppas trafiken utan att skickas till målet. Säkerhetsadministratörsregler är inte beroende av NSG:er, så de kan användas för att skapa standardsäkerhetsregler på egen hand.

Genom att använda säkerhetsadministratörsregler och NSG:er tillsammans kan du tillämpa nätverkssäkerhetsprinciper på både global och individuell nivå, vilket säkerställer att dina virtuella nätverk är säkra och kompatibla med organisationens säkerhetsprinciper.

Viktigt!

När säkerhetsadministratörsregler distribueras används den slutliga konsekvensmodellen. Det innebär att säkerhetsadministratörsregler så småningom tillämpas på resurserna i ett virtuellt nätverk efter en kort fördröjning. Resurser som läggs till i ett virtuellt nätverk som redan har regler för säkerhetsadministratörer som tillämpas på det får så småningom samma säkerhetsadministratörsregler med en fördröjning också.

Fördelar med säkerhetsadministratörsregler

Säkerhetsadministratörsregler ger många fördelar för att skydda organisationens resurser. Genom att använda säkerhetsadministratörsregler kan du framtvinga tillåten trafik och förhindra avslag genom att motstridiga regler för nätverkssäkerhetsgrupper. Du kan också skapa standardregler för säkerhetsadministratörer som inte är beroende av att NSG:er finns. Dessa standardregler kan vara särskilt användbara när programägare felkonfigurerar eller glömmer att upprätta NSG:er. Dessutom ger säkerhetsadministratörsregler ett sätt att hantera säkerhet i stor skala, vilket minskar driftkostnaderna som medföljer ett växande antal nätverksresurser.

Skydda högriskportar

Baserat på branschstudien och förslag från Microsoft rekommenderar vi att kunder begränsar trafiken utifrån med hjälp av säkerhetsadministratörsregler för den här listan över högriskportar. Dessa portar används ofta för hantering av resurser eller oskyddad/okrypterad dataöverföring och bör inte exponeras för Internet. Det finns dock tillfällen då vissa virtuella nätverk och deras resurser behöver tillåta trafik för hantering eller andra processer. Du kan skapa undantag där det behövs. Lär dig hur du blockerar högriskportar med undantag för dessa typer av scenarier.

| Port | Protokoll | Beskrivning |

|---|---|---|

| 20 | TCP | Okrypterad FTP-trafik |

| 21 | TCP | Okrypterad FTP-trafik |

| 22 | TCP | SSH. Potentiella råstyrkeattacker |

| 23 | TCP | TFTP tillåter oautentiserad och/eller okrypterad trafik |

| 69 | UDP | TFTP tillåter oautentiserad och/eller okrypterad trafik |

| 111 | TCP/UDP | RPC. Okrypterad autentisering tillåts |

| 119 | TCP | NNTP för okrypterad autentisering |

| 135 | TCP/UDP | Slutpunktsmappning, flera fjärrhanteringstjänster |

| 161 | TCP | SNMP för oskyddad/ingen autentisering |

| 162 | TCP/UDP | SNMP Trap – oskyddad/ingen autentisering |

| 445 | TCP | SMB – välkänd attackvektor |

| 512 | TCP | Rexec på Linux – fjärrkommandon utan krypteringsautentisering |

| 514 | TCP | Remote Shell – fjärrkommandon utan autentisering eller kryptering |

| 593 | TCP/UDP | HTTP RPC EPMAP – okrypterat fjärrproceduranrop |

| 873 | TCP | Rsync – okrypterad filöverföring |

| 2049 | TCP/UDP | Nätverkssystem |

| 3389 | TCP | RDP – Gemensam råstyrkeattackport |

| 5800 | TCP | VNC-fjärrrambuffert över HTTP |

| 5900 | TCP | VNC-fjärrrambuffert över HTTP |

| 11211 | UDP | Memcached |

Hantering i stor skala

Azure Virtual Network Manager är ett sätt att hantera dina säkerhetsprinciper i stor skala med säkerhetsadministratörsregler. När du tillämpar en säkerhetsadministratörskonfiguration på en nätverksgrupp får alla virtuella nätverk och deras inneslutna resurser i nätverksgruppernas omfång säkerhetsadministratörsreglerna i principen.

Nya resurser skyddas tillsammans med befintliga resurser. Om du till exempel lägger till nya virtuella datorer i ett virtuellt nätverk i omfånget för en säkerhetsadministratörsregel skyddas även de virtuella datorerna automatiskt. Strax efter att du har distribuerat de här virtuella datorerna tillämpas säkerhetsadministratörsregler och skyddar dem.

När nya säkerhetsrisker identifieras kan du distribuera dem i stor skala genom att skapa en säkerhetsadministratörsregel för att skydda mot den nya risken och tillämpa den på dina nätverksgrupper. När den nya regeln har distribuerats skyddas alla resurser i nätverksgruppernas omfång nu och i framtiden.

Icke-replikering av säkerhetsadministratörsregler

I de flesta fall gäller säkerhetsadministratörsregler för alla virtuella nätverk och undernät inom omfånget för en nätverksgrupps tillämpade säkerhetskonfiguration. Det finns dock vissa tjänster som inte tillämpar säkerhetsadministratörsregler på grund av tjänstens nätverkskrav. Tjänstens princip för nätverks avsikt tillämpar dessa krav.

Icke-replikering av säkerhetsadministratörsregler på virtuell nätverksnivå

Som standard tillämpas inte säkerhetsadministratörsregler på ett virtuellt nätverk som innehåller följande tjänster:

- Azure SQL Managed Instances

- Azure Databricks

När ett virtuellt nätverk innehåller dessa tjänster hoppar säkerhetsadministratörsreglerna över det här virtuella nätverket. Om du vill att Tillåt regler ska tillämpas på det här virtuella nätverket skapar du din säkerhetskonfiguration med fältet AllowRulesOnly som anges i klassen securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices .NET. När inställningen är inställd tillämpas endast Tillåt regler i säkerhetskonfigurationen på det här virtuella nätverket. Neka-regler tillämpas inte på det här virtuella nätverket. Virtuella nätverk utan dessa tjänster kan fortsätta att använda reglerna Tillåt och Neka .

Du kan bara skapa en säkerhetskonfiguration med Tillåt regler och distribuera den till dina virtuella nätverk med Azure PowerShell och Azure CLI.

Kommentar

När flera Azure Virtual Network Manager-instanser tillämpar olika inställningar i securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices klassen på samma virtuella nätverk används inställningen för den nätverkshanterareinstans som har det högsta omfånget.

Anta att du har två virtuella nätverkshanterare. Den första nätverkshanteraren är begränsad till rothanteringsgruppen och har en säkerhetskonfiguration med inställd på AllowRulesOnly i securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices klassen. Den andra virtuella nätverkshanteraren är begränsad till en prenumeration under rothanteringsgruppen och använder standardfältet None i sin säkerhetskonfiguration. När båda konfigurationerna tillämpar säkerhetsadministratörsregler på samma virtuella nätverk tillämpas inställningen AllowRulesOnly på det virtuella nätverket.

Icke-replikering av säkerhetsadministratörsregler på undernätsnivå

På samma sätt tillämpar vissa tjänster inte säkerhetsadministratörsregler på undernätsnivå när undernätens virtuella nätverk omfattas av en säkerhetsadministratörskonfiguration. Dessa tjänster omfattar:

- Azure Application Gateway

- Azure Bastion

- Azure Firewall

- Azure Route Server

- Azure VPN Gateway

- Azure Virtual WAN

- Azure ExpressRoute-gateway

I det här fallet påverkar inte säkerhetsadministratörsregler resurserna i undernätet med dessa tjänster. Andra undernät i samma virtuella nätverk har dock säkerhetsadministratörsregler som tillämpas på dem.

Kommentar

Om du vill tillämpa säkerhetsadministratörsregler på undernät som innehåller en Azure Application Gateway kontrollerar du att varje undernät endast innehåller gatewayer som har etablerats med nätverksisolering aktiverat. Om ett undernät innehåller en Azure Application Gateway utan nätverksisolering tillämpas inte säkerhetsadministratörsregler på det här undernätet.

Fält för säkerhetsadministratör

När du definierar en säkerhetsadministratörsregel finns det obligatoriska och valfria fält.

Obligatoriska fält

Prioritet

Prioriteten för en säkerhetsadministratörsregel är ett heltal mellan 1 och 4096. Desto lägre värde desto högre prioritet för regeln. Till exempel åsidosätter en neka-regel med prioriteten 10 en tillåten regel med prioriteten 20.

Handling

Du kan definiera en av tre åtgärder för en säkerhetsregel:

| Åtgärd | beskrivning |

|---|---|

| Tillåt | Tillåter trafik på specifika PORT-, protokoll- och käll-/mål-IP-prefix i den angivna riktningen. |

| Deny (Neka) | Blockera trafik på angivna PORT-, protokoll- och käll-/mål-IP-prefix i den angivna riktningen. |

| Tillåt alltid | Oavsett andra regler med lägre prioritet eller användardefinierade nätverkssäkerhetsgrupper tillåter du trafik på den angivna porten, protokollet och käll-/mål-IP-prefixen i den angivna riktningen. |

Riktning

Du kan ange trafikriktningen som regeln gäller för. Du kan definiera inkommande eller utgående trafik.

Protokoll

Protokoll som för närvarande stöds med säkerhetsadministratörsregler är:

- TCP

- UDP

- ICMP

- ESP

- AH

- Alla protokoll

Valfria fält

Käll- och måltyper

- IP-adresser: Du kan ange IPv4- eller IPv6-adresser eller adressblock i CIDR-notation. Om du vill visa en lista över flera IP-adresser separerar du varje IP-adress med kommatecken.

- Tjänsttagg: Du kan definiera specifika tjänsttaggar baserat på regioner eller en hel tjänst. Se Tillgängliga tjänsttaggar för listan över taggar som stöds.

Käll- och målportar

Du kan definiera specifika vanliga portar för att blockera från källan eller till målet. Här är en lista över vanliga TCP-portar:

| Hamnar | Servicenamn |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | RDP |

| 1433 | SQL |

Nästa steg

Lär dig hur du blockerar nätverkstrafik med en säkerhetsadministratörskonfiguration.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för