Global transitnätverksarkitektur och Virtual WAN

Moderna företag kräver allestädes närvarande anslutning mellan hyper-distribuerade program, data och användare i molnet och lokalt. Global transitnätverksarkitektur används av företag för att konsolidera, ansluta och kontrollera det molncentrerade moderna, globala IT-fotavtrycket för företag.

Den globala transitnätverksarkitekturen baseras på en klassisk hub-and-spoke-anslutningsmodell där det molnbaserade nätverket "hub" möjliggör transitiv anslutning mellan slutpunkter som kan distribueras över olika typer av "ekrar".

I den här modellen kan en eker vara:

- Virtuellt nätverk (VNet)

- Fysisk grenwebbplats

- Fjärranvändare

- Internet

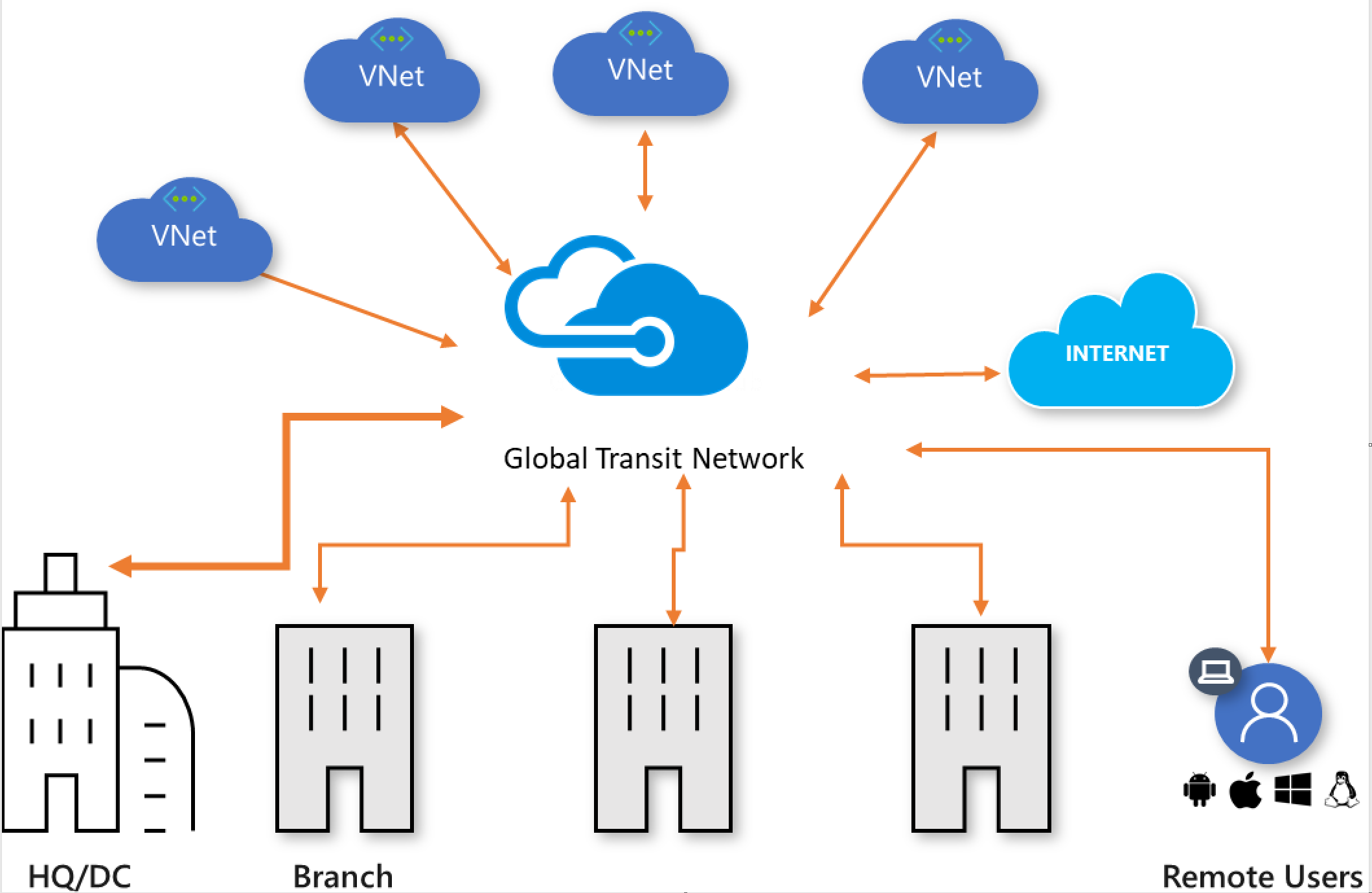

Bild 1: Globalt nätverk för överföring av nav och eker

Bild 1 visar den logiska vyn för det globala transitnätverket där geografiskt distribuerade användare, fysiska platser och virtuella nätverk är sammankopplade via en nätverkshubb som finns i molnet. Den här arkitekturen möjliggör logisk enhoppsöverföringsanslutning mellan nätverksslutpunkterna.

Globalt transitnätverk med Virtual WAN

Azure Virtual WAN är en Microsoft-hanterad molnnätverkstjänst. Alla nätverkskomponenter som den här tjänsten består av hanteras av Microsoft. Mer information om Virtual WAN finns i artikeln Översikt över Virtual WAN.

Azure Virtual WAN möjliggör en global transitnätverksarkitektur genom att aktivera allestädes närvarande, alla-till-alla-anslutningar mellan globalt distribuerade uppsättningar av molnarbetsbelastningar i virtuella nätverk, avdelningsplatser, SaaS- och PaaS-program och användare.

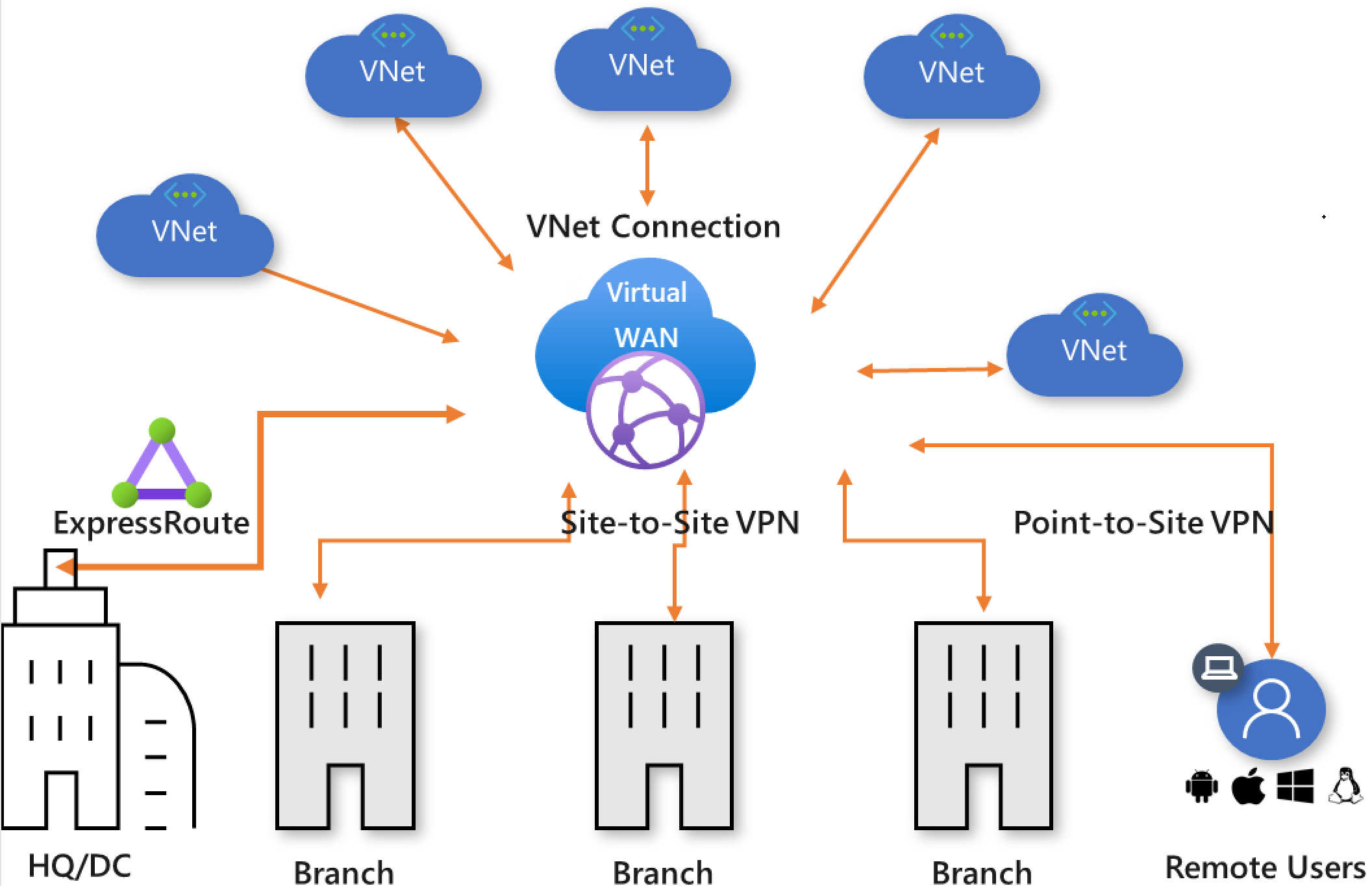

Bild 2: Globalt transitnätverk och Virtual WAN

I Azure Virtual WAN-arkitekturen etableras virtuella WAN-hubbar i Azure-regioner, till vilka du kan välja att ansluta dina grenar, virtuella nätverk och fjärranvändare. De fysiska grenplatserna är anslutna till hubben med Premium eller Standard ExpressRoute eller plats-till-plats-VPN, virtuella nätverk är anslutna till hubben via VNet-anslutningar och fjärranvändare kan ansluta direkt till hubben med hjälp av användar-VPN (punkt-till-plats-VPN). Virtual WAN stöder även VNet-anslutning mellan regioner där ett virtuellt nätverk i en region kan anslutas till en virtuell WAN-hubb i en annan region.

Du kan upprätta ett virtuellt WAN genom att skapa en enda virtuell WAN-hubb i regionen som har det största antalet ekrar (grenar, virtuella nätverk, användare) och sedan ansluta ekrarna som finns i andra regioner till hubben. Detta är ett bra alternativ när ett företags fotavtryck främst finns i en region med några fjärranslutna ekrar.

Hub-to-hub-anslutning

Ett enterprise-molnavtryck kan sträcka sig över flera molnregioner och det är optimalt (svarstidsmässigt) att komma åt molnet från en region som är närmast deras fysiska webbplats och användare. En av huvudprinciperna i den globala transitnätverksarkitekturen är att aktivera anslutningar mellan regioner mellan alla moln- och lokala nätverksslutpunkter. Det innebär att trafik från en gren som är ansluten till molnet i en region kan nå en annan gren eller ett virtuellt nätverk i en annan region med hjälp av hubb-till-hubb-anslutning som aktiveras av Azure Global Network.

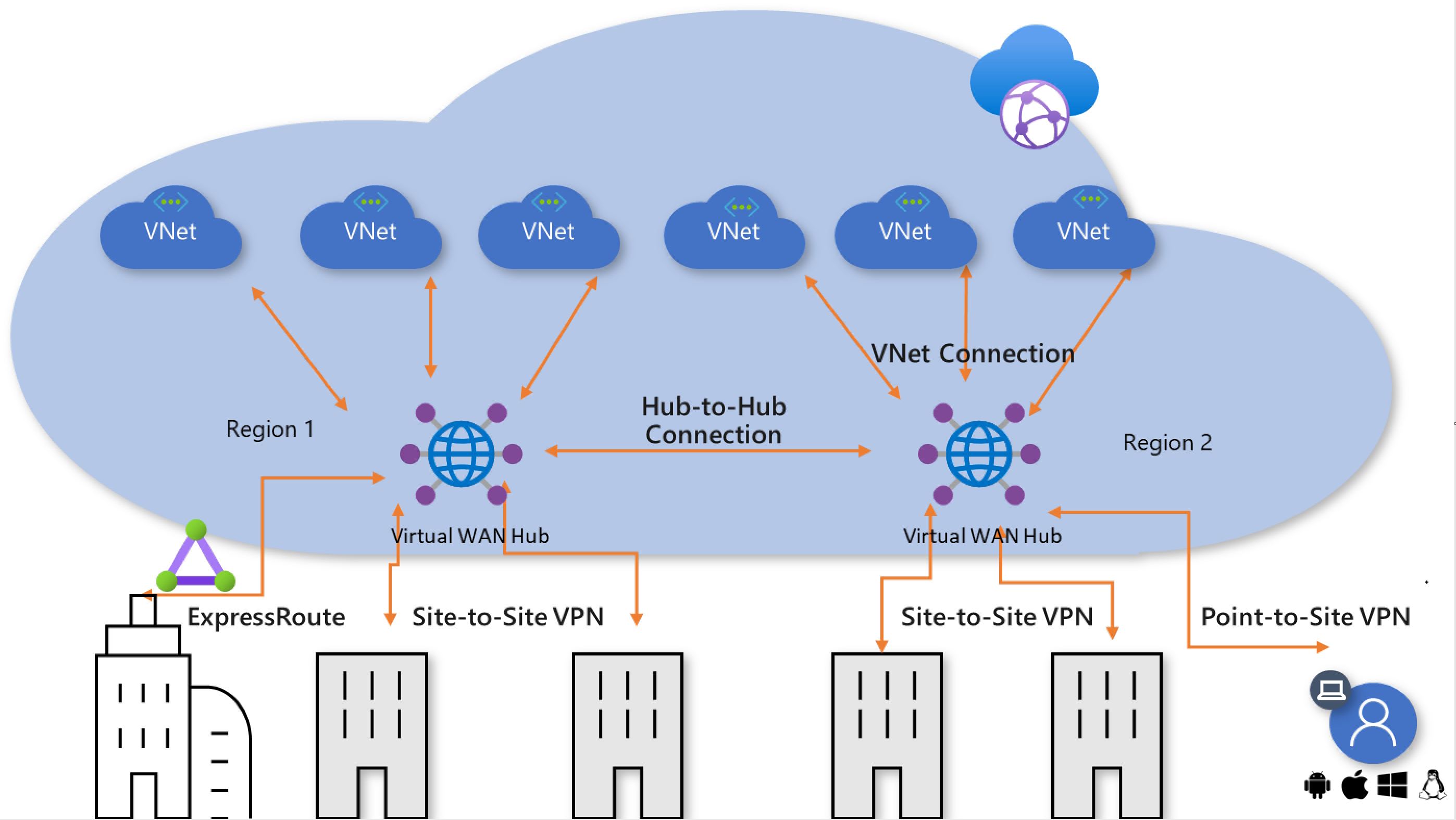

Bild 3: Anslutning mellan virtuella WAN-regioner

När flera hubbar är aktiverade i ett enda virtuellt WAN kopplas hubbarna automatiskt samman via nav-till-hubb-länkar, vilket möjliggör global anslutning mellan grenar och virtuella nätverk som är distribuerade i flera regioner.

Dessutom kan hubbar som alla ingår i samma virtuella WAN associeras med olika regionala åtkomst- och säkerhetsprinciper. Mer information finns i Säkerhets- och principkontroll senare i den här artikeln.

Alla-till-alla-anslutningar

Global transitnätverksarkitektur möjliggör alla-till-alla-anslutningar via virtuella WAN-hubbar. Den här arkitekturen eliminerar eller minskar behovet av full mesh- eller partiell mesh-anslutning mellan ekrar som är mer komplexa att bygga och underhålla. Dessutom är routningskontrollen i nätverken hub-and-spoke kontra mesh enklare att konfigurera och underhålla.

Alla-till-alla-anslutningar (i kontexten för en global arkitektur) gör det möjligt för ett företag med globalt distribuerade användare, grenar, datacenter, virtuella nätverk och program att ansluta till varandra via "transit"-hubbarna. Azure Virtual WAN fungerar som det globala transitsystemet.

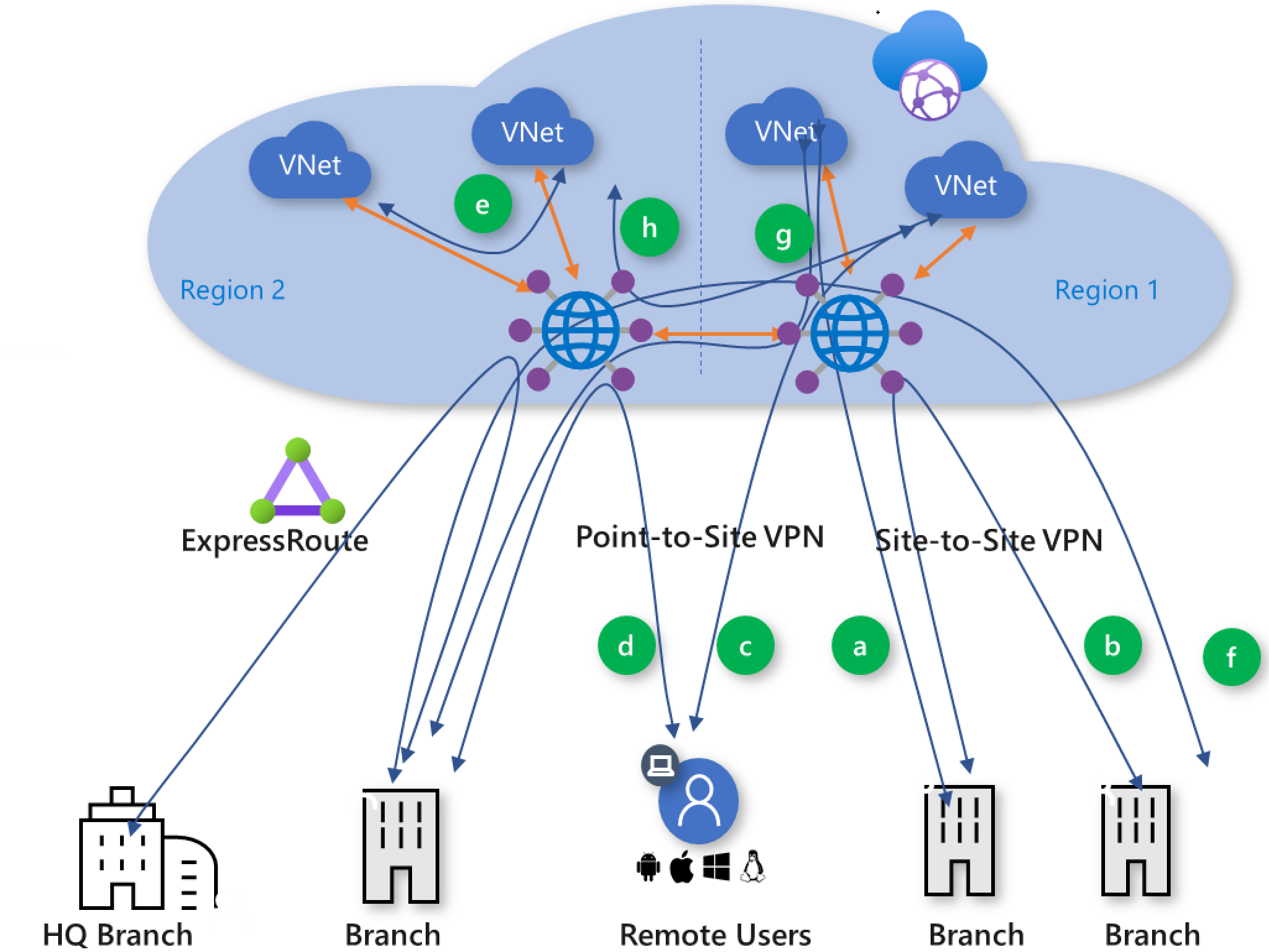

Bild 4: Virtuella WAN-trafikvägar

Azure Virtual WAN stöder följande globala överföringsanslutningsvägar. Bokstäverna i parenteser mappas till bild 4.

- Branch-to-VNet (a)

- Gren-till-gren (b)

- ExpressRoute Global Reach och Virtual WAN

- Fjärranvändar-till-VNet (c)

- Fjärranvändare till gren (d)

- VNet-till-VNet (e)

- Branch-to-hub-hub-to-Branch (f)

- Branch-to-hub-hub-to-VNet (g)

- VNet-to-hub-hub-to-VNet (h)

Branch-to-VNet (a) och Branch-to-VNet Cross-region (g)

Branch-to-VNet är den primära sökvägen som stöds av Azure Virtual WAN. Med den här sökvägen kan du ansluta grenar till Azure IAAS Enterprise-arbetsbelastningar som distribueras i virtuella Azure-nätverk. Grenar kan anslutas till det virtuella WAN via ExpressRoute eller plats-till-plats-VPN. Trafiken överförs till virtuella nätverk som är anslutna till de virtuella WAN-hubbarna via VNet-Anslut joner. Explicit gatewayöverföring krävs inte för Virtual WAN eftersom Virtual WAN automatiskt aktiverar gatewayöverföring till grenplats. Se artikeln Virtual WAN-partner om hur du ansluter en SD-WAN CPE till Virtual WAN.

ExpressRoute Global Reach och Virtual WAN

ExpressRoute är ett privat och motståndskraftigt sätt att ansluta dina lokala nätverk till Microsoft Cloud. Virtual WAN stöder Express Route-kretsanslutningar. Följande ExpressRoute-krets-SKU:er kan anslutas till Virtual WAN: Local, Standard och Premium.

Det finns två alternativ för att aktivera ExpressRoute till ExpressRoute-överföringsanslutning när du använder Azure Virtual WAN:

Du kan aktivera ExpressRoute till ExpressRoute-överföringsanslutning genom att aktivera ExpressRoute Global Reach på dina ExpressRoute-kretsar. Global Reach är en ExpressRoute-tilläggsfunktion som gör att du kan länka ExpressRoute-kretsar på olika peeringplatser för att skapa ett privat nätverk. ExpressRoute till ExpressRoute-överföringsanslutningen mellan kretsar med tillägget Global Reach överförs inte till Virtual WAN-hubben eftersom Global Reach möjliggör en mer optimal väg över den globala stamnätet.

Du kan använda funktionen Routnings avsikt med principer för privat trafikroutning för att aktivera ExpressRoute-överföringsanslutning via en säkerhetsinstallation som distribueras i Virtual WAN Hub. Det här alternativet kräver inte global räckvidd. Mer information finns i avsnittet ExpressRoute i dokumentationen om routningssyfte.

Branch-to-branch (b) och Branch-to-Branch cross-region (f)

Grenar kan anslutas till en virtuell Azure WAN-hubb med hjälp av ExpressRoute-kretsar och/eller PLATS-till-plats-VPN-anslutningar. Du kan ansluta grenarna till den virtuella WAN-hubben som finns i den region som är närmast grenen.

Med det här alternativet kan företag använda Azure-stamnätet för att ansluta grenar. Även om den här funktionen är tillgänglig bör du dock väga fördelarna med att ansluta grenar via Azure Virtual WAN jämfört med att använda ett privat WAN.

Kommentar

Inaktivera branch-till-gren-Anslut ivitet i Virtual WAN – Virtual WAN kan konfigureras för att inaktivera branch-till-gren-anslutning. Den här konfigurationen blockerar spridning av vägar mellan VPN (S2S och P2S) och Express Route-anslutna platser. Den här konfigurationen påverkar inte spridning och anslutning för routning från gren till Vnet och Vnet-till-Vnet. Så här konfigurerar du den här inställningen med Hjälp av Azure-portalen: Välj Inställning under Virtual WAN-konfigurationsmenyn: Gren-till-gren – Inaktiverad.

Fjärranvändar-till-VNet (c)

Du kan aktivera direkt och säker fjärråtkomst till Azure med punkt-till-plats-anslutning från en fjärranvändares klient till ett virtuellt WAN. Företags fjärranvändare behöver inte längre hårpinna till molnet med hjälp av ett företags-VPN.

Fjärranvändare till gren (d)

Med fjärrsökvägen från användare till gren kan fjärranslutna användare som använder en punkt-till-plats-anslutning till Azure komma åt lokala arbetsbelastningar och program genom överföring via molnet. Den här sökvägen ger fjärranvändare flexibiliteten att komma åt arbetsbelastningar som både distribueras i Azure och lokalt. Företag kan aktivera en central molnbaserad säker fjärråtkomsttjänst i Azure Virtual WAN.

VNet-till-VNet-överföring (e) och VNet-till-VNet mellan regioner (h)

Med VNet-till-VNet-överföring kan virtuella nätverk ansluta till varandra för att ansluta program på flera nivåer som implementeras i flera virtuella nätverk. Du kan också ansluta virtuella nätverk till varandra via VNet-peering och detta kan vara lämpligt för vissa scenarier där överföring via VWAN-hubben inte behövs.

Tvingad tunneltrafik och standardväg

Tvingad tunneltrafik kan aktiveras genom att konfigurera den aktiverade standardvägen på en VPN-, ExpressRoute- eller Virtual Network-anslutning i Virtual WAN.

En virtuell hubb sprider en inlärd standardväg till ett virtuellt nätverk/plats-till-plats VPN/ExpressRoute-anslutning om aktivera standardflaggan är "Aktiverad" på anslutningen.

Den här flaggan visas när användaren redigerar en virtuell nätverksanslutning, en VPN-anslutning eller en ExpressRoute-anslutning. Som standard inaktiveras den här flaggan när en plats eller en ExpressRoute-krets är ansluten till en hubb. Den aktiveras som standard när en virtuell nätverksanslutning läggs till för att ansluta ett virtuellt nätverk till en virtuell hubb. Standardvägen har inte sitt ursprung i Virtual WAN-hubben. Standardvägen sprids om den redan har lärts av Virtual WAN-hubben som ett resultat av att en brandvägg distribueras i hubben, eller om en annan ansluten plats har aktiverat tvingad tunneltrafik.

Säkerhets- och principkontroll

Azure Virtual WAN-hubbarna kopplar samman alla nätverksslutpunkter i hybridnätverket och kan eventuellt se all transitnätverkstrafik. Virtuella WAN-hubbar kan konverteras till säkra virtuella hubbar genom att distribuera en bump-in-the-wire-säkerhetslösning i hubben. Du kan distribuera Azure Firewall, välja Nästa generations virtuella brandväggsnätverksinstallationer eller säkerhetsprogramvara som en tjänst (SaaS) i Virtual WAN-hubbar för att aktivera molnbaserad säkerhet, åtkomst och principkontroll. Du kan konfigurera Virtual WAN för att dirigera trafik till säkerhetslösningar i hubben med virtual hubb-routnings avsikt.

Orkestrering av Azure Firewalls i virtuella WAN-hubbar kan utföras av Azure Firewall Manager. Azure Firewall Manager tillhandahåller funktioner för att hantera och skala säkerhet för globala överföringsnätverk. Azure Firewall Manager ger möjlighet att centralt hantera routning, global principhantering, avancerade Internetsäkerhetstjänster via tredje part tillsammans med Azure Firewall.

Mer information om hur du distribuerar och orkestrerar nästa generations virtuella brandväggsnätverksenheter i Virtual WAN-hubben finns i Integrerade virtuella nätverksinstallationer i den virtuella hubben. Mer information om SaaS-säkerhetslösningar som kan distribueras i Virtual WAN-hubben finns i software-as-a-service.

Bild 5: Skyddad virtuell hubb med Azure Firewall

Virtual WAN stöder följande globala säkra överföringsanslutningsvägar. Diagrammet och trafikmönstren i det här avsnittet beskriver användningsfall för Azure Firewall, men samma trafikmönster stöds med nätverksbaserade virtuella installationer och SaaS-säkerhetslösningar som distribueras i hubben. Bokstäverna i parenteser mappas till bild 5.

- Säker överföring från gren till VNet (c)

- Säker överföring från gren till virtuellt nätverk över virtuella hubbar (g), som stöds med routnings avsikt

- Säker överföring mellan virtuella nätverk (e)

- Säker överföring mellan virtuella nätverk över virtuella hubbar (h), som stöds med routnings avsikt

- Säker överföring från gren till gren (b), som stöds med routnings avsikt

- Säker överföring från gren till gren över virtuella hubbar (f), som stöds med routnings avsikt

- VNet-till-Internet eller säkerhetstjänst från tredje part (i)

- Avdelning till Internet eller säkerhetstjänst från tredje part (j)

Säker överföring mellan virtuella nätverk (e), säker överföring mellan VNet och VNet mellan regioner(h)

Med säker överföring mellan virtuella nätverk kan virtuella nätverk ansluta till varandra via säkerhetsinstallationer (Azure Firewall, välj NVA och SaaS) som distribuerats i Virtual WAN-hubben.

VNet-till-Internet eller säkerhetstjänst från tredje part (i)

Med VNet-till-Internet kan virtuella nätverk ansluta till Internet via säkerhetsinstallationerna (Azure Firewall, välj NVA och SaaS) i den virtuella WAN-hubben. Trafik till Internet via säkerhetstjänster från tredje part som stöds flödar inte via en säkerhetsinstallation och dirigeras direkt till säkerhetstjänsten från tredje part. Du kan konfigurera Vnet-till-Internet-sökvägen via en säkerhetstjänst från tredje part som stöds med Hjälp av Azure Firewall Manager.

Avdelning till Internet eller säkerhetstjänst från tredje part (j)

Branch-to-Internet gör det möjligt för grenar att ansluta till Internet via Azure Firewall i den virtuella WAN-hubben. Trafik till Internet via säkerhetstjänster från tredje part som stöds flödar inte via en säkerhetsinstallation och dirigeras direkt till säkerhetstjänsten från tredje part. Du kan konfigurera sökvägen Förgrening till Internet via en säkerhetstjänst från tredje part som stöds med Hjälp av Azure Firewall Manager.

Förgrening-till-gren säkrad transitering, förgrening-till-gren-skyddad transitering mellan regioner (b), (f)

Grenar kan anslutas till en säker virtuell hubb med Azure Firewall med hjälp av ExpressRoute-kretsar och/eller PLATS-till-plats-VPN-anslutningar. Du kan ansluta grenarna till den virtuella WAN-hubben som finns i den region som är närmast grenen. Om du konfigurerar routningssyfte på virtuella WAN-hubbar kan du förgrena till gren samma hubb- eller gren-till-gren-kontroll mellan hubbar/mellan regioner av säkerhetsinstallationer (Azure Firewall, välj NVA och SaaS) som distribuerats i Virtual WAN Hub.

Med det här alternativet kan företag använda Azure-stamnätet för att ansluta grenar. Även om den här funktionen är tillgänglig bör du dock väga fördelarna med att ansluta grenar via Azure Virtual WAN jämfört med att använda ett privat WAN.

Förgrena-till-VNet säkrad överföring (c), Förgrena-till-VNet säkrad överföring mellan regioner (g)

Med den skyddade överföringen för gren-till-VNet kan grenar kommunicera med virtuella nätverk i samma region som den virtuella WAN-hubben samt ett annat virtuellt nätverk som är anslutet till en annan virtuell WAN-hubb i en annan region (trafikkontroll mellan hubbar stöds endast med routningssyfte).

Hur gör jag för att aktivera standardvägen (0.0.0.0/0) i en skyddad virtuell hubb

Azure Firewall som distribueras i en Virtuell WAN-hubb (säker virtuell hubb) kan konfigureras som standardrouter till Internet eller betrodd säkerhetsprovider för alla grenar (anslutna via VPN eller Express Route), virtuella ekernätverk och användare (anslutna via P2S VPN). Den här konfigurationen måste göras med Azure Firewall Manager. Se Dirigera trafik till din hubb för att konfigurera all trafik från grenar (inklusive användare) samt virtuella nätverk till Internet via Azure Firewall.

Det här är en konfiguration i två steg:

Konfigurera Internettrafikroutning med hjälp av menyn Säker routningsinställning för virtuell hubb. Konfigurera virtuella nätverk och grenar som kan skicka trafik till Internet via brandväggen.

Konfigurera vilka Anslut (Vnet och Branch) som kan dirigera trafik till Internet (0.0.0.0/0) via Azure FW i hubben eller betrodd säkerhetsprovider. Det här steget säkerställer att standardvägen sprids till valda grenar och virtuella nätverk som är anslutna till Virtual WAN-hubben via Anslut ions.

Tvinga tunneltrafik till en lokal brandvägg i en säker virtuell hubb

Om det redan finns en inlärd standardväg (via BGP) av den virtuella hubben från någon av grenarna (VPN eller ER-platser) åsidosätts den här standardvägen som standardvägen som har lärts från Azure Firewall Manager-inställningen. I det här fallet dirigeras all trafik som kommer in i hubben från virtuella nätverk och grenar som är avsedda för Internet till Azure Firewall eller Betrodd säkerhetsprovider.

Kommentar

För närvarande finns det inget alternativ för att välja lokal brandvägg eller Azure Firewall (och betrodd säkerhetsprovider) för internetbunden trafik från virtuella nätverk, grenar eller användare. Standardvägen som har lärts från Azure Firewall Manager-inställningen är alltid att föredra framför standardvägen som lärts från en av grenarna.

Nästa steg

Skapa en anslutning med virtual WAN och distribuera Azure Firewall i VWAN-hubbar.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för