Konfigurera aktiv-aktiva S2S VPN-anslutningar med Azure VPN-gatewayer

Den här artikeln vägleder dig genom stegen för att skapa aktiva-aktiva anslutningar mellan platser och VNet-till-VNet med hjälp av Resource Manager-distributionsmodellen och PowerShell. Du kan också konfigurera en aktiv-aktiv gateway i Azure Portal.

Om anslutningar mellan flera platser med hög tillgänglighet

För att uppnå hög tillgänglighet för anslutningar mellan platser och VNet-till-VNet bör du distribuera flera VPN-gatewayer och upprätta flera parallella anslutningar mellan dina nätverk och Azure. En översikt över anslutningsalternativ och topologi finns i Högtillgänglig anslutning mellan platser och VNet-till-VNet-anslutningar .

Den här artikeln innehåller instruktioner för att konfigurera en aktiv-aktiv vpn-anslutning mellan platser och aktiv-aktiv anslutning mellan två virtuella nätverk.

- Del 1 – Skapa och konfigurera din Azure VPN-gateway i aktivt-aktivt läge

- Del 2 – Upprätta aktiva och aktiva anslutningar mellan platser

- Del 3 – Upprätta aktiva VNet-till-VNet-anslutningar

Om du redan har en VPN-gateway kan du:

Du kan kombinera dessa tillsammans för att skapa en mer komplex nätverkstopologi med hög tillgänglighet som uppfyller dina behov.

Viktigt

Aktivt-aktivt läge är tillgängligt för alla SKU:er utom Basic eller Standard. Mer information finns i Konfigurationsinställningar.

Del 1 – Skapa och konfigurera aktiv-aktiva VPN-gatewayer

Följande steg konfigurerar din Azure VPN-gateway i aktiva-aktiva lägen. De viktigaste skillnaderna mellan aktiva och aktiva standby-gatewayer:

- Du måste skapa två GATEWAY IP-konfigurationer med två offentliga IP-adresser.

- Du måste ange flaggan EnableActiveActiveFeature.

- Gateway-SKU:n får inte vara Basic eller Standard.

De andra egenskaperna är samma som icke-aktiva-aktiva gatewayer.

Innan du börjar

- Kontrollera att du har en Azure-prenumeration. Om du inte har någon Azure-prenumeration kan du aktivera dina MSDN-prenumerantförmåner eller registrera dig för ett kostnadsfritt konto.

- Du måste installera Azure Resource Manager PowerShell-cmdletar om du inte vill använda Cloud Shell i webbläsaren. Mer information om hur du installerar PowerShell-cmdletar finns i Översikt över Azure PowerShell.

Steg 1: Skapa och konfigurera VNet1

1. Deklarera dina variabler

I den här övningen börjar vi med att deklarera våra variabler. Om du använder Cloud Shell ansluter du automatiskt till ditt konto. Om du använder PowerShell lokalt använder du följande exempel för att hjälpa dig att ansluta:

Connect-AzAccount

Select-AzSubscription -SubscriptionName $Sub1

I följande exempel deklareras variablerna med hjälp av värdena för den här övningen. Se till att ersätta värdena med dina egna när du konfigurerar för produktion. Du kan använda dessa variabler om du kör stegen för att bekanta dig med den här typen av konfiguration. Ändra variablerna samt kopiera och klistra in dem i PowerShell-konsolen.

$Sub1 = "Ross"

$RG1 = "TestAARG1"

$Location1 = "West US"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.11.0.0/16"

$VNetPrefix12 = "10.12.0.0/16"

$FESubPrefix1 = "10.11.0.0/24"

$BESubPrefix1 = "10.12.0.0/24"

$GWSubPrefix1 = "10.12.255.0/27"

$VNet1ASN = 65010

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPName2 = "VNet1GWIP2"

$GW1IPconf1 = "gw1ipconf1"

$GW1IPconf2 = "gw1ipconf2"

$Connection12 = "VNet1toVNet2"

$Connection151 = "VNet1toSite5_1"

$Connection152 = "VNet1toSite5_2"

2. Skapa en ny resursgrupp

Använd följande exempel för att skapa en ny resursgrupp:

New-AzResourceGroup -Name $RG1 -Location $Location1

3. Skapa TestVNet1

I följande exempel skapas ett virtuellt nätverk med namnet TestVNet1 och tre undernät, ett med namnet GatewaySubnet, ett med namnet FrontEnd och ett med namnet Backend. När du ersätter värden är det viktigt att du alltid namnger gateway-undernätet specifikt till GatewaySubnet. Om du ger det något annat namn går det inte att skapa gatewayen.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1

Steg 2: Skapa VPN-gatewayen för TestVNet1 med aktivt-aktivt läge

1. Skapa offentliga IP-adresser och gateway-IP-konfigurationer

Begär att två offentliga IP-adresser allokeras till den gateway som du skapar för ditt virtuella nätverk. Du definierar också de undernäts- och IP-konfigurationer som krävs.

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$gw1pip2 = New-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

$gw1ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf2 -Subnet $subnet1 -PublicIpAddress $gw1pip2

2. Skapa VPN-gatewayen med aktiv-aktiv konfiguration

Skapa den virtuella nätverksgatewayen för TestVNet1. Det finns två GatewayIpConfig-poster och flaggan EnableActiveActiveFeature har angetts. Det kan ta en stund att skapa en gateway (45 minuter eller mer att slutföra, beroende på den valda SKU:n).

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1,$gw1ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet1ASN -EnableActiveActiveFeature -Debug

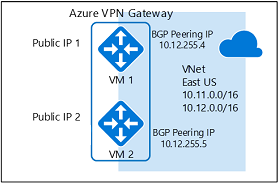

3. Hämta gatewayens offentliga IP-adresser och BGP-peer-IP-adressen

När gatewayen har skapats måste du hämta BGP-peer-IP-adressen på Azure VPN Gateway. Den här adressen behövs för att konfigurera Azure VPN Gateway som en BGP-peer för dina lokala VPN-enheter.

$gw1pip1 = Get-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1

$gw1pip2 = Get-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

Använd följande cmdletar för att visa de två offentliga IP-adresserna som allokerats för vpn-gatewayen och deras motsvarande BGP-peer-IP-adresser för varje gatewayinstans:

PS D:\> $gw1pip1.IpAddress

40.112.190.5

PS D:\> $gw1pip2.IpAddress

138.91.156.129

PS D:\> $vnet1gw.BgpSettingsText

{

"Asn": 65010,

"BgpPeeringAddress": "10.12.255.4,10.12.255.5",

"PeerWeight": 0

}

Ordningen på de offentliga IP-adresserna för gatewayinstanserna och motsvarande BGP-peeringadresser är desamma. I det här exemplet använder den virtuella gatewaydatorn med den offentliga IP-adressen 40.112.190.5 10.12.255.4 som BGP-peeringadress och gatewayen med 138.91.156.129 använder 10.12.255.5. Den här informationen behövs när du konfigurerar dina lokala VPN-enheter som ansluter till den aktiva-aktiva gatewayen. Gatewayen visas i följande diagram med alla adresser:

När gatewayen har skapats kan du använda den här gatewayen för att upprätta en aktiv-aktiv anslutning mellan platser eller VNet-till-VNet-anslutning. Följande avsnitt går igenom stegen för att slutföra övningen.

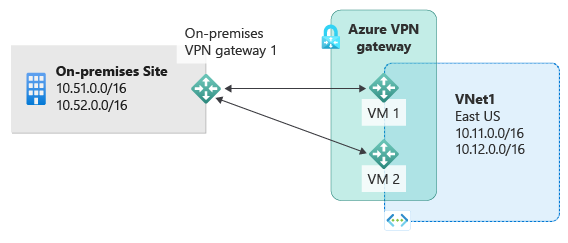

Del 2 – Upprätta en aktiv-aktiv anslutning mellan platser

För att upprätta en anslutning mellan platser måste du skapa en lokal nätverksgateway som representerar din lokala VPN-enhet och en anslutning för att ansluta Azure VPN-gatewayen till den lokala nätverksgatewayen. I det här exemplet är Azure VPN-gatewayen i aktivt-aktivt läge. Även om det bara finns en lokal VPN-enhet (lokal nätverksgateway) och en anslutningsresurs upprättar båda Azure VPN-gatewayinstanserna S2S VPN-tunnlar med den lokala enheten.

Kontrollera att du har slutfört del 1 av den här övningen innan du fortsätter.

Steg 1: Skapa och konfigurera den lokala nätverksgatewayen

1. Deklarera dina variabler

Den här övningen fortsätter att skapa konfigurationen som visas i diagrammet. Ersätt värdena med de som du vill använda för din konfiguration.

$RG5 = "TestAARG5"

$Location5 = "West US"

$LNGName51 = "Site5_1"

$LNGPrefix51 = "10.52.255.253/32"

$LNGIP51 = "131.107.72.22"

$LNGASN5 = 65050

$BGPPeerIP51 = "10.52.255.253"

Några saker att tänka på när det gäller parametrarna för den lokala nätverksgatewayen:

- Den lokala nätverksgatewayen kan finnas på samma eller annan plats och resursgrupp som VPN-gatewayen. Det här exemplet visar dem i olika resursgrupper men på samma Azure-plats.

- Om det bara finns en lokal VPN-enhet (som visas i exemplet) kan den aktiva aktiva anslutningen fungera med eller utan BGP-protokoll. I det här exemplet används BGP för den lokala anslutningen.

- Om BGP är aktiverat är prefixet som du måste deklarera för den lokala nätverksgatewayen värdadressen för din BGP-peer-IP-adress på VPN-enheten. I det här fallet är det ett /32-prefix på "10.52.255.253/32".

- Som en påminnelse måste du använda olika BGP-ASN:er mellan dina lokala nätverk och virtuella Azure-nätverk. Om de är samma måste du ändra ditt VNet ASN om din lokala VPN-enhet redan använder ASN för att peerkoppla med andra BGP-grannar.

2. Skapa den lokala nätverksgatewayen för Site5

Innan du fortsätter kontrollerar du att du fortfarande är ansluten till prenumeration 1. Skapa resursgruppen om den inte har skapats ännu.

New-AzResourceGroup -Name $RG5 -Location $Location5

New-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP51 -AddressPrefix $LNGPrefix51 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP51

Steg 2: Anslut VNet-gatewayen och den lokala nätverksgatewayen

1. Hämta de två gatewayerna

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng5gw1 = Get-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5

2. Skapa TestVNet1 till Site5-anslutningen

I det här steget skapar du anslutningen från TestVNet1 till Site5_1 med "EnableBGP" inställt på $True.

New-AzVirtualNetworkGatewayConnection -Name $Connection151 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw1 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. VPN- och BGP-parametrar för din lokala VPN-enhet

I följande exempel visas de parametrar som du anger i avsnittet BGP-konfiguration på din lokala VPN-enhet för den här övningen:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.253

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 40.112.190.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 138.91.156.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 40.112.190.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 138.91.156.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

Anslutningen bör upprättas efter några minuter och BGP-peeringsessionen startas när IPsec-anslutningen har upprättats. Det här exemplet har hittills bara konfigurerat en lokal VPN-enhet, vilket resulterar i följande diagram:

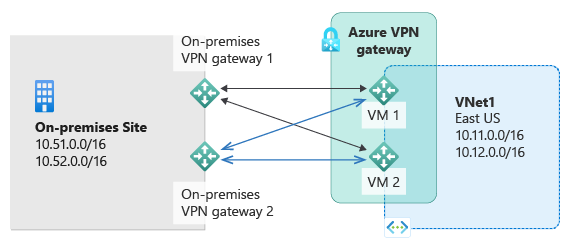

Steg 3: Ansluta två lokala VPN-enheter till den aktiva-aktiva VPN-gatewayen

Om du har två VPN-enheter i samma lokala nätverk kan du uppnå dubbel redundans genom att ansluta Azure VPN-gatewayen till den andra VPN-enheten.

1. Skapa den andra lokala nätverksgatewayen för Site5

Gatewayens IP-adress, adressprefix och BGP-peeringadress för den andra lokala nätverksgatewayen får inte överlappa den tidigare lokala nätverksgatewayen för samma lokala nätverk.

$LNGName52 = "Site5_2"

$LNGPrefix52 = "10.52.255.254/32"

$LNGIP52 = "131.107.72.23"

$BGPPeerIP52 = "10.52.255.254"

New-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP52 -AddressPrefix $LNGPrefix52 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP52

2. Anslut VNet-gatewayen och den andra lokala nätverksgatewayen

Skapa anslutningen från TestVNet1 till Site5_2 med "EnableBGP" inställt på $True

$lng5gw2 = Get-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5

New-AzVirtualNetworkGatewayConnection -Name $Connection152 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw2 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. VPN- och BGP-parametrar för din andra lokala VPN-enhet

På samma sätt visas i följande exempel de parametrar som du anger i den andra VPN-enheten:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.254

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 40.112.190.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 138.91.156.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 40.112.190.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 138.91.156.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

När anslutningen (tunnlarna) har upprättats har du dubbla redundanta VPN-enheter och tunnlar som ansluter ditt lokala nätverk och Azure:

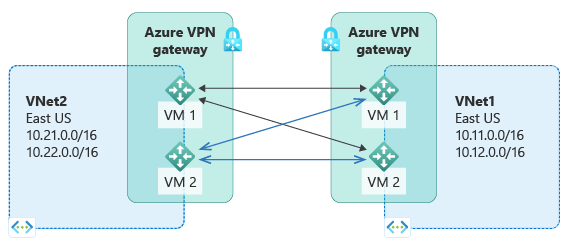

Del 3 – Upprätta en aktiv-aktiv VNet-till-VNet-anslutning

Det här avsnittet skapar en aktiv-aktiv VNet-till-VNet-anslutning med BGP. Följande instruktioner fortsätter från föregående steg. Du måste slutföra del 1 för att skapa och konfigurera TestVNet1 och VPN Gateway med BGP.

Steg 1: Skapa TestVNet2 och VPN-gatewayen

Det är viktigt att se till att IP-adressutrymmet för det nya virtuella nätverket, TestVNet2, inte överlappar något av dina VNet-intervall.

I det här exemplet tillhör de virtuella nätverken samma prenumeration. Du kan konfigurera VNet-till-VNet-anslutningar mellan olika prenumerationer. Mer information finns i Konfigurera en VNet-till-VNet-anslutning . Se till att du lägger till "-EnableBgp $True" när du skapar anslutningarna för att aktivera BGP.

1. Deklarera dina variabler

Ersätt värdena med de som du vill använda för din konfiguration.

$RG2 = "TestAARG2"

$Location2 = "East US"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$VNet2ASN = 65020

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$GW2IPName2 = "VNet2GWIP2"

$GW2IPconf2 = "gw2ipconf2"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Skapa TestVNet2 i den nya resursgruppen

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

3. Skapa den aktiva-aktiva VPN-gatewayen för TestVNet2

Begär att två offentliga IP-adresser allokeras till den gateway som du skapar för ditt virtuella nätverk. Du definierar också de undernäts- och IP-konfigurationer som krävs.

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$gw2pip2 = New-AzPublicIpAddress -Name $GW2IPName2 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

$gw2ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf2 -Subnet $subnet2 -PublicIpAddress $gw2pip2

Skapa VPN-gatewayen med AS-numret och flaggan "EnableActiveActiveFeature". Du måste åsidosätta standard-ASN på dina Azure VPN-gatewayer. ASN:erna för de anslutna virtuella nätverken måste vara olika för att aktivera BGP och transitroutning.

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1,$gw2ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet2ASN -EnableActiveActiveFeature

Steg 2: Ansluta TestVNet1- och TestVNet2-gatewayerna

I det här exemplet finns båda gatewayerna i samma prenumeration. Du kan slutföra det här steget i samma PowerShell-session.

1. Hämta båda gatewayerna

Se till att du loggar in och ansluter till Prenumeration 1.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

2. Skapa båda anslutningarna

I det här steget skapar du anslutningen från TestVNet1 till TestVNet2 och anslutningen från TestVNet2 till TestVNet1.

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

Viktigt

Se till att aktivera BGP för BÅDA anslutningarna.

När du har slutfört de här stegen upprättas anslutningen om några minuter och BGP-peeringsessionen aktiveras när VNet-till-VNet-anslutningen har slutförts med dubbel redundans:

Uppdatera en befintlig VPN-gateway

När du ändrar en aktiv-standby-gateway till aktiv-aktiv skapar du en annan offentlig IP-adress och lägger sedan till en andra gateway-IP-konfiguration. Det här avsnittet hjälper dig att ändra en befintlig Azure VPN-gateway från aktivt vänteläge till aktivt-aktivt läge eller vice versa med hjälp av PowerShell. Du kan också ändra en gateway i Azure Portal på sidan Konfiguration för din virtuella nätverksgateway.

Ändra en gateway med aktivt vänteläge till en aktiv-aktiv gateway

I följande exempel konverteras en aktiv-standby-gateway till en aktiv-aktiv gateway.

1. Deklarera dina variabler

Ersätt följande parametrar som används för exemplen med de inställningar som du behöver för din egen konfiguration och deklarera sedan dessa variabler.

$GWName = "TestVNetAA1GW"

$VNetName = "TestVNetAA1"

$RG = "TestVPNActiveActive01"

$GWIPName2 = "gwpip2"

$GWIPconf2 = "gw1ipconf2"

När du har deklarerat variablerna kan du kopiera och klistra in det här exemplet i PowerShell-konsolen.

$vnet = Get-AzVirtualNetwork -Name $VNetName -ResourceGroupName $RG

$subnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$location = $gw.Location

2. Skapa den offentliga IP-adressen och lägg sedan till den andra GATEWAY IP-konfigurationen

$gwpip2 = New-AzPublicIpAddress -Name $GWIPName2 -ResourceGroupName $RG -Location $location -AllocationMethod Dynamic

Add-AzVirtualNetworkGatewayIpConfig -VirtualNetworkGateway $gw -Name $GWIPconf2 -Subnet $subnet -PublicIpAddress $gwpip2

3. Aktivera aktivt-aktivt läge och uppdatera gatewayen

I det här steget aktiverar du läget aktiv-aktiv och uppdaterar gatewayen. I exemplet använder VPN-gatewayen för närvarande en äldre Standard-SKU. Aktiv-aktiv stöder dock inte standard-SKU:n. Om du vill ändra storlek på den äldre SKU:n till en som stöds (i det här fallet HighPerformance) anger du helt enkelt den äldre SKU som stöds som du vill använda.

Du kan inte ändra en äldre SKU till en av de nya SKU:erna med det här steget. Du kan bara ändra storlek på en äldre SKU till en annan äldre SKU som stöds. Du kan till exempel inte ändra SKU:n från Standard till VpnGw1 (även om VpnGw1 stöds för aktiv-aktiv) eftersom Standard är en äldre SKU och VpnGw1 är en aktuell SKU. Mer information om hur du ändrar storlek på och migrerar SKU:er finns i Gateway-SKU:er.

Om du vill ändra storlek på en aktuell SKU, till exempel VpnGw1 till VpnGw3, kan du göra det med det här steget eftersom SKU:erna finns i samma SKU-familj. Om du vill göra det använder du värdet:

-GatewaySku VpnGw3

Om du inte behöver ändra storlek på gatewayen när du använder detta i din miljö behöver du inte ange -GatewaySku. Observera att du i det här steget måste ange gatewayobjektet i PowerShell för att utlösa den faktiska uppdateringen. Den här uppdateringen kan ta 30 till 45 minuter, även om du inte ändrar storlek på din gateway.

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -EnableActiveActiveFeature -GatewaySku HighPerformance

Ändra en aktiv-aktiv gateway till en gateway i aktivt vänteläge

1. Deklarera dina variabler

Ersätt följande parametrar som används för exemplen med de inställningar som du behöver för din egen konfiguration och deklarera sedan dessa variabler.

$GWName = "TestVNetAA1GW"

$RG = "TestVPNActiveActive01"

När du har deklarerat variablerna hämtar du namnet på den IP-konfiguration som du vill ta bort.

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$ipconfname = $gw.IpConfigurations[1].Name

2. Ta bort gatewayens IP-konfiguration och inaktivera läget aktiv-aktiv

Använd det här exemplet om du vill ta bort gatewayens IP-konfiguration och inaktivera läget aktiv-aktiv. Observera att du måste ange gatewayobjektet i PowerShell för att utlösa den faktiska uppdateringen.

Remove-AzVirtualNetworkGatewayIpConfig -Name $ipconfname -VirtualNetworkGateway $gw

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -DisableActiveActiveFeature

Den här uppdateringen kan ta upp till 30 till 45 minuter.

Nästa steg

När anslutningen är klar kan du lägga till virtuella datorer till dina virtuella nätverk. Se Skapa en virtuell dator för anvisningar.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för